Optar ativamente por receber notificações relacionadas com tokens de acesso pessoal encontrados num repositório público do GitHub

Atualmente, quando detetamos um token de acesso pessoal com entrada num repositório público do GitHub, enviamos uma notificação por e-mail detalhada ao proprietário do token e registamos um evento no Registo de Auditoria da Organização do Azure DevOps. Com esta atualização, adicionámos a opção para os administradores da coleção de projetos optarem por receber notificações quando um token de acesso pessoal para um utilizador que pertence à respetiva organização for encontrado num repositório público do GitHub. Isto ajudará os administradores da coleção de projetos a saber quando existem tokens vazados que podem comprometer as contas e os dados do Azure DevOps.

Consulte as notas de versão para obter detalhes.

Geral

- Os Administradores da Coleção de Projetos podem optar por receber notificações relacionadas com tokens de acesso pessoal encontrados num repositório público do GitHub

- Impor a validação de segurança para todos os pedidos do Azure DevOps

Azure Boards

Pipelines do Azure

- Contas de Serviço Geridas do Grupo de Suporte como conta de serviço do agente

- Execuções informativas

- A propriedade da API

retentionRulesREST de Definição de Compilação é obsoleta

Geral

Os Administradores da Coleção de Projetos podem optar por receber notificações relacionadas com tokens de acesso pessoal encontrados num repositório público do GitHub

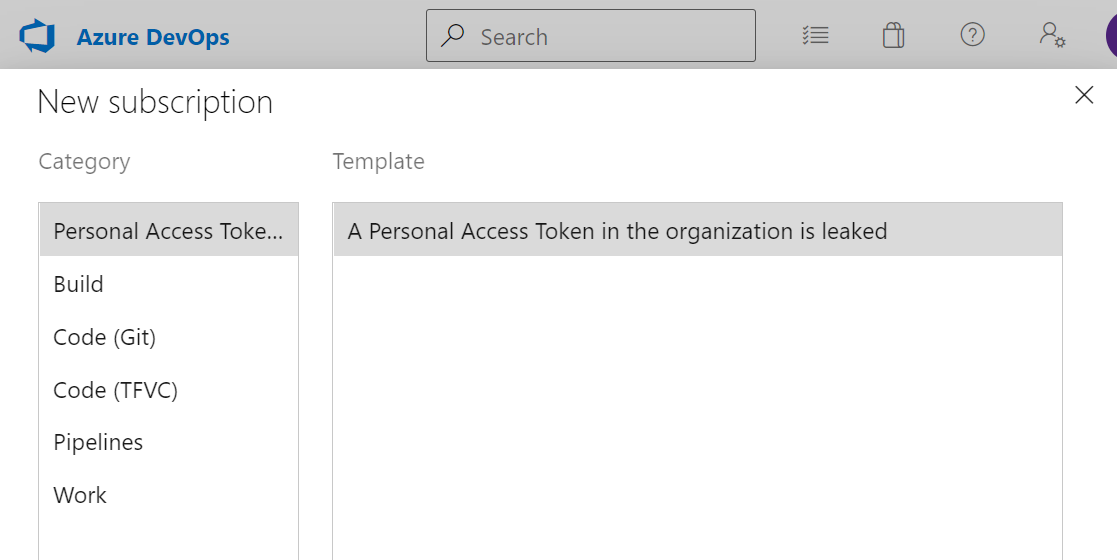

Os Administradores da Coleção de Projetos podem agora optar ativamente por receber notificações quando um token de acesso pessoal (PAT) pertencente a um utilizador na respetiva organização for encontrado num repositório público do GitHub.

Como lembrete, a equipa de segurança do Azure DevOps, em colaboração com os nossos parceiros no GitHub, procura PATs do Azure DevOps com entrada em repositórios públicos no GitHub e envia uma notificação por e-mail ao proprietário do token, se um deles for encontrado num repositório público do GitHub. Isto também é registado no Registo de Auditoria da organização do Azure DevOps.

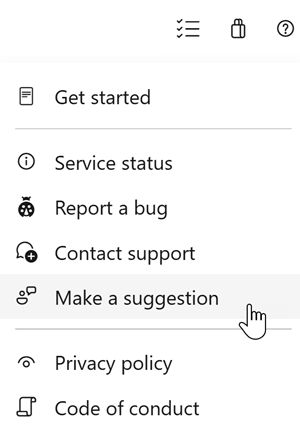

Os Administradores da Coleção de Projetos podem subscrever estas notificações ao navegar para Definições do Utilizador –> Notificações –> Nova Subscrição

Impor a validação de segurança para todos os pedidos do Azure DevOps

O Azure DevOps vai fechar uma vulnerabilidade anterior que permitiu a determinados utilizadores ignorar alguma validação de segurança ao utilizar o cabeçalho X-TFS-FedAuthRedirect para efetuar chamadas para recursos do Azure DevOps. Agora, todos os utilizadores que utilizam este cabeçalho X-TFS-FedAuthRedirect têm de estar sempre em conformidade com quaisquer políticas do Azure Active Directory definidas pelo inquilino e iniciar sessão regularmente nas respetivas contas do Azure DevOps para garantir que têm sempre uma sessão de utilizador ativa.

Se tiver utilizado este cabeçalho e for considerado não conforme, poderá experimentar 401s ao efetuar chamadas com X-TFS-FedAuthRedirect. A ação recomendada para quem utiliza este cabeçalho seria garantir que a sua conta cumpre todas as políticas de administrador necessárias, iniciar sessão novamente no Azure DevOps para obter uma nova sessão de utilizador e continuar a iniciar sessão no Azure DevOps pelo menos uma vez a cada 90 dias ou a duração de quaisquer verificações de frequência de início de sessão definidas pelos administradores inquilinos.

Isto também pode aplicar-se aos utilizadores do Visual Studio, uma vez que o produto também pode efetuar chamadas com o cabeçalho X-TFS-FedAuthRedirect nos bastidores. Se encontrar 401s no produto Visual Studio (ou seja, quaisquer faixas ou mensagens de erro que bloqueiem o acesso aos recursos do Azure DevOps), aplica-se o mesmo conselho acima. Certifique-se de que a sua conta cumpre as políticas de administrador, inicie sessão novamente no Azure DevOps e continue a fazê-lo numa cadência regular para evitar interrupções.

Azure Boards

Atribuído a crianças em cartões Kanban

Adicionámos o avatar Atribuído a todos os itens subordinados nos cartões de tabuleiro Kanban. Isto torna agora mais fácil compreender que itens foram atribuídos e a quem. Também pode utilizar o menu de contexto para atribuir rapidamente o item de trabalho.

Nota

Esta funcionalidade está disponível com a pré-visualização dos Hubs de Novos Quadros.

Disponibilidade geral da Consulta por ID Principal

Com esta atualização, estamos geralmente a libertar a capacidade de consultar itens de trabalho por ID principal. Esta é uma excelente funcionalidade se estiver à procura de formas de obter uma lista simples de crianças com base no elemento principal.

Pipelines do Azure

Contas de Serviço Geridas do Grupo de Suporte como conta de serviço do agente

O agente dos Pipelines do Azure suporta agora Contas de Serviço Geridas de Grupo em Agentes autoalojados no Windows.

As Contas de Serviço Geridas de Grupo (gSMAs) fornecem uma gestão centralizada de palavras-passe para contas de domínio que atuam como contas de serviço. O Agente de Pipelines do Azure pode reconhecer este tipo de conta para que não seja necessária uma palavra-passe durante a configuração:

.\config.cmd --url https://dev.azure.com/<Organization> `

--auth pat --token <PAT> `

--pool <AgentPool> `

--agent <AgentName> --replace `

--runAsService `

--windowsLogonAccount <DOMAIN>\<gMSA>

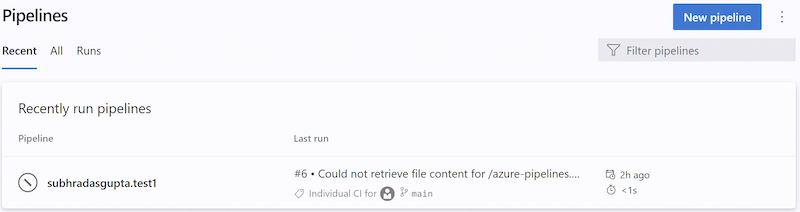

Execuções informativas

Uma execução informativa indica que o Azure DevOps não conseguiu obter o código fonte de um pipeline YAML. Esta execução tem o seguinte aspeto.

O Azure DevOps obtém o código fonte de um pipeline YAML em resposta a eventos externos, por exemplo, uma consolidação push ou em resposta a acionadores internos, por exemplo, para verificar se existem alterações de código e iniciar ou não uma execução agendada. Quando este passo falha, o sistema cria uma execução informativa. Estas execuções só são criadas se o código do pipeline estiver num repositório gitHub ou BitBucket.

A obtenção do código YAML de um pipeline pode falhar devido a:

- O fornecedor de repositórios está a sofrer uma falha

- Limitação de pedidos

- Problemas de autenticação

- Não é possível obter o conteúdo do ficheiro .yml do pipeline

Leia mais sobre as Execuções informativas.

A propriedade da API retentionRules REST de Definição de Compilação é obsoleta

No tipo de resposta da API REST de Definição de BuildDefinition Compilação, a retentionRules propriedade está agora marcada como obsoleta, uma vez que esta propriedade devolve sempre um conjunto vazio.

Passos seguintes

Nota

Estas funcionalidades serão implementadas nas próximas duas a três semanas.

Aceda ao Azure DevOps e dê uma vista de olhos.

Como fornecer comentários

Gostaríamos de ouvir o que pensa sobre estas funcionalidades. Utilize o menu de ajuda para comunicar um problema ou fornecer uma sugestão.

Também pode obter conselhos e as suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigado,

Aaron Hallberg