Migrar o Firewall do Azure Standard para Premium usando o Terraform

Terraform permite a definição, visualização e implantação de infraestrutura em nuvem. Usando Terraform, você cria arquivos de configuração usando a sintaxe HCL. A sintaxe HCL permite especificar o provedor de nuvem - como o Azure - e os elementos que compõem sua infraestrutura de nuvem. Depois de criar os arquivos de configuração, você cria um plano de execução que permite visualizar as alterações na infraestrutura antes que elas sejam implantadas. Depois de verificar as alterações, você aplica o plano de execução para implantar a infraestrutura.

Se você usar o Terraform para implantar o Firewall do Azure padrão com regras clássicas, poderá modificar seu arquivo de configuração do Terraform para migrar seu firewall para o Firewall Premium do Azure usando uma política de firewall Premium.

Neste artigo, vai aprender a:

- Implantar um Firewall do Azure padrão com regras clássicas usando o Terraform

- Importar as regras de firewall para uma política de firewall premium

- Edite o arquivo de configuração do Terraform para migrar o firewall

1. Configure seu ambiente

- Subscrição do Azure: se não tem uma subscrição do Azure, crie uma conta gratuita antes de começar.

Configurar o Terraform: Se você ainda não tiver feito isso, configure o Terraform usando uma das seguintes opções:

2. Implementar o código Terraform

Crie um diretório no qual testar o código Terraform de exemplo e torná-lo o diretório atual.

Crie um arquivo chamado

main.tfe insira o seguinte código:resource "random_pet" "prefix" { prefix = var.prefix length = 1 } resource "azurerm_resource_group" "rg" { name = "${random_pet.prefix.id}-rg" location = var.resource_group_location } resource "azurerm_virtual_network" "vnet" { name = "${random_pet.prefix.id}-vnet" address_space = ["10.0.0.0/16"] location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name } resource "azurerm_subnet" "subnet" { name = "AzureFirewallSubnet" resource_group_name = azurerm_resource_group.rg.name virtual_network_name = azurerm_virtual_network.vnet.name address_prefixes = ["10.0.1.0/24"] } resource "azurerm_public_ip" "pip" { name = "${random_pet.prefix.id}-pip" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name allocation_method = "Static" sku = "Standard" } resource "azurerm_firewall" "main" { name = "${random_pet.prefix.id}-fw" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name sku_name = "AZFW_VNet" sku_tier = "Standard" ip_configuration { name = "configuration" subnet_id = azurerm_subnet.subnet.id public_ip_address_id = azurerm_public_ip.pip.id } } resource "azurerm_firewall_application_rule_collection" "app-rc" { name = "${random_pet.prefix.id}-app-rc" azure_firewall_name = azurerm_firewall.main.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "testrule" source_addresses = [ "10.0.0.0/16", ] target_fqdns = [ "*.google.com", ] protocol { port = "443" type = "Https" } } } resource "azurerm_firewall_network_rule_collection" "net-rc" { name = "${random_pet.prefix.id}-net-rc" azure_firewall_name = azurerm_firewall.main.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "dnsrule" source_addresses = [ "10.0.0.0/16", ] destination_ports = [ "53", ] destination_addresses = [ "8.8.8.8", "8.8.4.4", ] protocols = [ "TCP", "UDP", ] } }Crie um arquivo chamado

variables.tfe insira o seguinte código:variable "resource_group_location" { type = string default = "eastus" description = "Location of the resource group." } variable "prefix" { type = string default = "firewall-standard" description = "Prefix of the resource name" }

3. Inicialize o Terraform

Execute terraform init para inicializar a implantação do Terraform. Este comando baixa o provedor do Azure necessário para gerenciar seus recursos do Azure.

terraform init -upgrade

Pontos principais:

- O

-upgradeparâmetro atualiza os plug-ins de provedor necessários para a versão mais recente que está em conformidade com as restrições de versão da configuração.

4. Crie um plano de execução Terraform

Execute o plano de terraforma para criar um plano de execução.

terraform plan -out main.tfplan

Pontos principais:

- O

terraform plancomando cria um plano de execução, mas não o executa. Em vez disso, ele determina quais ações são necessárias para criar a configuração especificada em seus arquivos de configuração. Esse padrão permite que você verifique se o plano de execução corresponde às suas expectativas antes de fazer quaisquer alterações nos recursos reais. - O parâmetro opcional

-outpermite especificar um arquivo de saída para o plano. O uso do-outparâmetro garante que o plano revisado seja exatamente o que é aplicado.

5. Aplique um plano de execução Terraform

Execute terraform apply para aplicar o plano de execução à sua infraestrutura de nuvem.

terraform apply main.tfplan

Pontos principais:

- O comando de exemplo

terraform applypressupõe que você executouterraform plan -out main.tfplananteriormente o . - Se você especificou um nome de arquivo diferente para o

-outparâmetro, use esse mesmo nome de arquivo na chamada paraterraform apply. - Se você não usou o

-outparâmetro, ligueterraform applysem nenhum parâmetro.

6. Importe as regras de firewall para uma política premium

Agora você tem um firewall padrão com regras clássicas. Em seguida, crie uma Política de Firewall premium e importe as regras do firewall.

- No portal do Azure, selecione Criar um recurso.

- Procure a política de firewall e selecione-a.

- Selecione Criar.

- Para Grupo de recursos, selecione recursos de teste .

- Em Nome, digite prem-pol.

- Em Região, selecione Leste dos EUA.

- Em Nível de política, selecione Premium.

- Selecione Next: DNS Settings e continue até chegar à página Regras.

- Na página Regras, selecione Importar regras de um Firewall do Azure.

- Selecione testfirewall e, em seguida, selecione Importar.

- Selecione Rever + criar.

- Selecione Criar.

7. Edite o arquivo de configuração do Terraform para migrar o firewall

Abra o main.tf arquivo e faça as seguintes alterações:

Aditar a seguinte secção «dados»:

data "azurerm_firewall_policy" "prem-pol" { name = "prem-pol" resource_group_name = azurerm_resource_group.rg.name }Modifique o recurso de firewall:

resource "azurerm_firewall" "fw" { name = "testfirewall" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name firewall_policy_id = data.azurerm_firewall_policy.prem-pol.id sku_tier = "Premium" ip_configuration { name = "configuration" subnet_id = azurerm_subnet.subnet.id public_ip_address_id = azurerm_public_ip.pip.id } }Exclua as coleções de regras clássicas:

resource "azurerm_firewall_application_rule_collection" "app-rc" { name = "apptestcollection" azure_firewall_name = azurerm_firewall.fw.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "testrule" source_addresses = [ "10.0.0.0/16", ] target_fqdns = [ "*.google.com", ] protocol { port = "443" type = "Https" } } } resource "azurerm_firewall_network_rule_collection" "net-rc" { name = "nettestcollection" azure_firewall_name = azurerm_firewall.fw.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "dnsrule" source_addresses = [ "10.0.0.0/16", ] destination_ports = [ "53", ] destination_addresses = [ "8.8.8.8", "8.8.4.4", ] protocols = [ "TCP", "UDP", ] } }

8. Aplique o plano de execução Terraform modificado

terraform plan -out main.tfplanterraform apply main.tfplan

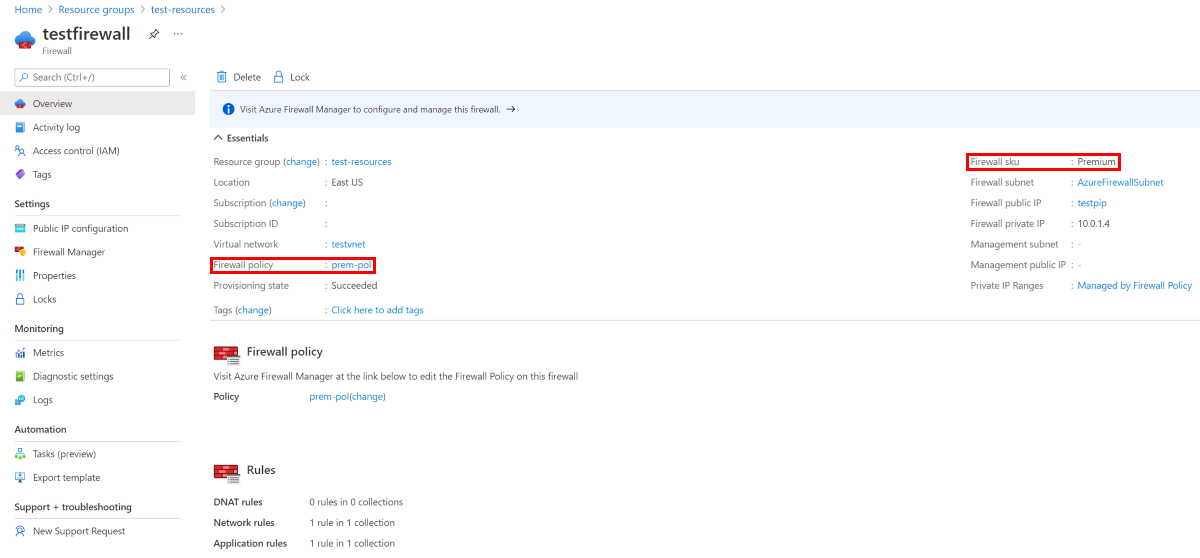

9. Verificar os resultados

- Selecione o grupo de recursos de teste.

- Selecione o recurso testfirewall .

- Verifique se a sku do Firewall é Premium.

- Verifique se o firewall está usando a diretiva de firewall prem-pol .

10. Limpar os recursos

Quando você não precisar mais dos recursos criados via Terraform, execute as seguintes etapas:

Execute o plano de terraforma e especifique o

destroysinalizador.terraform plan -destroy -out main.destroy.tfplanPontos principais:

- O

terraform plancomando cria um plano de execução, mas não o executa. Em vez disso, ele determina quais ações são necessárias para criar a configuração especificada em seus arquivos de configuração. Esse padrão permite que você verifique se o plano de execução corresponde às suas expectativas antes de fazer quaisquer alterações nos recursos reais. - O parâmetro opcional

-outpermite especificar um arquivo de saída para o plano. O uso do-outparâmetro garante que o plano revisado seja exatamente o que é aplicado.

- O

Execute terraform apply para aplicar o plano de execução.

terraform apply main.destroy.tfplan

Solucionar problemas do Terraform no Azure

Solucionar problemas comuns ao usar o Terraform no Azure