Migrar um aplicativo para usar conexões sem senha com o Banco de Dados do Azure para PostgreSQL

Este artigo explica como migrar de métodos de autenticação tradicionais para conexões mais seguras e sem senha com o Banco de Dados do Azure para PostgreSQL.

As solicitações de aplicativo para o Banco de Dados do Azure para PostgreSQL devem ser autenticadas. O Banco de Dados do Azure para PostgreSQL fornece várias maneiras diferentes para os aplicativos se conectarem com segurança. Uma das maneiras é usar senhas. No entanto, você deve priorizar conexões sem senha em seus aplicativos quando possível.

Comparar opções de autenticação

Quando o aplicativo se autentica com o Banco de Dados do Azure para PostgreSQL, ele fornece um par de nome de usuário e senha para conectar o banco de dados. Dependendo de onde as identidades são armazenadas, existem dois tipos de autenticação: autenticação Microsoft Entra e autenticação PostgreSQL.

Autenticação do Microsoft Entra

A autenticação do Microsoft Entra é um mecanismo para se conectar ao Banco de Dados do Azure para PostgreSQL usando identidades definidas na ID do Microsoft Entra. Com a autenticação do Microsoft Entra, você pode gerenciar identidades de usuário de banco de dados e outros serviços da Microsoft em um local central, o que simplifica o gerenciamento de permissões.

Usar o Microsoft Entra ID para autenticação oferece os seguintes benefícios:

- Autenticação de usuários nos Serviços do Azure de maneira uniforme.

- Gerenciamento de políticas de senhas e rotação de senhas em um único lugar.

- Várias formas de autenticação suportadas pelo Microsoft Entra ID, que podem eliminar a necessidade de armazenar senhas.

- Os clientes podem gerenciar permissões de banco de dados usando grupos externos (Microsoft Entra ID).

- A autenticação do Microsoft Entra usa usuários de banco de dados PostgreSQL para autenticar identidades no nível do banco de dados.

- Suporte de autenticação baseada em token para aplicativos que se conectam ao Banco de Dados do Azure para PostgreSQL.

Autenticação PostgreSQL

Você pode criar contas em PostgreSQL. Se você optar por usar senhas como credenciais para as contas, essas credenciais serão armazenadas na user tabela. Como essas senhas são armazenadas no PostgreSQL, você precisa gerenciar a rotação das senhas sozinho.

Embora seja possível conectar-se ao Banco de Dados do Azure para PostgreSQL com senhas, você deve usá-las com cuidado. Você deve ser diligente para nunca expor as senhas em um local inseguro. Qualquer pessoa que tenha acesso às senhas pode se autenticar. Por exemplo, há um risco de que um usuário mal-intencionado possa acessar o aplicativo se uma cadeia de conexão for acidentalmente verificada no controle do código-fonte, enviada por meio de um e-mail não seguro, colada no bate-papo errado ou visualizada por alguém que não deveria ter permissão. Em vez disso, considere atualizar seu aplicativo para usar conexões sem senha.

Introdução a ligações sem palavra-passe

Com uma conexão sem senha, você pode se conectar aos serviços do Azure sem armazenar credenciais no código do aplicativo, em seus arquivos de configuração ou em variáveis de ambiente.

Muitos serviços do Azure suportam ligações sem palavra-passe, por exemplo, através da Identidade Gerida do Azure. Essas técnicas fornecem recursos de segurança robustos que você pode implementar usando DefaultAzureCredential das bibliotecas de cliente do Azure Identity. Neste tutorial, você aprenderá como atualizar um aplicativo existente para usar DefaultAzureCredential em vez de alternativas, como cadeias de conexão.

DefaultAzureCredential suporta vários métodos de autenticação e determina automaticamente quais devem ser usados em tempo de execução. Essa abordagem permite que seu aplicativo use métodos de autenticação diferentes em ambientes diferentes (desenvolvimento local versus produção) sem implementar código específico do ambiente.

A ordem e os locais em que DefaultAzureCredential as pesquisas de credenciais podem ser encontradas na visão geral da Biblioteca de Identidades do Azure. Por exemplo, ao trabalhar localmente, DefaultAzureCredential geralmente autenticará usando a conta que o desenvolvedor usou para entrar no Visual Studio. Quando o aplicativo for implantado no Azure, DefaultAzureCredential alternará automaticamente para usar uma identidade gerenciada. Não são necessárias alterações de código para esta transição.

Para garantir que as conexões não tenham senha, você deve levar em consideração o desenvolvimento local e o ambiente de produção. Se uma cadeia de conexão for necessária em qualquer lugar, o aplicativo não será sem senha.

Em seu ambiente de desenvolvimento local, você pode autenticar com a CLI do Azure, Azure PowerShell, Visual Studio ou plug-ins do Azure para Visual Studio Code ou IntelliJ. Nesse caso, você pode usar essa credencial em seu aplicativo em vez de configurar propriedades.

Ao implantar aplicativos em um ambiente de hospedagem do Azure, como uma máquina virtual, você pode atribuir identidade gerenciada nesse ambiente. Em seguida, você não precisará fornecer credenciais para se conectar aos serviços do Azure.

Nota

Uma identidade gerenciada fornece uma identidade de segurança para representar um aplicativo ou serviço. A identidade é gerida pela plataforma do Azure e não precisa de aprovisionar nem rodar segredos. Você pode ler mais sobre identidades gerenciadas na documentação de visão geral .

Migrar um aplicativo existente para usar conexões sem senha

As etapas a seguir explicam como migrar um aplicativo existente para usar conexões sem senha em vez de uma solução baseada em senha.

0) Preparar o ambiente de trabalho

Primeiro, use o seguinte comando para configurar algumas variáveis de ambiente.

export AZ_RESOURCE_GROUP=<YOUR_RESOURCE_GROUP>

export AZ_DATABASE_SERVER_NAME=<YOUR_DATABASE_SERVER_NAME>

export AZ_DATABASE_NAME=demo

export AZ_POSTGRESQL_AD_NON_ADMIN_USERNAME=<YOUR_AZURE_AD_NON_ADMIN_USER_DISPLAY_NAME>

export AZ_LOCAL_IP_ADDRESS=<YOUR_LOCAL_IP_ADDRESS>

export CURRENT_USERNAME=$(az ad signed-in-user show --query userPrincipalName --output tsv)

Substitua os marcadores de posição pelos seguintes valores, que são utilizados ao longo deste artigo:

<YOUR_RESOURCE_GROUP>: O nome do grupo de recursos em que seus recursos estão.<YOUR_DATABASE_SERVER_NAME>: O nome do seu servidor PostgreSQL. Deve ser um nome exclusivo no Azure.<YOUR_AZURE_AD_NON_ADMIN_USER_DISPLAY_NAME>: O nome para exibição do seu usuário não administrador do Microsoft Entra. Verifique se o nome é um usuário válido em seu locatário do Microsoft Entra.<YOUR_LOCAL_IP_ADDRESS>: O endereço IP do seu computador local, a partir do qual irá executar a sua aplicação Spring Boot. Uma maneira conveniente de encontrá-lo é abri-whatismyip.akamai.com.

1) Configurar o Banco de Dados do Azure para PostgreSQL

1.1) Ativar a autenticação baseada em ID do Microsoft Entra

Para usar o acesso à ID do Microsoft Entra com o Banco de Dados do Azure para PostgreSQL, você deve definir o usuário administrador do Microsoft Entra primeiro. Somente um usuário administrador do Microsoft Entra pode criar/habilitar usuários para autenticação baseada em ID do Microsoft Entra.

Para configurar um administrador do Microsoft Entra depois de criar o servidor, siga as etapas em Gerenciar funções do Microsoft Entra no Banco de Dados do Azure para PostgreSQL - Servidor Flexível.

Nota

O PostgreSQL Flexible Server pode criar vários administradores do Microsoft Entra.

2) Configurar o Banco de Dados do Azure para PostgreSQL para desenvolvimento local

2.1) Configurar uma regra de firewall para IP local

As instâncias do Banco de Dados do Azure para PostgreSQL são protegidas por padrão. O serviço tem uma firewall que não permite ligações de entrada. Para poder usar seu banco de dados, você precisa adicionar uma regra de firewall que permitirá que o endereço IP local acesse o servidor de banco de dados.

Como você configurou seu endereço IP local no início deste artigo, você pode abrir o firewall do servidor executando o seguinte comando:

az postgres flexible-server firewall-rule create \

--resource-group $AZ_RESOURCE_GROUP \

--name $AZ_DATABASE_SERVER_NAME \

--rule-name $AZ_DATABASE_SERVER_NAME-database-allow-local-ip \

--start-ip-address $AZ_LOCAL_IP_ADDRESS \

--end-ip-address $AZ_LOCAL_IP_ADDRESS \

--output tsv

Se você estiver se conectando ao seu servidor PostgreSQL a partir do Subsistema Windows para Linux (WSL) em um computador Windows, precisará adicionar o ID do host WSL ao firewall.

Obtenha o endereço IP da sua máquina host executando o seguinte comando no WSL:

cat /etc/resolv.conf

Copie o endereço IP após o termo nameservere, em seguida, use o seguinte comando para definir uma variável de ambiente para o endereço IP WSL:

export AZ_WSL_IP_ADDRESS=<the-copied-IP-address>

Em seguida, use o seguinte comando para abrir o firewall do servidor para seu aplicativo baseado em WSL:

az postgres flexible-server firewall-rule create \

--resource-group $AZ_RESOURCE_GROUP \

--name $AZ_DATABASE_SERVER_NAME \

--rule-name $AZ_DATABASE_SERVER_NAME-database-allow-local-ip \

--start-ip-address $AZ_WSL_IP_ADDRESS \

--end-ip-address $AZ_WSL_IP_ADDRESS \

--output tsv

2.2) Criar um usuário não-administrador do PostgreSQL e conceder permissão

Em seguida, crie um usuário não administrador do Microsoft Entra e conceda todas as permissões no $AZ_DATABASE_NAME banco de dados a ele. Você pode alterar o nome $AZ_DATABASE_NAME do banco de dados para atender às suas necessidades.

Crie um script SQL chamado create_ad_user_local.sql para criar um usuário não administrador. Adicione o seguinte conteúdo e salve-o localmente:

cat << EOF > create_ad_user_local.sql

select * from pgaadauth_create_principal('$AZ_POSTGRESQL_AD_NON_ADMIN_USERNAME', false, false);

EOF

Em seguida, use o seguinte comando para executar o script SQL para criar o usuário não administrador do Microsoft Entra:

psql "host=$AZ_DATABASE_SERVER_NAME.postgres.database.azure.com user=$CURRENT_USERNAME dbname=postgres port=5432 password=$(az account get-access-token --resource-type oss-rdbms --output tsv --query accessToken) sslmode=require" < create_ad_user_local.sql

Agora use o seguinte comando para remover o arquivo de script SQL temporário:

rm create_ad_user_local.sql

Nota

Você pode ler informações mais detalhadas sobre como criar usuários do PostgreSQL em Criar usuários no Banco de Dados do Azure para PostgreSQL.

3) Entre e migre o código do aplicativo para usar conexões sem senha

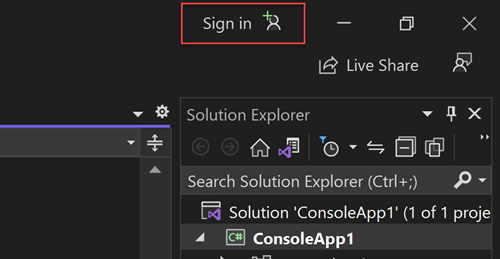

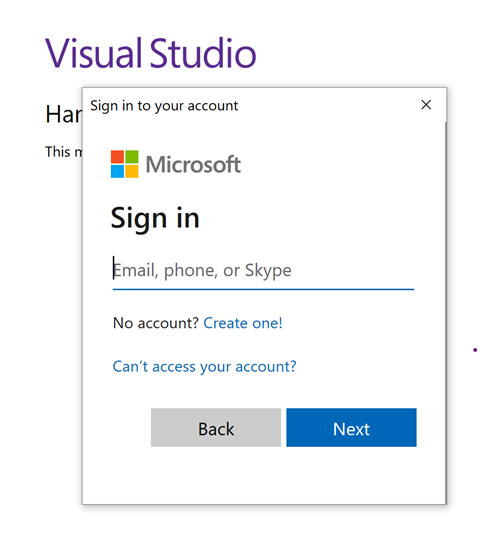

Para desenvolvimento local, certifique-se de que está autenticado com a mesma conta Microsoft Entra à qual atribuiu a função no seu PostgreSQL. Você pode autenticar por meio da CLI do Azure, Visual Studio, Azure PowerShell ou outras ferramentas, como IntelliJ.

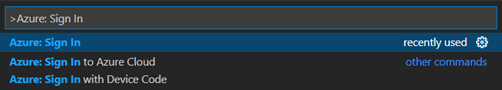

Entre no Azure por meio da CLI do Azure usando o seguinte comando:

az login

Em seguida, use as etapas a seguir para atualizar seu código para usar conexões sem senha. Embora conceitualmente semelhante, cada linguagem usa detalhes de implementação diferentes.

Dentro do seu projeto, adicione a seguinte referência ao

azure-identity-extensionspacote. Esta biblioteca contém todas as entidades necessárias para implementar conexões sem senha.<dependency> <groupId>com.azure</groupId> <artifactId>azure-identity-extensions</artifactId> <version>1.0.0</version> </dependency>Habilite o plug-in de autenticação do Azure PostgreSQL na URL JDBC. Identifique os locais em seu código que atualmente criam um

java.sql.Connectionpara se conectar ao Banco de Dados do Azure para PostgreSQL. Atualizeurleuserno arquivo application.properties para corresponder aos seguintes valores:url=jdbc:postgresql://$AZ_DATABASE_SERVER_NAME.postgres.database.azure.com:5432/$AZ_DATABASE_NAME?sslmode=require&authenticationPluginClassName=com.azure.identity.extensions.jdbc.postgresql.AzurePostgresqlAuthenticationPlugin user=$AZ_POSTGRESQL_AD_NON_ADMIN_USERNAMESubstitua as

$AZ_POSTGRESQL_AD_NON_ADMIN_USERNAMEe as duas$AZ_DATABASE_SERVER_NAMEvariáveis pelo valor que você configurou no início deste artigo.

Executar a aplicação localmente

Depois de fazer essas alterações de código, execute seu aplicativo localmente. A nova configuração deve pegar suas credenciais locais se você estiver conectado a um IDE compatível ou ferramenta de linha de comando, como a CLI do Azure, Visual Studio ou IntelliJ. As funções que você atribuiu ao seu usuário de desenvolvimento local no Azure permitirão que seu aplicativo se conecte ao serviço do Azure localmente.

4) Configurar o ambiente de hospedagem do Azure

Depois que seu aplicativo é configurado para usar conexões sem senha e é executado localmente, o mesmo código pode se autenticar nos serviços do Azure depois de implantado no Azure. Por exemplo, um aplicativo implantado em uma instância do Serviço de Aplicativo do Azure que tenha uma identidade gerenciada atribuída pode se conectar ao Armazenamento do Azure.

Nesta seção, você executará duas etapas para permitir que seu aplicativo seja executado em um ambiente de hospedagem do Azure sem senha:

- Atribua a identidade gerenciada para seu ambiente de hospedagem do Azure.

- Atribua funções à identidade gerenciada.

Nota

O Azure também fornece o Service Connector, que pode ajudá-lo a conectar seu serviço de hospedagem ao PostgreSQL. Com o Service Connector para configurar seu ambiente de hospedagem, você pode omitir a etapa de atribuir funções à sua identidade gerenciada porque o Service Connector fará isso por você. A seção a seguir descreve como configurar seu ambiente de hospedagem do Azure de duas maneiras: uma por meio do Service Connector e outra configurando cada ambiente de hospedagem diretamente.

Importante

Os comandos do Service Connector exigem a CLI do Azure 2.41.0 ou superior.

Atribuir a identidade gerenciada usando o portal do Azure

As etapas a seguir mostram como atribuir uma identidade gerenciada atribuída ao sistema para vários serviços de hospedagem na Web. A identidade gerenciada pode se conectar com segurança a outros Serviços do Azure usando as configurações de aplicativo que você configurou anteriormente.

- Serviço de Aplicações

- Conector de serviço

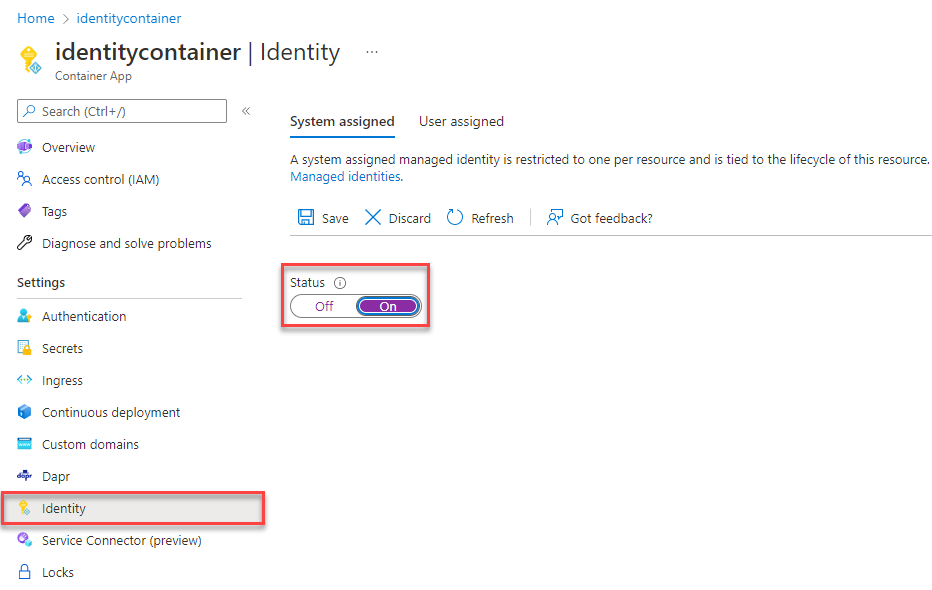

- Aplicativos de contêiner

- Azure Spring Apps

- Máquinas Virtuais

- AKS

Na página de visão geral principal da sua instância do Serviço de Aplicativo do Azure, selecione Identidade no painel de navegação.

Na guia Sistema atribuído, certifique-se de definir o campo Status como ativado. Uma identidade atribuída ao sistema é gerenciada pelo Azure internamente e lida com tarefas administrativas para você. Os detalhes e IDs da identidade nunca são expostos no seu código.

Você também pode atribuir identidade gerenciada em um ambiente de hospedagem do Azure usando a CLI do Azure.

- Serviço de Aplicações

- Conector de serviço

- Aplicativos de contêiner

- Azure Spring Apps

- Máquinas Virtuais

- AKS

Você pode atribuir uma identidade gerenciada a uma instância do Serviço de Aplicativo do Azure com o comando az webapp identity assign , conforme mostrado no exemplo a seguir:

export AZ_MI_OBJECT_ID=$(az webapp identity assign \

--resource-group $AZ_RESOURCE_GROUP \

--name <service-instance-name> \

--query principalId \

--output tsv)

Atribuir funções à identidade gerenciada

Em seguida, conceda permissões à identidade gerenciada que você atribuiu para acessar sua instância do PostgreSQL.

Se você conectou seus serviços usando o Service Connector, os comandos da etapa anterior já atribuíram a função, portanto, você pode ignorar esta etapa.

Testar a aplicação

Antes de implantar o aplicativo no ambiente de hospedagem, você precisa fazer mais uma alteração no código, pois o aplicativo vai se conectar ao PostgreSQL usando o usuário criado para a identidade gerenciada.

Atualize seu código para usar o usuário criado para a identidade gerenciada:

Nota

Se você usou o comando Service Connector, ignore esta etapa.

properties.put("user", "$AZ_POSTGRESQL_AD_MI_USERNAME");

Depois de fazer essas alterações de código, você pode criar e reimplantar o aplicativo. Em seguida, navegue até o aplicativo hospedado no navegador. Seu aplicativo deve ser capaz de se conectar ao banco de dados PostgreSQL com êxito. Lembre-se de que pode levar vários minutos para que as atribuições de função se propaguem pelo seu ambiente do Azure. Seu aplicativo agora está configurado para ser executado localmente e em um ambiente de produção sem que os desenvolvedores tenham que gerenciar segredos no próprio aplicativo.

Próximos passos

Neste tutorial, você aprendeu como migrar um aplicativo para conexões sem senha.

Você pode ler os seguintes recursos para explorar os conceitos discutidos neste artigo com mais profundidade: