Habilite a autorização e autenticação do usuário final ao migrar aplicativos Java no WebLogic Server para o Azure

Este guia ajuda você a habilitar a autenticação e autorização de usuário final de nível empresarial para aplicativos Java no WebLogic Server usando o Microsoft Entra ID.

Os desenvolvedores do Java EE esperam que os mecanismos de segurança da plataforma padrão funcionem conforme o esperado, mesmo ao mover suas cargas de trabalho para o Azure.

Os aplicativos do Oracle WebLogic Server (WLS) Azure permitem preencher a região de segurança interna com usuários dos Serviços de Domínio Microsoft Entra. Quando você usa o elemento padrão <security-role> em seus aplicativos Java EE no Azure, as informações do usuário fluem dos Serviços de Domínio do Microsoft Entra por meio do protocolo LDAP.

Este guia está dividido em duas partes. Se você já tiver os Serviços de Domínio do Microsoft Entra com LDAP seguro exposto, poderá pular para a seção Configurar WLS .

Neste guia, você aprende a:

- Crie e configure um domínio gerenciado dos Serviços de Domínio Microsoft Entra.

- Configure o protocolo LDAP (Lightweight Directory Access Protocol) seguro para um domínio gerenciado dos Serviços de Domínio Microsoft Entra.

- Habilite o WebLogic Server para acessar o LDAP como sua região de segurança padrão.

Este guia não ajuda você a reconfigurar uma implantação existente dos Serviços de Domínio Microsoft Entra ID. No entanto, deve ser possível seguir este guia e ver quais etapas você pode ignorar.

Pré-requisitos

- Uma subscrição do Azure. Se não tiver uma subscrição do Azure, crie uma conta gratuita.

- A capacidade de implantar os Serviços de Domínio do Microsoft Entra. Para obter mais informações, consulte Criar e configurar um domínio gerenciado dos Serviços de Domínio Microsoft Entra.

- A capacidade de implantar um dos aplicativos WLS do Azure listados em Quais são as soluções para executar o Oracle WebLogic Server em Máquinas Virtuais do Azure?

- Uma máquina local com Windows com Windows Subsystem for Linux (WSL), GNU/Linux ou macOS instalado.

- CLI do Azure versão 2.54.0 ou superior.

Considere o contexto da migração

A lista a seguir descreve algumas coisas a considerar sobre a migração de instalações WLS locais e do Microsoft Entra ID:

- Se você já tiver um locatário do Microsoft Entra ID sem Serviços de Domínio exposto via LDAP, este guia mostra como expor o recurso LDAP e integrá-lo ao WLS.

- Se o seu cenário envolver uma floresta do Ative Directory local, considere implementar uma solução de identidade híbrida com o Microsoft Entra ID. Para obter mais informações, consulte a documentação de identidade híbrida.

- Se você já tiver uma implantação local dos Serviços de Domínio Ative Directory (AD DS), explore os caminhos de migração em Comparar Serviços de Domínio Ative Directory autogerenciados, ID do Microsoft Entra e Serviços de Domínio Microsoft Entra gerenciados.

- Se você estiver otimizando para a nuvem, este guia mostra como começar do zero com o LDAP e o WLS dos Serviços de Domínio de ID do Microsoft Entra.

- Para obter uma pesquisa abrangente sobre a migração do WebLogic Server para Máquinas Virtuais do Azure, consulte Migrar aplicativos do WebLogic Server para Máquinas Virtuais do Azure.

- Para obter mais informações sobre o Ative Directory e o Microsoft Entra ID, consulte Comparar o Ative Directory com o Microsoft Entra ID.

Configurar o domínio gerenciado dos Serviços de Domínio do Microsoft Entra

Esta seção orienta você por todas as etapas para criar um domínio gerenciado dos Serviços de Domínio Microsoft Entra integrado ao WLS. O Microsoft Entra ID não suporta o protocolo LDAP (Lightweight Directory Access Protocol) ou LDAP seguro diretamente. Em vez disso, o suporte é habilitado por meio da instância de domínio gerenciado dos Serviços de Domínio Microsoft Entra em seu locatário do Microsoft Entra ID.

Nota

Este guia usa o recurso de conta de usuário "somente na nuvem" dos Serviços de Domínio do Microsoft Entra. Outros tipos de conta de usuário são suportados, mas não são descritos neste guia.

Criar e configurar um domínio gerenciado dos Serviços de Domínio Microsoft Entra

Este artigo usa um tutorial separado para criar um domínio gerenciado pelos Serviços de Domínio do Microsoft Entra.

Conclua o tutorial Criar e configurar um domínio gerenciado dos Serviços de Domínio Microsoft Entra até, mas não incluindo, a seção Habilitar contas de usuário para Serviços de Domínio. Essa seção requer tratamento especial no contexto deste tutorial, conforme descrito na próxima seção. Certifique-se de concluir as ações de DNS completa e corretamente.

Anote o valor especificado ao concluir a etapa "Insira um nome de domínio DNS para seu domínio gerenciado". Você usá-lo mais adiante neste artigo.

Criar usuários e redefinir senhas

As etapas a seguir mostram como criar usuários e alterar suas senhas, o que é necessário para fazer com que os usuários se propaguem com êxito por meio do LDAP. Se você tiver um domínio gerenciado dos Serviços de Domínio Microsoft Entra existente, essas etapas podem não ser necessárias.

- No portal do Azure, verifique se a assinatura correspondente ao locatário do Microsoft Entra ID é o diretório ativo no momento. Para saber como selecionar o diretório correto, consulte Associar ou adicionar uma assinatura do Azure ao seu locatário do Microsoft Entra. Se o diretório incorreto estiver selecionado, você não poderá criar usuários ou criará usuários no diretório errado.

- Na caixa de pesquisa na parte superior do portal do Azure, insira Usuários.

- Selecione Novo usuário.

- Certifique-se de que Criar usuário está selecionado.

- Preencha os valores para Nome de usuário, nome, Nome e Sobrenome. Deixe os campos restantes em seus valores padrão.

- Selecione Criar.

- Selecione o usuário recém-criado na tabela.

- Selecione Redefinir senha.

- No painel exibido, selecione Redefinir senha.

- Anote a senha temporária.

- Em uma janela de navegador "anônima" ou privada, visite o portal do Azure e entre com as credenciais e a senha do usuário.

- Altere a senha quando solicitado. Anote a nova senha. Você usá-lo mais tarde.

- Saia e feche a janela "anônima".

Repita as etapas de "Selecionar novo usuário" até "Fechar sessão" para cada usuário que você deseja habilitar.

Configurar LDAP seguro para um domínio gerenciado dos Serviços de Domínio Microsoft Entra

Esta seção orienta você por um tutorial separado para extrair valores para uso na configuração do WLS.

Primeiro, abra o tutorial Configurar LDAP seguro para um domínio gerenciado dos Serviços de Domínio Microsoft Entra em uma janela separada do navegador para que você possa examinar as variações abaixo enquanto executa o tutorial.

Quando chegar à secção Exportar um certificado para computadores cliente, tome nota do local onde guarda o ficheiro de certificado que termina em .cer. Use o certificado como entrada para a configuração WLS.

Quando você chegar à seção Bloquear acesso LDAP seguro pela Internet, especifique Qualquer como a origem. Você reforça a regra de segurança com um endereço IP específico mais adiante neste guia.

Antes de executar as etapas em Consultas de teste para o domínio gerenciado, use as seguintes etapas para permitir que o teste seja bem-sucedido:

No portal do Azure, visite a página de visão geral da instância dos Serviços de Domínio do Microsoft Entra.

Na área Configurações, selecione Propriedades.

No painel direito da página, role para baixo até ver Grupo de administradores. Sob este título deve haver um link para Administradores de DC do AAD. Selecione esse link.

Na seção Gerenciar, selecione Membros.

Selecione Adicionar membros.

No campo de texto Pesquisar, insira alguns caracteres para localizar um dos usuários criados em uma etapa anterior.

Selecione o usuário e ative o botão Selecionar .

Esse usuário é aquele que você deve usar ao executar as etapas na seção Testar consultas ao domínio gerenciado.

Nota

A lista a seguir fornece algumas dicas sobre como consultar os dados LDAP, que você precisa fazer para coletar alguns valores necessários para a configuração do WLS:

- O tutorial aconselha você a usar o programa do Windows LDP.exe. Este programa só está disponível no Windows. Para usuários que não são do Windows, também é possível usar o Apache Directory Studio para a mesma finalidade.

- Ao fazer login no LDAP com LDP.exe, o nome de usuário é apenas a parte antes do @. Por exemplo, se o usuário for

alice@contoso.onmicrosoft.com, o nome de usuário para a ação de associação LDP.exe seráalice. Além disso, deixe LDP.exe em execução e conectado para uso nas etapas subsequentes.

Na seção Configurar zona DNS para acesso externo, anote o valor para Endereço IP externo LDAP seguro. Você usá-lo mais tarde.

Se o valor do endereço IP externo LDAP seguro não for prontamente aparente, use as seguintes etapas para obter o endereço IP:

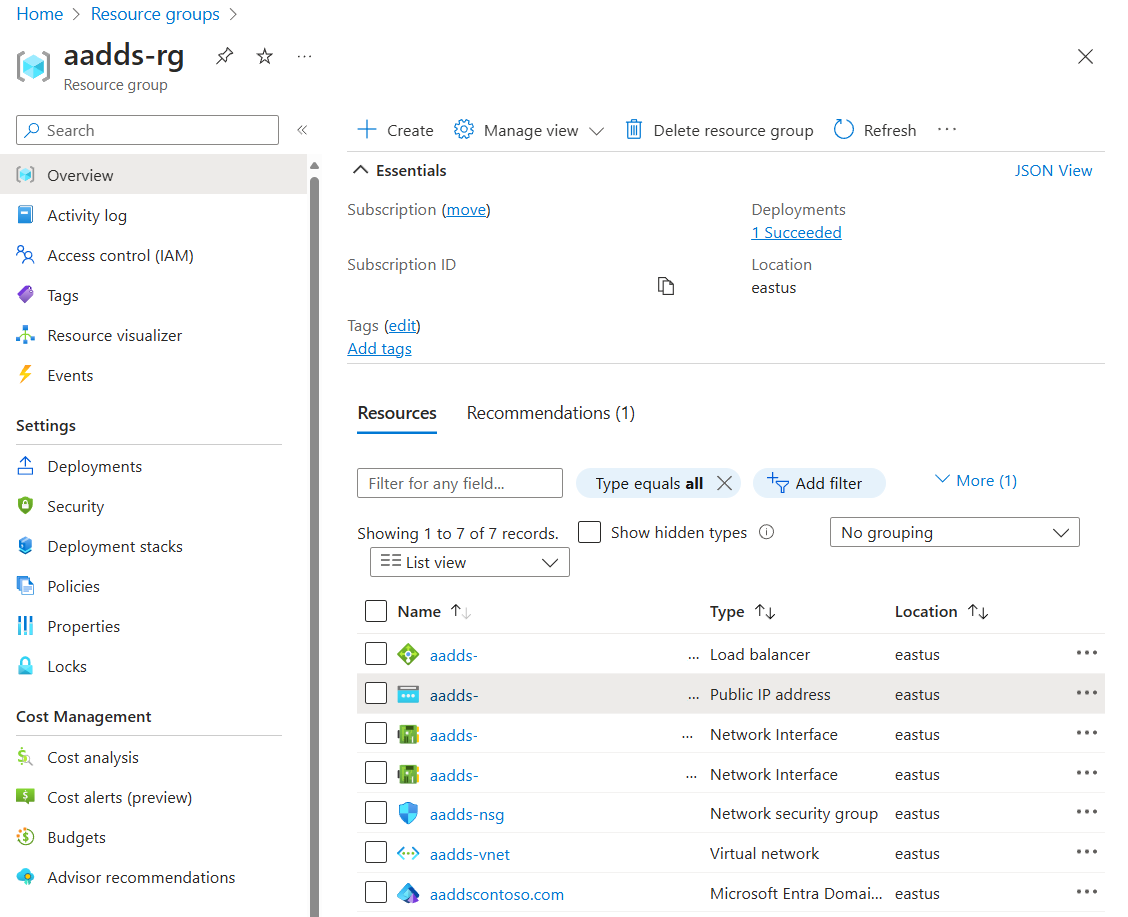

No portal do Azure, localize o grupo de recursos que contém o recurso Serviços de Domínio Microsoft Entra.

Na lista de recursos, selecione o recurso de endereço IP público para o recurso Serviços de Domínio Microsoft Entra, conforme mostrado na captura de tela a seguir. O endereço IP público provavelmente começa com

aadds.

Não execute as etapas em Recursos de limpeza até receber instruções neste guia.

Com essas variações em mente, conclua Configurar LDAP seguro para um domínio gerenciado pelos Serviços de Domínio Microsoft Entra. Agora você pode coletar os valores que precisa fornecer à Configuração do WLS.

Nota

Aguarde até que a configuração LDAP segura conclua o processamento antes de passar para a próxima seção.

Desativar TLS fraco v1

Por padrão, o Microsoft Entra Domain Services permite o uso do TLS v1, que é considerado fraco e não é suportado no WebLogic Server 14 e posterior.

Esta seção mostra como desabilitar a cifra TLS v1.

Primeiro, obtenha a ID do recurso do domínio gerenciado do Serviço de Domínio Microsoft Entra que habilita o LDAP. O comando a seguir obtém a ID de uma instância do Serviço de Domínio do Azure nomeada aaddscontoso.com em um grupo de recursos chamado aadds-rg:

AADDS_ID=$(az resource show \

--resource-group aadds-rg \

--resource-type "Microsoft.AAD/DomainServices" \

--name aaddscontoso.com \

--query "id" \

--output tsv)

Para desativar o TLS v1, use o seguinte comando:

az resource update \

--ids $AADDS_ID \

--set properties.domainSecuritySettings.tlsV1=Disabled

A saída é exibida "tlsV1": "Disabled" para domainSecuritySettings, conforme mostrado no exemplo a seguir:

"domainSecuritySettings": {

"ntlmV1": "Enabled",

"syncKerberosPasswords": "Enabled",

"syncNtlmPasswords": "Enabled",

"syncOnPremPasswords": "Enabled",

"tlsV1": "Disabled"

}

Para obter mais informações, consulte Proteger um domínio gerenciado dos Serviços de Domínio do Microsoft Entra.

Nota

Se você adicionar um bloqueio ao recurso ou grupo de recursos, encontrará uma mensagem de erro ao tentar atualizar o domínio gerenciado, como: Message: The scope '/subscriptions/xxxxx/resourceGroups/aadds-rg/providers/Microsoft.AAD/domainServices/aaddscontoso.com' cannot perform write operation because the following scope(s) are locked: '/subscriptions/xxxxx/resourceGroups/aadds-rg'. Please remove the lock and try again.

Anote as seguintes informações para o domínio gerenciado do Serviço de Domínio Microsoft Entra. Você usa essas informações em uma seção posterior.

| Property | Description |

|---|---|

| Host do servidor | Esse valor é o nome DNS público que você salvou ao concluir Criar e configurar um domínio gerenciado dos Serviços de Domínio do Microsoft Entra ID. |

| Endereço IP externo LDAP seguro | Esse valor é o valor do endereço IP externo LDAP seguro que você salvou na seção Configurar zona DNS para acesso externo. |

| Principal | Para obter esse valor, retorne ao LDP.exe e use as seguintes etapas para obter o valor do principal para uso somente na nuvem:

|

| DN da Base de Usuários e DN da Base do Grupo | Para os fins deste tutorial, os valores para ambas as propriedades são os mesmos: o principal de OU=AADDC Users. |

| Palavra-passe para o Principal | Esse valor é a senha do usuário que foi adicionado ao AAD DC Administrators grupo. |

| Chave pública para conexão LDAPS do Serviço de Domínio Microsoft Entra | Esse valor é o arquivo .cer que você foi solicitado a salvar quando concluiu a seção Exportar um certificado para computadores cliente. |

Configurar WLS

Esta seção ajuda você a coletar os valores de parâmetro do domínio gerenciado do Serviço de Domínio Microsoft Entra implantado anteriormente.

Ao implantar qualquer um dos Aplicativos do Azure listados em Quais são as soluções para executar o Oracle WebLogic Server em Máquinas Virtuais do Azure?, você pode seguir as etapas para integrar o domínio gerenciado do Serviço de Domínio Microsoft Entra com o WLS.

Após a conclusão da implantação do aplicativo Azure, use as seguintes etapas para localizar a URL para acessar o WebLogic Administration Console:

- Abra o portal do Azure e vá para o grupo de recursos que você provisionou.

- No painel de navegação, na seção Configurações , selecione Implantações. Você verá uma lista ordenada das implantações para esse grupo de recursos, com a mais recente primeiro.

- Desloque-se para a entrada mais antiga desta lista. Esta entrada corresponde à implantação iniciada na seção anterior. Selecione a implantação mais antiga, cujo nome começa com algo semelhante a

oracle.. - Selecione Saídas. Esta opção mostra a lista de saídas da implantação.

- O valor adminConsole é o link totalmente qualificado, público e visível na Internet para o console de administração do WLS. Selecione o ícone de cópia ao lado do valor do campo para copiar o link para a área de transferência e salvá-lo em um arquivo.

Nota

Este tutorial demonstra como usar o TLS v1.2 para se conectar ao servidor LDAP de domínio gerenciado do Microsoft Entra Domain Service. Para garantir a compatibilidade, você precisa habilitar o TLS v1.2 para implantações no JDK 8.

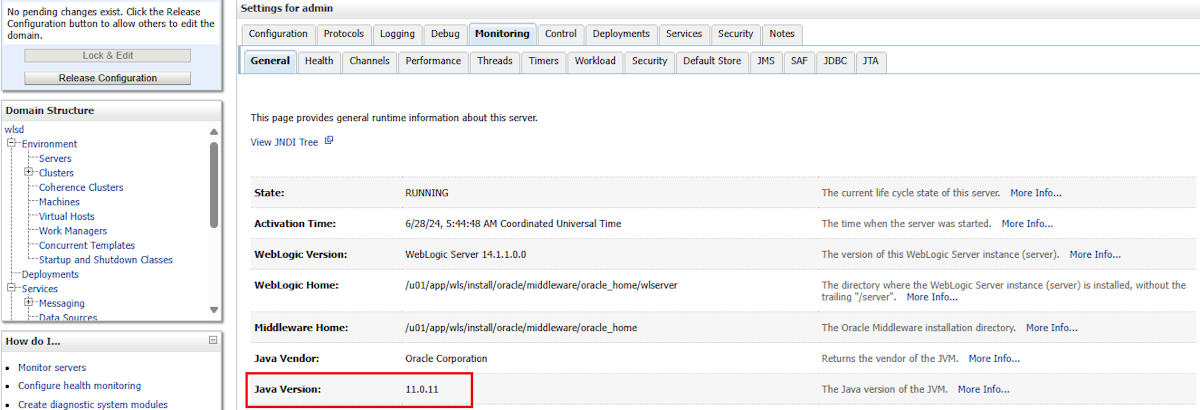

Para verificar a versão do JDK, use as seguintes etapas:

Cole o valor de adminConsole na barra de endereço do navegador e entre no console de administração do WLS.

Em Estrutura de Domínio, selecione Monitoramento Geral>e localize Versão Java.

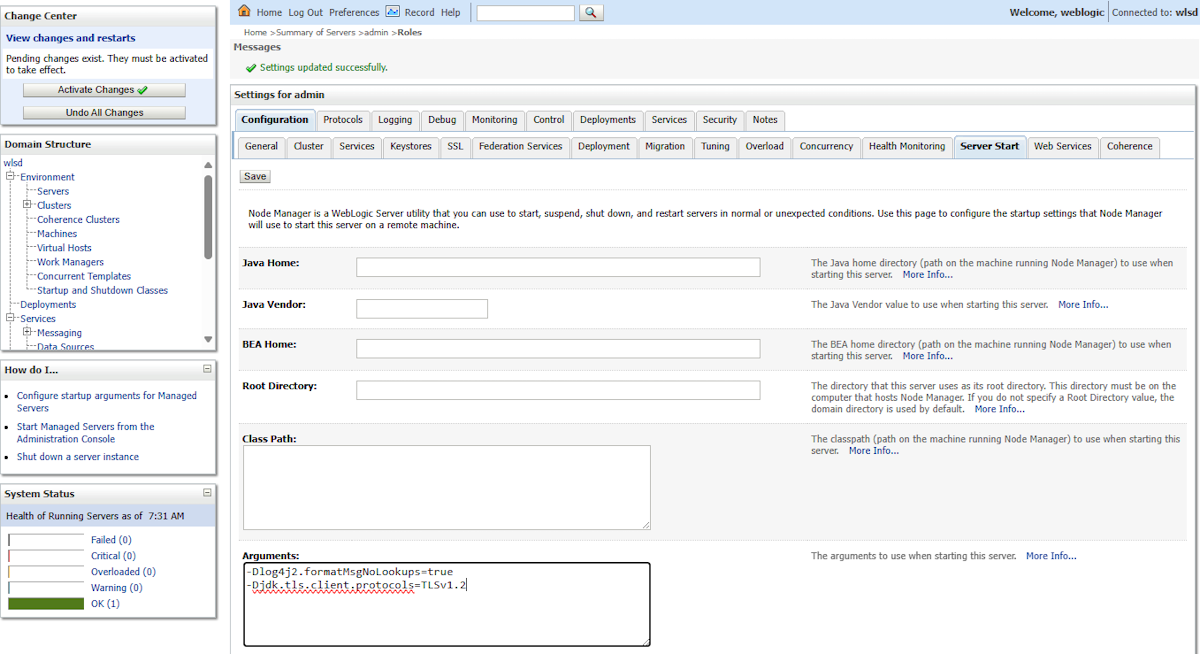

Se sua versão do Java for 8, habilite o TLS v1.2 usando as seguintes etapas:

Em Estrutura do Domínio, selecione Iniciar Servidor de Configuração> do administrador>de Servidores>de Ambiente.>

Na seção Argumentos, especifique o valor

-Djdk.tls.client.protocols=TLSv1.2.Selecione Guardar para guardar as alterações.

Em Centro de Alterações, selecione Ativar Alterações para ativar a opção.

Integrar o domínio gerenciado do Microsoft Entra Domain Service com o WLS

Com o servidor de administração WebLogic em execução e o domínio gerenciado do Microsoft Entra Domain Service implantado e protegido com LDAPs, agora é possível iniciar a configuração.

Carregar e importar a autoridade de certificação pública

O WLS se comunica com o domínio gerenciado usando LDAP seguro (LDAPS), que é LDAP sobre SSL (Secure Sockets Layer) ou TLS (Transport Layer Security). Para estabelecer essa conexão, você deve carregar e importar o certificado público da Autoridade de Certificação (CA) (um arquivo .cer ) para o armazenamento de chaves de confiança WLS.

Carregue e importe o certificado para a máquina virtual que executa o servidor admin usando as seguintes etapas:

Habilite o acesso seguindo

adminVMas instruções na seção Conectar à máquina virtual de Guia de início rápido: implantar o WebLogic Server em máquinas virtuais do Azure.Abra um terminal Bash e, em seguida, carregue o certificado usando os seguintes comandos. Substitua o

ADMIN_PUBLIC_IPvalor pelo valor real, que você pode encontrar no portal do Azure. É necessário inserir a senha usada para conectar a máquina.export CER_FILE_NAME=azure-ad-ds-client.cer export ADMIN_PUBLIC_IP="<admin-public-ip>" export ADMIN_VM_USER="weblogic" cd <path-to-cert> scp ${CER_FILE_NAME} "$ADMIN_VM_USER@$ADMIN_PUBLIC_IP":/home/${ADMIN_VM_USER}/${CER_FILE_NAME}Depois que o certificado for carregado, você precisará movê-lo para a pasta de domínio WLS /u01/domains e alterar sua propriedade usando

oracle:oracleos seguintes comandos:export RESOURCE_GROUP_NAME=contoso-rg export ADMIN_VM_NAME=adminVM export CA_PATH=/u01/domains/${CER_FILE_NAME} az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "mv /home/${ADMIN_VM_USER}/${CER_FILE_NAME} /u01/domains; chown oracle:oracle ${CA_PATH}"Importe o certificado para o armazenamento de chaves. O aplicativo do Azure provisiona WLS com um armazenamento confiável padrão no

<jvm-path-to-security>/cacerts. O caminho específico pode variar dependendo da versão do JDK. Você pode importar a CA pública de domínio gerenciado do Serviço de Domínio Microsoft Entra usando as seguintes etapas:Consulte o script que você usou para definir as variáveis de ambiente de domínio.

export DOMIAN_FILE_PATH=$(az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "find /u01/domains -name setDomainEnv.sh" \ --query value[*].message \ --output tsv \ | sed -n '/\[stdout\]/!b; n; p') echo $DOMIAN_FILE_PATHImporte a autoridade de certificação usando o seguinte comando. Preste atenção à sua versão do Java, que você verificou na seção anterior.

az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts ". ${DOMIAN_FILE_PATH};export JVM_CER_PATH=\${JAVA_HOME}/lib/security/cacerts;\${JAVA_HOME}/bin/keytool -noprompt -import -alias aadtrust -file ${CA_PATH} -keystore \${JVM_CER_PATH} -storepass changeit"

Você deve ver uma saída semelhante ao exemplo a seguir:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\nCertificate was added to keystore\n", "time": null } ] }

Nota

Se você personalizar o armazenamento confiável, deverá importar a CA pública de domínio gerenciado do Serviço de Domínio Entra para seu armazenamento de chaves de confiança. Não há necessidade de importar o certificado para os servidores gerenciados pelo WLS. Para obter mais informações, consulte Configurando o WebLogic para usar LDAP.

Configurar a verificação de nome de host WLS

Como Configurar LDAP seguro para um domínio gerenciado dos Serviços de Domínio Microsoft Entra usa um curinga *.aaddscontoso.com para o nome do host no certificado, você deve configurar o servidor de administração WLS com verificação de nome de host apropriada. Use as etapas a seguir para desativar a verificação. Para WLS 14 e superior, você pode selecionar Verificação de nome de host curinga.

- Cole o valor de adminConsole no seu navegador e faça login no console de administração do WLS.

- Na Central de Alterações, selecione Bloquear & Editar.

- Selecione Environment>>Advanced.

- Ao lado de Verificação de nome de host, selecione Nenhum.

- Selecione Salvar e ativar alterações para salvar a configuração.

Resolver tráfego para acesso LDAP seguro

Com o acesso LDAP seguro ativado pela Internet, você pode atualizar sua zona DNS para que os computadores clientes possam encontrar esse domínio gerenciado. O valor do endereço IP externo LDAP seguro está listado na guia Propriedades do seu domínio gerenciado. Para obter mais informações, consulte Configurar zona DNS para acesso externo.

Se você não tiver uma zona DNS registrada, poderá adicionar uma entrada no arquivo hosts para resolver o adminVM tráfego para ldaps.<managed-domain-dns-name> (aqui) ldaps.aaddscontoso.compara o endereço IP externo. Altere o valor com o seu antes de executar os seguintes comandos:

export LDAPS_DNS=ldaps.aaddscontoso.com

export LDAPS_EXTERNAL_IP=<entra-domain-services-manged-domain-external-ip>

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "echo \"${LDAPS_EXTERNAL_IP} ${LDAPS_DNS}\" >> /etc/hosts"

Execute o seguinte comando para reiniciar o servidor de administração para carregar as configurações:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Criar e configurar o provedor de autenticação LDAP

Com o certificado importado e o tráfego de acesso LDAP seguro resolvido, você pode configurar o provedor LDAP a partir do console WLS usando as seguintes etapas:

Cole o valor adminConsole na barra de endereço do navegador e entre no console de administração do WLS.

Em Centro de Alterações, selecione Bloquear & Editar.

Em Estrutura de Domínio, selecione >New e use os seguintes valores para criar um novo provedor de autenticação.

- Em Nome, preencha

AzureEntraIDLDAPProvider. - Em Tipo, selecione

ActiveDirectoryAuthenticator.

- Em Nome, preencha

Selecione OK para guardar a alteração.

Na lista de provedores, selecione AzureEntraIDLDAPProvider.

Para Configuration>Common>Control Flag, selecione SUFFICIENT.

Selecione Guardar para guardar as alterações.

Para Específico do Provedor de Configuração>, insira as informações de conexão de domínio gerenciado dos Serviços de Domínio Microsoft Entra obtidas anteriormente. As etapas para obter o valor estão listadas na tabela em Configurar LDAP seguro para um domínio gerenciado dos Serviços de Domínio Microsoft Entra.

Preencha os seguintes campos obrigatórios, mantendo outros campos com seus valores padrão:

Item Value Valores de exemplo Anfitrião DNS de servidor LDAP de domínio gerenciado, ldaps.<managed-domain-dns-name>ldaps.aaddscontoso.comPorta 636636Mandante Principal do seu utilizador apenas na nuvem CN=WLSTest,OU=AADDC Users,DC=aaddscontoso,DC=comCredencial Credencial do seu único utilizador na nuvem - SSLEnabled Selecionado - DN da Base de Usuários O nome distinto (DN) da sua base de utilizadores OU=AADDC Users,DC=aaddscontoso,DC=comUsuário do filtro de nome (&(sAMAccountName=%u)(objectclass=user))(&(sAMAccountName=%u)(objectclass=user))Atributo de nome de usuário sAMAccountNamesAMAccountNameClasse de objeto do usuário useruserDN Base do Grupo O DN base do seu grupo. OU=AADDC Users,DC=aaddscontoso,DC=comPesquisa de membros de grupo limitlimitNível máximo de pesquisa de associação ao grupo 11Usar grupos de token para pesquisa de associação de grupo Selecionado - Tamanho do pool de conexões 55Tempo limite de conexão 120120Limite de tentativas de conexão 55Prazo de Resultados 300300Mantenha-se Vivo Ativado Selecionado - Cache ativado Selecionado - Tamanho do cache 40004000Cache TTL 300300Selecione Salvar para salvar o provedor.

Selecione Desempenho ao lado de Configuração.

Selecione Ativar cache de hierarquia de pesquisa de associação de grupo.

Selecione Ativar SID para cache de pesquisa de grupo.

Selecione Guardar para guardar a configuração.

Selecione Ativar alterações para invocar as alterações.

Nota

Preste atenção ao nome do host do servidor LDAP. Deverá estar no formato ldaps.<managed-domain-dns-name>. Neste exemplo, o valor é ldaps.aaddscontoso.com.

Se você encontrar um erro como [Security:090834]No LDAP connection could be established. ldap://dscontoso.com:636 Cannot contact LDAP server, tente reiniciar adminVM para resolver o problema.

Você deve reiniciar o servidor de administração WLS para que as alterações entrem em vigor. Execute o seguinte comando para reiniciar o servidor de administração:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Nota

Se você estiver autenticando um aplicativo em um cluster com usuários do Microsoft Entra ID, deverá reiniciar o servidor gerenciado para ativar o provedor. Você pode fazer isso reiniciando a máquina virtual que hospeda o servidor.

Validação

Depois de reiniciar o servidor de administração, use as seguintes etapas para verificar se a integração foi bem-sucedida:

- Visite o Admin Console da WLS.

- No painel de navegação, expanda a árvore e selecione Security Realms>>Providers.

- Se a integração foi bem-sucedida, você pode encontrar o provedor Microsoft Entra ID - por exemplo

AzureEntraIDLDAPProvider. - No painel de navegação, expanda a árvore e selecione Security Realms>>Users and Groups.

- Se a integração foi bem-sucedida, você pode encontrar usuários do provedor de ID do Microsoft Entra.

Nota

Demora alguns minutos a carregar utilizadores na primeira vez que acede a Utilizadores e Grupos. O WLS armazena em cache os usuários e é mais rápido no próximo acesso.

Bloqueie e proteja o acesso LDAP pela Internet

Ao manter o LDAP seguro nas etapas anteriores, defina a origem como Qualquer para a AllowLDAPS regra no grupo de segurança de rede. Agora que o WLS Admin Server está implantado e conectado ao LDAP, obtenha seu endereço IP público usando o portal do Azure. Revisite Bloqueie o acesso LDAP seguro pela Internet e altere Any para o endereço IP específico do servidor WLS Admin.

Clean up resources (Limpar recursos)

Agora é hora de seguir as etapas na seção Limpar recursos de Configurar LDAP seguro para um domínio gerenciado pelos Serviços de Domínio Microsoft Entra.

Próximos passos

Explore outros aspetos da migração de aplicativos do WebLogic Server para o Azure.