Tutorial: Migrar um cluster do WebLogic Server para o Azure com o Azure Application Gateway como um balanceador de carga

Este tutorial orienta você pelo processo de implantação do WebLogic Server (WLS) com o Azure Application Gateway. Ele abrange as etapas específicas para criar um Cofre de Chaves, armazenar um certificado TLS/SSL no Cofre de Chaves e usar esse certificado para terminação de TLS/SSL. Embora todos esses elementos estejam bem documentados por si só, este tutorial mostra a maneira específica como todos esses elementos se unem para criar uma solução de balanceamento de carga simples, mas poderosa, para WLS no Azure.

O balanceamento de carga é uma parte essencial da migração do cluster do Oracle WebLogic Server para o Azure. A solução mais fácil é usar o suporte interno para Azure Application Gateway. O App Gateway está incluído como parte do suporte ao WebLogic Cluster no Azure. Para obter uma visão geral do suporte ao WebLogic Cluster no Azure, consulte O que é o Oracle WebLogic Server no Azure?.

Neste tutorial, você aprenderá a:

- Escolha como fornecer o certificado TLS/SSL para o App Gateway

- Implantar o WebLogic Server com o Gateway de Aplicação do Azure no Azure

- Validar a implantação bem-sucedida do WLS e do App Gateway

Pré-requisitos

OpenSSL em um computador executando um ambiente de linha de comando semelhante ao UNIX.

Embora possa haver outras ferramentas disponíveis para gerenciamento de certificados, este tutorial usa OpenSSL. Você pode encontrar OpenSSL empacotado com muitas distribuições GNU / Linux, como o Ubuntu.

Uma assinatura ativa do Azure.

- Se você não tiver uma assinatura do Azure, crie uma conta gratuita.

A capacidade de implantar um dos Aplicativos do Azure WLS listados em Oracle WebLogic Server Azure Applications.

Contexto da migração

Aqui estão algumas coisas a considerar sobre a migração de instalações WLS locais e do Gateway de Aplicativo do Azure. Embora as etapas deste tutorial sejam a maneira mais fácil de posicionar um balanceador de carga na frente do seu WebLogic Server Cluster no Azure, há muitas outras maneiras de fazê-lo. Esta lista mostra alguns outros aspetos a considerar.

- Se você tiver uma solução de balanceamento de carga existente, certifique-se de que seus recursos sejam atendidos ou excedidos pelo Gateway de Aplicativo do Azure. Para obter um resumo dos recursos do Gateway de Aplicativo do Azure em comparação com outras soluções de balanceamento de carga do Azure, consulte Visão geral das opções de balanceamento de carga no Azure.

- Se a sua solução de balanceamento de carga atual oferece proteção contra exploits e vulnerabilidades comuns, o Application Gateway garantirá essa proteção. O WAF (Web Application Firewall) integrado do Application Gateway implementa os conjuntos de regras principais do OWASP (Open Web Application Security Project) . Para obter mais informações sobre o suporte a WAF no Azure Gateway de Aplicações, consulte a seção Web Application Firewall de funcionalidades do Azure Gateway de Aplicações.

- Se sua solução de balanceamento de carga existente exigir criptografia TLS/SSL de ponta a ponta, você precisará fazer uma configuração adicional depois de seguir as etapas neste guia. Consulte a seção "End-to-end TLS encryption" de "Overview of TLS termination and end to end TLS with Application Gateway" e a documentação da Oracle sobre "Configuração de SSL no Oracle Fusion Middleware".

- Se você estiver otimizando para a nuvem, este guia mostra como começar do zero com o Azure App Gateway e o WLS.

- Para obter uma pesquisa abrangente sobre a migração do WebLogic Server para Máquinas Virtuais do Azure, consulte Migrar aplicativos do WebLogic Server para Máquinas Virtuais do Azure.

Implantar o WebLogic Server com o Application Gateway no Azure

Esta seção mostrará como provisionar um cluster WLS com o Gateway de Aplicativo do Azure criado automaticamente como o balanceador de carga para os nós do cluster. Application Gateway usará o certificado TLS/SSL fornecido para terminação de TLS/SSL. Para obter detalhes avançados sobre a terminação TLS/SSL com o Application Gateway, consulte Visão geral da terminação TLS e TLS de ponta a ponta com o Application Gateway.

Para criar o cluster WLS e o Application Gateway, use as etapas a seguir.

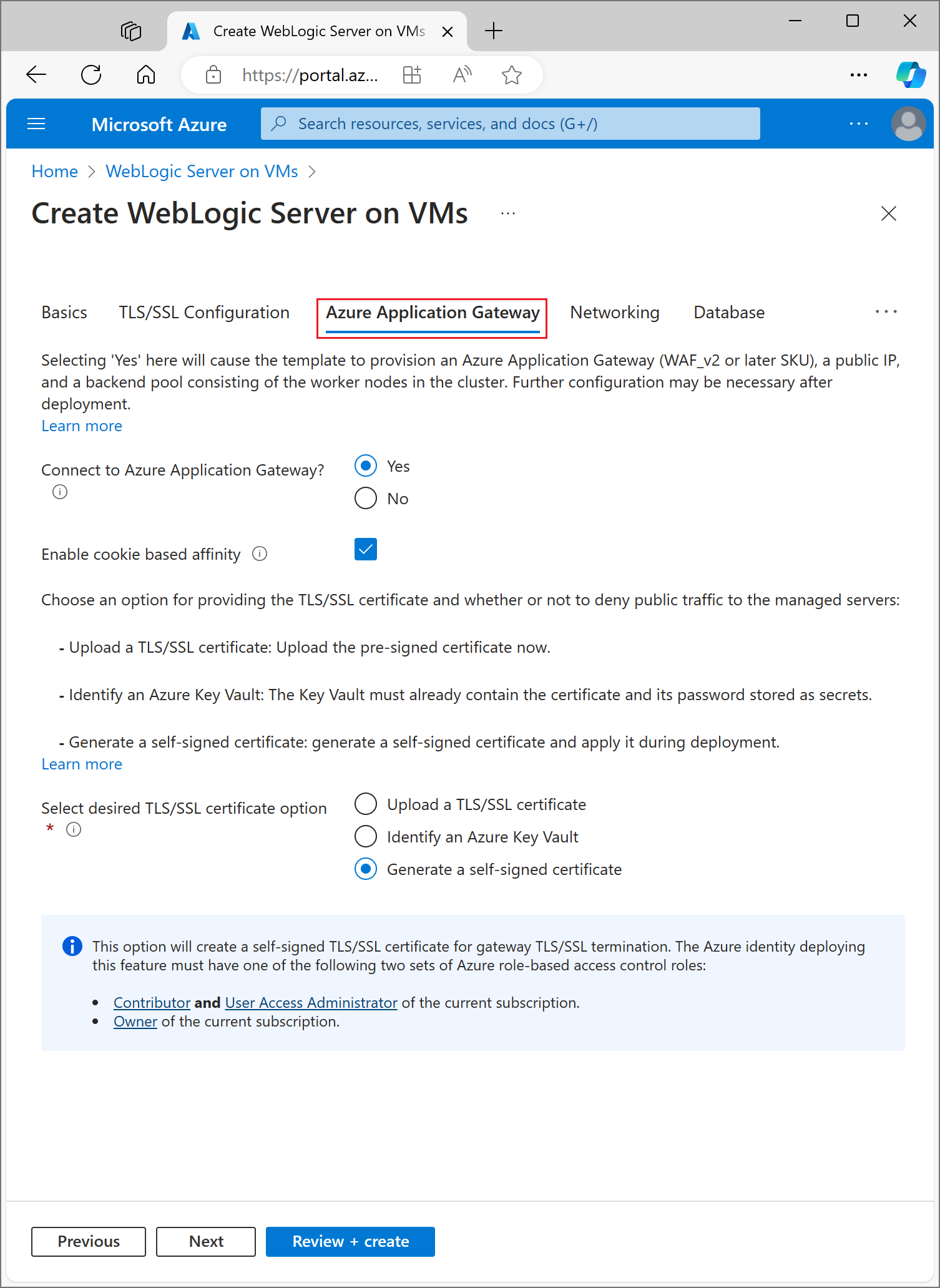

Primeiro, inicie o processo de implementação de um WebLogic Server em um cluster dinâmico ou configurado conforme descrito na documentação da Oracle, mas volte a esta página quando chegar ao Gateway de Aplicação do Azure , conforme mostrado aqui.

Escolha como fornecer o certificado TLS/SSL para o App Gateway

Você tem várias opções para fornecer o certificado TLS/SSL ao gateway de aplicativo, mas só pode escolher uma. Esta seção explica cada opção para que você possa escolher a melhor para sua implantação.

Opção um: Carregar um certificado TLS/SSL

Essa opção é adequada para cargas de trabalho de produção em que o App Gateway está voltado para a Internet pública ou para cargas de trabalho de intranet que exigem TLS/SSL. Ao escolher essa opção, um Cofre de Chaves do Azure é automaticamente provisionado para conter o certificado TLS/SSL usado pelo Gateway de Aplicativo.

Para carregar um certificado TLS/SSL existente e assinado, use as seguintes etapas:

- Siga as etapas do emissor do certificado para criar um certificado TLS/SSL protegido por senha e especifique o nome DNS para o certificado. Como escolher entre um certificado coringa e um certificado de nome único está além do escopo deste documento. Qualquer um deles vai trabalhar aqui.

- Exporte o certificado do seu emissor usando o formato de arquivo PFX e baixe-o para sua máquina local. Se o seu emissor não suportar a exportação como PFX, existem ferramentas para converter muitos formatos de certificado para o formato PFX.

- Selecione a seção do Gateway de Aplicativo do Azure.

- Ao lado de Ligação ao Gateway de Aplicativos do Azure, selecione Sim.

- Selecione Carregar um certificado SSL.

- Selecione o ícone do explorador de ficheiros para o campo de certificado SSL

. Navegue até o certificado de formato PFX baixado e selecione Abrir. - Introduza a palavra-passe para o certificado nas caixas Palavra-passe e Confirmar palavra-passe.

- Escolha se deseja ou não negar o tráfego público diretamente para os nós dos servidores gerenciados. Selecionar Sim fará com que os servidores gerenciados só sejam acessíveis por meio do App Gateway.

Selecione Configuração de DNS

Os certificados TLS/SSL são associados a um nome de domínio DNS no momento em que são emitidos pelo emissor do certificado. Siga as etapas nesta seção para configurar a implantação com o nome DNS do certificado. Você pode usar uma zona DNS que você já criou ou permitir que a implantação crie uma para você. Selecione a seção Configuração de DNS para continuar.

Usar uma zona DNS do Azure existente

Para usar uma Zona DNS do Azure existente com o Gateway de Aplicativo, use as seguintes etapas:

- Ao lado de Configurar Alias de DNS Personalizado, selecione Sim.

- Ao lado de Selecionar uma Zona DNS do Azure existente, escolha Sim.

- Insira o nome da Zona DNS do Azure ao lado de Nome da Zona DNS.

- Insira o grupo de recursos que contém a Zona DNS do Azure da etapa anterior.

Permitir que a implantação crie uma nova Zona DNS do Azure

Para criar uma Zona DNS do Azure para usar com o Gateway de Aplicativo, use as seguintes etapas:

- Ao lado de Configurar Alias DNS Personalizado, selecione Sim.

- Junto a Usar uma Zona DNS do Azure existente selecione Não.

- Insira o nome da Zona DNS do Azure ao lado de Nome da Zona DNS. Uma nova zona DNS será criada no mesmo grupo de recursos que o WLS.

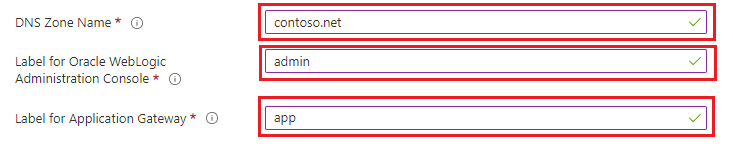

Finalmente, especifique os nomes para as zonas DNS filhas. A implantação criará duas zonas DNS filhas para uso com WLS: uma para o console de administração e outra para o App Gateway. Por exemplo, se de Nome da Zona DNS estiver contoso.net, você poderá inserir de administrador e do aplicativo como os valores. O console de administração estaria disponível em admin.contoso.net e o gateway de aplicativo estaria disponível em app.contoso.net. Não se esqueça de configurar a delegação de DNS conforme descrito em Delegação de zonas de DNS com Azure DNS.

As outras opções para fornecer um certificado TLS/SSL ao App Gateway são detalhadas nas seções a seguir. Se estiver satisfeito com a opção escolhida, pode saltar para a secção Continuar com a implementação.

Opção dois: Identificar um Cofre da Chave do Azure

Esta opção é adequada para cargas de trabalho de produção ou não-produção, dependendo do certificado TLS/SSL fornecido. Se não quiser que a implantação crie um Cofre de Chaves do Azure, você pode identificar um existente ou criar um por conta própria. Essa opção exige que você armazene o certificado e sua senha no Cofre de Chaves do Azure antes de continuar. Se você tiver um Cofre de Chaves existente que deseja usar, pule para a seção Criar um certificado TLS/SSL. Caso contrário, continue para a próxima seção.

Criar um Cofre da Chave do Azure

Esta seção mostra como usar o portal do Azure para criar um Cofre da Chave do Azure.

- No menu do portal do Azure ou na página Home, selecione Criar um recurso .

- Na caixa Pesquisar, digite Cofre de Chaves.

- Na lista de resultados, escolha Cofre de Chaves.

- Na seção Key Vault, escolha Criar.

- Na seção Criar cofre de chaves, forneça as seguintes informações:

- Assinatura: Escolha uma assinatura.

- Em Grupo de recursos , escolha Criar novo e insira um nome de grupo de recursos. Anote o nome do cofre de chaves. Você precisará dele mais tarde ao implantar o WLS.

- Nome do Cofre da Chave: É necessário um nome exclusivo. Anote o nome do cofre de chaves. Você precisará dele mais tarde ao implantar o WLS.

Observação

Você pode usar o mesmo nome tanto para grupo de recursos quanto para nome do cofre de chaves.

- No menu suspenso Localização, escolha um local.

- Deixe as outras opções nas suas predefinições.

- Selecione Seguinte: Política de Acesso.

- Em Habilitar acesso a, selecione Gerenciador de Recursos do Azure para implantação de modelo.

- Selecione Revisão + Criar.

- Selecione Criar.

A criação do cofre de chaves é relativamente simples, normalmente concluída em menos de dois minutos. Quando a implantação for concluída, selecione Ir para o recurso e continue para a próxima seção.

Criar um certificado TLS/SSL

Esta seção mostra como criar um certificado TLS/SSL autoassinado em um formato adequado para uso pelo Application Gateway implantado com o WebLogic Server no Azure. O certificado deve ter uma senha não vazia. Se você já tiver um certificado TLS/SSL de senha válida e não vazia em formato .pfx, poderá ignorar esta seção e passar para a próxima. Se o seu certificado TLS/SSL de senha existente, válido e não vazio não estiver no formato de .pfx

Observação

Esta secção mostra como codificar o certificado em base 64 antes de armazená-lo como segredo no Azure Key Vault. Isso é exigido pela implantação subjacente do Azure que cria o WebLogic Server e o Application Gateway.

Siga estas etapas para criar e codificar o certificado com base 64:

Criar um

RSA PRIVATE KEYopenssl genrsa 2048 > private.pemCrie uma chave pública correspondente.

openssl req -x509 -new -key private.pem -out public.pemVocê terá que responder a várias perguntas quando solicitado pela ferramenta OpenSSL. Estes valores serão incluídos no certificado. Este tutorial usa um certificado autoassinado, portanto, os valores são irrelevantes. Os seguintes valores literais são adequados.

- Para Nome do País, insira um código de duas letras.

- Para Nome do Estado ou Província, insira WA.

- Para Nome da Organização, introduza Contoso. No campo Nome da Unidade Organizacional, insira faturamento.

- Para Nome Comum, insira Contoso.

- Para Endereço de E-mail, digite billing@contoso.com.

Exportar o certificado como um ficheiro de .pfx

openssl pkcs12 -export -in public.pem -inkey private.pem -out mycert.pfxDigite a senha duas vezes. Tome nota da senha. Você precisará dele mais tarde ao implantar o WLS.

Codificar em Base 64 o ficheiro mycert.pfx

base64 mycert.pfx > mycert.txt

Agora que você tem um Cofre de Chaves e um certificado TLS/SSL válido com uma senha não vazia, você pode armazenar o certificado no Cofre de Chaves.

Armazene o certificado TLS/SSL no Cofre da Chave

Esta seção mostra como armazenar o certificado e sua senha no Cofre de Chaves criado nas seções anteriores.

Para armazenar o certificado, siga estes passos:

- No portal do Azure, coloque o cursor na barra de pesquisa na parte superior da página e digite o nome do Cofre da Chave criado anteriormente no tutorial.

- O Cofre de Chaves deve aparecer sob o título Recursos. Selecione-o.

- Na secção de Configurações, selecione Segredos.

- Selecione Gerar/Importar.

- Em Opções de carregamento, deixe o valor padrão.

- Em Nome, introduza

myCertSecretDataou o nome que quiser. - Em Valor, insira o conteúdo do ficheiro mycert.txt. O comprimento do valor e a presença de novas linhas não são um problema para o campo de texto.

- Deixe os valores restantes em seus padrões e selecione Criar.

Para armazenar a palavra-passe para o certificado, siga estes passos:

- Você retornará à página Segredos. Selecione Gerar/Importar.

- Em Opções de carregamento, deixe o valor padrão.

- Em Nome, introduza

myCertSecretPasswordou o nome que quiser. - Em Valor, insira a senha do certificado.

- Deixe os valores restantes em seus padrões e selecione Criar.

- Você retornará à página

Segredos.

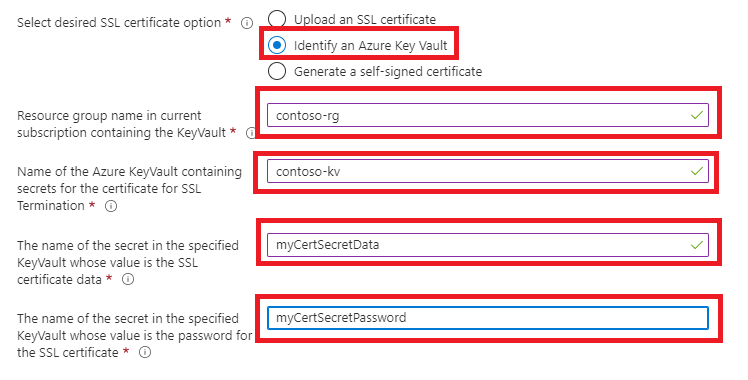

Identificar o Cofre da Chave

Agora que você tem um Cofre de Chaves com um certificado TLS/SSL assinado e sua senha armazenada como segredos, retorne à seção do Gateway de Aplicativo do

- Em Nome do grupo de recursos na subscrição atual que contém o KeyVault, introduza o nome do grupo de recursos que contém o Cofre da Chave que criou anteriormente.

- Em Nome do Cofre de Chaves do Azure que contém segredos para o Certificado para Terminação SSL, insira o nome do Cofre de Chaves.

- Em O nome do segredo no KeyVault especificado cujo valor é ode Dados do Certificado SSL, introduz

myCertSecretDataou qualquer nome que tenhas inserido anteriormente. - Em O nome do segredo no KeyVault especificado cujo valor é a senha para o certificado SSL, digite

myCertSecretData, ou qualquer nome que você inseriu anteriormente. - Selecione Revisão + Criar.

- Selecione Criar. Isso fará uma validação de que o certificado pode ser obtido no Cofre de Chaves e que sua senha corresponde ao valor que você armazenou para a senha no Cofre de Chaves. Se esta etapa de validação falhar, revise as propriedades do Cofre de Chaves, verifique se o certificado foi inserido corretamente e se a senha foi inserida corretamente.

- Depois de ver Validação concluída, selecione Criar.

Isso iniciará o processo de criação do cluster WLS e seu Application Gateway front-end, que pode levar cerca de 15 minutos. Quando a implantação for concluída, selecione Ir para o grupo de recursos. Na lista de recursos do grupo de recursos, selecione myAppGateway.

A opção final para fornecer um certificado TLS/SSL ao App Gateway é detalhada na próxima seção. Se estiver satisfeito com a opção escolhida, pode saltar para a secção Continuar com a implementação.

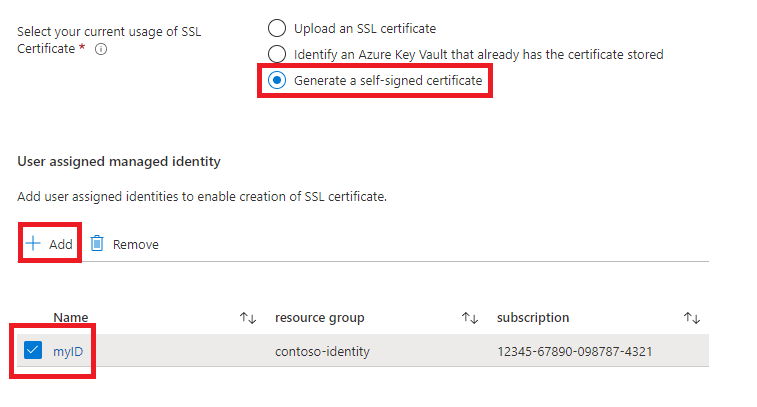

Opção três: Gerar um certificado autoassinado

Esta opção é adequada apenas para implantações de teste e desenvolvimento. Com essa opção, um Cofre de Chaves do Azure e um certificado autoassinado são criados automaticamente e o certificado é fornecido ao App Gateway.

Para solicitar a implementação para executar estas ações, use as seguintes etapas:

- Na seção do Gateway de Aplicativo do Azure, selecione Gerar um certificado autoassinado.

- Selecione uma identidade gerenciada atribuída pelo usuário. Isso é necessário para permitir que a implantação crie o Cofre da Chave do Azure e o certificado.

- Se você ainda não tiver uma identidade gerenciada atribuída pelo usuário, selecione Adicionar para iniciar o processo de criação de uma.

- Para criar uma identidade gerenciada atribuída pelo usuário, siga as etapas na seção Criar uma identidade gerenciada atribuída pelo usuário de Criar, listar, excluir ou atribuir uma função a uma identidade gerenciada atribuída pelo usuário usando o portal do Azure. Depois de selecionar a identidade gerenciada atribuída pelo usuário, verifique se a caixa de seleção ao lado da identidade gerenciada atribuída pelo usuário está marcada.

Continuar com a implantação

Agora você pode continuar com os outros aspetos da implantação do WLS, conforme descrito na documentação do Oracle.

Validar a implantação bem-sucedida do WLS e do App Gateway

Esta seção mostra uma técnica para validar rapidamente a implantação bem-sucedida do cluster WLS e do Application Gateway.

Se tiver selecionado Ir para o grupo de recursos e, em seguida, myAppGateway no final da seção anterior, verá a página de visão geral da Application Gateway. Caso contrário, você pode encontrar esta página digitando myAppGateway na caixa de texto na parte superior do portal do Azure e selecionando a correta que aparece. Certifique-se de selecionar aquele dentro do grupo de recursos que você criou para o cluster WLS. Em seguida, conclua as etapas a seguir.

- No painel esquerdo da página de visão geral do myAppGateway, role para baixo até à secção Monitorização e selecione Integridade do back-end.

- Depois que a mensagem de carregamento

desaparecer, você verá uma tabela no meio da tela mostrando os nós do cluster configurados como nós no pool de back-end. - Verifique se o status mostra Saudável para cada nó.

Limpar recursos

Se não vai continuar a usar o cluster WLS, elimine o Cofre de Chaves e o Cluster WLS com as seguintes etapas:

- Visite a página de visão geral para myAppGateway, conforme mostrado na seção anterior.

- Na parte superior da página, sob o texto Grupo de recursos, selecione o grupo de recursos.

- Selecione Excluir grupo de recursos.

- O foco de entrada será definido para o campo rotulado DIGITE O NOME DO GRUPO DE RECURSOS. Digite o nome do grupo de recursos conforme solicitado.

- Isso fará com que o botão Excluir seja ativado. Selecione o botão Eliminar. Esta operação levará algum tempo, mas você pode continuar para a próxima etapa enquanto a exclusão está processando.

- Localize o Cofre da Chave seguindo a primeira etapa da seção Armazenar o certificado TLS/SSL no Cofre da Chave.

- Selecione Excluir.

- Selecione Excluir no painel exibido.

Próximos passos

Continue a explorar as opções para executar o WLS no Azure.