Planeje seu sistema de monitoramento de OT com o Defender for IoT

Este artigo é um de uma série de artigos que descrevem o caminho de implantação para monitoramento de OT com o Microsoft Defender for IoT.

Use o conteúdo abaixo para saber como planejar seu monitoramento geral de OT com o Microsoft Defender para IoT, incluindo os sites que você vai monitorar, seus grupos e tipos de usuários e muito mais.

Pré-requisitos

Antes de começar a planejar sua implantação de monitoramento de OT, verifique se você tem uma assinatura do Azure e um plano de OT integrado ao Defender for IoT. Para obter mais informações, consulte Iniciar uma avaliação do Microsoft Defender para IoT.

Esta etapa é executada por suas equipes de arquitetura.

Planejar sites e zonas de OT

Ao trabalhar com redes OT, recomendamos que você liste todos os locais onde sua organização tem recursos conectados a uma rede e, em seguida, segmente esses locais em sites e zonas.

Cada local físico pode ter seu próprio site, que é ainda mais segmentado em zonas. Você associará cada sensor de rede OT a um local e zona específicos, para que cada sensor cubra apenas uma área específica da sua rede.

O uso de sites e zonas oferece suporte aos princípios do Zero Trust e fornece monitoramento e granularidade de relatórios extras.

Por exemplo, se a sua empresa em crescimento tiver fábricas e escritórios em Paris, Lagos, Dubai e Tianjin, você pode segmentar sua rede da seguinte maneira:

| Site | Zonas |

|---|---|

| Escritório de Paris | - Rés do chão (Hóspedes) - Piso 1 (Vendas) - Piso 2 (Executivo) |

| Escritório de Lagos | - Rés do chão (Escritórios) - Pisos 1-2 (Fábrica) |

| Escritório de Dubai | - Rés do chão (Centro de Convenções) - Piso 1 (Vendas) - Piso 2 (Escritórios) |

| Escritório de Tianjin | - Rés do chão (Escritórios) - Pisos 1-2 (Fábrica) |

Se você não planejar sites e zonas detalhados, o Defender for IoT ainda usará um site e uma zona padrão para atribuir a todos os sensores OT.

Para obter mais informações, consulte Zero Trust e suas redes OT.

Separando zonas para intervalos de IP recorrentes

Cada zona pode suportar vários sensores e, se você estiver implantando o Defender for IoT em escala, cada sensor poderá detetar aspetos diferentes do mesmo dispositivo. O Defender for IoT consolida automaticamente dispositivos que são detetados na mesma zona, com a mesma combinação lógica de características do dispositivo, como o mesmo endereço IP e MAC.

Se você estiver trabalhando com várias redes e tiver dispositivos exclusivos com características semelhantes, como intervalos de endereços IP recorrentes, atribua cada sensor a uma zona separada para que o Defender for IoT saiba diferenciar entre os dispositivos e identifique cada dispositivo exclusivamente.

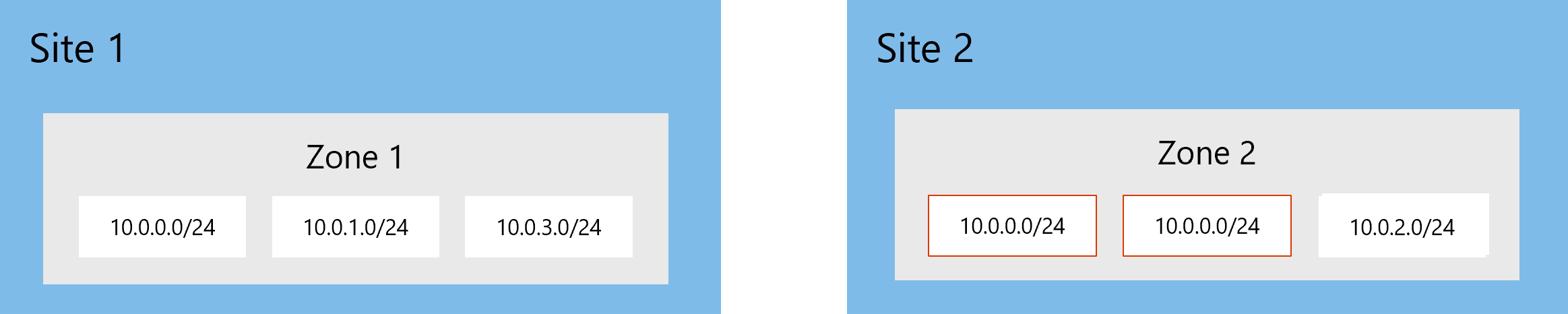

Por exemplo, sua rede pode se parecer com a imagem a seguir, com seis segmentos de rede alocados logicamente em dois sites e zonas do Defender for IoT. Observe que esta imagem mostra dois segmentos de rede com os mesmos endereços IP de diferentes linhas de produção.

Nesse caso, recomendamos separar o Site 2 em duas zonas separadas, para que os dispositivos nos segmentos com endereços IP recorrentes não sejam consolidados incorretamente e sejam identificados como dispositivos separados e exclusivos no inventário de dispositivos.

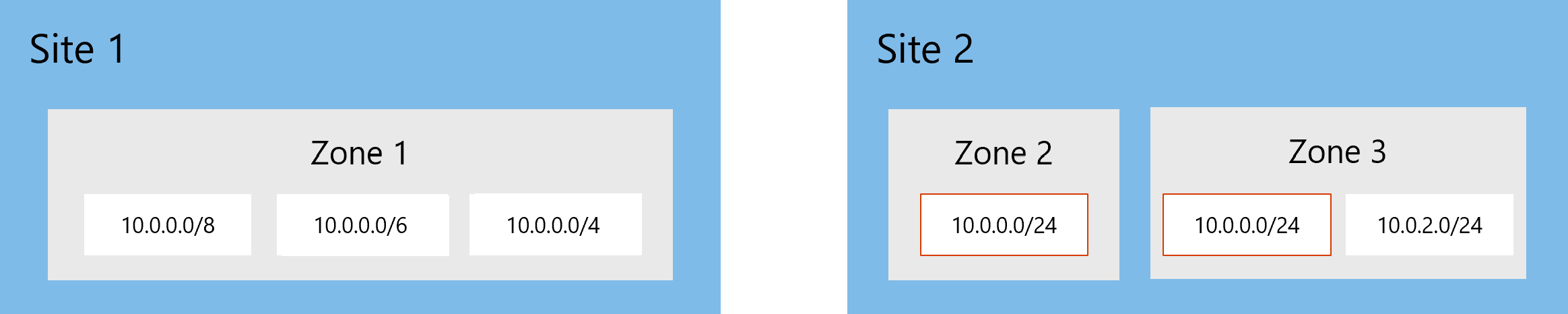

Por exemplo:

Planeie os seus utilizadores

Entenda quem em sua organização usará o Defender for IoT e quais são seus casos de uso. Embora seu centro de operações de segurança (SOC) e o pessoal de TI sejam os usuários mais comuns, você pode ter outros em sua organização que precisarão de acesso de leitura a recursos no Azure ou em recursos locais.

No Azure, as atribuições de usuário são baseadas em suas funções Microsoft Entra ID e RBAC. Se você estiver segmentando sua rede em vários sites, decida quais permissões deseja aplicar por site.

Os sensores de rede OT suportam usuários locais e sincronizações do Ative Directory. Se você estiver usando o Ative Directory, verifique se você tem os detalhes de acesso para o servidor do Ative Directory.

Para obter mais informações, consulte:

- Gerenciamento de usuários do Microsoft Defender para IoT

- Funções de usuário e permissões do Azure para o Defender for IoT

- Usuários e funções locais para monitoramento de OT com o Defender for IoT

Planejar conexões de gerenciamento e sensor OT

Para sensores conectados à nuvem, determine como você conectará cada sensor OT ao Defender for IoT na nuvem do Azure, como que tipo de proxy você pode precisar. Para obter mais informações, consulte Métodos para conectar sensores ao Azure.

Se você estiver trabalhando em um ambiente híbrido ou com ar comprimido e tiver vários sensores de rede OT gerenciados localmente, consulte o caminho de implantação do gerenciamento do sensor OT com ar comprimido.

Planejar certificações SSL/TLS locais

Recomendamos o uso de um certificado SSL/TLS assinado por CA com seu sistema de produção para garantir a segurança contínua de seus aparelhos.

Planeje quais certificados e qual autoridade de certificação (CA) você usará para cada sensor de OT, quais ferramentas você usará para gerar os certificados e quais atributos você incluirá em cada certificado.

Para obter mais informações, consulte Requisitos de certificado SSL/TLS para recursos locais.