Localizar e corrigir vulnerabilidades em seus bancos de dados SQL do Azure

O Microsoft Defender for Cloud fornece avaliação de vulnerabilidade para seus bancos de dados SQL do Azure. A avaliação de vulnerabilidades verifica seus bancos de dados em busca de vulnerabilidades de software e fornece uma lista de descobertas. Você pode usar as descobertas para corrigir vulnerabilidades de software e desabilitar as descobertas.

Pré-requisitos

Certifique-se de que sabe se está a utilizar as configurações expressa ou clássica antes de continuar.

Para ver qual configuração você está usando:

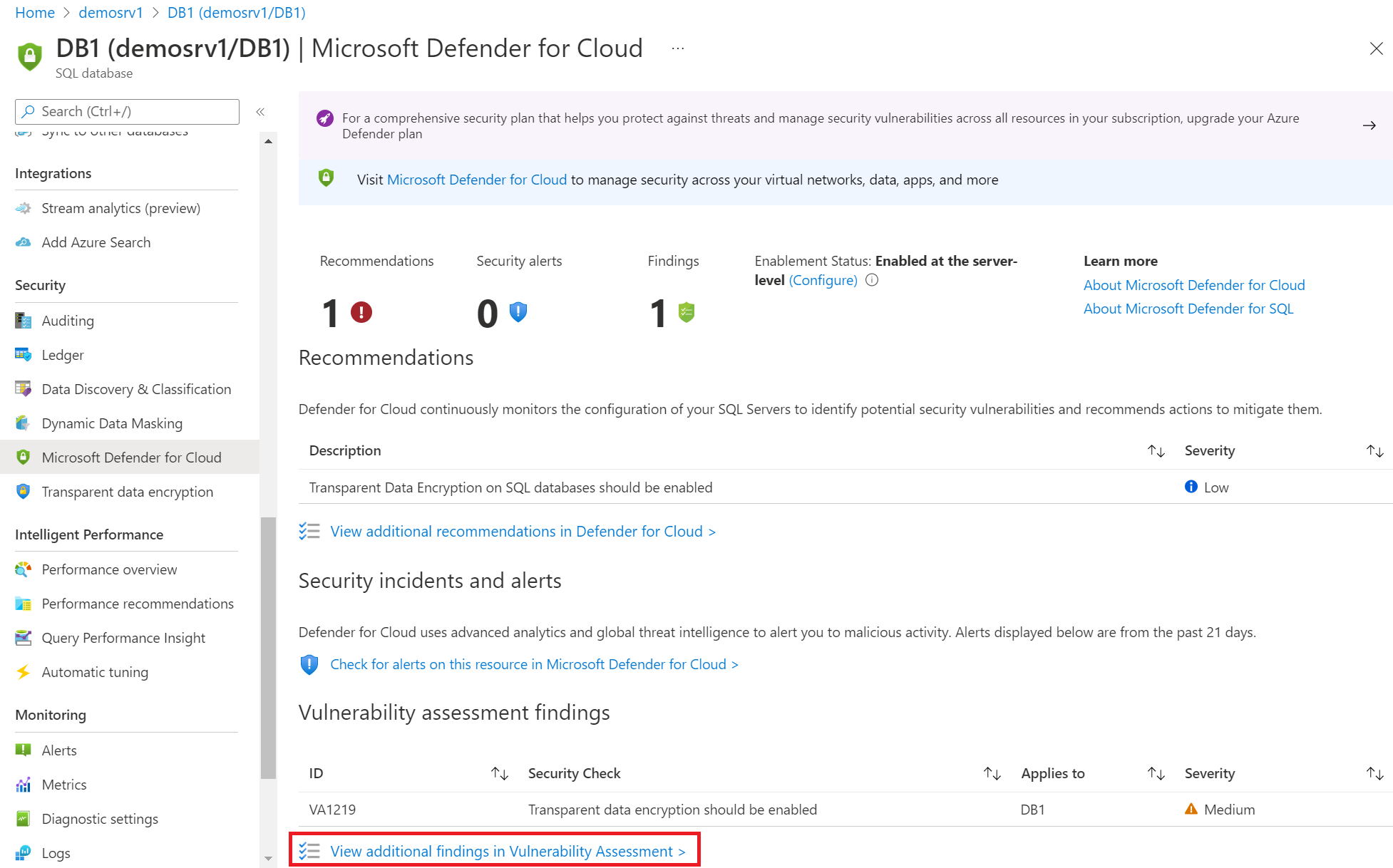

- No portal do Azure, abra o recurso específico no Banco de Dados SQL do Azure, no Banco de Dados de Instância Gerenciada do SQL ou no Azure Synapse.

- No título Segurança, selecione Defender for Cloud.

- No Status de Habilitação, selecione Configurar para abrir o painel de configurações do Microsoft Defender for SQL para todo o servidor ou instância gerenciada.

Se as configurações de vulnerabilidade mostrarem a opção de configurar uma conta de armazenamento, você está usando a configuração clássica. Caso contrário, você está usando a configuração expressa.

Encontre vulnerabilidades em seus bancos de dados SQL do Azure

Permissões

É necessária uma das seguintes permissões para ver os resultados da avaliação de vulnerabilidades na recomendação do Microsoft Defender para a Cloud. As bases de dados SQL devem ter os problemas de vulnerabilidade resolvidos:

- Administrador de Segurança

- Leitor de Segurança

As seguintes permissões são necessárias para alterar as configurações de avaliação de vulnerabilidade:

- Gestor de Segurança SQL

Se você estiver recebendo e-mails automatizados com links para resultados da verificação, as seguintes permissões serão necessárias para acessar os links sobre os resultados da verificação ou para visualizar os resultados da verificação no nível do recurso:

- Gestor de Segurança SQL

Residência de dados

A avaliação de vulnerabilidade do SQL consulta o servidor SQL usando consultas disponíveis publicamente em recomendações do Defender for Cloud para avaliação de vulnerabilidade do SQL e armazena os resultados da consulta. Os dados de avaliação de vulnerabilidade do SQL são armazenados no local do servidor lógico em que estão configurados. Por exemplo, se o utilizador tiver ativado a avaliação de vulnerabilidades num servidor lógico na Europa Ocidental, os resultados serão armazenados na Europa Ocidental. Esses dados serão coletados somente se a solução de avaliação de vulnerabilidade SQL estiver configurada no servidor lógico.

Varreduras de vulnerabilidade sob demanda

Você pode executar verificações de avaliação de vulnerabilidade SQL sob demanda:

Na página do Defender for Cloud do recurso, selecione Exibir descobertas adicionais na Avaliação de vulnerabilidades para acessar os resultados da verificação de verificações anteriores.

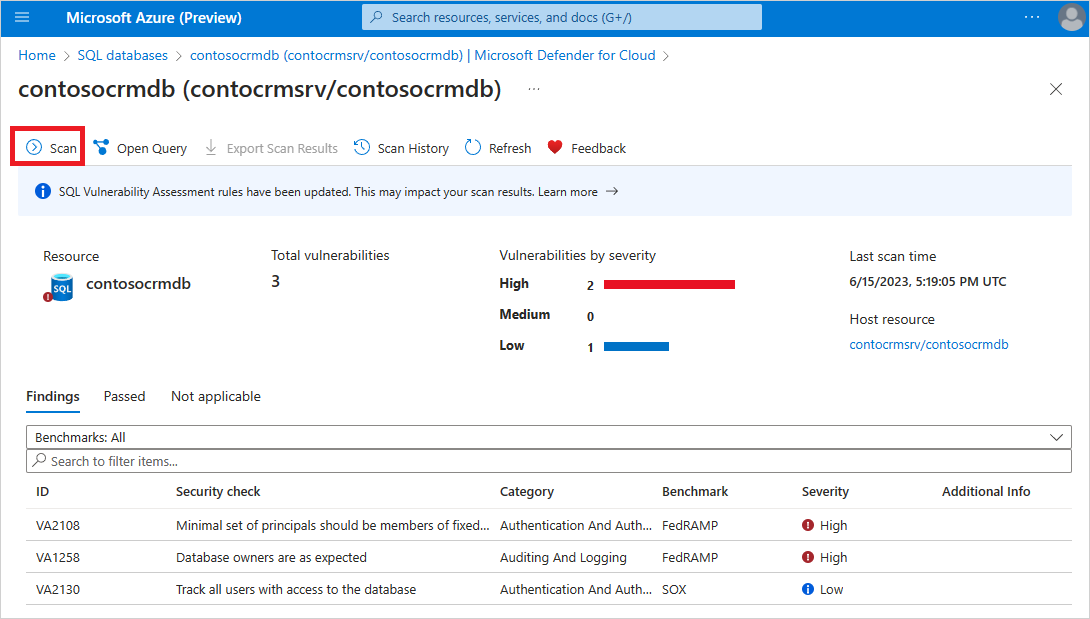

Para executar uma varredura por solicitação para verificar o banco de dados em busca de vulnerabilidades, selecione Verificar na barra de ferramentas:

Nota

A digitalização é leve e segura. Demora alguns segundos a ser executado e é totalmente só de leitura. Ele não faz nenhuma alteração no seu banco de dados.

Remediar vulnerabilidades

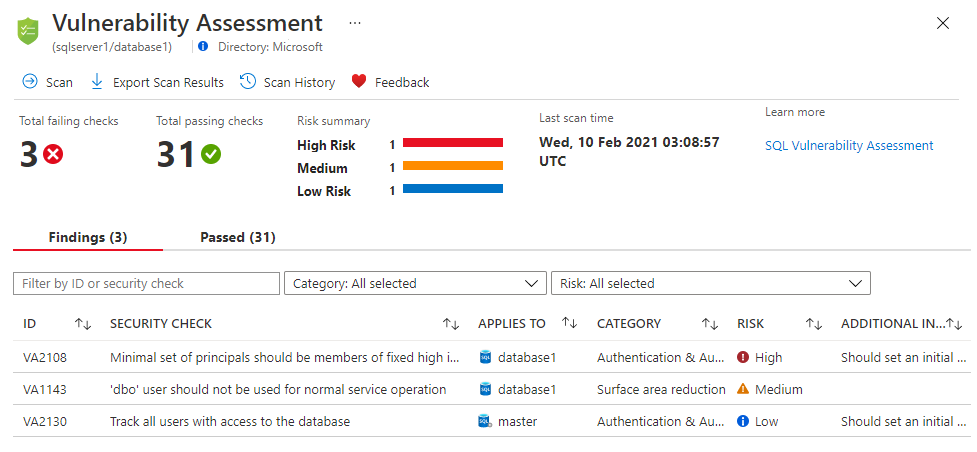

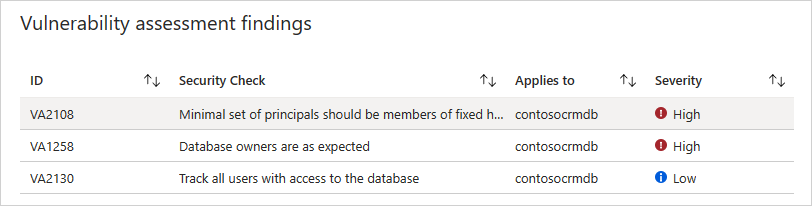

Quando uma verificação de vulnerabilidade é concluída, o relatório é exibido no portal do Azure. O relatório apresenta:

- Uma visão geral do seu estado de segurança

- O número de problemas encontrados

- Um resumo por gravidade dos riscos

- Uma lista das conclusões para investigações adicionais

Para corrigir as vulnerabilidades descobertas:

Analise seus resultados e determine quais das descobertas do relatório são verdadeiros problemas de segurança para seu ambiente.

Selecione cada resultado com falha para entender seu impacto e por que a verificação de segurança falhou.

Gorjeta

A página de detalhes das descobertas inclui informações de correção acionáveis explicando como resolver o problema.

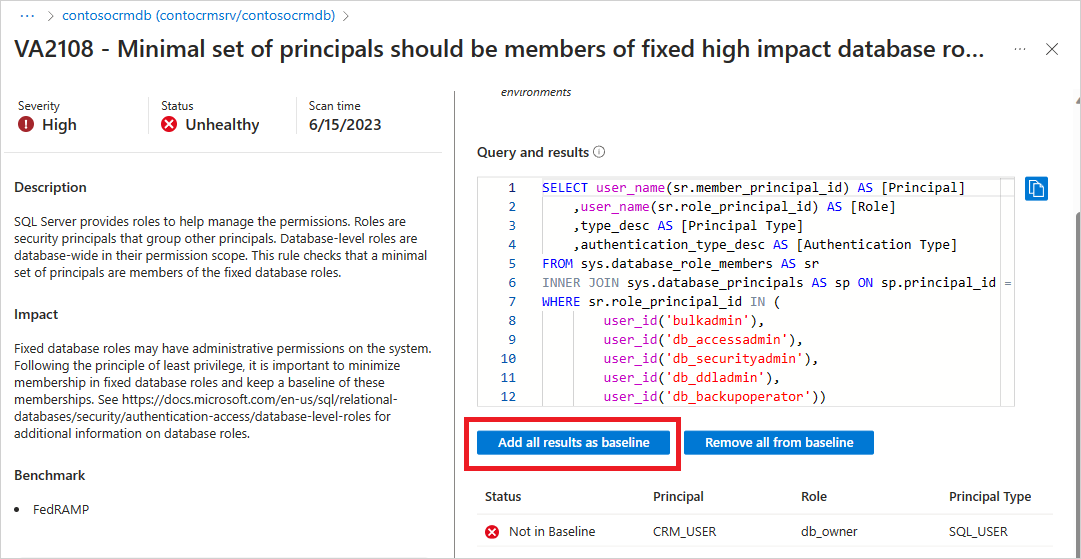

Ao analisar os resultados da avaliação, você pode marcar resultados específicos como sendo uma linha de base aceitável em seu ambiente. Uma linha de base é essencialmente uma personalização de como os resultados são relatados. Em exames subsequentes, os resultados que correspondem à linha de base são considerados como passes. Depois de estabelecer o estado de segurança da linha de base, a avaliação de vulnerabilidade relata apenas desvios da linha de base. Desta forma, pode concentrar a sua atenção nas questões relevantes.

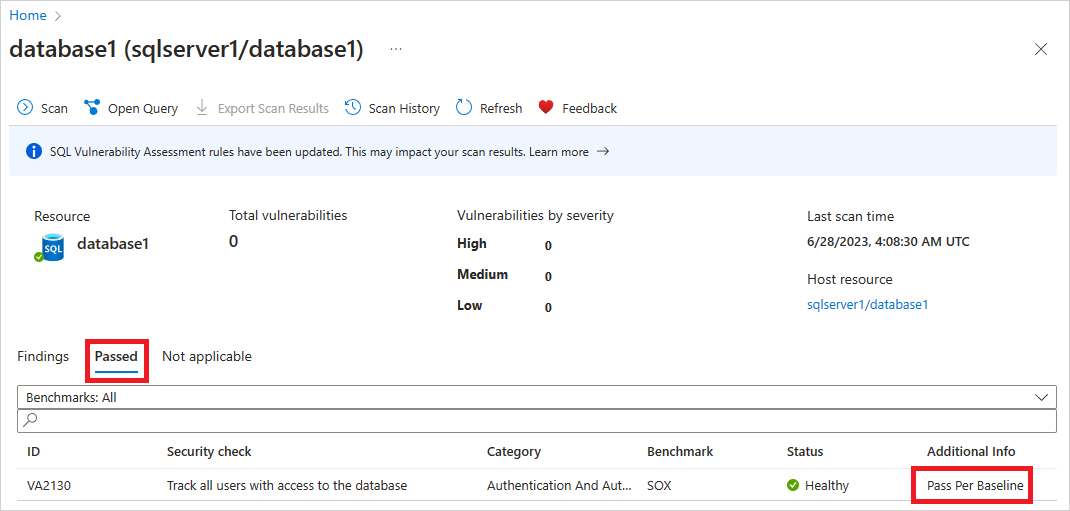

Todas as descobertas adicionadas à linha de base agora aparecerão como Aprovadas com uma indicação de que foram aprovadas devido às alterações na linha de base. Não há necessidade de executar outra verificação para que a linha de base entre em vigor.

As verificações de avaliação de vulnerabilidade agora podem ser usadas para garantir que seu banco de dados mantenha um alto nível de segurança e que suas políticas organizacionais sejam atendidas.

Próximos passos

- Saiba mais sobre o Microsoft Defender for Azure SQL.

- Saiba mais sobre descoberta e classificação de dados.

- Saiba mais sobre como armazenar os resultados da verificação de avaliação de vulnerabilidades em uma conta de armazenamento acessível por trás de firewalls e redes virtuais.