Conecte suas máquinas que não sejam do Azure ao Microsoft Defender for Cloud com o Defender for Endpoint

O Defender for Cloud permite que integre diretamente os seus servidores que não sejam do Azure implantando o agente do Defender for Endpoint. Isso fornece proteção para os seus ativos na nuvem e fora da nuvem em uma oferta única e unificada.

Nota

Para conectar suas máquinas que não são do Azure por meio do Azure Arc, consulte Conectar suas máquinas que não são do Azure ao Microsoft Defender for Cloud com o Azure Arc.

Essa configuração de nível de locatário permite que você integre automática e nativamente qualquer servidor que não seja do Azure executando o Defender for Endpoint ao Defender for Cloud, sem implantações extras de agentes. Esse caminho de integração é ideal para clientes com propriedades de servidores mistas e híbridas que desejam consolidar a proteção do servidor no Defender for Servers.

Disponibilidade

| Aspeto | Detalhes |

|---|---|

| Estado de liberação | GA |

| Sistemas operativos suportados | Todos os sistemas operacionais Windows e LinuxServer suportados pelo Defender for Endpoint |

| Direitos de acesso e permissões requeridos | Para gerenciar essa configuração, você precisa de Proprietário da Assinatura (na assinatura escolhida) e Administrador de Segurança do Microsoft Entra ou permissões superiores no locatário |

| Ambientes | Servidores locais VMs multicloud – suporte limitado (consulte a secção de limitações) |

| Planos suportados | Defender para Servidores P1 Defender for Servers P2 – recursos limitados (consulte a seção de limitações) |

Como funciona

A integração direta é uma integração perfeita entre o Defender for Endpoint e o Defender for Cloud que não requer implantação de software extra em seus servidores. Uma vez habilitado, ele também mostra seus dispositivos de servidor que não são do Azure integrados ao Defender for Endpoint no Defender for Cloud, sob uma Assinatura do Azure designada que você configura (além de sua representação regular no Portal do Microsoft Defender). A Subscrição do Azure é utilizada para licenciamento, faturação, alertas e informações de segurança, mas não fornece capacidades de gestão de servidor, tais como Política do Azure, Extensões ou Configuração de Convidado. Para habilitar os recursos de gerenciamento de servidor, consulte a implantação do Azure Arc.

Habilite a integração direta

Habilitar a integração direta é uma configuração opcional no nível do locatário. Isso afeta os servidores existentes e novos integrados ao Defender for Endpoint no mesmo locatário do Microsoft Entra. Logo depois de ativar essa configuração, os dispositivos do servidor serão exibidos sob a assinatura designada. Alertas, inventário de software e dados de vulnerabilidade são integrados ao Defender for Cloud, de forma semelhante à forma como ele funciona com VMs do Azure.

Antes de começar:

- Certifique-se de que tem as permissões necessárias

- Se você tiver uma licença do Microsoft Defender for Endpoint for Servers em seu locatário, certifique-se de indicá-la no Defender for Cloud

- Revise a seção de limitações

Ativar no portal do Defender for Cloud

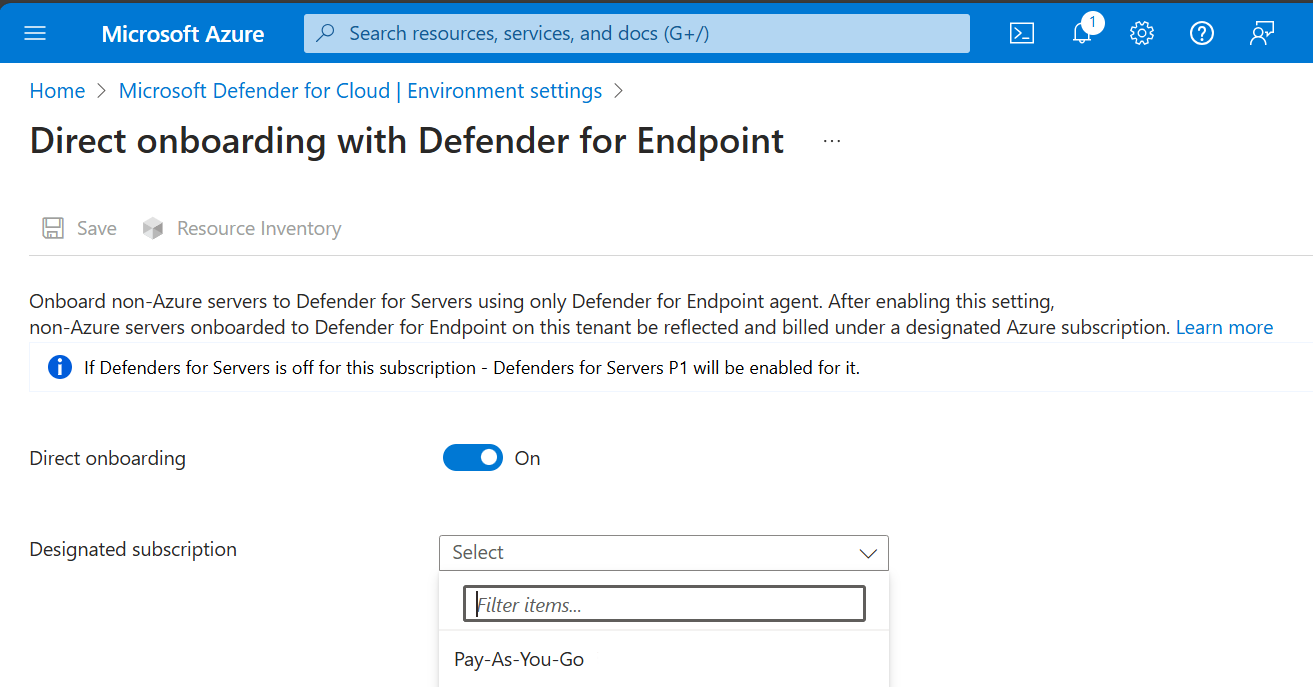

- Aceda a Defender for Cloud>Environment Settings>Direct onboarding.

- Alterne a alternância de integração direta para Ativado.

- Selecione a assinatura que você gostaria de usar para servidores integrados diretamente com o Defender for Endpoint.

- Selecione Guardar.

Agora você habilitou com êxito a integração direta em seu locatário. Depois de habilitá-lo pela primeira vez, pode levar até 24 horas para ver seus servidores que não são do Azure em sua assinatura designada.

Implante o Defender for Endpoint em seus servidores

Implantar o agente do Defender for Endpoint em seus servidores Windows e Linux locais é o mesmo, independentemente de você usar integração direta ou não. Consulte o guia de integração do Defender for Endpoint para obter mais instruções.

Limitações atuais

Suporte ao plano: A integração direta fornece acesso a todos os recursos do Plano 1 do Defender for Servers. No entanto, determinados recursos do Plano 2 ainda exigem a implantação do Azure Monitor Agent, que só está disponível com o Azure Arc em máquinas que não sejam do Azure. Se você habilitar o Plano 2 em sua assinatura designada, as máquinas integradas diretamente com o Defender for Endpoint terão acesso a todos os recursos do Plano 1 do Defender for Servers e aos recursos do Addon de Gerenciamento de Vulnerabilidades do Defender incluídos no Plano 2.

Suporte a várias nuvens: você pode integrar diretamente VMs na AWS e no GCP usando o agente do Defender for Endpoint. No entanto, se você planeja conectar simultaneamente sua conta da AWS ou do GCP ao Defender for Servers usando conectores multicloud, ainda é recomendado implantar o Azure Arc.

Suporte limitado de integração simultânea: para servidores integrados simultaneamente usando vários métodos (por exemplo, integração direta combinada com integração baseada em espaço de trabalho do Log Analytics), o Defender for Cloud faz todos os esforços para correlacioná-los em uma única representação de dispositivo. No entanto, os dispositivos que usam versões mais antigas do Defender for Endpoint podem enfrentar certas limitações. Em alguns casos, tal pode resultar em sobretaxas. Geralmente aconselhamos o uso da versão mais recente do agente. Especificamente, para essa limitação, certifique-se de que as versões do agente do Defender for Endpoint atendam ou excedam estas versões mínimas:

Sistema operativo Versão mínima do agente Windows 2019 10.8555 Windows 2012 R2, 2016 (agente moderno e unificado) 10.8560 Linux 30.101.23052.009

Próximos passos

Esta página mostrou como adicionar suas máquinas que não são do Azure ao Microsoft Defender for Cloud. Para monitorar seu status, use as ferramentas de inventário conforme explicado na página a seguir: