Migrar para o monitoramento de integridade de arquivos com o Defender for Endpoint

O monitoramento da integridade de arquivos no Defender for Servers Plan 2 usa o agente do Microsoft Defender for Endpoint para coletar dados de máquinas, de acordo com as regras de coleta.

A versão anterior do monitoramento de integridade de arquivos usava o agente do Log Analytics (também conhecido como agente de monitoramento da Microsoft (MMA)) ou o agente do Azure Monitor (AMA) para coleta de dados. Este artigo descreve como migrar versões anteriores do MMA e AMA para a nova versão.

Pré-requisitos

- O Plano 2 do Defender for Servers deve estar habilitado para usar o monitoramento de integridade de arquivos.

- A migração é relevante quando o monitoramento da integridade de arquivos está atualmente habilitado usando o MMA ou o AMA.

- As máquinas protegidas pelo Defender for Servers Plan 2 devem estar executando o agente do Defender for Endpoint. Se você quiser verificar o status do agente em máquinas em seu ambiente, use esta pasta de trabalho para fazer isso.

Migrar do MMA

Se você tiver uma versão anterior do monitoramento de integridade de arquivos usando o MMA, poderá migrar usando a experiência de migração no produto. Usando a experiência no produto, você pode:

- Revise o ambiente/estado atual antes de migrar.

- Exporte as regras atuais de monitoramento de integridade de arquivos que usam MMA e residem em um espaço de trabalho do Log Analytics.

- Migre para a nova experiência se o Plano 2 do Defender for Servers estiver habilitado.

Antes de começar

Tenha em atenção que:

- Você só pode executar a ferramenta de migração uma vez para uma assinatura. Não é possível executá-lo novamente para migrar regras de espaços de trabalho adicionais ou múltiplos na mesma assinatura.

-

- Usar a migração no produto requer permissões de administrador de segurança na assinatura de destino e permissões de proprietário no espaço de trabalho de destino do Log Analytics.

- A ferramenta permite transferir as regras de monitoramento existentes para a nova experiência.

- As regras internas personalizadas e herdadas que não fazem parte da nova experiência não podem ser migradas, mas você pode exportá-las para um arquivo JSON.

- A ferramenta de migração lista todas as máquinas em uma assinatura, e não todas as máquinas que foram realmente integradas ao monitoramento de integridade de arquivos com o MMA.

- A versão herdada exigia o MMA conectado ao espaço de trabalho do Log Analytics. Isso significava que as máquinas que estavam protegidas pelo Defender for Servers Plan 2, mas não estavam executando o MMA, não se beneficiavam do monitoramento da integridade de arquivos.

- Com a nova experiência, todas as máquinas no escopo habilitado se beneficiam do monitoramento da integridade de arquivos.

- Embora a nova experiência não precise de um agente MMA, você precisa especificar um espaço de trabalho de origem e destino na ferramenta de migração.

- A origem é o espaço de trabalho a partir do qual você deseja transferir as regras existentes para a nova experiência.

- O destino é o espaço de trabalho no qual os logs de alteração são gravados quando os arquivos e registros monitorados são alterados.

- Depois que a nova experiência é habilitada em uma assinatura, as máquinas no escopo habilitado são todas cobertas pelas mesmas regras de monitoramento de integridade de arquivo.

- Se quiser isentar máquinas individuais do monitoramento de integridade de arquivos, você pode fazer o downgrade delas para o Defender for Servers Plan 1 habilitando o Defender for Servers no nível de recursos.

Migre com a experiência no produto

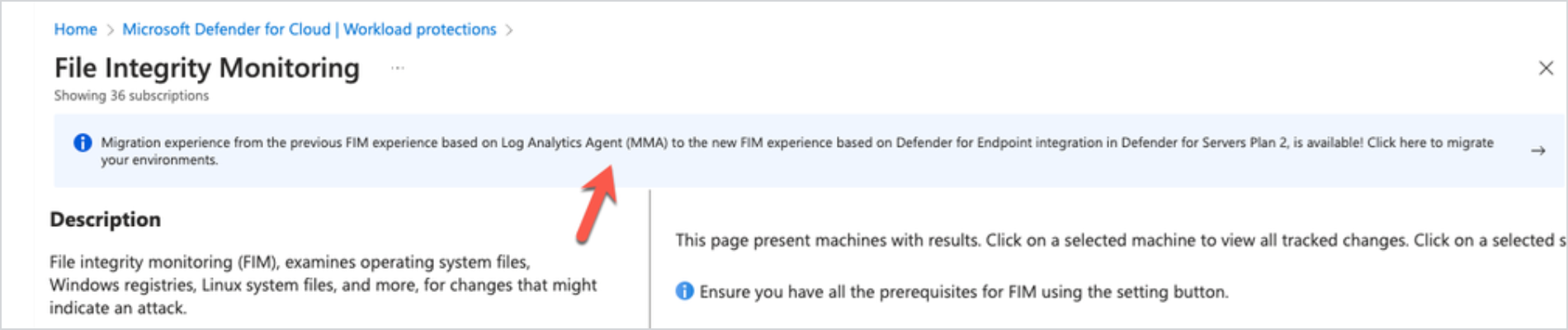

Nas proteções de carga de trabalho do Defender for Cloud>, abra o Monitoramento de integridade de arquivos.

Na mensagem do banner, selecione Clique aqui para migrar seus ambientes.

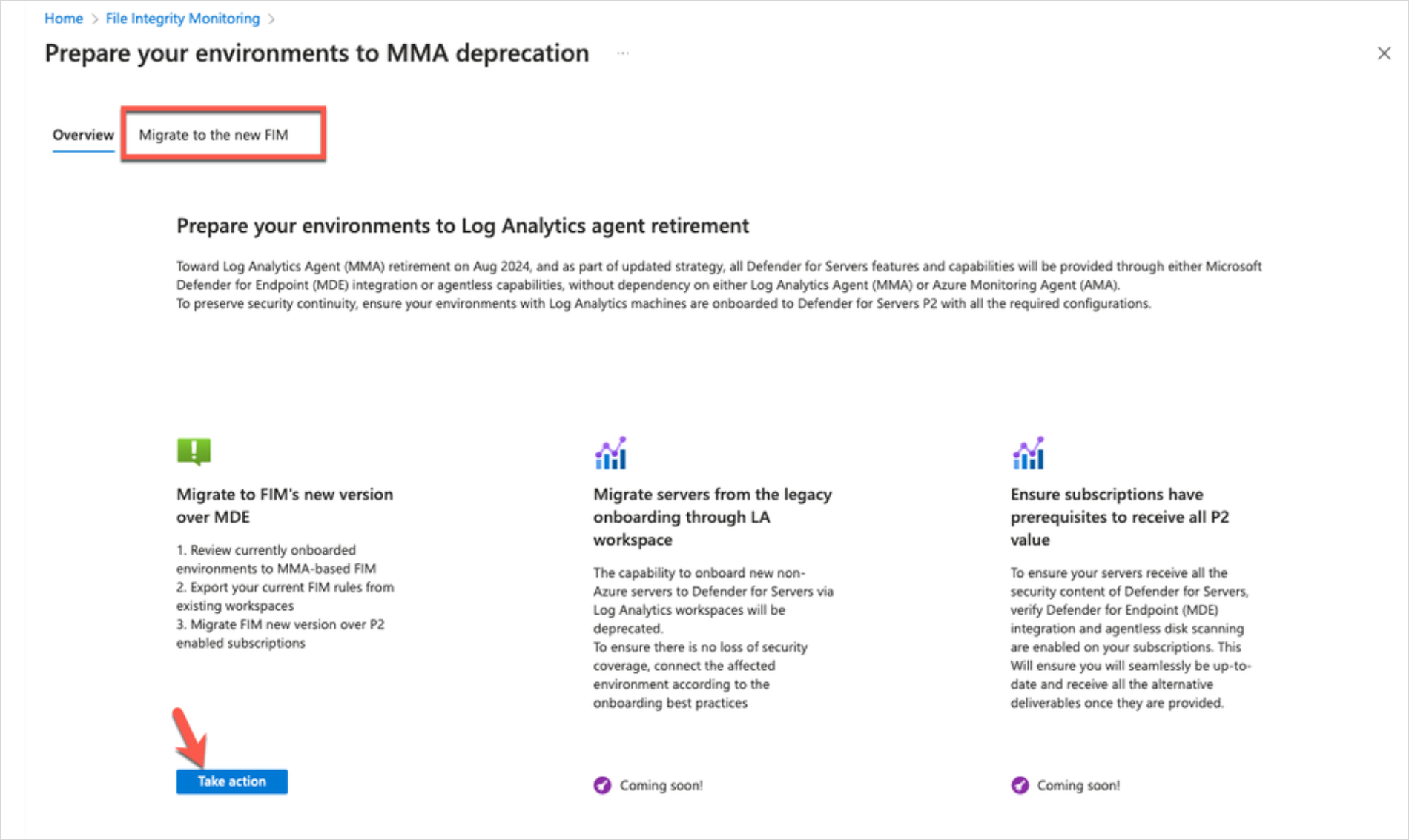

Na página Preparar seus ambientes para a descontinuação do MMA, inicie a migração.

Na guia Migrar para o novo FIM, em Migrar para a nova versão do FIM pelo MDE, selecione Agir.

Em Migrar para a nova guia FIM , você pode ver todas as assinaturas que hospedam máquinas com monitoramento de integridade de arquivos herdados habilitado.

- O total de máquinas na assinatura mostra todas as VMs do Azure e VMs habilitadas para Azure Arc na assinatura.

- Máquinas configuradas para FIM mostra o número de máquinas com o monitoramento de integridade de arquivos herdados habilitado.

Na coluna Ação ao lado de cada assinatura, selecione Migrar.

Em Atualizar máquinas de revisão de assinatura>da assinatura, você verá uma lista das máquinas que têm o monitoramento de integridade de arquivos herdados habilitado e seu espaço de trabalho relacionado do Log Analytics. Selecione Seguinte.

Na guia Migrar configurações, selecione um espaço de trabalho como a fonte de migração.

Revise a configuração do espaço de trabalho, incluindo o registro do Windows e os arquivos do Windows/Linux. Há uma indicação se as configurações e os arquivos podem ser migrados.

Se você tiver arquivos e configurações que não podem ser migrados, poderá selecionar Salvar configurações do espaço de trabalho como arquivo.

Em Escolher espaço de trabalho de destino para armazenamento de dados FIM, especifique o espaço de trabalho do Log Analytics no qual você deseja armazenar alterações com a nova experiência de monitoramento de integridade de arquivo. Você pode usar o mesmo espaço de trabalho ou selecionar um diferente uma vez.

Selecione Seguinte.

Na guia Revisar e aprovar, revise o resumo da migração. Selecione Migrar para iniciar o processo de migração.

Após a conclusão da migração, a assinatura é removida do assistente de migração e as regras de monitoramento de integridade de arquivos migrados são aplicadas.

Desative a solução de MMA herdada

Siga estas instruções para desativar o monitoramento da integridade de arquivos usando o MMA manualmente.

Remova a solução Azure ChangeTracking do espaço de trabalho do Log Analytics.

Após a remoção, nenhum novo evento de monitoramento de integridade de arquivo é coletado. Os eventos históricos permanecem armazenados no espaço de trabalho relevante do Log Analytics na seção Controle de alterações na

ConfigurationChangetabela. Os eventos são armazenados de acordo com as configurações de retenção de dados do espaço de trabalho.Se você não precisar mais do MMA em máquinas, poderá desativar o uso do agente do Log Analytics.

- Se você não precisar do agente em nenhuma máquina, desative o provisionamento automático do agente na assinatura.

- Para uma máquina específica, remova o agente usando o Utilitário de Descoberta e Remoção do Azure Monitor.

Migrar do AMA

Siga estas instruções para migrar do monitoramento de integridade de arquivos usando o AMA.

Remova as regras de coleta de dados de controle de alterações de arquivo (DCR) relacionadas.

Para fazer isso, siga as instruções em Remove-AzDataCollectionRuleAssociation e Remove-AzDataCollectionRule.

Após a remoção, nenhum novo evento de monitoramento de integridade de arquivo é coletado. Os eventos históricos permanecem armazenados no espaço de trabalho relevante sob a tabela

ConfigurationChangena seção Controle de alterações. Os eventos são armazenados de acordo com as configurações de retenção de dados do espaço de trabalho.

Se quiser continuar usando o AMA para consumir eventos de monitoramento de integridade de arquivos, você pode se conectar manualmente ao espaço de trabalho relevante e exibir as alterações na tabela Controle de Alterações com essa consulta.

ConfigurationChange

| where TimeGenerated > ago(14d)

| where ConfigChangeType in ('Registry', 'Files')

| summarize count() by Computer, ConfigChangeType

Para continuar integrando o novo escopo ou configurando regras de monitoramento, você precisa trabalhar manualmente com regras de coleta de dados e personalizar a coleta de dados.

Próximos passos

Revise as alterações no monitoramento de integridade de arquivos.