Responder aos alertas do Defender for Resource Manager

Quando receber um alerta do Microsoft Defender for Resource Manager, recomendamos que investigue e responda ao alerta conforme descrito abaixo. O Defender for Resource Manager protege todos os recursos conectados, portanto, mesmo que você esteja familiarizado com o aplicativo ou usuário que disparou o alerta, é importante verificar a situação em torno de cada alerta.

Contacto

- Entre em contato com o proprietário do recurso para determinar se o comportamento foi esperado ou intencional.

- Se a atividade for esperada, descarte o alerta.

- Se a atividade for inesperada, trate as contas de usuário, assinaturas e máquinas virtuais relacionadas como comprometidas e atenue conforme descrito na etapa a seguir.

Investigar alertas do Microsoft Defender for Resource Manager

Os alertas de segurança do Defender for Resource Manager são baseados em ameaças detetadas pelo monitoramento das operações do Azure Resource Manager. O Defender for Cloud usa fontes de log internas do Azure Resource Manager, bem como o log de atividades do Azure, um log da plataforma Azure que fornece informações sobre eventos no nível de assinatura.

O Defender for Resource Manager fornece visibilidade da atividade proveniente de provedores de serviços que não são da Microsoft e que delegaram acesso como parte dos alertas do Resource Manager. Por exemplo, Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated access refere-se ao acesso com o Azure Lighthouse ou com privilégios de administração delegada.

Os alertas exibidos Delegated access também incluem uma descrição personalizada e etapas de correção.

Saiba mais sobre o log de atividades do Azure.

Para investigar alertas de segurança do Defender for Resource Manager:

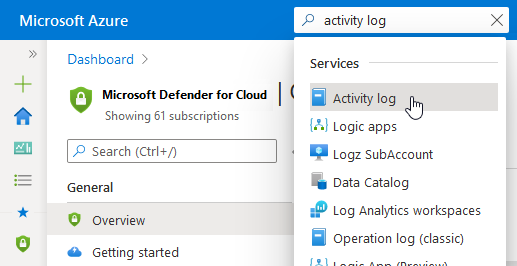

Abra o log de atividades do Azure.

Filtre os eventos para:

- A subscrição mencionada no alerta

- O período de tempo da atividade detetada

- A conta de utilizador relacionada (se relevante)

Procure atividades suspeitas.

Gorjeta

Para obter uma experiência de investigação melhor e mais rica, transmita seus logs de atividade do Azure para o Microsoft Sentinel, conforme descrito em Dados do Connect do log de atividades do Azure.

Atenuar imediatamente

Corrija contas de utilizador comprometidas:

- Se não estiverem familiarizados, exclua-os, pois podem ter sido criados por um agente de ameaças

- Se eles estiverem familiarizados, altere suas credenciais de autenticação

- Use os Logs de Atividade do Azure para revisar todas as atividades realizadas pelo usuário e identificar as suspeitas

Corrija subscrições comprometidas:

- Remova quaisquer Runbooks desconhecidos da conta de automação comprometida

- Revise as permissões do IAM para a assinatura e remova as permissões de qualquer conta de usuário desconhecida

- Revise todos os recursos do Azure na assinatura e exclua os que não são familiares

- Revise e investigue quaisquer alertas de segurança para a assinatura no Microsoft Defender for Cloud

- Utilize os Registos de Atividade do Azure para rever todas as atividades realizadas na subscrição e identificar as que são suspeitas

Corrigir as máquinas virtuais comprometidas

- Alterar as palavras-passe de todos os utilizadores

- Execute uma verificação antimalware completa na máquina

- Recrie a imagem das máquinas a partir de uma fonte livre de malware

Próximos passos

Esta página explicou o processo de resposta a um alerta do Defender for Resource Manager. Para obter informações relacionadas, consulte as seguintes páginas: