Corrigir configurações incorretas do SO

O Microsoft Defender for Cloud fornece recomendações de segurança para melhorar a postura de segurança organizacional e reduzir riscos. Um elemento importante na redução de riscos é o endurecimento de máquinas.

O Defender for Cloud avalia as configurações do sistema operacional em relação às linhas de base de segurança de computação fornecidas pelo Microsoft Cloud Security Benchmark (MCSB). As informações da máquina são coletadas para avaliação usando a extensão de configuração de máquina da Política do Azure (anteriormente conhecida como configuração de convidado) na máquina. Mais informações

Este artigo descreve como rever as recomendações feitas pela avaliação.

Pré-requisitos

| Requisitos | Detalhes |

|---|---|

| Planear | O Plano 2 do Defender for Servers deve estar habilitado |

| Extensão | A configuração da máquina do Azure Policy deve ser instalada em máquinas. |

Esse recurso usava anteriormente o agente do Log Analytics (também conhecido como agente de monitoramento da Microsoft (MMA)) para coletar informações. Se você ainda tiver o MMA em uso, poderá receber recomendações duplicadas para a mesma máquina. Para evitar isso, você pode desativar o MMA na máquina.

Rever e corrigir as recomendações da linha de base do SO

No Defender for Cloud, abra a página Recomendações .

Selecione a recomendação relevante.

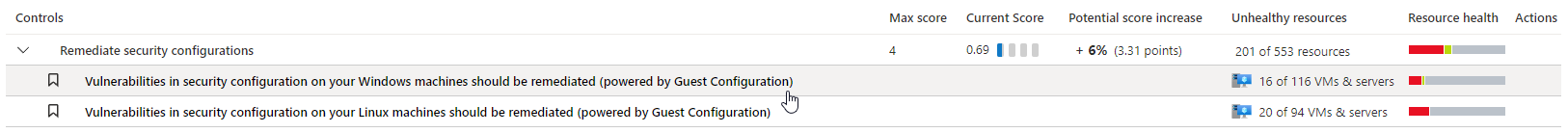

Para máquinas Windows, as vulnerabilidades na configuração de segurança em suas máquinas Windows devem ser corrigidas (alimentadas pela Configuração de convidado).

Para máquinas Linux , as vulnerabilidades na configuração de segurança em suas máquinas Linux devem ser corrigidas (alimentadas pela Configuração de convidado)

Na página de detalhes da recomendação, você pode ver os recursos afetados e as descobertas de segurança específicas. Remediar a recomendação.

Recomendações de consulta

O Defender for Cloud usa o Azure Resource Graph for API e consultas de portal para consultar informações de recomendação. Você pode utilizar esses recursos para criar suas próprias consultas para recuperar informações.

Você pode aprender a revisar recomendações no Azure Resource Graph.

Aqui estão dois exemplos de consultas que você pode usar:

Consultar todas as regras não íntegras para um recurso específico

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Todas as regras insalubres e a quantidade se máquinas insalubres para cada uma

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Próximos passos

Saiba mais sobre a linguagem de consulta do Azure Resource Graph.