Configurar a conectividade privada a partir da computação sem servidor

Este artigo descreve como configurar a conectividade privada a partir da computação sem servidor usando a interface do usuário do console da conta do Azure Databricks. Você também pode usar a API de Configurações de Conectividade de Rede.

Se você configurar seu recurso do Azure para aceitar apenas conexões de pontos de extremidade privados, qualquer conexão com o recurso de seus recursos de computação clássicos do Databricks também precisará usar pontos de extremidade privados.

Para configurar um firewall de Armazenamento do Azure para acesso de computação sem servidor usando sub-redes, consulte Configurar um firewall para acesso de computação sem servidor. Para gerenciar regras de ponto de extremidade privadas existentes, consulte Gerenciar regras de ponto de extremidade privado.

Importante

A partir de 4 de dezembro de 2024, a Databricks começará a cobrar pelos custos de rede em cargas de trabalho sem servidor que se conectam a recursos externos. A cobrança será implementada gradualmente, e você pode não ser cobrado até depois de 4 de dezembro de 2024. A utilização não lhe será cobrada retroativamente antes de a faturação estar ativada. Depois que a cobrança for ativada, você poderá ser cobrado por:

- Conectividade privada aos seus recursos através do Private Link. As taxas de processamento de dados para conectividade privada aos seus recursos através do Private Link são dispensadas indefinidamente. Serão aplicadas taxas por hora.

- Conectividade pública com os seus recursos através do gateway NAT.

- Encargos de transferência de dados incorridos, como quando a computação sem servidor e o recurso de destino estão em regiões diferentes.

Visão geral da conectividade privada para computação sem servidor

A conectividade de rede sem servidor é gerenciada com configurações de conectividade de rede (NCCs). Os administradores de conta criam NCCs no console da conta e um NCC pode ser anexado a um ou mais espaços de trabalho

Quando você adiciona um ponto de extremidade privado em um NCC, o Azure Databricks cria uma solicitação de ponto de extremidade privado para seu recurso do Azure. Depois que a solicitação é aceita no lado do recurso, o ponto de extremidade privado é usado para acessar recursos do plano de computação sem servidor. O ponto de extremidade privado é dedicado à sua conta do Azure Databricks e acessível apenas a partir de espaços de trabalho autorizados.

Os pontos de extremidade privados NCC são suportados por armazéns SQL, trabalhos, blocos de anotações, Delta Live Tables e pontos de extremidade de serviço de modelo.

Nota

Os pontos de extremidade privados NCC são suportados apenas para fontes de dados gerenciadas por você. Para conexão com a conta de armazenamento do espaço de trabalho, entre em contato com sua equipe de conta do Azure Databricks.

Nota

O serviço de modelo usa o caminho de armazenamento de blob do Azure para baixar artefatos de modelo, portanto, crie um ponto de extremidade privado para seu blob de ID de subrecurso. Você precisará do DFS para registrar modelos no Unity Catalog a partir de notebooks sem servidor.

Para obter mais informações sobre NCCs, consulte O que é uma configuração de conectividade de rede (NCC)?.

Requisitos

- Seu espaço de trabalho deve estar no plano Premium.

- Você deve ser um administrador de conta do Azure Databricks.

- Cada conta do Azure Databricks pode ter até 10 NCCs por região.

- Cada região pode ter 100 endpoints privados, distribuídos conforme necessário por 1-10 NCCs.

- Cada NCC pode ser anexado a até 50 espaços de trabalho.

Etapa 1: Criar uma configuração de conectividade de rede

O Databricks recomenda compartilhar um NCC entre espaços de trabalho dentro da mesma unidade de negócios e aqueles que compartilham as mesmas propriedades de conectividade de região. Por exemplo, se alguns espaços de trabalho usam Private Link e outros espaços de trabalho usam ativação de firewall, use NCCs separados para esses casos de uso.

- Como administrador de conta, aceda à consola da conta.

- Na barra lateral, clique em Recursos de nuvem.

- Clique em Configurações de conectividade de rede.

- Clique em Adicionar Configuração de Conectividade de Rede.

- Digite um nome para o NCC.

- Escolha a região. Isso deve corresponder à região do seu espaço de trabalho.

- Clique em Adicionar.

Etapa 2: Anexar um NCC a um espaço de trabalho

- Na barra lateral do console da conta, clique em Espaços de trabalho.

- Clique no nome do seu espaço de trabalho.

- Clique em Atualizar espaço de trabalho.

- No campo Configuração de Conectividade de Rede, selecione seu NCC. Se não estiver visível, confirme se selecionou a mesma região do Azure para o espaço de trabalho e o NCC.

- Clique em Atualizar.

- Aguarde 10 minutos para que a alteração entre em vigor.

- Reinicie todos os serviços sem servidor em execução no espaço de trabalho.

Etapa 3: Criar regras de ponto de extremidade privado

Você deve criar uma regra de ponto de extremidade privada em seu NCC para cada recurso do Azure.

- Obtenha uma lista de IDs de recursos do Azure para todos os seus destinos.

- Em outra guia do navegador, use o portal do Azure Navegue até os serviços do Azure da sua fonte de dados.

- Na página Visão geral, procure na seção Essenciais.

- Clique no link Visualização JSON. O ID do recurso para o serviço é exibido na parte superior da página.

- Copie esse ID de recurso para outro local. Repita para todos os destinos. Para obter mais informações sobre como localizar sua ID de recurso, consulte Valores de zona DNS privada do Ponto de Extremidade Privado do Azure.

- Volte para a guia do navegador do console da conta.

- Na barra lateral, clique em Recursos de nuvem.

- Clique em Configurações de conectividade de rede.

- Selecione o NCC que você criou na etapa 1.

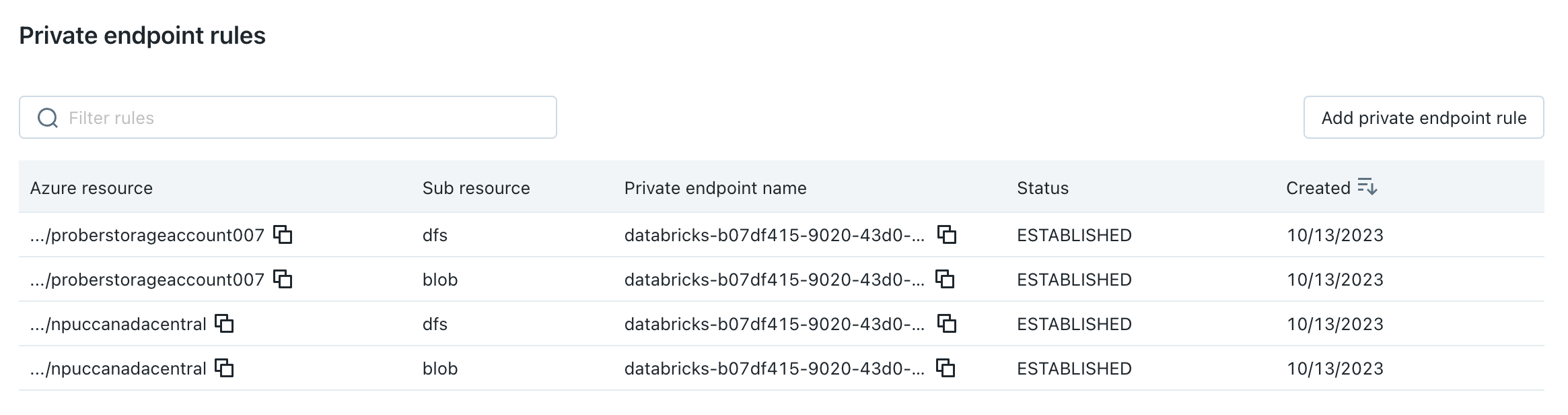

- Em Regras de ponto de extremidade privado, clique em Adicionar regra de ponto de extremidade privado.

- No campo ID do recurso do Azure de destino, cole a ID do recurso para o seu recurso.

- No campo ID do subrecurso do Azure, especifique a ID de destino e o tipo de subrecurso. Cada regra de ponto de extremidade privada deve usar um ID de subrecurso diferente. Para obter uma lista de tipos de subrecursos suportados, consulte Disponibilidade do Link Privado do Azure.

- Clique em Adicionar.

- Aguarde alguns minutos até que todas as regras do ponto de extremidade tenham o status

PENDING.

Etapa 4: aprovar os novos pontos de extremidade privados em seus recursos

Os pontos de extremidade não entram em vigor até que um administrador com direitos sobre o recurso aprove o novo ponto de extremidade privado. Para aprovar um ponto de extremidade privado usando o portal do Azure, faça o seguinte:

No portal do Azure, navegue até seu recurso.

Na barra lateral, clique em Rede.

Clique em Conexões de ponto de extremidade privadas.

Clique na guia Acesso privado.

Em Conexões de ponto de extremidade privadas, revise a lista de pontos de extremidade privados.

Clique na caixa de seleção ao lado de cada um para aprovar e clique no botão Aprovar acima da lista.

Retorne ao seu NCC no Azure Databricks e atualize a página do navegador até que todas as regras de ponto de extremidade tenham o status

ESTABLISHED.

(Opcional) Etapa 5: definir sua conta de armazenamento para não permitir acesso à rede pública

Se ainda não tiver limitado o acesso à conta de armazenamento do Azure apenas a redes listadas como permitidas, pode optar por fazer isso.

- Aceda ao portal do Azure.

- Navegue até sua conta de armazenamento para a fonte de dados.

- Na barra lateral, clique em Rede.

- No campo Acesso à rede pública, verifique o valor. Por padrão, o valor é Enabled de todas as redes. Altere para Desativado

Etapa 6: Reinicie os recursos do plano de computação sem servidor e teste a conexão

- Após a etapa anterior, aguarde mais cinco minutos para que as alterações se propaguem.

- Reinicie todos os recursos do plano de computação sem servidor em execução nos espaços de trabalho aos quais o NCC está conectado. Se você não tiver nenhum recurso de plano de computação sem servidor em execução, inicie um agora.

- Confirme se todos os recursos são iniciados com êxito.

- Execute pelo menos uma consulta em sua fonte de dados para confirmar se o SQL warehouse sem servidor pode alcançar sua fonte de dados.