Armazene e utilize as suas próprias chaves de licença

O Azure Data Manager for Agriculture dá suporte a uma variedade de conectores de entrada de dados para centralizar suas contas fragmentadas. Essas conexões exigem que o cliente preencha suas credenciais em um modelo BYOL (Bring Your Own License), para que o gerente de dados possa recuperar dados em nome do cliente.

Nota

O Microsoft Azure Data Manager for Agriculture está atualmente em pré-visualização. Para obter os termos legais que se aplicam a recursos que estão em versão beta, em visualização ou ainda não lançados em disponibilidade geral, consulte Termos de uso suplementares para Visualizações do Microsoft Azure.

O Microsoft Azure Data Manager for Agriculture requer registro e está disponível apenas para clientes e parceiros aprovados durante o período de visualização. Para solicitar acesso ao Microsoft Data Manager for Agriculture durante o período de visualização, use este formulário.

Pré-requisitos

Para usar o BYOL, você precisa de uma assinatura do Azure. Se ainda não tiver uma subscrição, crie uma conta gratuita antes de começar.

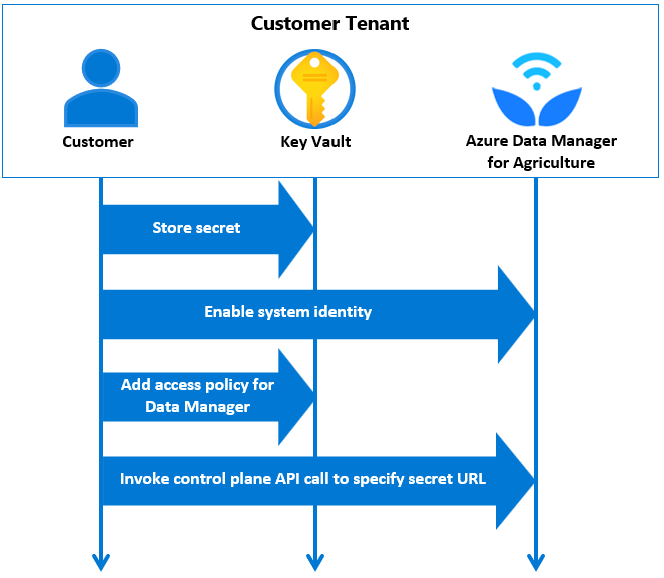

Descrição geral

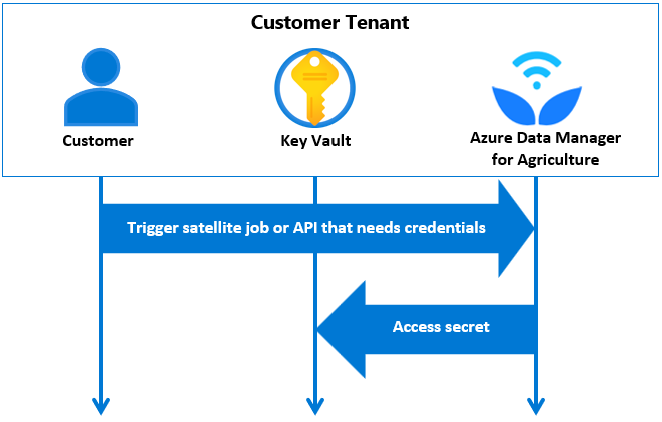

No modelo BYOL, você é responsável por fornecer suas próprias licenças para conectores de dados meteorológicos e de satélite. Neste modelo, você armazena a parte secreta das credenciais em um Cofre de Chaves do Azure gerenciado pelo cliente. O URI do segredo deve ser compartilhado com a instância do Azure Data Manager for Agriculture. A instância do Azure Data Manager for Agriculture deve receber permissões de leitura de segredos para que as APIs possam funcionar perfeitamente. Este processo é uma configuração única para cada conector. Em seguida, nosso Gerenciador de Dados se refere e lê o segredo do cofre de chaves dos clientes como parte da chamada de API, sem exposição do segredo.

Fluxograma mostrando a criação e compartilhamento de credenciais.

Opcionalmente, o cliente pode substituir as credenciais a serem usadas para uma solicitação de plano de dados fornecendo credenciais como parte da solicitação de API do plano de dados.

Sequência de etapas para configurar conectores

Etapa 1: Criar ou usar o Cofre da Chave existente

Os clientes podem criar um cofre de chaves ou usar um cofre de chaves existente para compartilhar credenciais de licença para satélite (Sentinel Hub) e clima (IBM Weather). O Cliente cria o Azure Key Vault ou reutiliza um cofre de chaves existente.

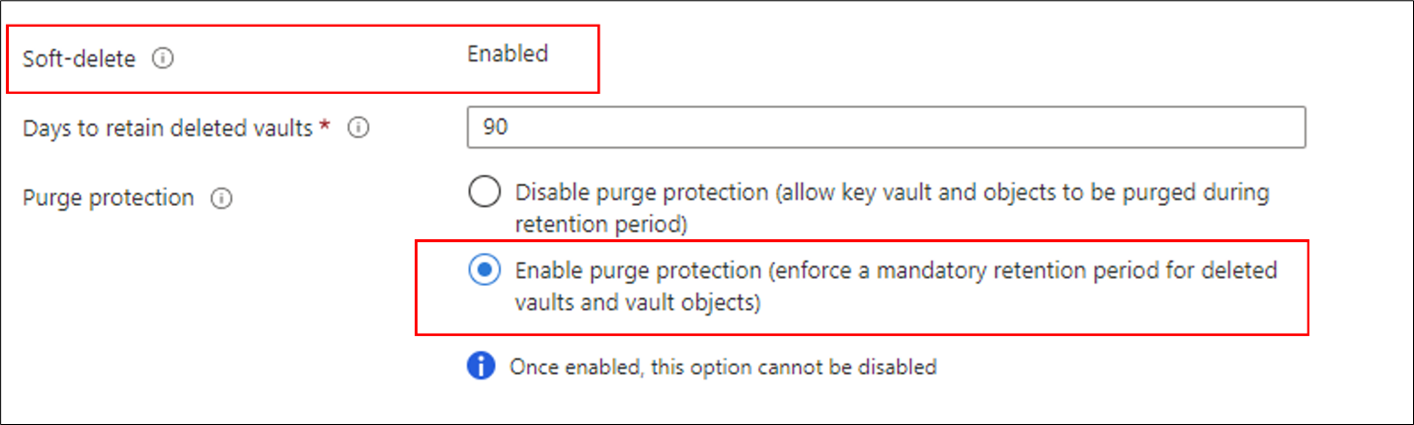

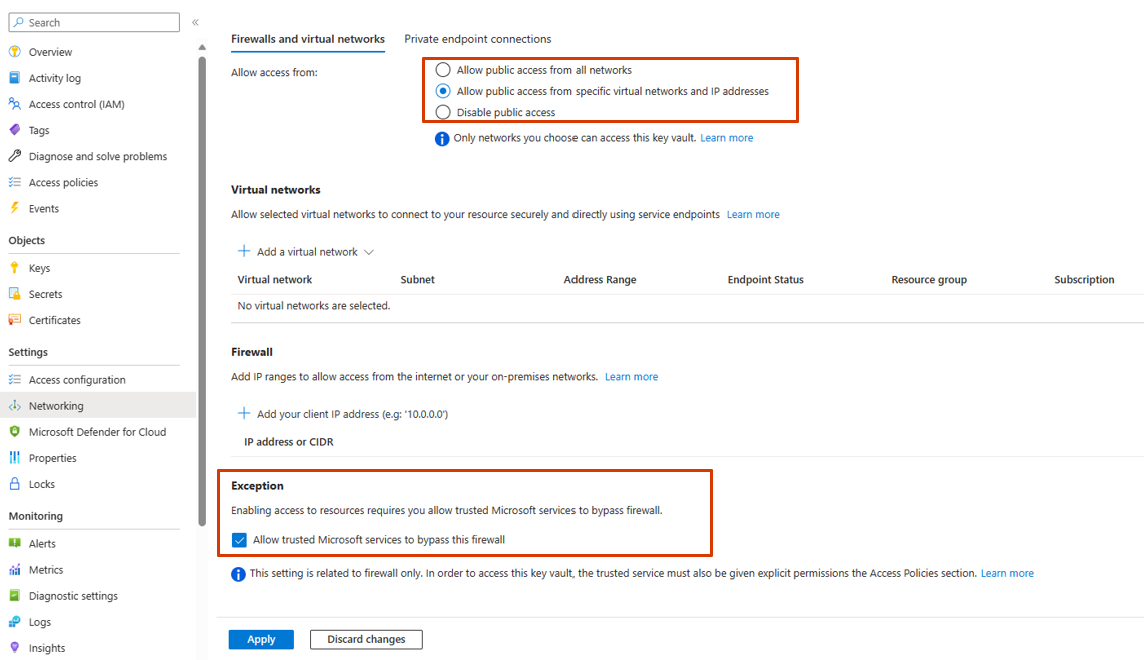

Habilite as seguintes propriedades:

O Data Manager for Agriculture é um serviço confiável da Microsoft e oferece suporte a cofres de chaves de rede privada, além de cofres de chaves disponíveis publicamente. Se você colocar seu cofre de chaves atrás de uma VNET, então você precisa selecionar o botão “Allow trusted Microsoft services to bypass this firewall."

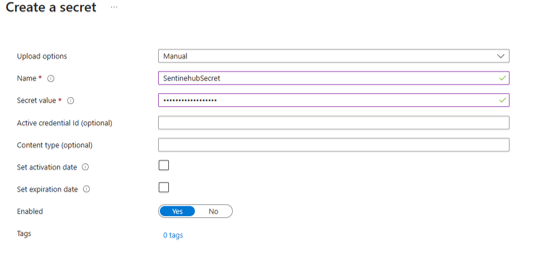

Etapa 2: Armazenar segredo no Cofre da Chave do Azure

Para compartilhar suas credenciais de satélite ou serviço meteorológico, armazene parte secreta das credenciais no cofre de chaves, por exemplo ClientSecret , para SatelliteSentinelHub e APIKey para WeatherIBM. Os clientes controlam o nome secreto e a rotação.

Consulte esta orientação para armazenar e recuperar seu segredo do cofre.

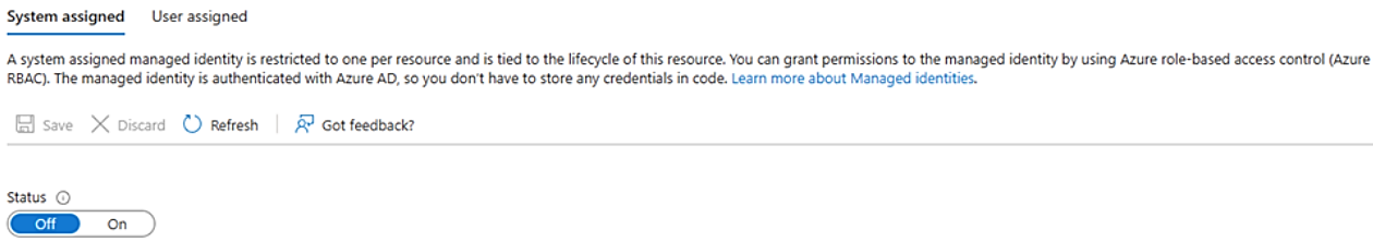

Etapa 3: Habilitar a identidade do sistema

Como cliente, você precisa habilitar a identidade do sistema para sua instância do Data Manager for Agriculture. Essa identidade é usada enquanto recebe permissões de leitura secretas para a instância do Azure Data Manager for Agriculture.

Siga um dos seguintes métodos para habilitar:

Por meio da interface do usuário do portal do Azure

Através da CLI do Azure

az rest --method patch --url /subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.AgFoodPlatform/farmBeats/{ADMA_instance_name}?api-version=2023-06-01-preview --body "{'identity': {'type': 'SystemAssigned'}}"

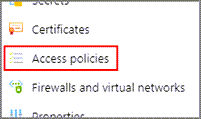

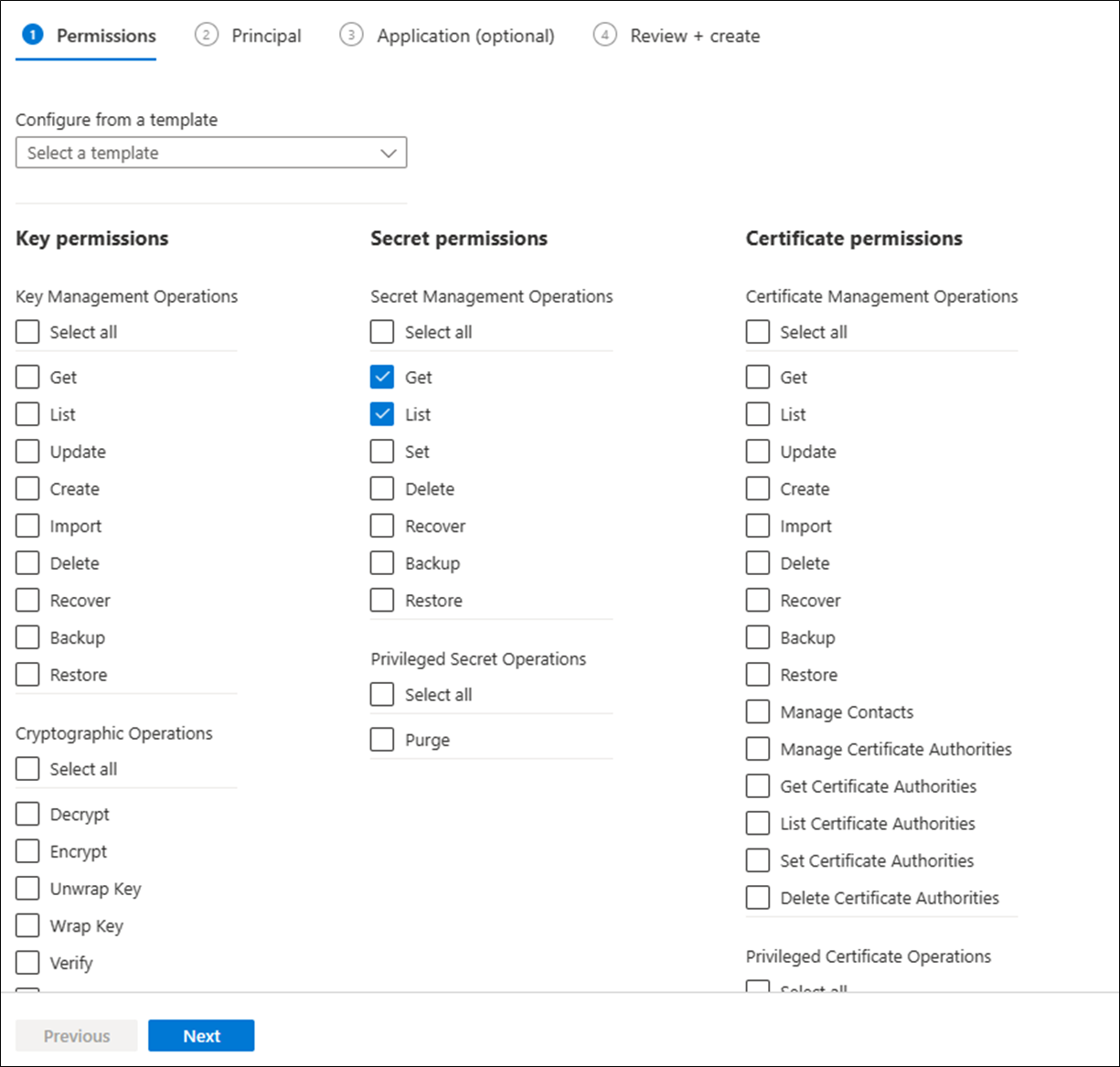

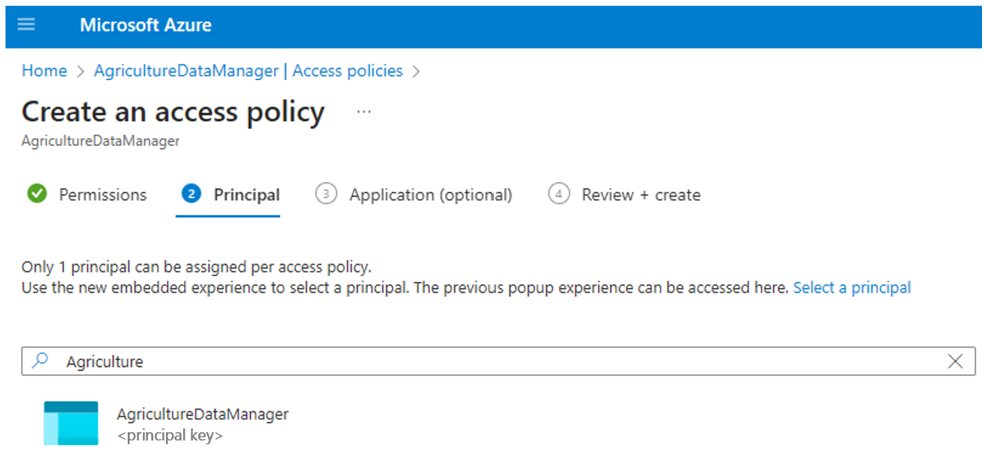

Passo 4: Política de acesso

Adicione uma política de acesso no cofre de chaves para sua instância do Data Manager for Agriculture.

Vá para a guia políticas de acesso no cofre de chaves.

Escolha as permissões Secret GET e LIST.

Selecione a próxima guia e, em seguida, selecione Nome da instância do Gerenciador de Dados para Agricultura e, em seguida, selecione a guia revisar + criar para criar a política de acesso.

Etapa 5: Invocar a chamada de API do plano de controle

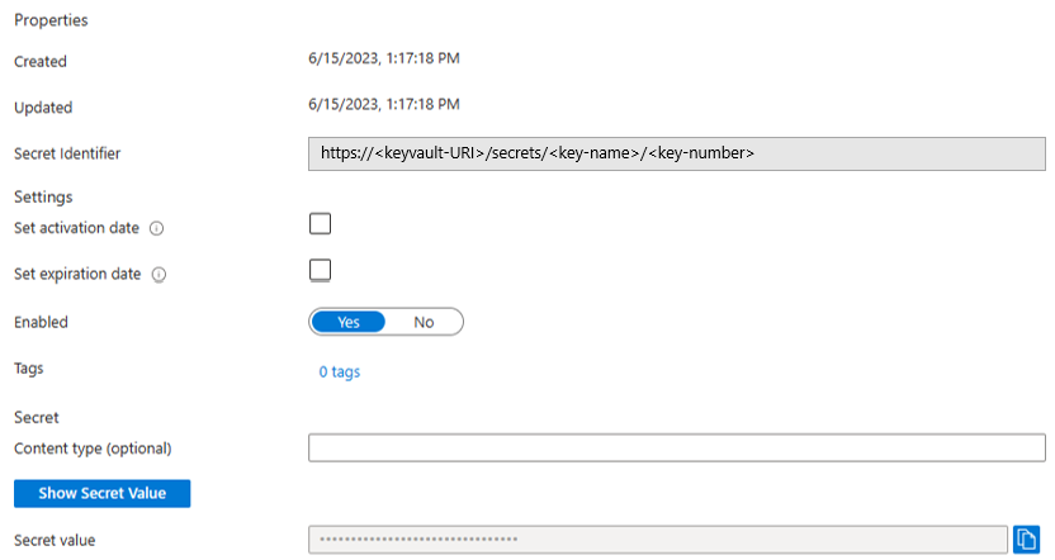

Use a chamada de API para especificar credenciais de conector. O URI do cofre da chave/ nome da chave/ versão da chave pode ser encontrado após a criação do segredo, conforme mostrado na figura a seguir.

Nota

Para fazer chamadas de plano de controle, você precisa de acesso de proprietário no escopo de recursos do ADMA.

Os seguintes valores devem ser usados para os conectores ao invocar APIs acima:

| Cenário | DataConnectorName | Credenciais |

|---|---|---|

| Para o conector Satellite SentinelHub | SatelliteSentinelHub | OAuthClientCredentials |

| Para o conector IBM Weather | MeteorologiaIBM | ApiKeyAuthCredentials |

Substituindo detalhes do conector

Como parte das APIs do plano de dados, o cliente pode optar por substituir os detalhes do conector que precisam ser usados para essa solicitação.

O cliente pode consultar a documentação da versão 2023-06-01-preview da API, onde as APIs do plano de dados para satélite e meteorologia usam as credenciais como parte do corpo da solicitação.

Como o Azure Data Manager for Agriculture acessa o segredo

O fluxo a seguir mostra como o Azure Data Manager for Agriculture acessa secret.

Se você desativar e, em seguida, reativar a identidade do sistema, então você tem que excluir a política de acesso no cofre de chaves e adicioná-lo novamente.

Conclusão

Você pode usar suas chaves de licença com segurança armazenando seus segredos no Cofre de Chaves do Azure, habilitando a identidade do sistema e fornecendo acesso de leitura ao nosso Gerenciador de Dados. As soluções ISV disponíveis com o nosso Gestor de Dados também utilizam estas credenciais.

Você pode usar nossas APIs de plano de dados e chaves de licença de referência em seu cofre de chaves. Você também pode optar por substituir as credenciais de licença padrão dinamicamente em nossas chamadas de API do plano de dados. Nosso Gerenciador de Dados faz validações básicas, incluindo verificar se ele pode acessar o segredo especificado no objeto de credenciais ou não.

Próximos passos

- Teste as nossas APIs aqui.