Acesso Condicional com Data Explorer do Azure

O que é o Acesso Condicional?

O perímetro de segurança moderno estende-se para além da rede de uma organização para incluir a identidade do utilizador e do dispositivo. As organizações podem utilizar sinais orientados por identidade como parte das suas decisões de controlo de acesso. Pode utilizar Microsoft Entra Acesso Condicional para reunir sinais, tomar decisões e impor políticas organizacionais.

As políticas de Acesso Condicional nas suas instruções mais simples são como instruções if-then. Se um utilizador quiser aceder a um recurso, tem de concluir uma ação. Por exemplo, um engenheiro de dados quer aceder ao Azure Data Explorer mas é necessário fazer a autenticação multifator (MFA) para aceder à mesma.

No exemplo seguinte, irá aprender a configurar uma política de Acesso Condicional que impõe a MFA aos utilizadores selecionados com a IU do Azure Data Explorer Web. Pode utilizar os mesmos passos para criar outras políticas para cumprir os requisitos de segurança da sua organização.

Pré-requisitos

Utilizar esta funcionalidade requer uma licença Microsoft Entra ID P1 ou P2. Para encontrar a licença certa para os seus requisitos, consulte Comparar as funcionalidades disponíveis do ID de Microsoft Entra.

Nota

As políticas de Acesso Condicional só são aplicadas às operações de administração de dados do Azure Data Explorer e não afetam quaisquer operações de administração de recursos.

Dica

As políticas de Acesso Condicional são aplicadas ao nível do inquilino; por conseguinte, é aplicado a todos os clusters no inquilino.

Configurar o Acesso Condicional

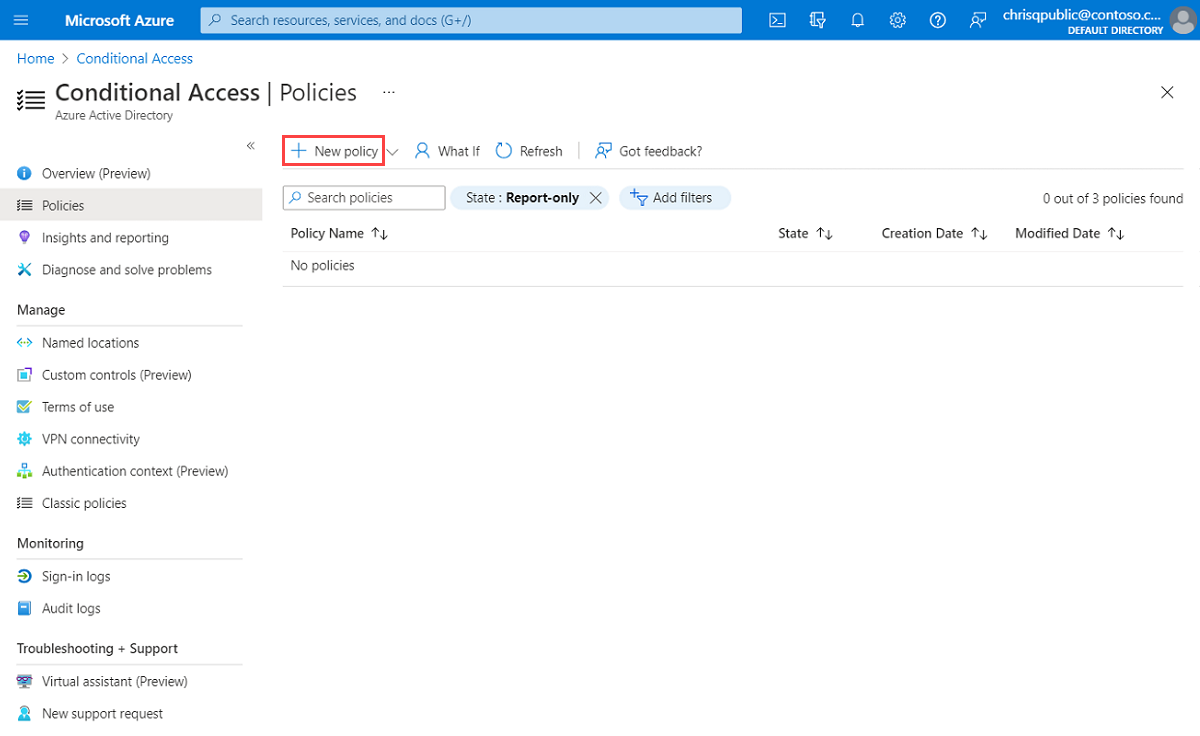

Inicie sessão no portal do Azure como administrador global, administrador de segurança ou administrador de Acesso Condicional.

Navegue para Microsoft EntraAcesso Condicional deSegurança> de ID>.

Selecione Nova política.

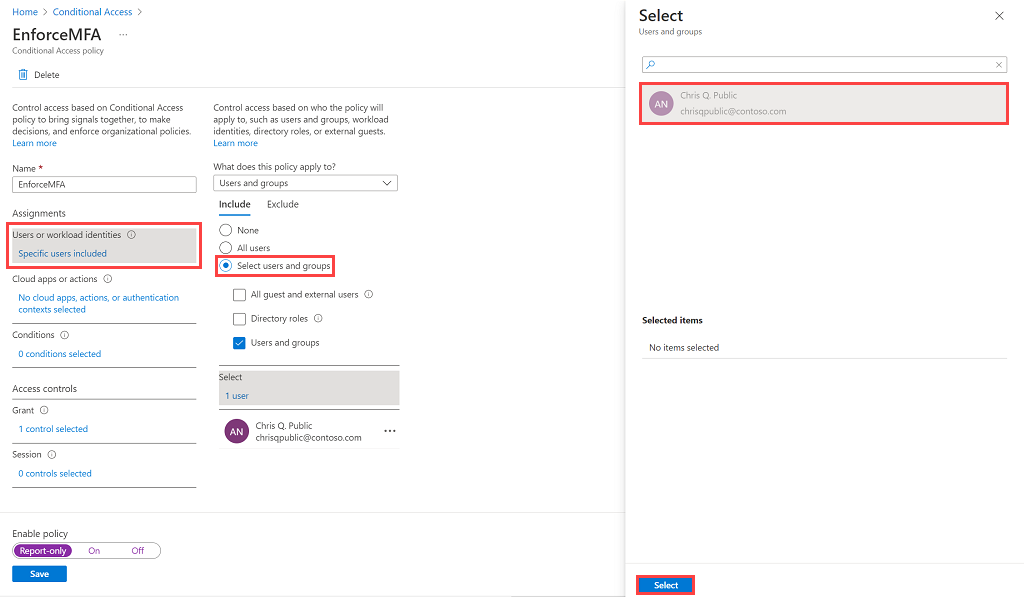

Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes das suas políticas.

Em Atribuições, selecione Utilizadores e grupos. Em Incluir>Selecionar utilizadores e grupos, selecione Utilizadores e grupos, adicione o utilizador ou grupo que pretende incluir para Acesso Condicional e, em seguida, selecione Selecionar.

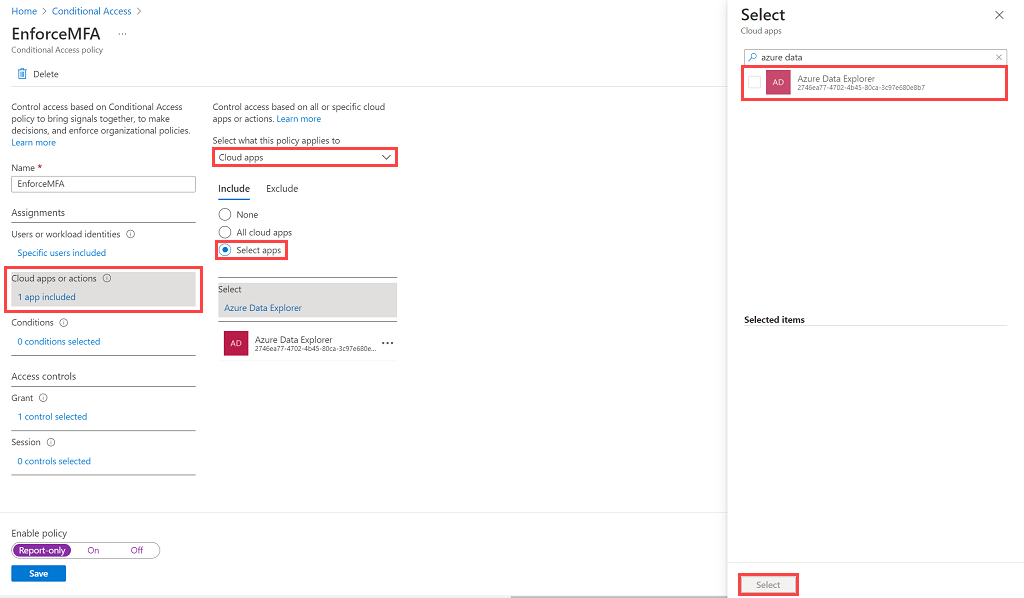

Em Aplicações ou ações na cloud, selecione Aplicações na cloud. Em Incluir, selecione Selecionar aplicações para ver uma lista de todas as aplicações disponíveis para Acesso Condicional. Selecione Azure Data Explorer>Selecionar.

Dica

Certifique-se de que seleciona a aplicação Azure Data Explorer com o seguinte GUID: 2746ea77-4702-4b45-80ca-3c97e680e8b7.

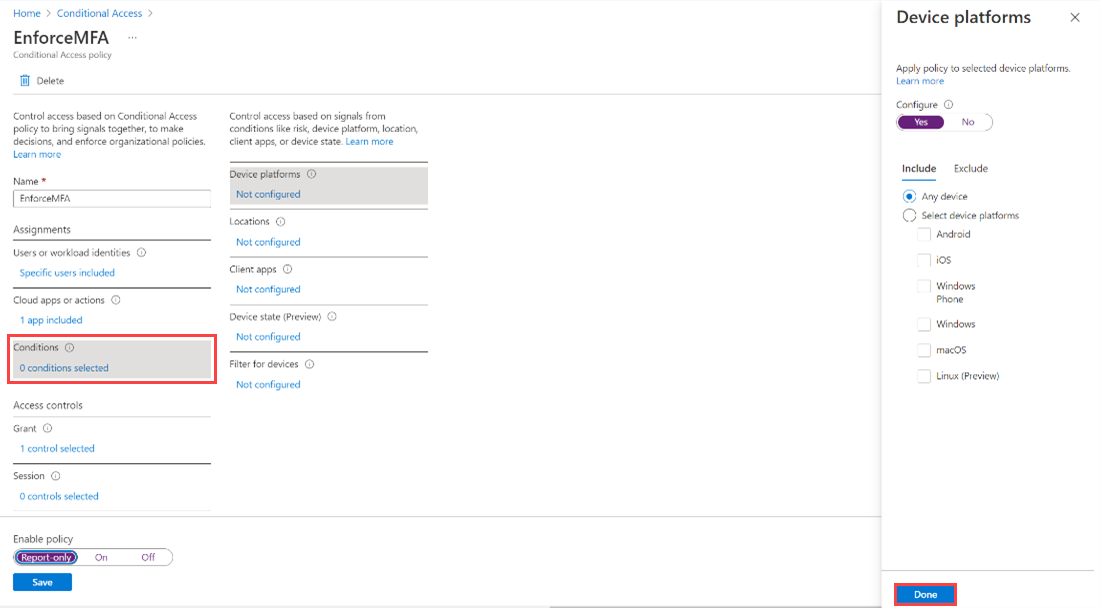

Em Condições, defina as condições que pretende aplicar a todas as plataformas de dispositivos e, em seguida, selecione Concluído. Para obter mais informações, veja Microsoft Entra Acesso Condicional: Condições.

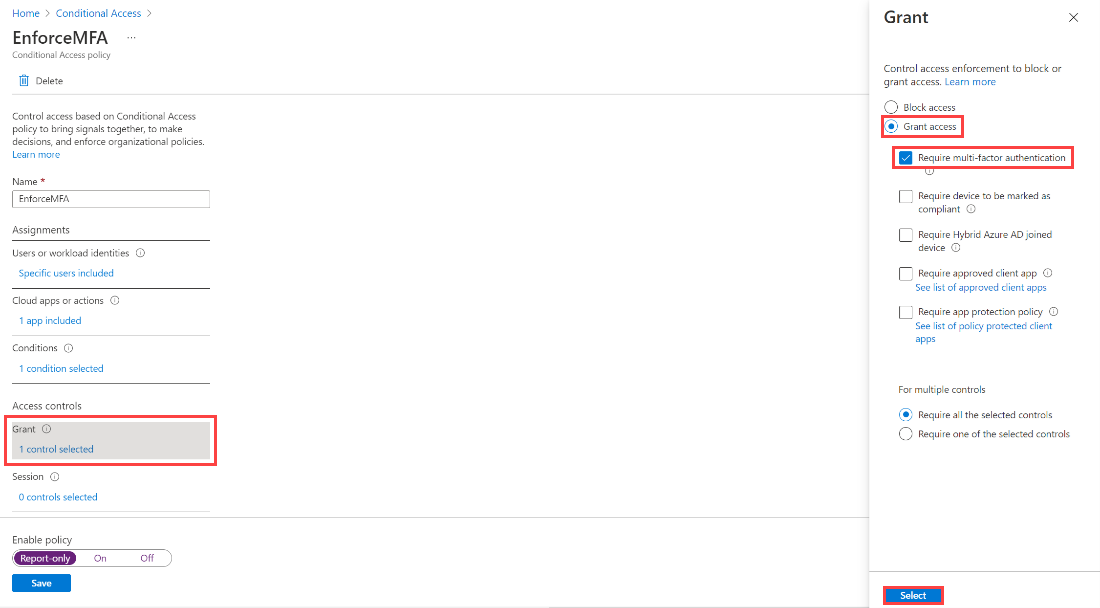

Em Controlos de acesso, selecione Conceder, selecione Exigir autenticação multifator e, em seguida, selecione Selecionar.

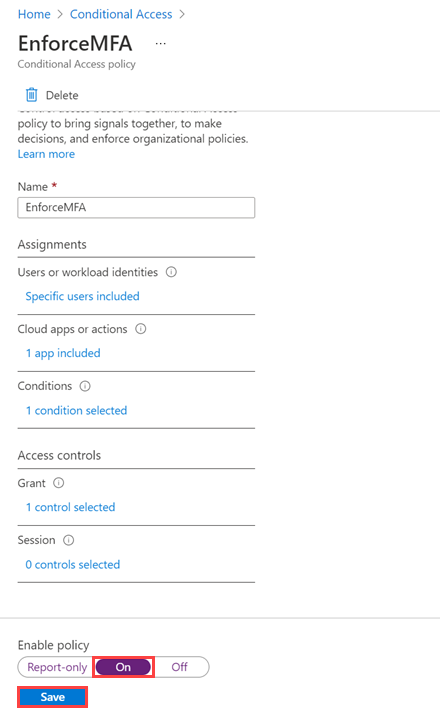

Defina Ativar política como Ativado e, em seguida, selecione Guardar.

Verifique a política pedindo a um utilizador atribuído para aceder à IU web do Azure Data Explorer. O utilizador deve ser solicitado para MFA.