Configurar o Perímetro de Segurança de Rede para uma conta do Azure Cosmos DB

APLICA-SE A: NoSQL

Este artigo explica como configurar o Perímetro de Segurança de Rede na sua conta do Azure Cosmos DB.

Importante

O Perímetro de Segurança de Rede está em pré-visualização pública. Este recurso é fornecido sem um contrato de nível de serviço. Para obter mais informações, veja Termos Suplementares de Utilização para Pré-visualizações do Microsoft Azure.

Descrição geral das funcionalidades

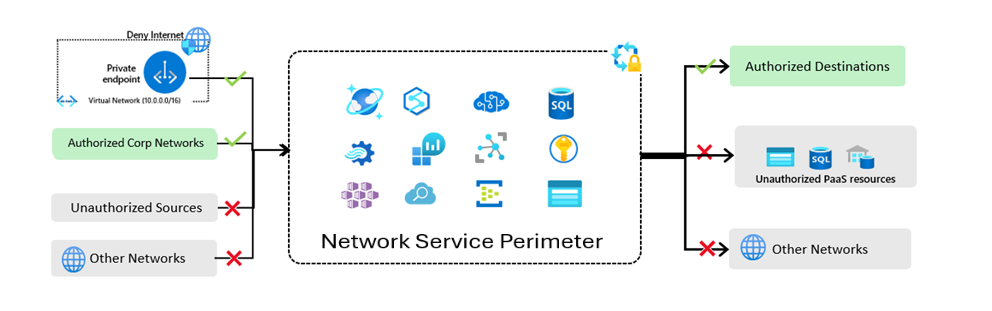

Os administradores de rede podem definir um limite de isolamento de rede para seus serviços PaaS, que permite a comunicação entre sua conta do Azure Cosmos DB e Keyvault, SQL e outros serviços usando o Perímetro de Segurança de Rede do Azure. A proteção do acesso público no Serviço do Azure pode ser realizada de várias maneiras:

- Protegendo conexões de entrada: restrinja a exposição pública de sua conta do Azure Cosmos DB concedendo explicitamente acesso de entrada a recursos dentro do perímetro. Por padrão, o acesso de redes não autorizadas é negado e o acesso de pontos de extremidade privados para o perímetro ou recursos em uma assinatura pode ser configurado.

- Protegendo a comunicação serviço-a-serviço: Todos os recursos dentro do perímetro podem se comunicar com quaisquer outros recursos dentro do perímetro, impedindo a exfiltração de dados.

- Protegendo conexões de saída: se o Perímetro de Segurança de Rede não gerenciar o locatário de destino, ele bloqueará o acesso ao tentar copiar dados de um locatário para outro. O acesso é concedido com base no FQDN ou no acesso a partir de outros perímetros de rede; Todas as outras tentativas de acesso são negadas.

Todas essas comunicações são atendidas automaticamente assim que o Perímetro de Segurança de Rede é configurado, e os usuários não precisam gerenciá-las. Em vez de configurar um ponto de extremidade privado para cada recurso para habilitar a comunicação ou configurar a rede virtual, o Perímetro de Segurança de Rede no nível superior habilita essa funcionalidade.

Nota

O perímetro de segurança da Rede do Azure complementa o que temos atualmente em vigor, incluindo o ponto de extremidade privado, que permite o acesso a um recurso privado dentro do perímetro, e a injeção de VNet, que permite que as ofertas de VNet gerenciadas acessem recursos dentro do perímetro. Atualmente, não oferecemos suporte à combinação do Perímetro de Segurança de Rede do Azure, chaves gerenciadas pelo cliente (CMK) e recursos de armazenamento de logs, como Repositório Analítico, Todas as Versões e Exclusões Modo de Feed de Alteração, Exibições Materializadas e Restauração Point-in-Time. Se você precisar executar restaurações em uma conta habilitada para CMK com o Perímetro de Segurança de Rede do Azure, precisará relaxar temporariamente as configurações de perímetro no cofre de chaves para permitir que sua conta do Cosmos DB acesse a chave.

Introdução

Importante

Antes de configurar um perímetro de segurança de rede, crie uma identidade gerenciada no Azure.

- No portal do Azure, procure perímetros de segurança de rede na lista de recursos e selecione Criar +.

- Na lista de recursos, selecione os recursos que deseja associar ao perímetro.

- Adicione uma regra de acesso de entrada, o tipo de origem pode ser um endereço IP ou uma assinatura.

- Adicione regras de acesso de saída para permitir que recursos dentro do perímetro se conectem à Internet e recursos fora do perímetro.

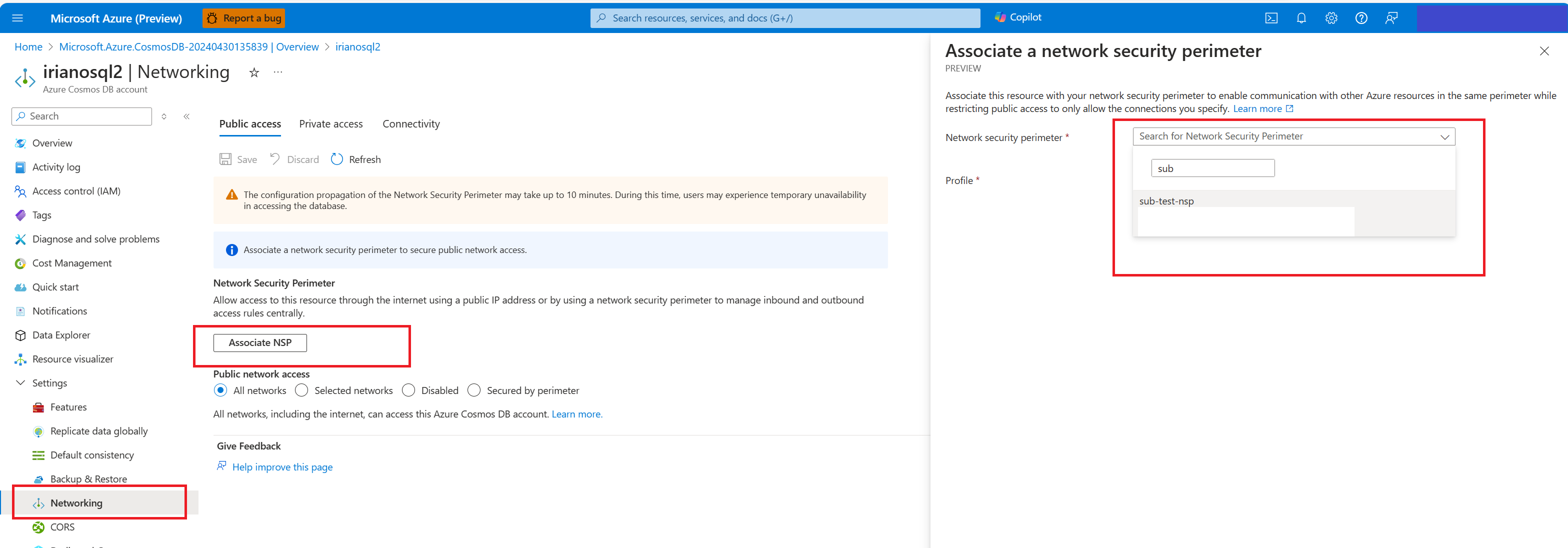

Nos casos em que você tem uma conta existente do Azure Cosmos DB e deseja adicionar perímetro de segurança:

- Selecione Rede nas Configurações

- Em seguida, selecione Associar NSP para associar este recurso ao seu perímetro de segurança de rede para habilitar a comunicação com outros recursos do Azure no mesmo perímetro e, ao mesmo tempo, restringir o acesso público para permitir apenas as conexões especificadas.

Próximos passos

- Visão geral do perímetro do serviço de rede

- Aprenda a monitorar com logs de diagnóstico no perímetro de segurança de rede