Administre com segurança seu patrimônio na nuvem

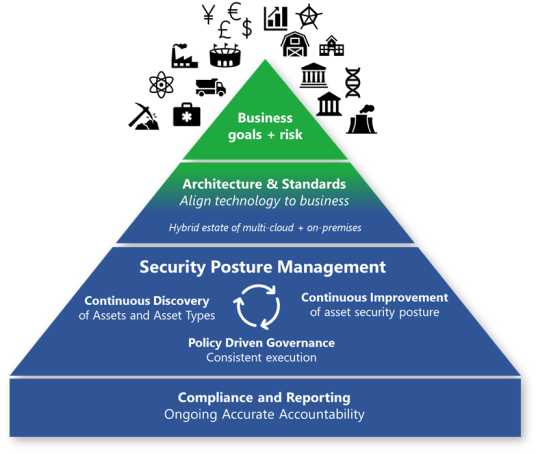

A governança de segurança conecta suas prioridades de negócios com implementações técnicas, como arquitetura, padrões e políticas. As equipes de governança fornecem supervisão e monitoramento para manter e melhorar a postura de segurança ao longo do tempo. Essas equipes também relatam a conformidade exigida pelos órgãos reguladores.

Os objetivos de negócios e o risco fornecem a orientação mais eficaz para a segurança. Essa abordagem garante que os esforços de segurança estejam concentrados nas principais prioridades da organização. Além disso, ajuda os proprietários de riscos utilizando linguagem e processos familiares no âmbito da estrutura de gestão de riscos.

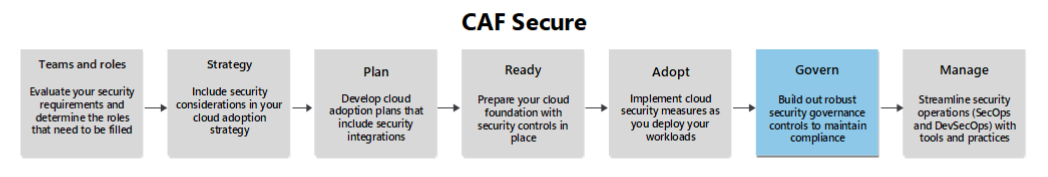

Este artigo é um guia de apoio à metodologia Govern . Ele fornece áreas de otimização de segurança para você considerar ao passar por essa fase em sua jornada.

Modernização da postura de segurança

Usar apenas relatórios de problemas não é uma estratégia eficaz para manter sua postura de segurança. Na era da nuvem, a governança requer uma abordagem ativa que colabore continuamente com outras equipes. A gestão da postura de segurança é uma função emergente e essencial. Este papel aborda a questão crítica da segurança ambiental. Ele engloba áreas-chave, como gerenciamento de vulnerabilidades e relatórios de conformidade de segurança.

Em um ambiente local, a governança de segurança depende dos dados periódicos disponíveis sobre o ambiente. Esta abordagem resulta frequentemente em informações desatualizadas. A tecnologia de nuvem revoluciona esse processo, fornecendo visibilidade sob demanda sobre a postura de segurança atual e a cobertura de ativos. Essa visão em tempo real transforma a governança em uma organização mais dinâmica. Ele promove uma colaboração mais estreita com outras equipes de segurança para monitorar os padrões de segurança, fornecer orientação e aprimorar os processos.

Em seu estado ideal, a governança impulsiona a melhoria contínua em toda a organização. Esse processo contínuo envolve todas as partes da organização para garantir avanços constantes de segurança.

Os princípios fundamentais para a governação da segurança são os seguintes:

Descoberta contínua de ativos e tipos de ativos: um inventário estático não é possível em um ambiente de nuvem dinâmico. Sua organização deve se concentrar na descoberta contínua de ativos e tipos de ativos. Na nuvem, novos tipos de serviços são adicionados regularmente. Os proprietários da carga de trabalho ajustam dinamicamente o número de instâncias de aplicativos e serviços conforme necessário, o que cria um ambiente em constante mudança. Esta situação torna a gestão de inventário uma disciplina em constante evolução. As equipes de governança precisam identificar continuamente tipos de ativos e instâncias para acompanhar esse ritmo de mudança.

Melhoria contínua da postura de segurança de ativos: As equipes de governança devem se concentrar em melhorar e aplicar padrões para acompanhar a nuvem e os invasores. As organizações de tecnologia da informação (TI) devem reagir rapidamente a novas ameaças e adaptar-se em conformidade. Os atacantes evoluem constantemente suas técnicas, enquanto as defesas melhoram continuamente e podem precisar ser atualizadas. Nem sempre é possível incorporar todas as medidas de segurança necessárias na configuração inicial.

Governança orientada por políticas: essa governança garante uma implementação consistente porque você define políticas uma vez e as aplica automaticamente entre os recursos. Este processo limita o desperdício de tempo e esforço em tarefas manuais repetidas. Geralmente é implementado usando a Política do Azure ou estruturas de automação de políticas que não são da Microsoft.

Para manter a agilidade, a orientação de práticas recomendadas geralmente é iterativa. Ele digere pequenos pedaços de informação de várias fontes para criar o quadro completo e continuamente fazer pequenos ajustes.

Facilitação do Azure

O Microsoft Defender for Cloud pode ajudá-lo a descobrir continuamente e gerenciar automaticamente máquinas virtuais em seu ambiente por meio do provisionamento automático de coleta de dados.

Os aplicativos do Microsoft Defender for Cloud podem ajudá-lo a descobrir e controlar continuamente aplicativos de software primários e não Microsoft como um serviço que são usados em seus ambientes.

Preparação e resposta a incidentes

A governança de segurança é fundamental para manter sua preparação. Para fazer cumprir rigorosamente as normas, devem ser aplicados mecanismos e práticas de governação sólidos à implementação de mecanismos de preparação e resposta e de práticas operacionais. Considere as seguintes recomendações para ajudar a governar os padrões de preparação e resposta a incidentes:

Governação da preparação para incidentes

Automatize a governança: use ferramentas para automatizar a governança tanto quanto possível. Você pode usar ferramentas para gerenciar políticas para implantações de infraestrutura, implementar medidas de proteção, proteger dados e manter padrões de gerenciamento de identidade e acesso. Ao automatizar a governança dessas medidas de segurança, você pode garantir que todos os recursos em seu ambiente estejam em conformidade com seus próprios padrões de segurança e todas as estruturas de conformidade necessárias para seus negócios. Para obter mais informações, consulte Impor políticas de governança de nuvem.

Aderir às linhas de base de segurança da Microsoft: compreenda as recomendações de segurança da Microsoft para os serviços no seu património na nuvem, que estão disponíveis como linhas de base de segurança. Essas linhas de base podem ajudá-lo a garantir que suas implantações existentes estejam adequadamente protegidas e que as novas implantações sejam configuradas corretamente desde o início. Essa abordagem reduz o risco de configurações incorretas.

Governança de resposta a incidentes

Governança do plano de resposta a incidentes: O plano de resposta a incidentes deve ser mantido com o mesmo cuidado que os outros documentos críticos em seu patrimônio. Seu plano de resposta a incidentes deve ser:

Versão controlada para garantir que as equipes estejam trabalhando fora da versão mais recente e que o controle de versão possa ser auditado.

Armazenado em armazenamento altamente disponível e seguro.

Revisado regularmente e atualizado quando as alterações no ambiente o exigem.

Governança do treinamento de resposta a incidentes: Os materiais de treinamento para resposta a incidentes devem ser controlados por versão para auditabilidade e para garantir que a versão mais recente esteja sendo usada a qualquer momento. Devem também ser revistos regularmente e atualizados quando forem efetuadas atualizações ao plano de resposta a incidentes.

Facilitação do Azure

A Política do Azure é uma solução de gerenciamento de políticas que você pode usar para ajudar a impor padrões organizacionais e avaliar a conformidade em escala. Para automatizar a imposição de políticas para muitos serviços do Azure, aproveite as definições de política internas.

O Defender for Cloud fornece políticas de segurança que podem automatizar a conformidade com seus padrões de segurança.

Governação da confidencialidade

Uma governança eficaz é crucial para manter a segurança e a conformidade em ambientes de nuvem corporativos. A governança inclui as políticas, procedimentos e controles que garantem que os dados sejam gerenciados com segurança e de acordo com os requisitos regulamentares. Ele fornece uma estrutura para a tomada de decisões, responsabilização e melhoria contínua, que é essencial para proteger informações confidenciais e manter a confiança. Este quadro é crucial para defender o princípio da confidencialidade da Tríade CIA. Ele ajuda a garantir que os dados confidenciais sejam acessíveis apenas a usuários e processos autorizados.

Políticas técnicas: essas políticas incluem políticas de controle de acesso, políticas de criptografia de dados e políticas de mascaramento ou tokenização de dados. O objetivo dessas políticas é criar um ambiente seguro, mantendo a confidencialidade dos dados por meio de controles de acesso rigorosos e métodos de criptografia robustos.

Políticas escritas: as políticas escritas servem como a estrutura de governo para todo o ambiente empresarial. Eles estabelecem os requisitos e parâmetros para o tratamento, acesso e proteção de dados. Esses documentos garantem consistência e conformidade em toda a organização e fornecem diretrizes claras para funcionários e equipe de TI. As políticas escritas também servem como ponto de referência para auditorias e avaliações, o que ajuda a identificar e resolver quaisquer lacunas nas práticas de segurança.

Proteção contra perda de dados: Deve ser realizada monitorização e auditoria contínuas das medidas de prevenção da perda de dados (DLP) para garantir a conformidade contínua com os requisitos de confidencialidade. Esse processo inclui a revisão e atualização regular das políticas de DLP, a realização de avaliações de segurança e a resposta a quaisquer incidentes que possam comprometer a confidencialidade dos dados. Estabeleça DLP programaticamente em toda a organização para garantir uma abordagem consistente e escalável para proteger dados confidenciais.

Controlar o cumprimento e os métodos de execução

É fundamental monitorar a conformidade e aplicar políticas para manter o princípio da confidencialidade em ambientes de nuvem corporativos. Estas ações são essenciais para normas de segurança sólidas. Esses processos garantem que todas as medidas de segurança sejam aplicadas de forma consistente e eficaz para ajudar a proteger dados confidenciais contra acesso não autorizado e violações. Avaliações regulares, monitoramento automatizado e programas de treinamento abrangentes são essenciais para garantir a adesão às políticas e procedimentos estabelecidos.

Auditorias e avaliações regulares: Realize auditorias e avaliações de segurança regulares para garantir que as políticas estão sendo seguidas e identificar áreas para melhorias. Essas auditorias devem abranger normas e requisitos regulamentares, setoriais e organizacionais e podem envolver avaliadores terceirizados para fornecer uma avaliação imparcial. Um programa de avaliação e inspeção aprovado ajuda a manter altos padrões de segurança e conformidade e garante que todos os aspetos da confidencialidade de dados sejam cuidadosamente revisados e abordados.

Monitoramento automatizado de conformidade: ferramentas como o Azure Policy automatizam o monitoramento da conformidade com políticas de segurança e fornecem insights e alertas em tempo real. Essa funcionalidade ajuda a garantir a adesão contínua aos padrões de segurança. O monitoramento automatizado ajuda você a detetar e responder rapidamente a violações de políticas, o que reduz o risco de violações de dados. Ele também garante a conformidade contínua, verificando regularmente as configurações e os controles de acesso em relação às políticas estabelecidas.

Programas de treinamento e conscientização: Educar os funcionários sobre políticas de confidencialidade de dados e melhores práticas para promover uma cultura consciente da segurança. Sessões regulares de treinamento e programas de conscientização ajudam a garantir que todos os membros da equipe entendam seus papéis e responsabilidades na manutenção da confidencialidade dos dados. Esses programas devem ser atualizados regularmente para refletir mudanças nas políticas e ameaças emergentes. Esta estratégia garante que os colaboradores estão sempre equipados com os conhecimentos e competências mais recentes.

Governança de integridade

Para manter suas proteções de integridade de forma eficaz, você precisa de uma estratégia de governança bem projetada. Essa estratégia deve garantir que todas as políticas e procedimentos sejam documentados e aplicados, e que todos os sistemas sejam continuamente auditados quanto à conformidade.

As orientações descritas anteriormente na secção Governação da confidencialidade também se aplicam ao princípio da integridade. As seguintes recomendações são específicas para a integridade:

Governança automatizada da qualidade dos dados: considere o uso de uma solução pronta para uso para controlar seus dados. Use uma solução pré-criada para aliviar o fardo da validação manual de qualidade da sua equipe de governança de dados. Esta estratégia também reduz o risco de acesso não autorizado e alterações aos dados durante o processo de validação.

Governança automatizada da integridade do sistema: considere o uso de uma ferramenta centralizada e unificada para automatizar a governança da integridade do sistema. Por exemplo, o Azure Arc permite que você administre sistemas em várias nuvens, data centers locais e sites de borda. Ao usar um sistema como este, você pode simplificar suas responsabilidades de governança e reduzir a carga operacional.

Facilitação do Azure

- O Microsoft Purview Data Quality permite que os usuários avaliem a qualidade dos dados usando regras no-code/low-code, incluindo regras prontas para uso (OOB) e regras geradas por IA. Essas regras são aplicadas no nível da coluna e, em seguida, agregadas para fornecer pontuações para ativos de dados, produtos de dados e domínios de negócios. Essa abordagem garante uma visibilidade abrangente da qualidade dos dados em cada domínio.

Governança de disponibilidade

Os projetos de arquitetura que você padroniza em seu patrimônio de nuvem exigem governança para garantir que eles não sejam desviados e que sua disponibilidade não seja comprometida por padrões de design não conformes. Da mesma forma, seus planos de recuperação de desastres também devem ser governados para garantir que sejam bem mantidos.

Governança do projeto de disponibilidade

- Manter padrões de projeto padronizados: codificar e aplicar rigorosamente padrões de projeto de infraestrutura e aplicativos. Governar a manutenção dos padrões de projeto para garantir que eles permaneçam atualizados e protegidos contra acesso não autorizado ou alteração. Trate estas normas com o mesmo cuidado que as outras políticas. Quando possível, automatize a imposição da manutenção de padrões de projeto. Por exemplo, você pode habilitar políticas para controlar quais tipos de recursos podem ser implantados e especificar as regiões onde as implantações são permitidas.

Governança de recuperação de desastres

Governança dos planos de recuperação de desastres: trate os planos de recuperação de desastres com o mesmo nível de importância que os planos de resposta a incidentes. Os planos de recuperação de desastres devem ser:

Versão controlada para garantir que as equipes estejam sempre trabalhando com a versão mais recente e que o controle de versão possa ser auditado quanto à precisão e conformidade.

Armazenado em armazenamento altamente disponível e seguro.

Revisado regularmente e atualizado quando são necessárias alterações no ambiente.

Governança de exercícios de recuperação de desastres: Os exercícios de recuperação de desastres não servem apenas para treinamento sobre os planos, mas também servem como oportunidades de aprendizado para melhorar o próprio plano. Eles também podem ajudar a refinar os padrões operacionais ou de projeto. A manutenção meticulosa de registros de exercícios de recuperação de desastres ajuda a identificar áreas para melhoria e garante a conformidade com os requisitos de auditoria para preparação para desastres. Ao armazenar esses registros no mesmo repositório dos planos, você pode ajudar a manter tudo organizado e seguro.

Manter uma governação segura

Gerenciamento de serviços moderno (MSM)

Modern Service Management (MSM) é um conjunto de práticas e ferramentas projetadas para gerenciar e otimizar serviços de TI em um ambiente de nuvem. O objetivo do MSM é alinhar os serviços de TI com as necessidades dos negócios. Essa abordagem garante uma prestação de serviços eficiente, mantendo altos padrões de segurança e conformidade. O MSM fornece uma abordagem estruturada para gerenciar ambientes de nuvem complexos. O MSM também permite que as organizações respondam rapidamente às mudanças, mitiguem riscos e garantam a melhoria contínua. Além disso, o MSM é relevante para o princípio da confidencialidade porque inclui ferramentas e práticas que reforçam a proteção de dados e monitoram os controles de acesso.

Gerenciamento de segurança unificado: as ferramentas MSM fornecem gerenciamento de segurança abrangente, integrando várias funções de segurança para fornecer uma visão holística do ambiente de nuvem. Essa abordagem ajuda a aplicar políticas de segurança e deteta e responde a ameaças em tempo real.

Gerenciamento e conformidade de políticas: o MSM facilita a criação, a aplicação e o monitoramento de políticas em todo o ambiente de nuvem. Ele garante que todos os recursos estejam em conformidade com as normas organizacionais e requisitos regulamentares. Além disso, fornece informações e alertas em tempo real.

Monitoramento e melhoria contínuos: o MSM enfatiza o monitoramento contínuo do ambiente de nuvem para identificar e abordar possíveis problemas de forma proativa. Essa abordagem suporta a otimização e a melhoria contínuas dos serviços de TI, o que garante que eles permaneçam alinhados com os objetivos de negócios.