Considerações de rede para implantações de região dupla da Solução VMware do Azure

Este artigo descreve como configurar a conectividade de rede quando as nuvens privadas da Solução VMware do Azure são implantadas em duas regiões do Azure para fins de resiliência a desastres. Se houver interrupções regionais parciais ou completas, a topologia de rede neste artigo permitirá que os componentes sobreviventes (nuvens privadas, recursos nativos do Azure e sites locais) mantenham a conectividade entre si e com a Internet.

Cenário de duas regiões

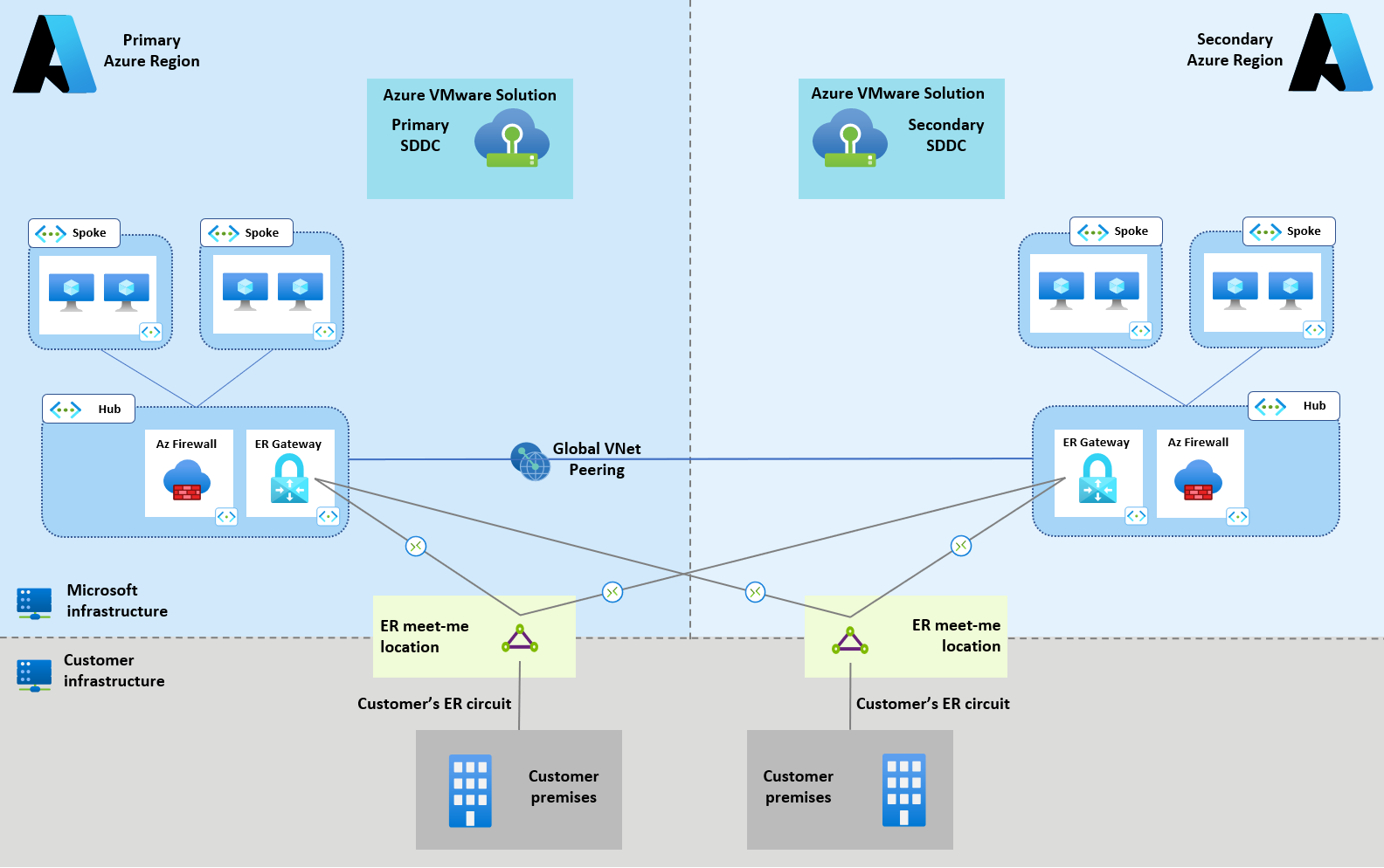

Este artigo se concentra em um cenário típico de região dupla, mostrado na Figura 1 a seguir:

- Existe um hub e uma rede spoke do Azure em cada região.

- Uma configuração resiliente a desastres para o Azure ExpressRoute (dois circuitos em dois locais de emparelhamento diferentes, com cada circuito conectado a redes virtuais de hub em ambas as regiões) foi implantada. As orientações fornecidas nas seções a seguir mantêm-se inalteradas caso de fall-back de conectividade VPN esteja configurada.

- Uma nuvem privada do Azure VMware Solution foi implantada em cada região.

Figura 1: Um cenário de região dupla que mostra como o emparelhamento de rede virtual global conecta duas redes virtuais em regiões diferentes

Observação

No cenário de referência da Figura 1, as duas redes virtuais de hub regional são conectadas por meio de emparelhamento global de VNet. Embora não seja estritamente necessário, como o tráfego entre as redes virtuais do Azure nas duas regiões pode ser roteado por conexões de Rota Expressa, é altamente recomendável essa configuração. O emparelhamento de rede virtual minimiza a latência e maximiza a taxa de transferência, pois elimina a necessidade de fixar o tráfego por meio dos roteadores de borda meet-me da Rota Expressa.

Padrões de comunicação entre duas regiões

As próximas seções descrevem a configuração de rede da Solução VMware do Azure necessária para habilitar, no cenário de referência de região dupla, os seguintes padrões de comunicação:

- Azure VMware Solution to Azure VMware Solution (abordado na seção de conectividade entre regiões da Solução VMware do Azure);

- Solução VMware do Azure para sites locais conectados pela Rota Expressa (abordada na seção Conectividade híbrida);

- Azure VMware Solution para a Rede Virtual do Azure (abordado na seção de conectividade da Rede Virtual do Azure );

- Azure VMware Solution to Internet (abordado na seção de conectividade com a Internet ).

Conectividade entre regiões da Solução VMware do Azure

Quando existem várias nuvens privadas da Solução VMware do Azure, a conectividade de Camada 3 entre elas geralmente é um requisito para tarefas como o suporte à replicação de dados.

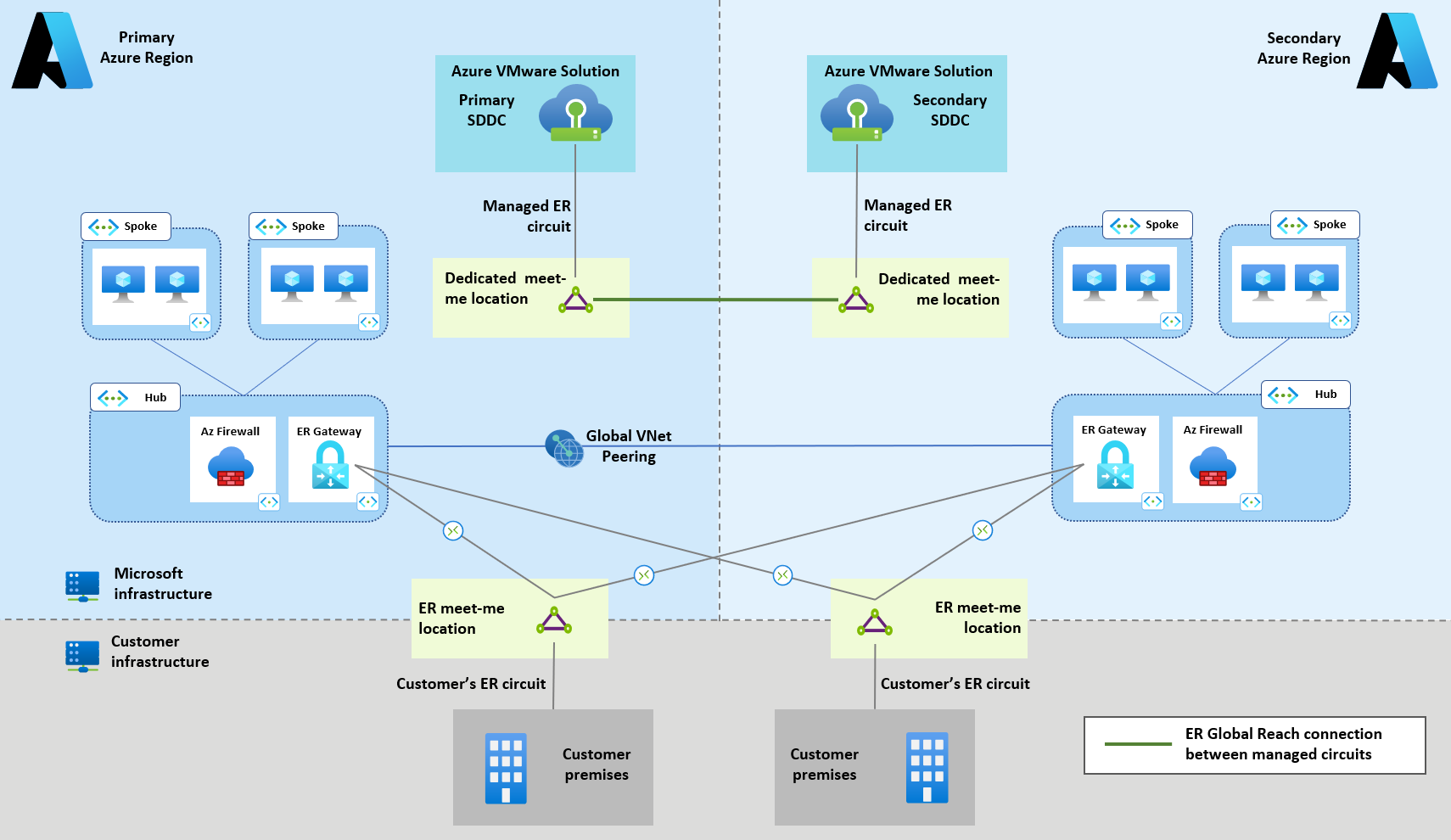

A Solução VMware do Azure suporta nativamente a conectividade direta entre duas nuvens privadas implantadas em diferentes regiões do Azure. As nuvens privadas conectam-se à rede do Azure na sua própria região por meio de circuitos de ExpressRoute, geridos pela plataforma e terminados em locais dedicados de interconexão do ExpressRoute. Ao longo deste artigo, esses circuitos são chamados de circuitos gerenciados Azure VMware Solution. Os circuitos gerenciados da Solução VMware do Azure não devem ser confundidos com os circuitos normais que os clientes implantam para conectar seus sites locais ao Azure. Os circuitos normais que os clientes implantam são circuitos gerenciados pelo cliente (consulte a Figura 2).

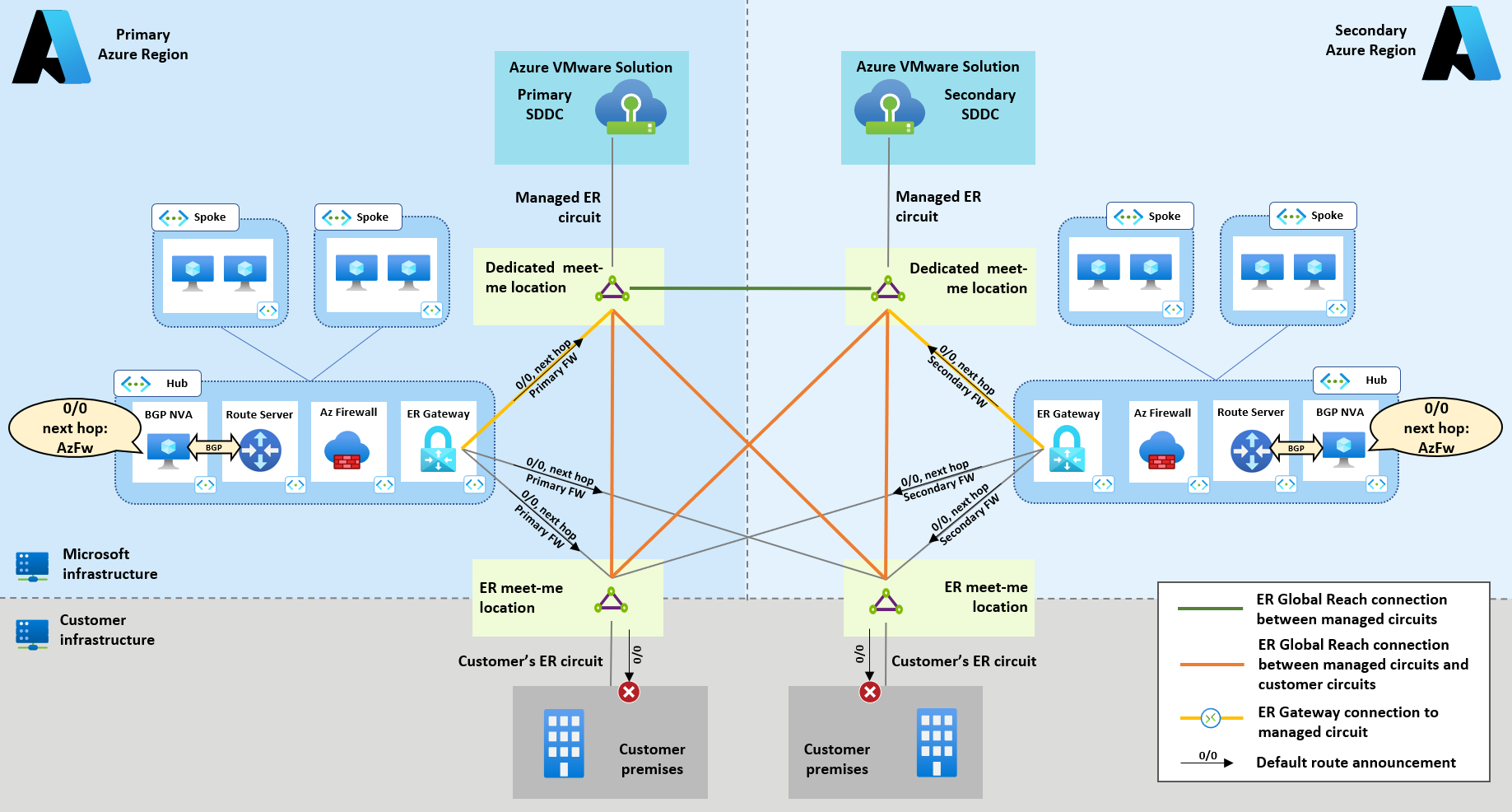

A conectividade direta entre nuvens privadas baseia-se em conexões de ExpressRoute Global Reach entre circuitos geridos da Solução VMware do Azure, conforme mostrado pela linha verde no diagrama a seguir. Para obter mais informações, consulte o Tutorial: Integrar ambientes locais à Azure VMware Solution. O artigo descreve o procedimento para conectar um circuito gerenciado da Solução VMware do Azure a um circuito gerenciado pelo cliente. O mesmo procedimento se aplica à conexão de dois circuitos gerenciados da Solução VMware do Azure.

Figura 2: Este cenário de referência mostra nuvens privadas do Azure VMware Solution em diferentes regiões. Uma conexão Global Reach liga diretamente as nuvens entre os seus circuitos geridos do ExpressRoute.

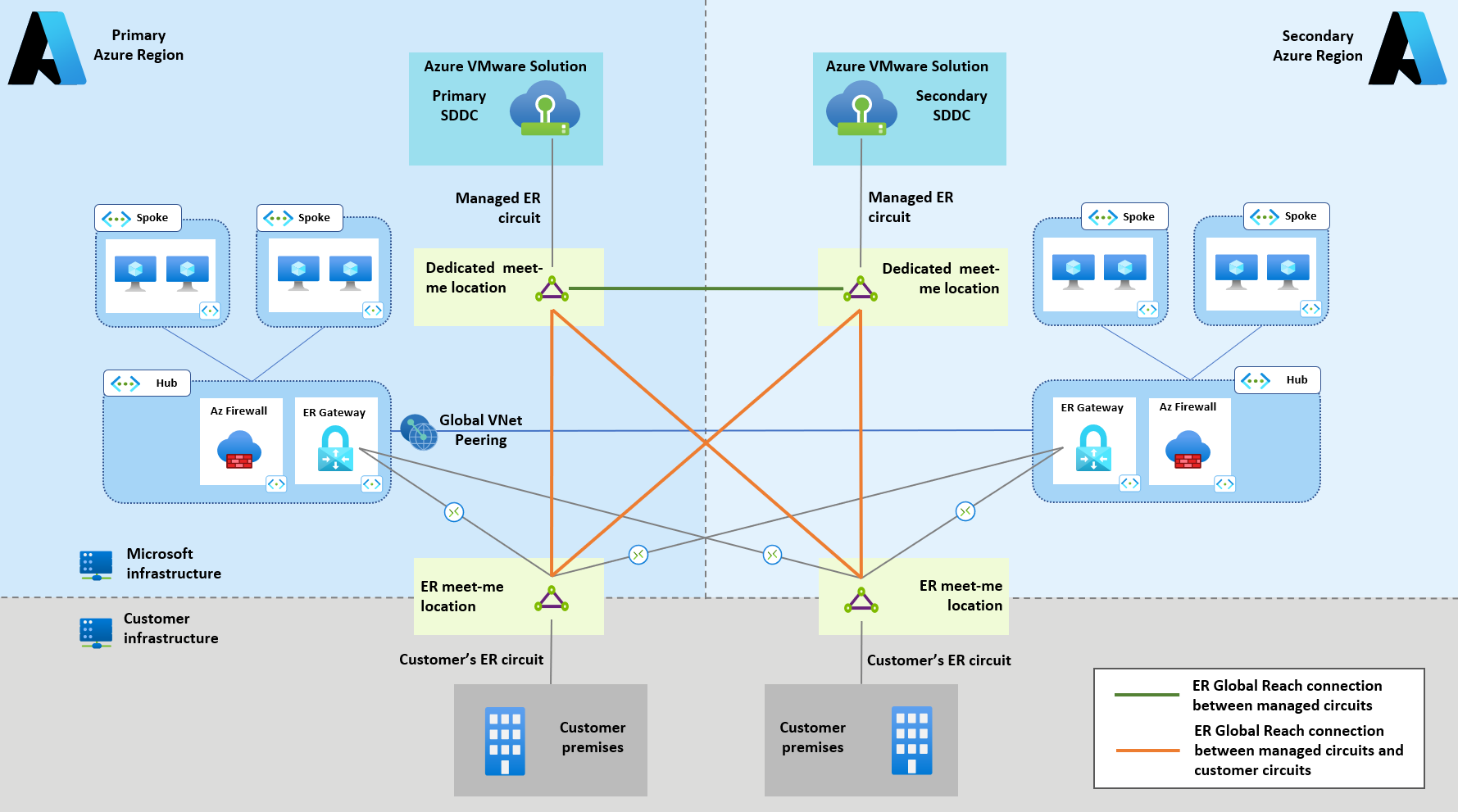

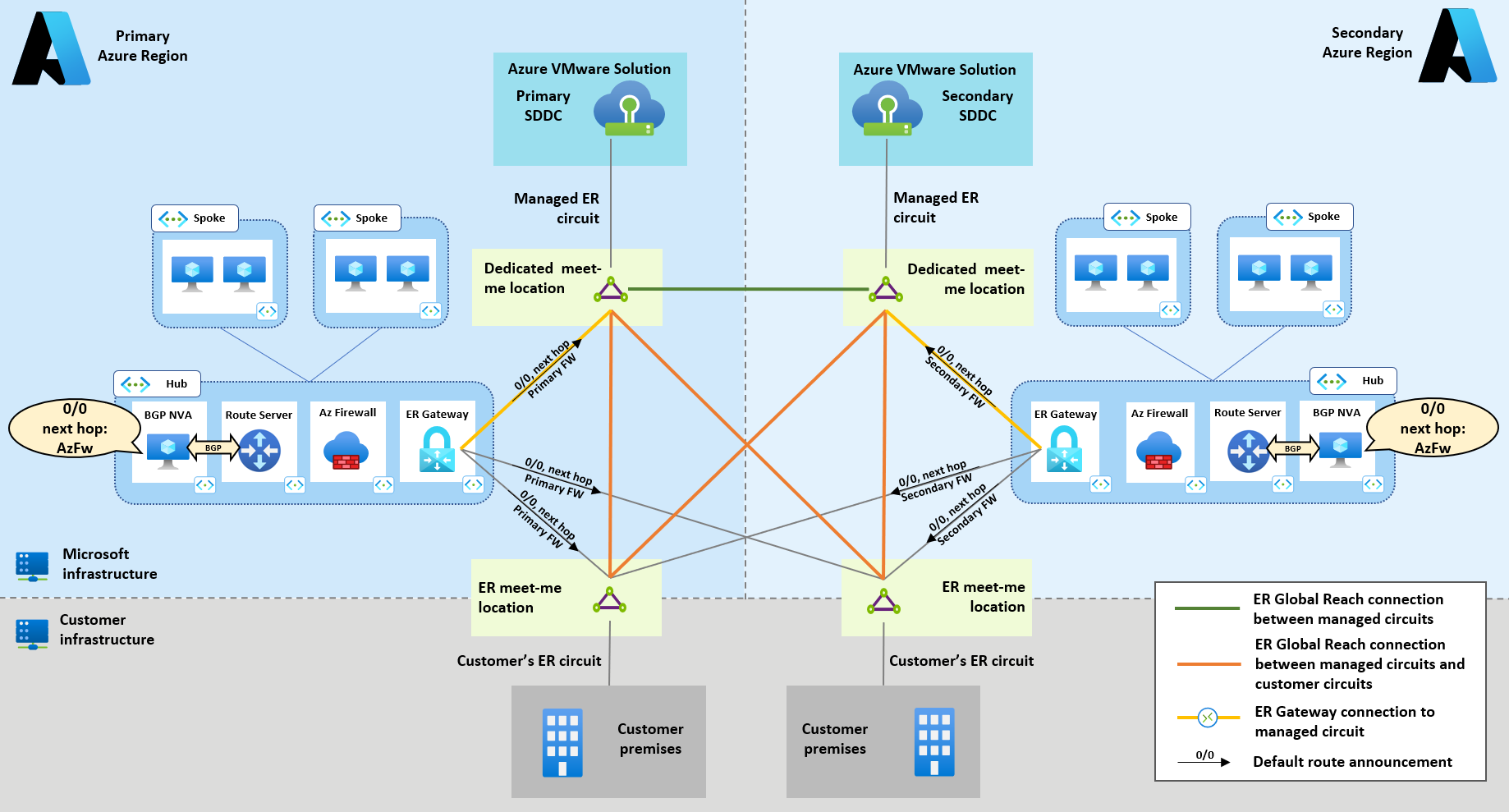

Conectividade híbrida

A opção recomendada para conectar nuvens privadas da Solução VMware do Azure a sites locais é o ExpressRoute Global Reach. As conexões de alcance global podem ser estabelecidas entre os circuitos de Rota Expressa gerenciados pelo cliente e os circuitos de Rota Expressa gerenciados pela Solução VMware do Azure. As conexões de alcance global não são transitivas, portanto, uma malha completa (cada circuito gerenciado da Solução VMware do Azure conectado a cada circuito gerenciado pelo cliente) é necessária para a resiliência a desastres, conforme mostrado na Figura 3 a seguir (representada por linhas laranja).

Figura 3: Este cenário de referência mostra conexões de alcance global entre circuitos de Rota Expressa gerenciados pelo cliente e circuitos de Rota Expressa da Solução VMware do Azure.

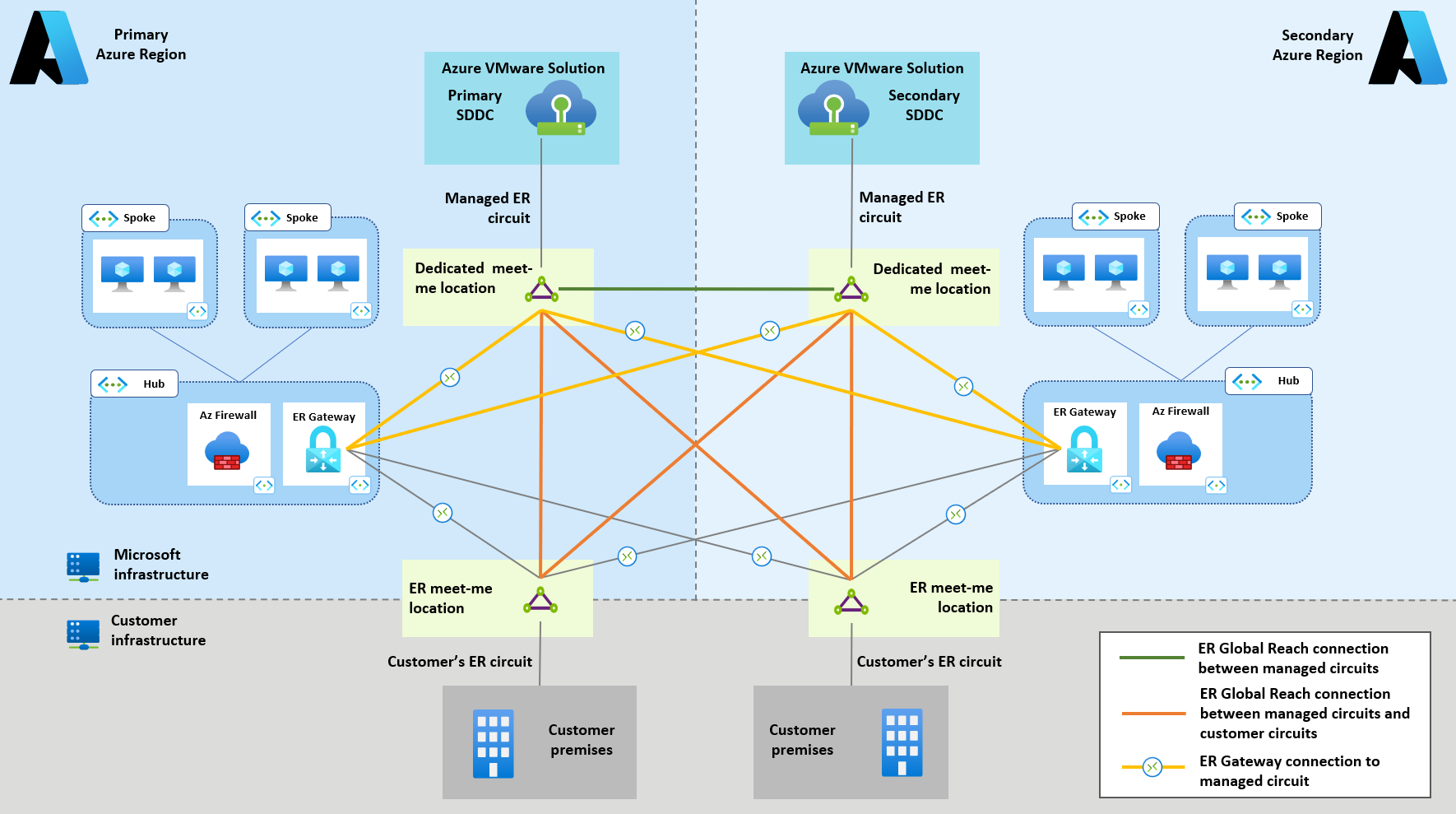

Conectividade da Rede Virtual do Azure

A Rede Virtual do Azure pode ser conectada às nuvens privadas da Solução VMware do Azure por meio de conexões entre os Gateways de Rota Expressa e os circuitos gerenciados da Solução VMware do Azure. Essa conexão é exatamente da mesma maneira que a Rede Virtual do Azure pode ser conectada a sites locais por meio de circuitos de Rota Expressa gerenciados pelo cliente. Consulte Conectar-se à nuvem privada manualmente para obter instruções de configuração.

Em cenários de região dupla, recomendamos uma malha completa para as conexões de Rota Expressa entre a Rede Virtual de dois hubs regionais e nuvens privadas, como mostra a Figura 4 (representada por linhas amarelas).

Figura 4: Este cenário de referência mostra os recursos nativos do Azure em cada região que têm conectividade L3 direta com nuvens privadas do Azure VMware Solution.

Ligação à Internet

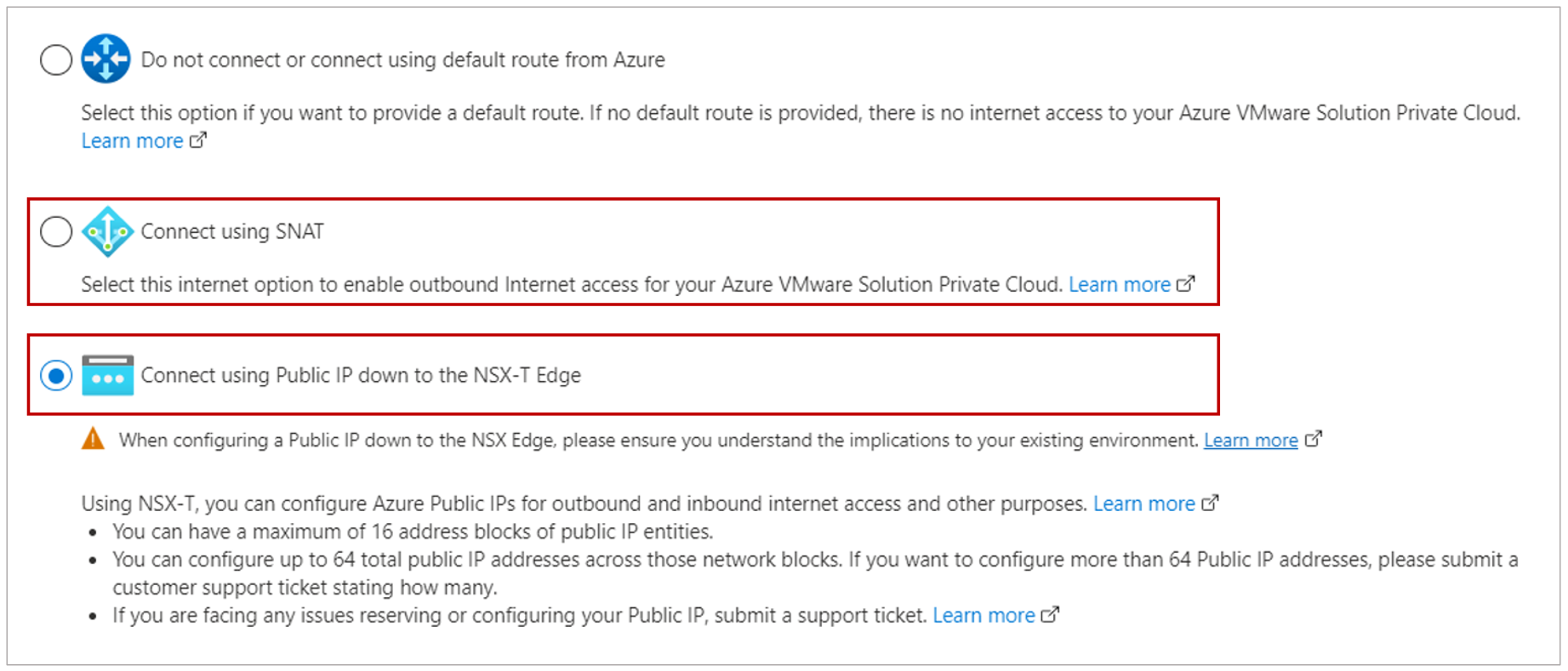

Ao implantar nuvens privadas da Solução VMware do Azure em várias regiões, recomendamos opções nativas para conectividade com a Internet (SNAT (conversão de endereços de rede de origem gerenciada) ou IPs públicos até o NSX-T). Qualquer uma das opções pode ser configurada por meio do portal do Azure (ou por meio de modelos PowerShell, CLI ou ARM/Bicep) no momento da implantação, conforme mostrado na Figura 5 a seguir.

Figura 5: Esta captura de tela destaca as opções nativas da Solução VMware do Azure para conectividade com a Internet no portal do Azure.

Ambas as opções destacadas na Figura 5 fornecem a cada nuvem privada um acesso direto à Internet na sua própria região. As considerações a seguir devem informar a decisão sobre qual opção de conectividade nativa à Internet usar:

- O SNAT gerenciado deve ser usado em cenários com requisitos básicos e somente de saída (baixos volumes de conexões de saída e sem necessidade de controle granular sobre o pool SNAT).

- IPs públicos até a borda NSX-T devem ser preferidos em cenários com grandes volumes de conexões de saída ou quando você precisa de controle granular sobre endereços IP NAT. Por exemplo, quais VMs do Azure VMware Solution usam SNAT atrás de quais endereços IP. IPs públicos até a borda NSX-T também suportam conectividade de entrada via DNAT. A conectividade de entrada com a Internet não é abordada neste artigo.

É possível alterar a configuração de conectividade com a Internet de uma nuvem privada após a implantação inicial. Mas a nuvem privada perde conectividade com a Internet, a Rede Virtual do Azure e sites locais enquanto a configuração está sendo atualizada. Quando uma das opções nativas de conectividade com a Internet na Figura 5 anterior é usada, nenhuma configuração extra é necessária em cenários de região dupla (a topologia permanece a mesma mostrada na Figura 4). Para obter mais informações sobre conectividade com a Internet para a Solução VMware do Azure, consulte Considerações de design de conectividade com a Internet.

Fuga de internet nativa do Azure

Se uma borda segura da Internet foi criada na Rede Virtual do Azure antes da adoção da Solução VMware do Azure, pode ser necessário usá-la para acesso à Internet para nuvens privadas da Solução VMware do Azure. Usar uma borda de internet segura dessa forma é necessário para o gerenciamento centralizado de políticas de segurança de rede, otimização de custos e muito mais. As bordas de segurança da Internet na Rede Virtual do Azure podem ser implementadas usando o Firewall do Azure ou dispositivos virtuais (NVAs) de firewall e rede proxy de terceiros disponíveis no Azure Marketplace.

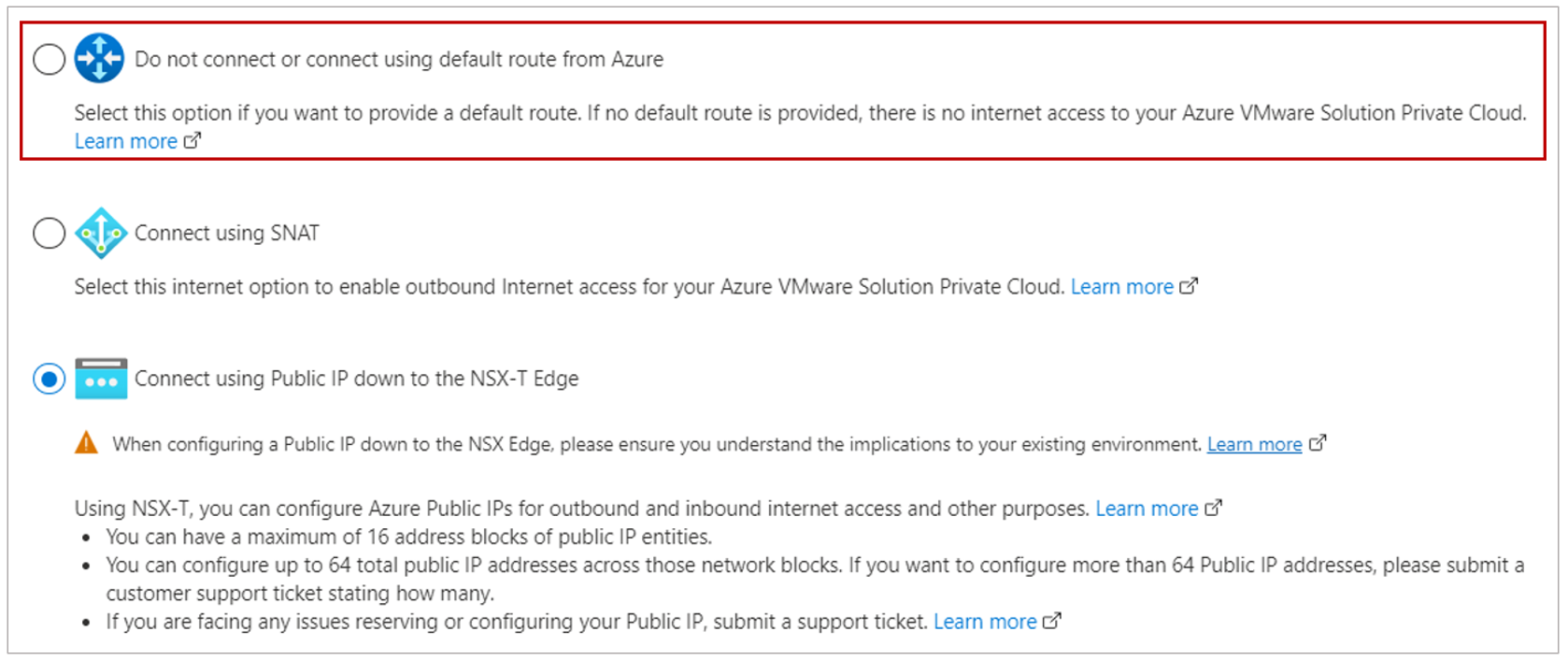

O tráfego com destino à Internet emitido pelas máquinas virtuais da Solução VMware do Azure pode ser atraído para uma VNet do Azure ao originar uma rota padrão e anunciá-la, através do protocolo de gateway de fronteira (BGP), para o circuito gerido de ExpressRoute da nuvem privada. Essa opção de conectividade com a Internet pode ser configurada por meio do portal do Azure (ou por meio de modelos PowerShell, CLI ou ARM/Bicep) no momento da implantação, como mostra a Figura 6 a seguir. Para obter mais informações, consulte Desabilitar o acesso à Internet ou habilitar uma rota padrão.

Figura 6: Esta captura de tela destaca a configuração da Solução VMware do Azure que você deve selecionar para habilitar a conectividade com a Internet por meio de bordas da Internet na Rede Virtual.

Os NVAs de borda da Internet podem gerar a rota padrão se suportarem BGP. Caso contrário, você deve implantar outros NVAs compatíveis com BGP. Para obter mais informações sobre como implementar a conectividade à Internet de saída para a solução Azure VMware numa única região, consulte Implementando a conectividade à Internet para a solução Azure VMware com NVAs do Azure. No cenário de região dupla discutido neste artigo, a mesma configuração deve ser aplicada a ambas as regiões.

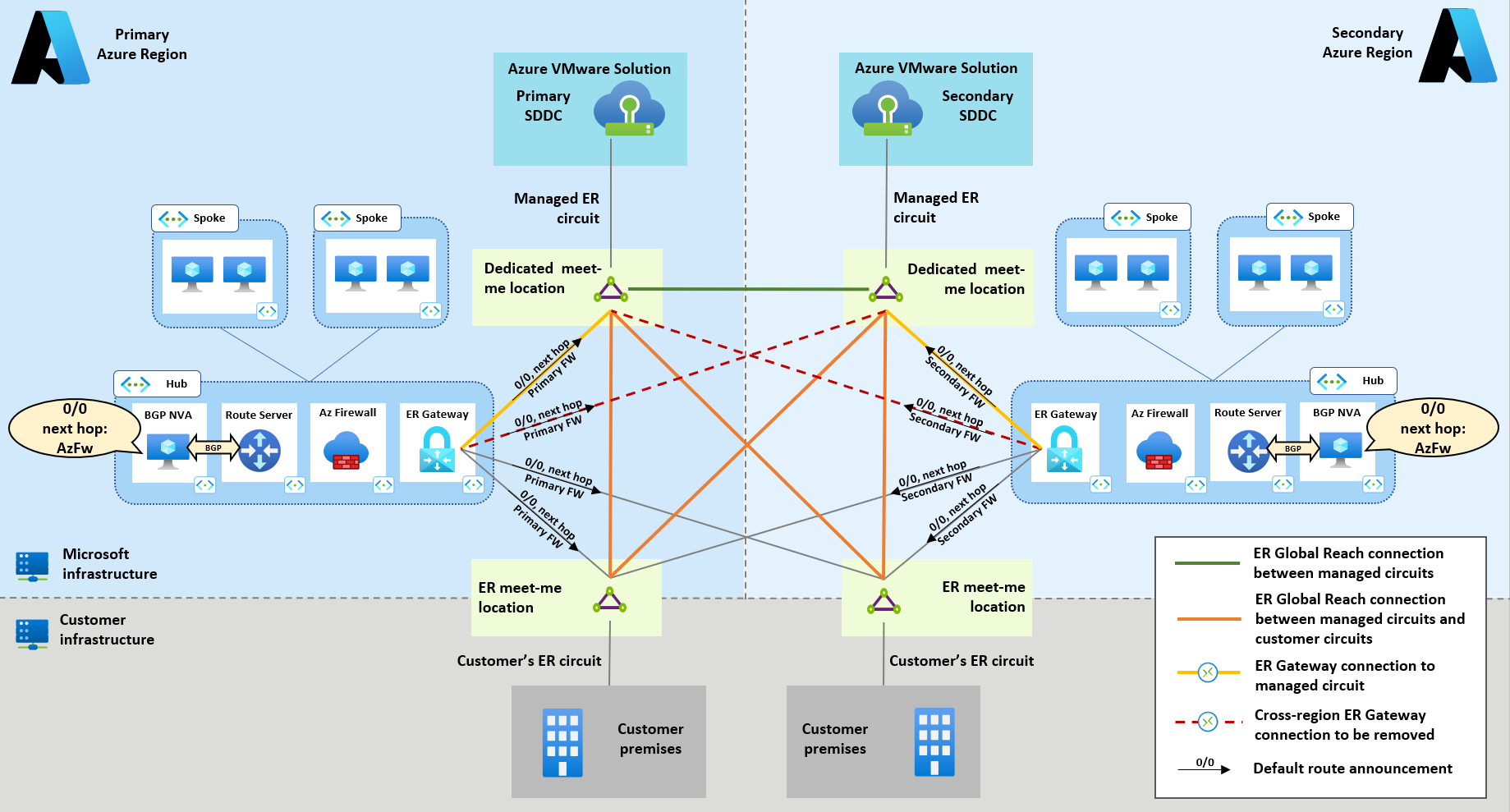

A principal consideração em cenários de região dupla é que a rota padrão originada em cada região deve ser propagada pela Rota Expressa somente para a nuvem privada da Solução VMware do Azure na mesma região. Esta propagação permite que as cargas de trabalho do Azure VMware Solution acessem a Internet por meio de um breakout local na mesma região. No entanto, se você usar a topologia mostrada na Figura 4, cada nuvem privada da Solução VMware do Azure também receberá uma rota padrão de custo igual da região remota nas conexões de Rota Expressa entre regiões. As linhas tracejadas vermelhas representam essa propagação de rota padrão indesejada entre regiões na Figura 7.

Figura 7: Este cenário de referência mostra as conexões entre regiões entre gateways do ExpressRoute e circuitos do ExpressRoute geridos pela Solução Azure VMware, que devem ser removidos para impedir a propagação entre regiões da rota padrão.

A remoção das conexões ExpressRoute entre regiões da Solução VMware do Azure atinge o objetivo de injetar, em cada nuvem privada, uma rota padrão para encaminhar conexões direcionadas à Internet para a borda da Internet do Azure na região local.

Deve-se observar que, se as conexões de Rota Expressa entre regiões (linhas tracejadas vermelhas na Figura 7) forem removidas, a propagação entre regiões da rota padrão ainda ocorrerá no Alcance Global. No entanto, as rotas propagadas pelo Global Reach têm um caminho AS mais longo do que as originadas localmente e são descartadas pelo processo de seleção de rotas BGP.

A propagação entre regiões através do Alcance Global de uma rota padrão menos prioritária fornece resiliência contra falhas da periferia da internet local. Se a borda da Internet de uma região ficar offline, ela interromperá a origem da rota padrão. Nesse caso, a rota padrão menos preferida aprendida na região remota é instalada na nuvem privada da Solução VMware do Azure, de forma que o tráfego direcionado para a Internet seja roteado através do ponto de saída da região remota.

A topologia recomendada para implantações de região dupla com intervalos de internet nas redes virtuais do Azure é mostrada na Figura 8 a seguir.

Figura 8: Este cenário de referência mostra a topologia recomendada para implementações em duas regiões que têm acesso de saída para a Internet por meio de fronteiras na Rede Virtual do Azure.

Quando você origina rotas padrão no Azure, um cuidado especial deve ser tomado para evitar a propagação para sites locais, a menos que haja um requisito para fornecer acesso à Internet a sites locais por meio de uma borda da Internet no Azure. Os dispositivos operados pelo cliente que encerram os circuitos de Rota Expressa gerenciados pelo cliente devem ser configurados para filtrar rotas padrão recebidas do Azure, como mostra a Figura 9. Essa configuração é necessária para evitar interrupções no acesso à Internet para os sites locais.

Figura 9: Este cenário de referência mostra os oradores do Border Gateway Protocol que terminam os circuitos do ExpressRoute geridos pelo cliente e filtram as rotas padrão das Aplicações Virtuais de Rede do Azure.

Próximos passos

Para obter mais informações sobre os recursos de rede da Solução VMware do Azure, consulte conceitos de rede e interconectividade da Solução VMware do Azure.

Para obter mais informações sobre conectividade com a Internet para a Solução VMware do Azure, consulte Considerações de design de conectividade com a Internet.