Considerações e recomendações para cenários de zona de aterrissagem do Azure multilocatário

O artigo, Zonas de aterrissagem do Azure e vários locatários do Microsoft Entra, descreve como os grupos de gerenciamento e a Política e assinaturas do Azure interagem e operam com os locatários do Microsoft Entra. O artigo descreve a limitação desses recursos quando eles operam em um único locatário do Microsoft Entra. Nessas condições, se existirem vários locatários do Microsoft Entra ou forem necessários para uma organização, as zonas de aterrissagem do Azure deverão ser implantadas em cada um dos locatários do Microsoft Entra separadamente.

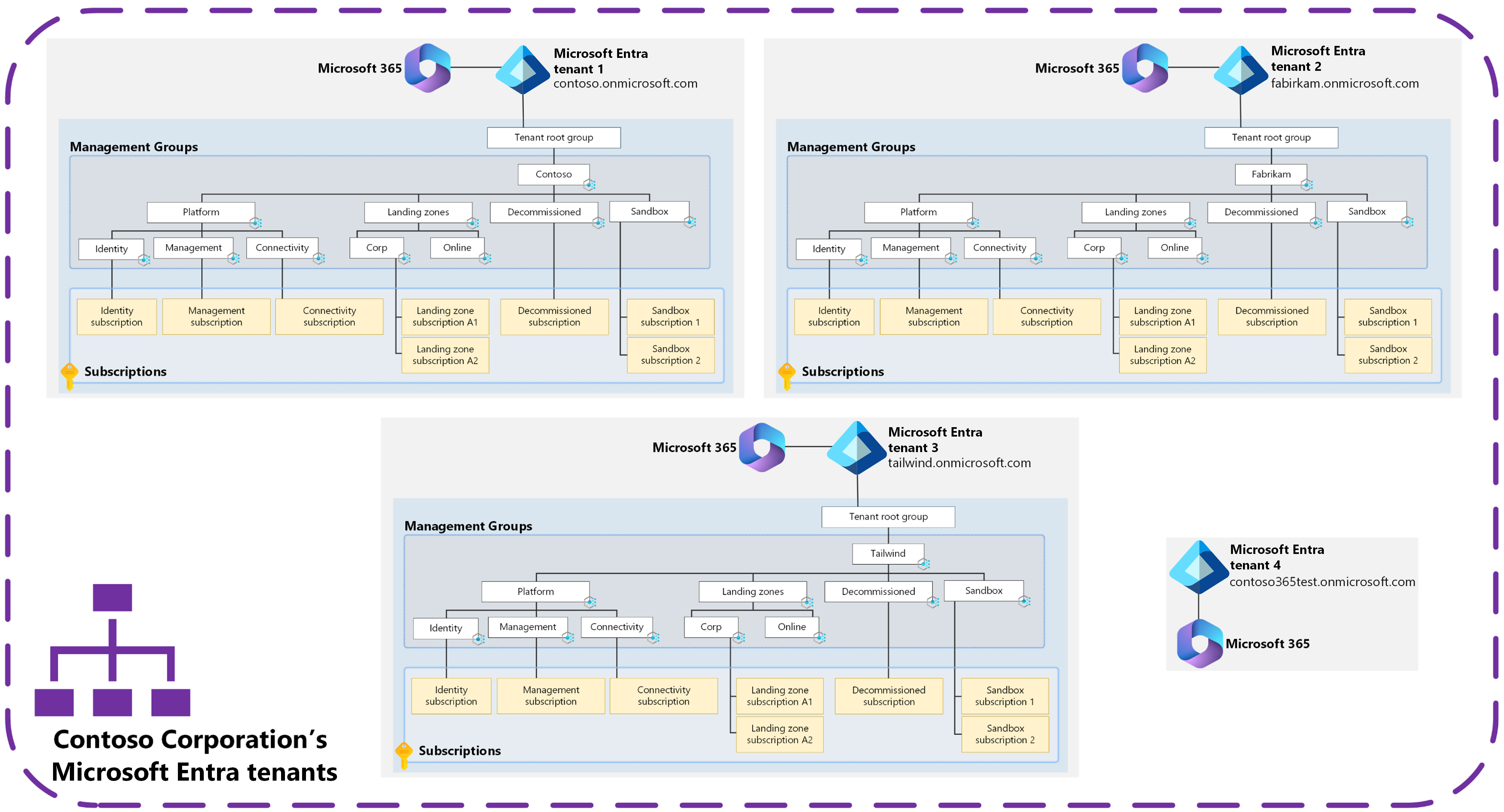

Zonas de aterrissagem do Azure com vários locatários do Microsoft Entra

O diagrama anterior mostra um exemplo da Contoso Corporation, que tem quatro locatários do Microsoft Entra devido a fusões e aquisições à medida que a corporação cresceu ao longo do tempo.

Domínio do locatário *.onmicrosoft.com Microsoft Entra |

Notas de utilização |

|---|---|

contoso.onmicrosoft.com |

Locatário corporativo principal do Microsoft Entra usado pela Contoso Corporation. Os serviços do Azure e do Microsoft 365 são usados neste locatário. |

fabrikam.onmicrosoft.com |

Locatário principal do Microsoft Entra usado pela Fabrikam. Os serviços do Azure e do Microsoft 365 são usados neste locatário. Este locatário permaneceu separado desde a aquisição pela Contoso Corporation. |

tailwind.onmicrosoft.com |

Locatário principal do Microsoft Entra usado pelo Tailwind. Os serviços do Azure e do Microsoft 365 são usados neste locatário. Este locatário permaneceu separado desde a aquisição pela Contoso Corporation. |

contoso365test.onmicrosoft.com |

Locatário do Microsoft Entra usado pela Contoso Corporation apenas para testar a ID do Microsoft Entra e os serviços e a configuração do Microsoft 365. Todos os ambientes do Azure vivem dentro do locatário do contoso.onmicrosoft.com Microsoft Entra. |

A Contoso Corporation começou com um locatário do Microsoft Entra do contoso.onmicrosoft.com. Com o tempo, eles fizeram várias aquisições de outras empresas e trouxeram essas empresas para a Contoso Corporation.

As aquisições da Fabrikam (fabrikam.onmicrosoft.com) e da Tailwind (tailwind.onmicrosoft.com) trouxeram consigo locatários existentes do Microsoft Entra nos quais o Microsoft 365 (Exchange Online, SharePoint, OneDrive) e os serviços do Azure são usados. Essas empresas e os locatários associados do Microsoft Entra são mantidos separados porque partes da Contoso Corporation e suas empresas podem ser vendidas no futuro.

A Contoso Corporation tem um locatário separado do Microsoft Entra com a única finalidade de testar a ID do Microsoft Entra e os serviços e recursos do Microsoft 365. Mas nenhum serviço do Azure é testado neste locatário separado do Microsoft Entra. Eles são testados no locatário do contoso.onmicrosoft.com Microsoft Entra.

Gorjeta

Para obter mais informações sobre como testar zonas de aterrissagem do Azure e cargas de trabalho e recursos do Azure em ambientes de zonas de aterrissagem do Azure, consulte:

Nota

As zonas de aterrissagem do Azure são implantadas em um único locatário do Microsoft Entra. Se você tiver vários locatários do Microsoft Entra nos quais deseja implantar recursos do Azure e deseja controlá-los, governá-los e monitorá-los usando zonas de aterrissagem do Azure, deverá implantar zonas de aterrissagem do Azure em cada um desses locatários individualmente.

Considerações e recomendações para zonas de aterrissagem do Azure em cenários multilocatários

Esta seção explica as principais considerações e recomendações sobre as zonas de aterrissagem do Azure e os cenários e uso multilocatário do Microsoft Entra.

Considerações

- Comece com uma abordagem de locatário único para seu design de locatário do Microsoft Entra.

- O locatário único normalmente é o locatário corporativo do Microsoft Entra da organização onde as identidades do usuário existem e um serviço, como o Microsoft 365, está em execução.

- Só crie mais locatários do Microsoft Entra quando houver requisitos que não possam ser atendidos usando o locatário corporativo do Microsoft Entra.

- Considere o uso de unidades administrativas do Microsoft Entra ID para gerenciar a segregação e o isolamento de usuários, grupos e dispositivos (por exemplo, equipes diferentes) em um único locatário do Microsoft Entra. Use este recurso em vez de criar vários locatários do Microsoft Entra.

- Considere o uso de assinaturas de área restrita para o desenvolvimento e a investigação da carga de trabalho inicial do aplicativo. Para obter mais informações, consulte Como lidar com zonas de aterrissagem de carga de trabalho "desenvolvimento/teste/produção" na arquitetura de zona de aterrissagem do Azure.

- A migração de assinaturas do Azure entre locatários do Microsoft Entra é complexa e exige que as atividades pré e pós-migração sejam concluídas para habilitar uma migração. Para obter mais informações, veja Transferir uma subscrição do Azure para outro diretório do Microsoft Entra. É mais fácil recriar a carga de trabalho do aplicativo em uma nova assinatura do Azure no locatário de destino. Dá-lhe mais controlo sobre a migração.

- Considere as complexidades de gerenciar, governar, configurar, monitorar e proteger vários locatários do Microsoft Entra. Um único locatário do Microsoft Entra é mais fácil de gerenciar, controlar e proteger.

- Considere seu processo, fluxos de trabalho e ferramentas JML (marceneiros, movedores e deixantes). Certifique-se de que esses recursos possam oferecer suporte e lidar com vários locatários do Microsoft Entra.

- Considere o efeito sobre os usuários finais quando eles gerenciam, governam e protegem várias identidades para si mesmos.

- Ao escolher vários locatários do Microsoft Entra, considere o efeito na colaboração entre locatários, especialmente da perspetiva de um usuário final. A experiência de colaboração do Microsoft 365 e o suporte entre usuários em um único locatário do Microsoft Entra são ideais.

- Considere o efeito na auditoria e nas verificações de conformidade regulatória em vários locatários do Microsoft Entra antes de escolher uma abordagem.

- Considere o aumento nos custos de licenciamento quando vários locatários do Microsoft Entra são usados. As licenças para produtos como o Microsoft Entra ID P1 ou P2 ou os serviços do Microsoft 365 não abrangem os locatários do Microsoft Entra.

- Uma única inscrição no Enterprise Agreement pode oferecer suporte e fornecer assinaturas para vários locatários do Microsoft Entra definindo o nível de autenticação na inscrição para o locatário entre contas corporativas e escolares. Para obter mais informações, consulte Administração do portal EA do Azure.

- Um único Contrato de Cliente Microsoft pode suportar e fornecer subscrições a vários inquilinos do Microsoft Entra. Para obter mais informações, consulte Gerenciar locatários em sua conta de cobrança do Contrato de Cliente Microsoft.

- Ao optar por uma arquitetura multilocatária do Microsoft Entra, considere as limitações que podem ocorrer para equipes de aplicativos e desenvolvedores. Esteja ciente das limitações na integração do Microsoft Entra para produtos e serviços do Azure, como a Área de Trabalho Virtual do Azure, Arquivos do Azure e Azure SQL. Para obter mais informações, consulte a seção de integração do Microsoft Entra de produtos e serviços do Azure neste artigo.

- Considere o uso do Microsoft Entra B2B para simplificar e aprimorar a experiência e a administração do usuário quando sua organização tiver vários locatários do Microsoft Entra.

- Considere usar a plataforma de identidade da Microsoft, com o Microsoft Entra ID com recursos B2B e B2C, para que os desenvolvedores possam criar aplicativos em uma única assinatura do Azure e em um único locatário. Esse método oferece suporte a usuários de muitas fontes de identidade. Para obter mais informações, consulte Aplicativos multilocatários e Soluções multilocatárias do Architect no Azure.

- Considere o uso dos recursos disponíveis para organizações multilocatário. Para obter mais informações, consulte O que é uma organização multilocatária no Microsoft Entra ID.

- Considere manter sua zona de aterrissagem do Azure atualizada.

Produtos e serviços do Azure Integração com o Microsoft Entra

Muitos produtos e serviços do Azure não suportam o Microsoft Entra B2B como parte da integração nativa do Microsoft Entra. Existem apenas alguns serviços que suportam a autenticação B2B do Microsoft Entra como parte de suas integrações do Microsoft Entra. É mais seguro para o padrão de serviço não suportar o Microsoft Entra B2B como parte de sua integração com o Microsoft Entra.

Os serviços que fornecem uma integração nativa com o Microsoft Entra ID, como o Armazenamento do Azure, o Azure SQL, os Arquivos do Azure e a Área de Trabalho Virtual do Azure, usam uma abordagem de estilo "um clique" ou "sem clique" para integrar. Eles exigem cenários de autenticação e autorização como parte de seu serviço. Essa abordagem geralmente é suportada contra o "locatário doméstico", e alguns serviços podem habilitar o suporte para cenários do Microsoft Entra B2B/B2C. Para obter mais informações sobre a relação da assinatura do Azure com a ID do Microsoft Entra, consulte Associar ou adicionar uma assinatura do Azure ao seu locatário do Microsoft Entra.

É importante considerar cuidadosamente a qual locatário do Microsoft Entra suas assinaturas do Azure estão associadas. Essa relação dita quais produtos e serviços, e seus recursos, o aplicativo ou as equipes de carga de trabalho usam que precisam dar suporte às identidades e de qual locatário as identidades são. Normalmente, as identidades estão no locatário corporativo do Microsoft Entra.

Se vários locatários do Microsoft Entra forem usados para hospedar todas as assinaturas do Azure, as equipes de carga de trabalho do aplicativo não poderão aproveitar algumas integrações do Microsoft Entra de produtos e serviços do Azure. Se as equipes de carga de trabalho de aplicativos tiverem que desenvolver seus aplicativos em torno dessas limitações impostas, o processo de autenticação e autorização se tornará mais complexo e menos seguro.

Evite esse problema usando um único locatário do Microsoft Entra como a base para todas as suas assinaturas do Azure. Um único locatário é a melhor abordagem para autenticação e autorização para seu aplicativo ou serviço. Essa arquitetura simples dá à equipe de carga de trabalho do aplicativo menos para gerenciar, governar e controlar, além de remover possíveis restrições.

Para obter mais informações, consulte Isolamento de recursos em um único locatário.

Recomendações

- Use um único locatário do Microsoft Entra, que geralmente é o locatário corporativo do Microsoft Entra. Só crie mais locatários do Microsoft Entra quando houver requisitos que não possam ser atendidos usando o locatário corporativo do Microsoft Entra.

- Use assinaturas de área restrita para fornecer às equipes de aplicativos ambientes de desenvolvimento seguros, controlados e isolados dentro do mesmo locatário único do Microsoft Entra. Para obter mais informações, consulte Como lidar com zonas de aterrissagem de carga de trabalho "desenvolvimento/teste/produção" na arquitetura de zona de aterrissagem do Azure.

- Use aplicativos multilocatários do Microsoft Entra ao criar integrações a partir de ferramentas operacionais, como ServiceNow, e conecte-os a vários locatários do Microsoft Entra. Para obter mais informações, consulte Práticas recomendadas para todas as arquiteturas de isolamento.

- Se você for um ISV, consulte Considerações sobre ISV (fornecedor independente de software) para zonas de aterrissagem do Azure.

- Use o Azure Lighthouse para simplificar as experiências de gerenciamento entre locatários. Para obter mais informações, consulte Uso do Farol do Azure em cenários multilocatários de zonas de aterrissagem do Azure.

- Em suas inscrições do Enterprise Agreement ou Contratos de Cliente Microsoft hospedados no locatário de destino do Microsoft Entra, crie proprietários de conta, proprietários de seção de fatura e criadores de assinatura. Atribua os proprietários e criadores às assinaturas que eles criam para evitar ter que alterar diretórios em assinaturas do Azure depois de criadas. Para obter mais informações, consulte Adicionar uma conta de outro locatário do Microsoft Entra e Gerenciar locatários em sua conta de cobrança do Contrato de Cliente Microsoft.

- Consulte o guia de operações de segurança do Microsoft Entra.

- Mantenha o número de contas de Administrador Global no mínimo, é preferível menos de 5.

- Habilite o PIM, Gerenciamento Privilegiado de Identidades (PIM) para todas as contas de administrador para garantir que não haja privilégios permanentes e fornecer acesso JIT.

- Requer aprovação no PIM para ativar funções críticas, como a função de Administrador Global. Considere a criação de aprovadores de várias equipes para aprovar o uso do Administrador Global.

- Habilite o monitoramento e as notificações para todas as partes interessadas necessárias sobre a ativação da função de Administrador Global.

- Verifique se a configuração "Gerenciamento de acesso para recursos do Azure" em Administradores Globais está definida como Não , onde não é necessária.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isso ajuda a melhorar a segurança da sua organização. Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando você não pode usar uma função existente.

- Habilite e configure os seguintes serviços e recursos do Microsoft Entra para simplificar a experiência multilocatária para administração e usuários em sua organização:

- Para organizações com um locatário do Microsoft Entra em várias nuvens da Microsoft, como nuvem comercial do Microsoft Azure, Microsoft Azure China 21Vianet, Microsoft Azure Government, defina as configurações de nuvem da Microsoft para colaboração B2B (visualização) para simplificar as experiências do usuário ao colaborar entre locatários.

- As equipes de aplicativos e desenvolvedores devem analisar os seguintes recursos ao construir aplicativos e serviços para multilocação: