Planejar o acesso remoto à máquina virtual

Este artigo descreve a orientação recomendada para fornecer acesso remoto a máquinas virtuais (VMs) implantadas em uma arquitetura de zonas de aterrissagem do Azure.

O Azure oferece diferentes tecnologias para fornecer acesso remoto a VMs:

- Azure Bastion, uma solução de plataforma como serviço (PaaS), para aceder a VMs através de um browser ou atualmente em pré-visualização através do cliente SSH/RDP nativo em estações de trabalho Windows

- Acesso Just in time (JIT) fornecido através do Microsoft Defender for Cloud

- Opções de conectividade híbrida, como Azure ExpressRoute e VPNs

- IP público anexado diretamente à VM ou por meio de uma regra NAT por meio de um balanceador de carga público do Azure

A escolha de qual solução de acesso remoto é mais apropriada depende de fatores como escala, topologia e requisitos de segurança.

Considerações de design

- Quando disponível, você pode usar a conectividade híbrida existente para redes virtuais do Azure por meio de conexões VPN ExpressRoute ou S2S/P2S para fornecer acesso remoto local às VMs do Azure Windows e Linux.

- Os NSGs podem ser usados para proteger conexões SSH/RDP com VMs do Azure.

- O JIT permite o acesso remoto a SSH/RDP através da Internet sem ter de implementar qualquer outra infraestrutura.

- Existem algumas limitações de disponibilidade com o acesso JIT.

- O acesso JIT não pode ser usado para VMs protegidas por firewalls do Azure controladas pelo Gerenciador de Firewall do Azure.

- O Azure Bastion fornece uma camada extra de controle. Ele permite conectividade RDP/SSH segura e contínua para suas VMs diretamente do portal do Azure ou cliente nativo em visualização em um canal TLS seguro. O Azure Bastion também nega a necessidade de conectividade híbrida.

- Considere a SKU do Azure Bastion apropriada para usar com base em seus requisitos, conforme descrito em Sobre as definições de configuração do Azure Bastion.

- Consulte as Perguntas frequentes do Azure Bastion para obter respostas a perguntas comuns que você possa ter sobre o serviço.

- O Azure Bastion com autenticação Kerberos requer que os controladores de domínio e o Azure Bastion estejam localizados na mesma rede virtual. Para obter mais informações, consulte Autenticação Kerberos do Azure Bastion.

- O Azure Bastion pode ser usado na topologia da WAN Virtual do Azure, no entanto, há algumas limitações:

- O Azure Bastion não pode ser implantado dentro de um hub virtual da WAN Virtual.

- O Azure Bastion deve usar a

StandardSKU e também oIP based connectionrecurso deve ser habilitado no recurso Azure Bastion, consulte a documentação de conexão baseada em IP do Azure Bastion - O Azure Bastion pode ser implantado em qualquer rede virtual spoke conectada em uma WAN Virtual, para acessar Máquinas Virtuais, em sua própria rede ou em outras redes virtuais conectadas à mesma WAN Virtual, por meio de seus hubs associados, por meio de conexões de rede virtual WAN Virtual; fornecendo roteamento está configurado corretamente.

Gorjeta

A conexão baseada em IP do Azure Bastion também permite a conectividade com máquinas baseadas no local, desde que haja conectividade híbrida estabelecida entre o recurso do Azure Bastion e a máquina à qual você deseja se conectar. Consulte Conectar-se a uma VM através do endereço IP privado especificado através do portal

Recomendações de design

- Use a conectividade ExpressRoute ou VPN existente para fornecer acesso remoto a VMs do Azure que podem ser acessadas localmente por meio de conexões ExpressRoute ou VPN.

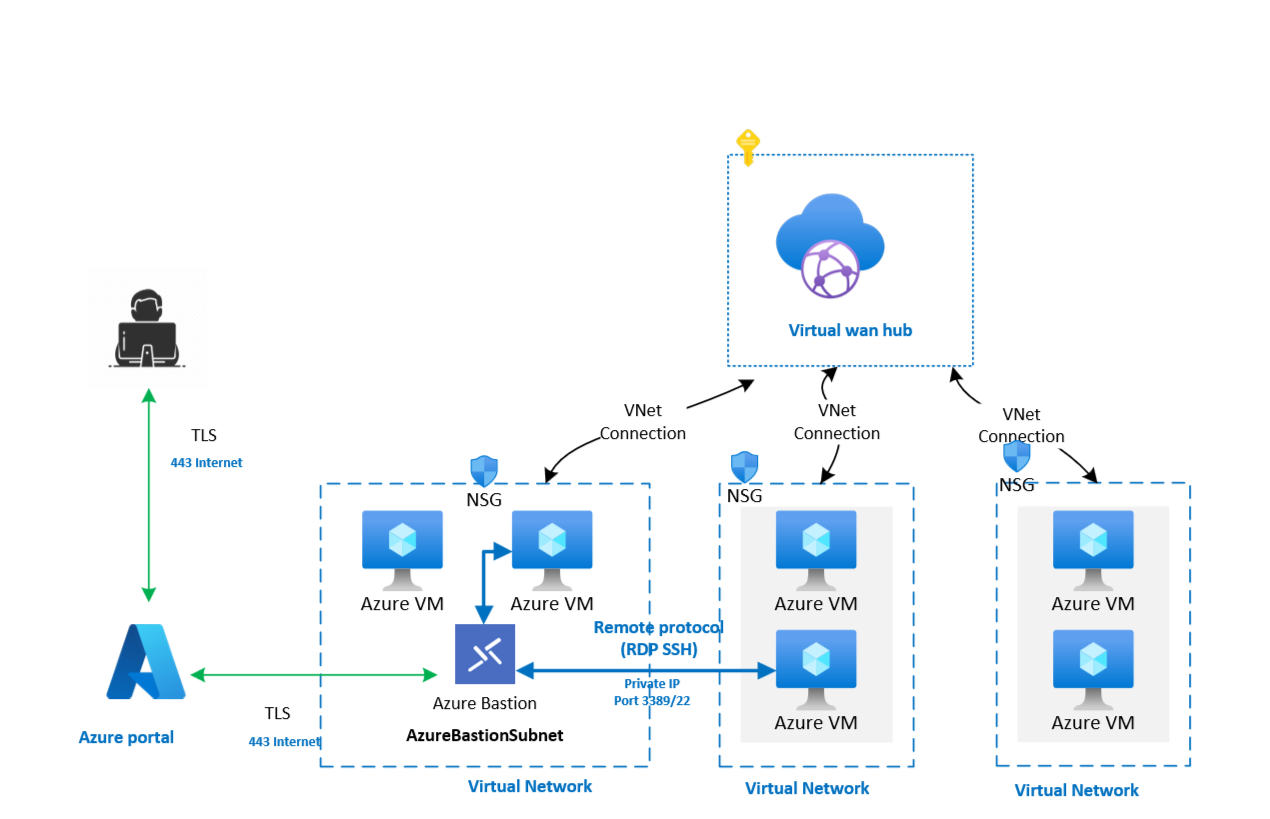

- Em uma topologia de rede baseada em WAN virtual onde o acesso remoto a máquinas virtuais pela Internet é necessário:

- O Azure Bastion pode ser implantado em cada rede virtual falada das respetivas VMs.

- Ou você pode optar por implantar uma instância centralizada do Azure Bastion em um único spoke em sua topologia de WAN Virtual, como mostra a Figura 1. Essa configuração reduz o número de instâncias do Azure Bastion para gerenciar em seu ambiente. Este cenário requer que os utilizadores que iniciam sessão em VMs Windows e Linux através do Azure Bastion tenham uma função de leitor no recurso Azure Bastion e na rede virtual spoke escolhida. Algumas implementações podem ter considerações de segurança ou conformidade que restrinjam ou impeçam isso.

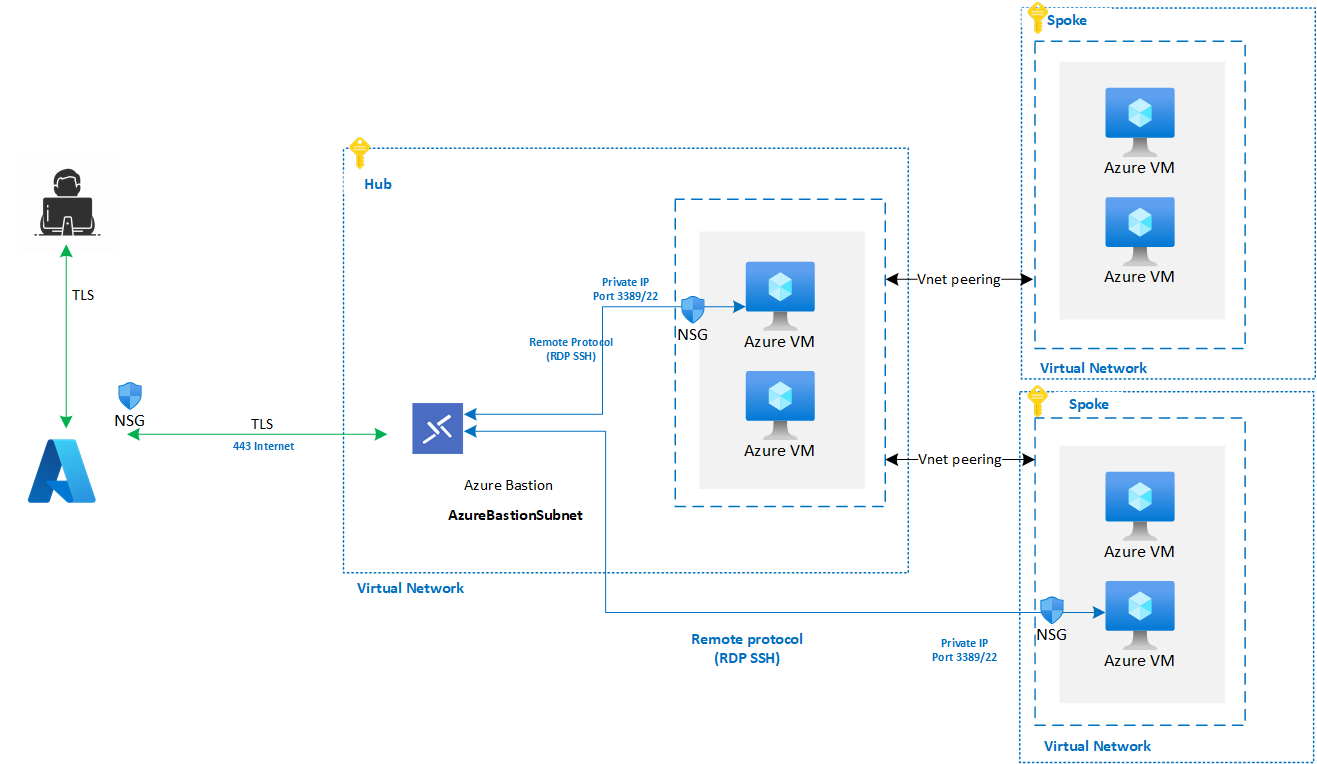

- Na topologia de rede hub-and-spoke, onde o acesso remoto às Máquinas Virtuais do Azure pela Internet é necessário:

- Um único host do Azure Bastion pode ser implantado na rede virtual do hub, que pode fornecer conectividade às VMs do Azure em redes virtuais spoke por meio do emparelhamento de rede virtual. Essa configuração reduz o número de instâncias do Azure Bastion para gerenciar em seu ambiente. Este cenário requer que os utilizadores que iniciam sessão em VMs Windows e Linux através do Azure Bastion tenham uma função de leitor no recurso Azure Bastion e na rede virtual do hub. Algumas implementações podem ter considerações de segurança ou conformidade. Veja a Figura 2.

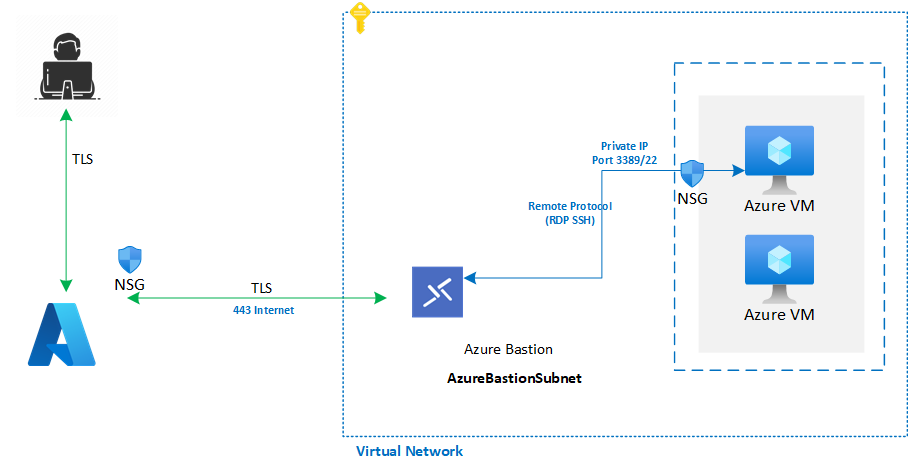

- Seu ambiente pode não permitir conceder aos usuários a função de controle de acesso baseado em função de leitor (RBAC) no recurso Bastião do Azure e na rede virtual do hub. Use o Azure Bastion Basic ou Standard para fornecer conectividade a VMs em uma rede virtual falada. Implante uma instância dedicada do Azure Bastion em cada rede virtual spoke que requer acesso remoto. Veja a Figura 3.

- Configure as regras do NSG para proteger o Azure Bastion e as VMs às quais ele fornece conectividade. Siga as orientações em Trabalhando com VMs e NSGs no Azure Bastion.

- Configure os logs de diagnóstico do Azure Bastion para serem enviados para o espaço de trabalho central do Log Analytics. Siga as orientações em Habilitar e trabalhar com logs de recursos do Azure Bastion.

- Verifique se as atribuições de função RBAC necessárias são feitas para os usuários ou grupos que se conectam às VMs por meio do Azure Bastion estão em vigor.

- Se você se conectar a VMs Linux via SSH, use o recurso de conexão usando uma chave privada armazenada no Cofre de Chaves do Azure.

- Implante o Azure Bastion e a Rota Expressa ou o acesso VPN para atender a necessidades específicas, como acesso a quebra-vidros de emergência.

- O acesso remoto a VMs Windows e Linux por meio de IPs públicos diretamente conectados às VMs é desencorajado. O acesso remoto nunca deve ser implantado sem regras rígidas do NSG e firewall.

Figura 1: Topologia da WAN Virtual do Azure.

Figura 2: Topologia hub-and-spoke do Azure.

Figura 3: Topologia de rede virtual autônoma do Azure.