Criar e usar pontos de extremidade privados (experiência v2) para o Backup do Azure

O Backup do Azure permite que você execute com segurança as operações de backup e restauração de seus dados dos cofres dos Serviços de Recuperação usando pontos de extremidade privados. Os pontos de extremidade privados usam um ou mais endereços IP privados da sua Rede Virtual do Azure (VNet), trazendo efetivamente o serviço para sua VNet.

O Backup do Azure agora fornece uma experiência aprimorada na criação e uso de pontos de extremidade privados em comparação com a experiência clássica (v1).

Este artigo descreve como criar e gerenciar pontos de extremidade privados para o Backup do Azure no cofre dos Serviços de Recuperação.

Criar um cofre dos Serviços de Recuperação

Você pode criar pontos de extremidade privados para o Backup do Azure somente para cofres dos Serviços de Recuperação que não tenham nenhum item protegido (ou que não tenham tido nenhum item que tenha tentado ser protegido ou registrado neles no passado). Portanto, recomendamos que você crie um novo cofre para configuração de ponto final privado.

Para obter mais informações sobre como criar um novo cofre, consulte Criar e configurar um cofre dos Serviços de Recuperação. No entanto, se você tiver cofres existentes que já tenham pontos de extremidade privados criados, poderá recriar pontos de extremidade privados para eles usando a experiência aprimorada.

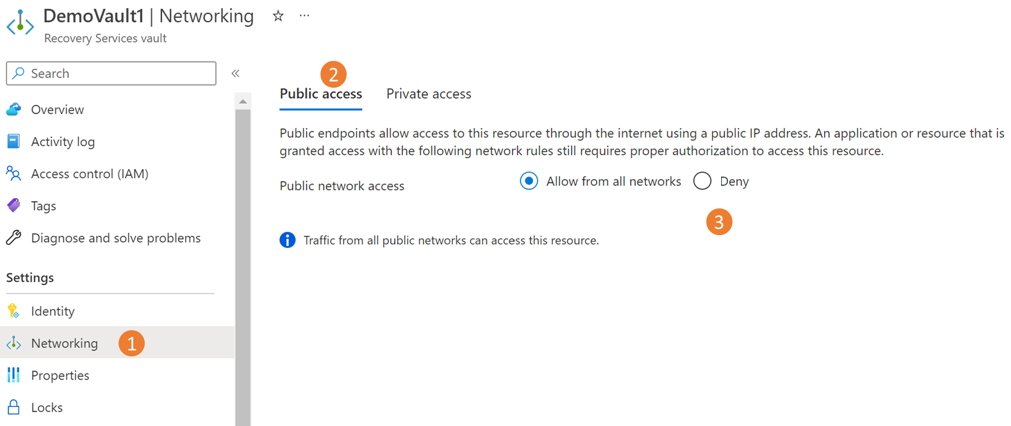

Negar acesso de rede pública ao cofre

Você pode configurar seus cofres para negar acesso de redes públicas.

Siga estes passos:

Vá para o cofre>Rede.

Na guia Acesso público, selecione Negar para impedir o acesso de redes públicas.

Nota

Depois de negar o acesso, você ainda poderá acessar o cofre, mas não poderá mover dados de/para redes que não contenham pontos de extremidade privados. Para obter mais informações, consulte Criar pontos de extremidade privados para o Backup do Azure.

Selecione Aplicar para salvar as alterações.

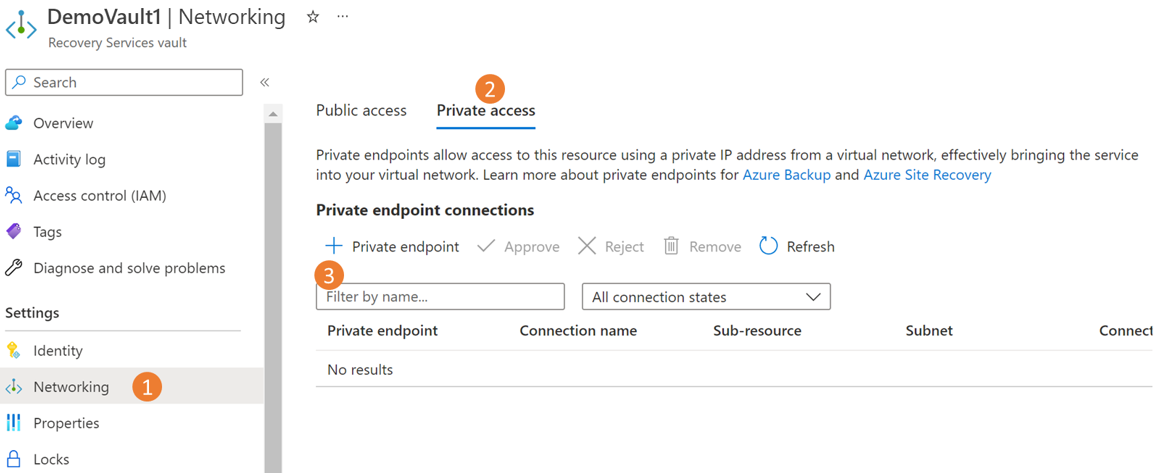

Criar pontos de extremidade privados para o Backup do Azure

Para criar pontos de extremidade privados para o Backup do Azure, siga estas etapas:

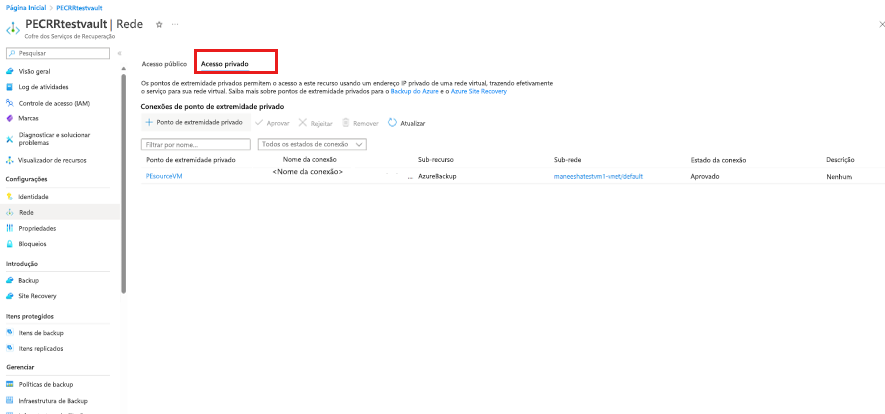

Vá para o *\vault para o qual você deseja criar pontos >de extremidade privados Rede.

Vá para a guia Acesso privado e selecione +Ponto de extremidade privado para começar a criar um novo ponto de extremidade privado.

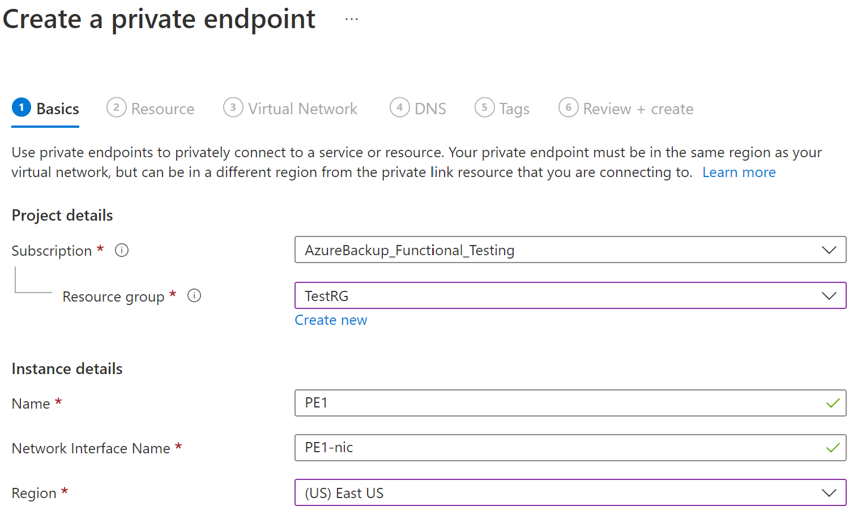

Em Criar um ponto de extremidade privado, forneça os detalhes necessários:

a. Noções básicas: forneça os detalhes básicos para seus pontos de extremidade privados. A região deve ser a mesma que o cofre e o recurso para backup.

b. Recurso: Nesta guia, selecione o recurso PaaS para o qual você deseja criar sua conexão e, em seguida, selecione Microsoft.RecoveryServices/vaults no tipo de recurso para sua assinatura necessária. Uma vez feito, escolha o nome do seu cofre dos Serviços de Recuperação como o Recurso e o AzureBackup como o subrecurso de Destino.

c. Rede virtual: nesta guia, especifique a rede virtual e a sub-rede onde você deseja que o ponto de extremidade privado seja criado. Esta é a VNet onde a VM está presente.

d. DNS: Para se conectar de forma privada, você precisa dos registros DNS necessários. Com base na configuração da rede, você pode escolher uma das seguintes opções:

- Integre seu ponto de extremidade privado com uma zona DNS privada: Selecione Sim se quiser integrar.

- Use seu servidor DNS personalizado: Selecione Não se quiser usar seu próprio servidor DNS. e. Tags: Opcionalmente, você pode adicionar tags para seu ponto de extremidade privado.

Selecione Rever + criar.

Quando a validação estiver concluída, selecione Criar para criar o ponto de extremidade privado.

Aprovar pontos de extremidade privados

Se você estiver criando o ponto de extremidade privado como proprietário do cofre dos Serviços de Recuperação, o ponto de extremidade privado criado será aprovado automaticamente. Caso contrário, o proprietário do cofre deve aprovar o ponto de extremidade privado antes de usá-lo.

Para aprovar manualmente pontos de extremidade privados por meio do portal do Azure, siga estas etapas:

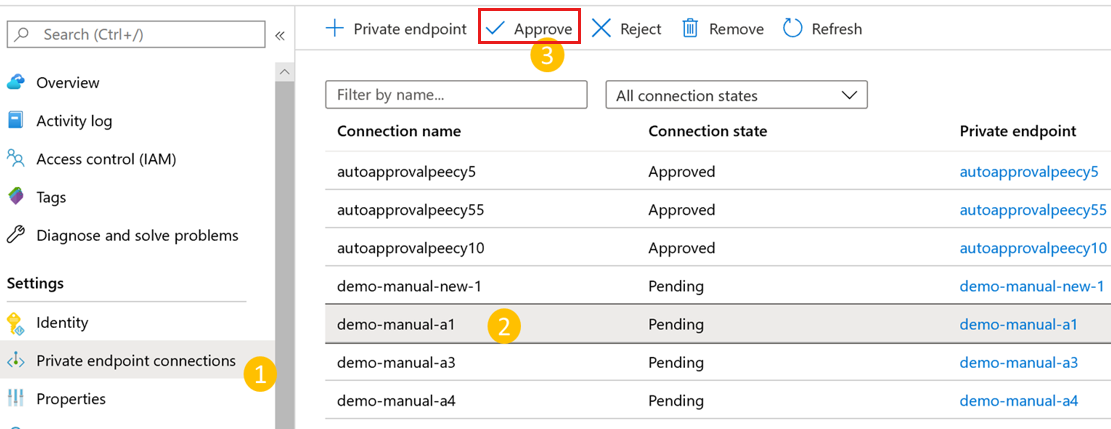

No cofre dos Serviços de Recuperação, vá para Conexões de ponto de extremidade privado no painel esquerdo.

Selecione a conexão de ponto de extremidade privada que você deseja aprovar.

Selecione Aprovar.

Você também pode selecionar Rejeitar ou Remover se quiser rejeitar ou excluir a conexão do ponto de extremidade.

Saiba como aprovar manualmente pontos de extremidade privados usando o Cliente do Azure Resource Manager para usar o cliente do Azure Resource Manager para aprovar pontos de extremidade privados.

Gerir registos DNS

Você precisa dos registros DNS necessários em suas zonas DNS privadas ou servidores para se conectar de forma privada. Você pode integrar seu ponto de extremidade privado diretamente com zonas DNS privadas do Azure ou usar seus servidores DNS personalizados para conseguir isso, com base em suas preferências de rede. Isso precisa ser feito para todos os três serviços - Backup do Azure, Blobs do Azure e Filas.

Quando você integra pontos de extremidade privados com zonas DNS privadas do Azure

Se você optar por integrar seu ponto de extremidade privado com zonas DNS privadas, o Backup do Azure adicionará os registros DNS necessários. Você pode exibir as zonas DNS privadas usadas na configuração DNS do ponto de extremidade privado. Se essas zonas DNS não estiverem presentes, elas serão criadas automaticamente durante a criação do ponto de extremidade privado.

No entanto, você deve verificar se sua rede virtual (que contém os recursos para backup) está corretamente vinculada a todas as três zonas DNS privadas, conforme descrito abaixo.

Nota

Se estiver a utilizar servidores proxy, pode optar por ignorar o servidor proxy ou efetuar cópias de segurança através do servidor proxy. Para ignorar um servidor proxy, continue para as seções a seguir. Para usar o servidor proxy para executar seus backups, consulte Detalhes de configuração do servidor proxy para o cofre dos Serviços de Recuperação.

Validar links de rede virtual em zonas DNS privadas

Para cada zona DNS privada listada (para Backup do Azure, Blobs e Filas), vá para os respetivos links de rede virtual.

Você verá uma entrada para a rede virtual para a qual criou o ponto de extremidade privado. Se você não vir uma entrada, adicione um link de rede virtual a todas as zonas DNS que não as têm.

Ao usar o servidor DNS personalizado ou arquivos host

Se você estiver usando um servidor DNS personalizado, poderá usar o encaminhador condicional para FQDNs de serviço de backup, blob e fila para redirecionar as solicitações DNS para o DNS do Azure (168.63.129.16). O DNS do Azure redireciona-o para a zona DNS Privada do Azure. Nessa configuração, verifique se existe um link de rede virtual para a zona DNS Privada do Azure, conforme mencionado neste artigo.

A tabela a seguir lista as zonas de DNS Privado do Azure exigidas pelo Backup do Azure:

Zona Serviço *.privatelink.<geo>.backup.windowsazure.comBackup *.blob.core.windows.netBlob *.queue.core.windows.netQueue *.storage.azure.netBlob Nota

No texto acima, refere-se ao código de região (por exemplo, eus e ne para o Leste dos EUA e Norte da Europa,

<geo>respectivamente). Consulte as seguintes listas para códigos de regiões:Se estiver a utilizar servidores DNS personalizados ou ficheiros de anfitrião e não tiver a configuração da zona DNS Privada do Azure, terá de adicionar os registos DNS exigidos pelos pontos de extremidade privados aos seus servidores DNS ou no ficheiro anfitrião.

Navegue até o ponto de extremidade privado que você criou e, em seguida, vá para Configuração de DNS. Em seguida, adicione uma entrada para cada FQDN e IP exibidos como registros Tipo A em seu DNS.

Se você estiver usando um arquivo host para resolução de nomes, faça as entradas correspondentes no arquivo host para cada IP e FQDN de acordo com o formato -

<private ip><space><FQDN>.

Nota

O Backup do Azure pode alocar uma nova conta de armazenamento para seu cofre para os dados de backup, e a extensão ou agente precisa acessar os respetivos pontos de extremidade. Para obter mais informações sobre como adicionar mais registros DNS após o registro e o backup, consulte como usar pontos de extremidade privados para backup.

Usar pontos de extremidade privados para backup

Depois que os pontos de extremidade privados criados para o cofre em sua rede virtual tiverem sido aprovados, você poderá começar a usá-los para executar backups e restaurações.

Importante

Certifique-se de ter concluído todas as etapas mencionadas acima no documento com sucesso antes de prosseguir. Para recapitular, você deve ter concluído as etapas na lista de verificação a seguir:

- Criado um (novo) cofre dos Serviços de Recuperação

- Habilitado o cofre para usar a Identidade Gerenciada atribuída ao sistema

- Permissões relevantes atribuídas à Identidade Gerenciada do cofre

- Criou um ponto de extremidade privado para o seu cofre

- Aprovado o ponto de extremidade privado (se não aprovado automaticamente)

- Garantido que todos os registros DNS sejam adicionados adequadamente (exceto registros de blob e fila para servidores personalizados, que serão discutidos nas seções a seguir)

Verificar a conectividade da VM

Na VM, na rede bloqueada, verifique o seguinte:

- A VM deve ter acesso ao Microsoft Entra ID.

- Execute nslookup na URL de backup (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) da sua VM para garantir a conectividade. Isso deve retornar o IP privado atribuído em sua rede virtual.

Configurar a cópia de segurança

Depois de garantir que a lista de verificação e o acesso acima foram concluídos com êxito, você pode continuar a configurar o backup de cargas de trabalho para o cofre. Se você estiver usando um servidor DNS personalizado, precisará adicionar entradas DNS para blobs e filas que estão disponíveis após a configuração do primeiro backup.

Registros DNS para blobs e filas (somente para servidores/arquivos host DNS personalizados) após o primeiro registro

Depois de configurar o backup para pelo menos um recurso em um cofre habilitado para ponto de extremidade privado, adicione os registros DNS necessários para blobs e filas, conforme descrito abaixo.

Navegue até cada um desses pontos de extremidade privados criados para o cofre e vá para a configuração de DNS.

Adicione uma entrada para cada FQDN e IP exibidos como registros Tipo A em seu DNS.

Se você estiver usando um arquivo host para resolução de nomes, faça as entradas correspondentes no arquivo host para cada IP e FQDN de acordo com o formato -

<private ip><space><FQDN>.Além do acima, há outra entrada necessária após o primeiro backup, que é discutida aqui.

Backup e restauração de cargas de trabalho na VM do Azure (SQL e SAP HANA)

Depois que o ponto de extremidade privado é criado e aprovado, nenhuma outra alteração é necessária do lado do cliente para usar o ponto de extremidade privado (a menos que você esteja usando Grupos de Disponibilidade SQL, que discutiremos mais adiante nesta seção). Toda a comunicação e transferência de dados da sua rede segura para o cofre será realizada através do ponto de extremidade privado. No entanto, se você remover pontos de extremidade privados para o cofre depois que um servidor (SQL ou SAP HANA) tiver sido registrado nele, será necessário registrar novamente o contêiner no cofre. Você não precisa parar a proteção para eles.

Registros DNS para blobs (somente para servidores DNS personalizados/arquivos host) após o primeiro backup

Depois de executar o primeiro backup e estiver usando um servidor DNS personalizado (sem encaminhamento condicional), é provável que o backup falhe. Se tal acontecer:

Navegue até o ponto de extremidade privado criado para o cofre e vá para a configuração de DNS.

Adicione uma entrada para cada FQDN e IP exibidos como registros Tipo A em seu DNS.

Se você estiver usando um arquivo host para resolução de nomes, faça as entradas correspondentes no arquivo host para cada IP e FQDN de acordo com o formato -

<private ip><space><FQDN>.

Nota

Neste ponto, você deve ser capaz de executar nslookup a partir da VM e resolver para endereços IP privados quando feito nas URLs de backup e armazenamento do cofre.

Ao usar grupos de disponibilidade SQL

Ao usar o SQL Availability Groups (AG), você precisará provisionar o encaminhamento condicional no DNS AG personalizado, conforme descrito abaixo:

- Inicie sessão no controlador de domínio.

- No aplicativo DNS, adicione encaminhadores condicionais para todas as três zonas DNS (Backup, Blobs e Filas) ao IP do host 168.63.129.16 ou ao endereço IP do servidor DNS personalizado, conforme necessário. As capturas de tela a seguir mostram quando você está encaminhando para o IP do host do Azure. Se estiver a utilizar o seu próprio servidor DNS, substitua pelo IP do seu servidor DNS.

Faça backup e restaure por meio do agente MARS e do servidor DPM

Ao usar o Agente MARS para fazer backup de seus recursos locais, verifique se sua rede local (que contém seus recursos para backup) está emparelhada com a VNet do Azure que contém um ponto de extremidade privado para o cofre, para que você possa usá-lo. Em seguida, você pode continuar a instalar o agente MARS e configurar o backup conforme detalhado aqui. No entanto, você deve garantir que toda a comunicação para backup aconteça apenas através da rede emparelhada.

Mas se você remover pontos de extremidade privados para o cofre depois que um agente MARS tiver sido registrado nele, será necessário registrar novamente o contêiner no cofre. Você não precisa parar a proteção para eles.

Nota

- Os pontos de extremidade privados são suportados apenas com o servidor DPM 2022 (10.22.123.0) e posterior.

- Os pontos de extremidade privados são suportados apenas com o MABS V4 (14.0.30.0) e posterior.

Restauração de assinatura cruzada para um cofre habilitado para ponto final privado

Para executar a Restauração de Assinatura Cruzada para um cofre habilitado para Ponto Final Privado:

- No cofre dos Serviços de Recuperação de origem, vá para a guia Rede.

- Vá para a seção Acesso privado e crie pontos de extremidade privados.

- Selecione a assinatura do cofre de destino no qual você deseja restaurar.

- Na seção Rede Virtual, selecione a VNet da VM de destino que você deseja restaurar na assinatura.

- Crie o ponto de extremidade privado e acione o processo de restauração .

Restauração entre regiões para um cofre habilitado para ponto de extremidade privado

Você pode criar um Ponto de Extremidade Privado Secundário antes ou depois de adicionar itens protegidos no cofre.

Para restaurar dados entre regiões para um cofre habilitado para Ponto Final Privado, siga estas etapas:

Vá para a Rede de Configurações>do Cofre dos Serviços de Recuperação>de destino e verifique se o Ponto de Extremidade Privado foi criado com a VNet da VM de destino antes de proteger quaisquer itens.

Se o ponto de extremidade privado não estiver habilitado, ative-o.

Na guia Acesso privado, crie Pontos de extremidade privados na região secundária.

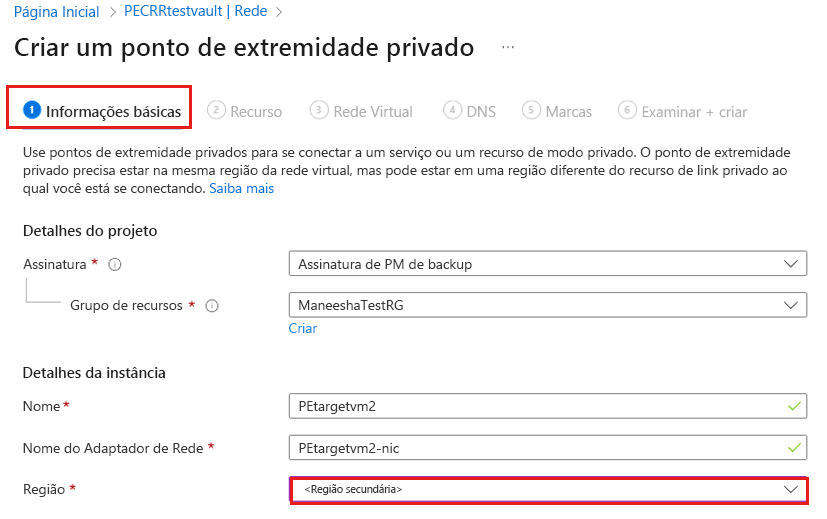

Na folha Criar um ponto de extremidade privado, na guia Noções básicas, selecione a Região como a região secundária da VM de destino para a qual você deseja fazer a operação Restauração entre regiões.

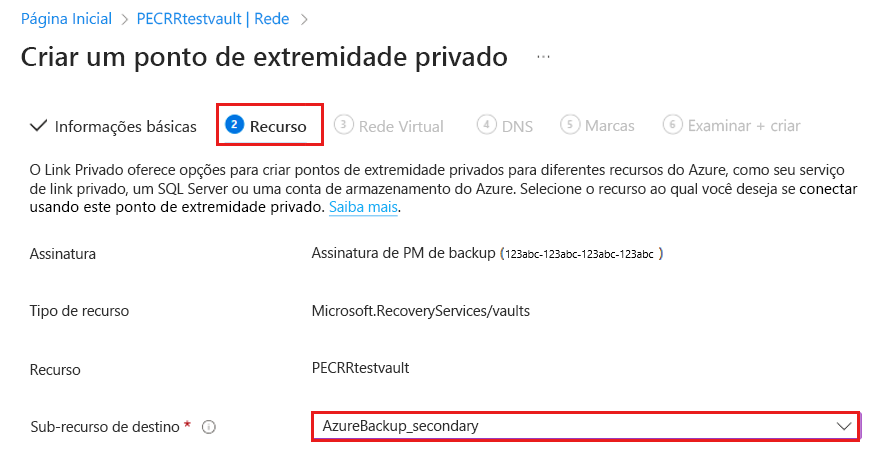

Na guia Recurso, selecione o subrecurso de destino como AzureBackup_Secondary.

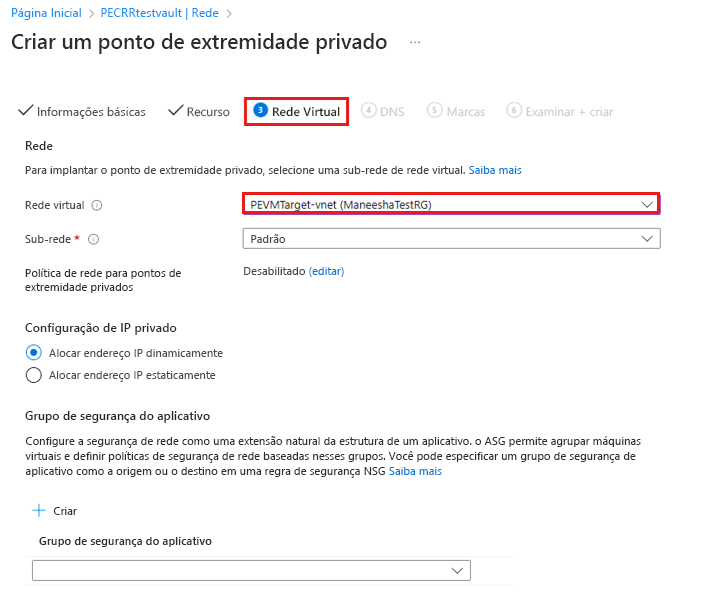

Na folha Rede Virtual, selecione a Rede Virtual da VM de destino para a qual você deseja fazer a operação Restauração entre regiões.

Nota

Você pode adicionar um máximo de 12 Pontos de Extremidade Privados Secundários do Backup do Azure a um cofre.

Crie o ponto de extremidade privado e inicie o processo de restauração a partir da região secundária.

Excluindo pontos de extremidade privados

Para excluir pontos de extremidade privados usando a API REST, consulte esta seção.

Próximos passos

- Saiba mais sobre o ponto de extremidade privado para o Backup do Azure.