Gerir o controlo de acesso à rede

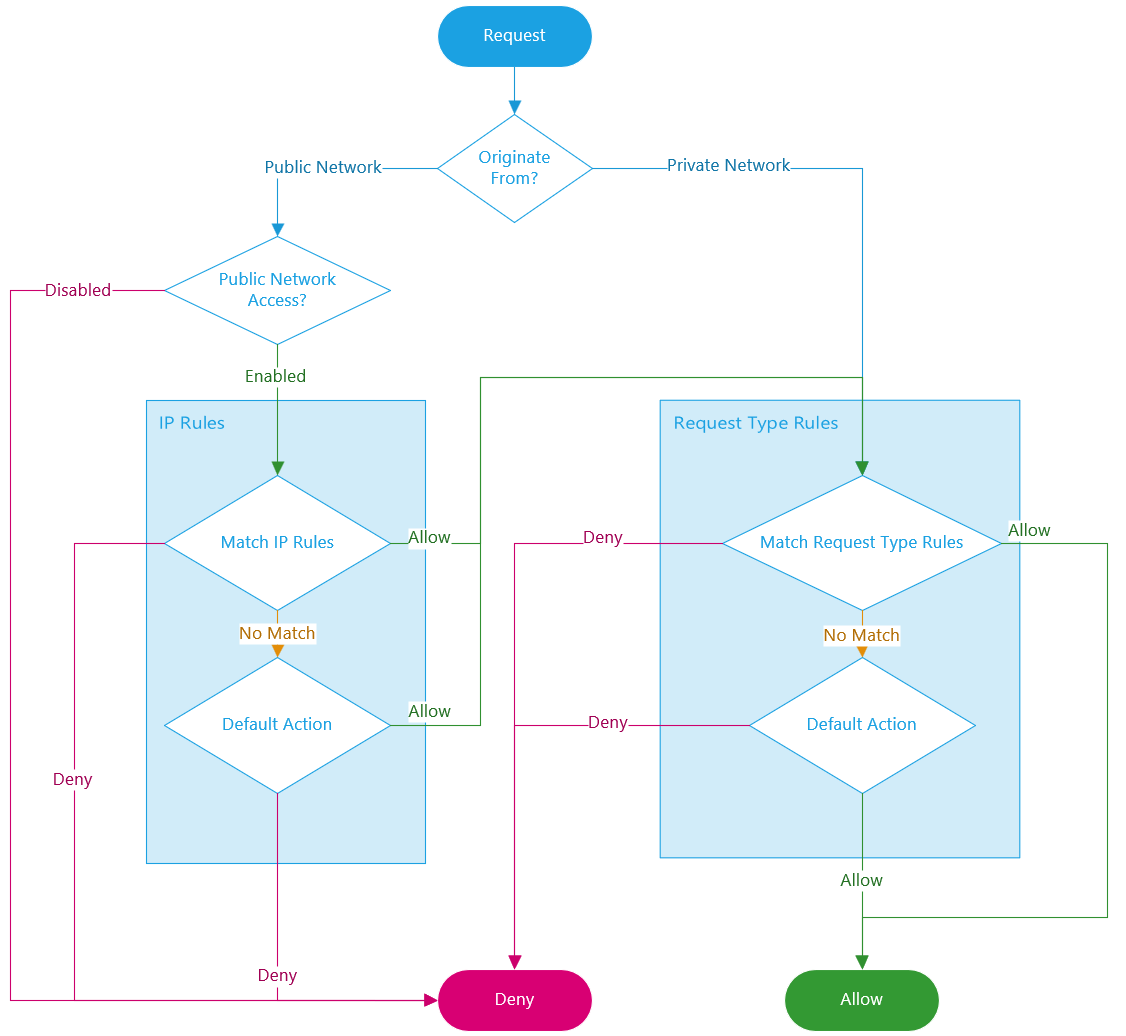

O Azure Web PubSub permite proteger e gerenciar o acesso ao seu ponto de extremidade de serviço com base em tipos de solicitação e subconjuntos de rede. Quando você configura regras de controle de acesso à rede, somente os aplicativos que fazem solicitações das redes especificadas podem acessar sua instância do Azure Web PubSub.

Você pode configurar o Azure Web PubSub para proteger e controlar o nível de acesso ao seu ponto de extremidade de serviço com base no tipo de solicitação e no subconjunto de redes usadas. Quando as regras de rede são configuradas, somente os aplicativos que solicitam dados no conjunto especificado de redes podem acessar seu recurso Web PubSub.

Acesso à rede pública

Oferecemos um switch único e unificado para simplificar a configuração do acesso à rede pública. O switch tem as seguintes opções:

- Desativado: bloqueia completamente o acesso à rede pública. Todas as outras regras de controle de acesso à rede são ignoradas para redes públicas.

- Habilitado: Permite o acesso à rede pública, que é regulado por regras adicionais de controle de acesso à rede.

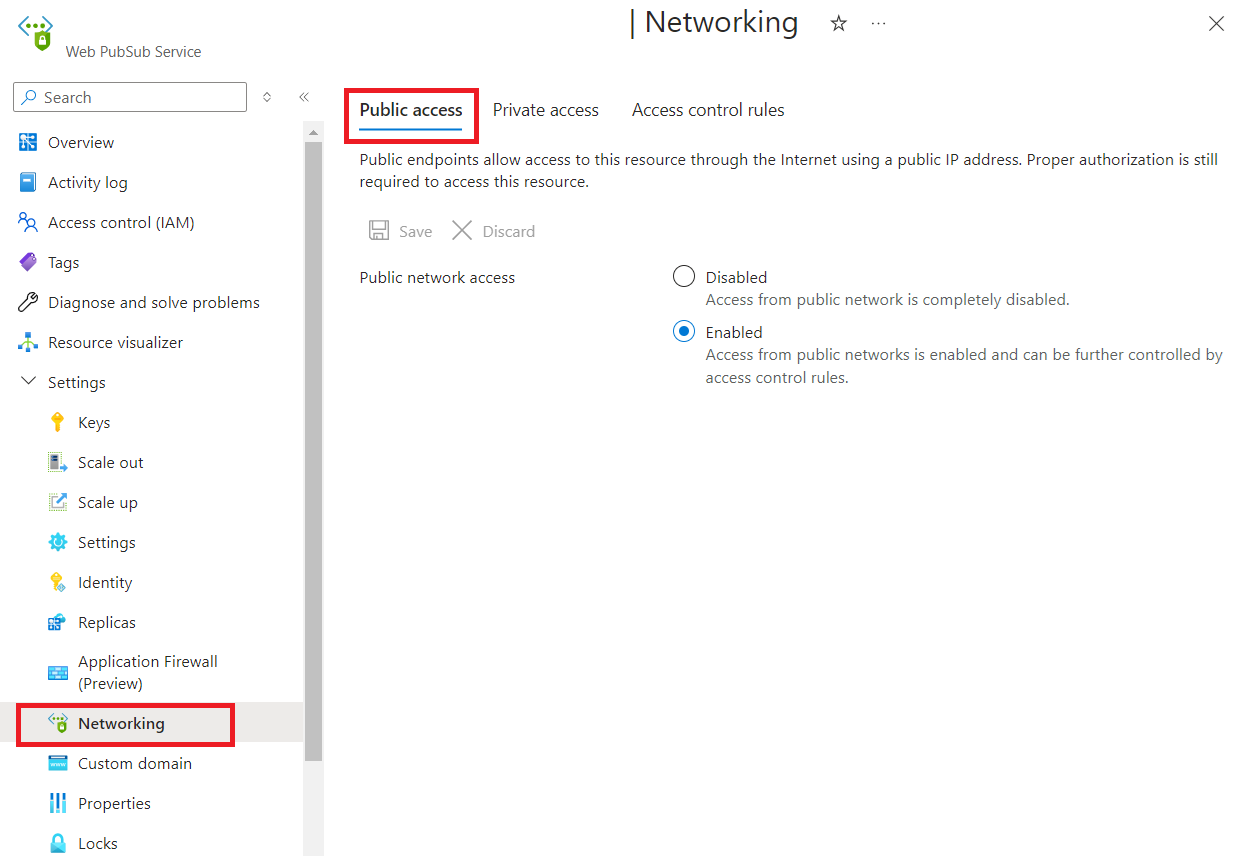

- Vá para a instância do Azure Web PubSub que você deseja proteger.

- Selecione Rede no menu do lado esquerdo. Selecione a guia Acesso público:

Selecione Desativado ou Habilitado.

Selecione Guardar para aplicar as alterações.

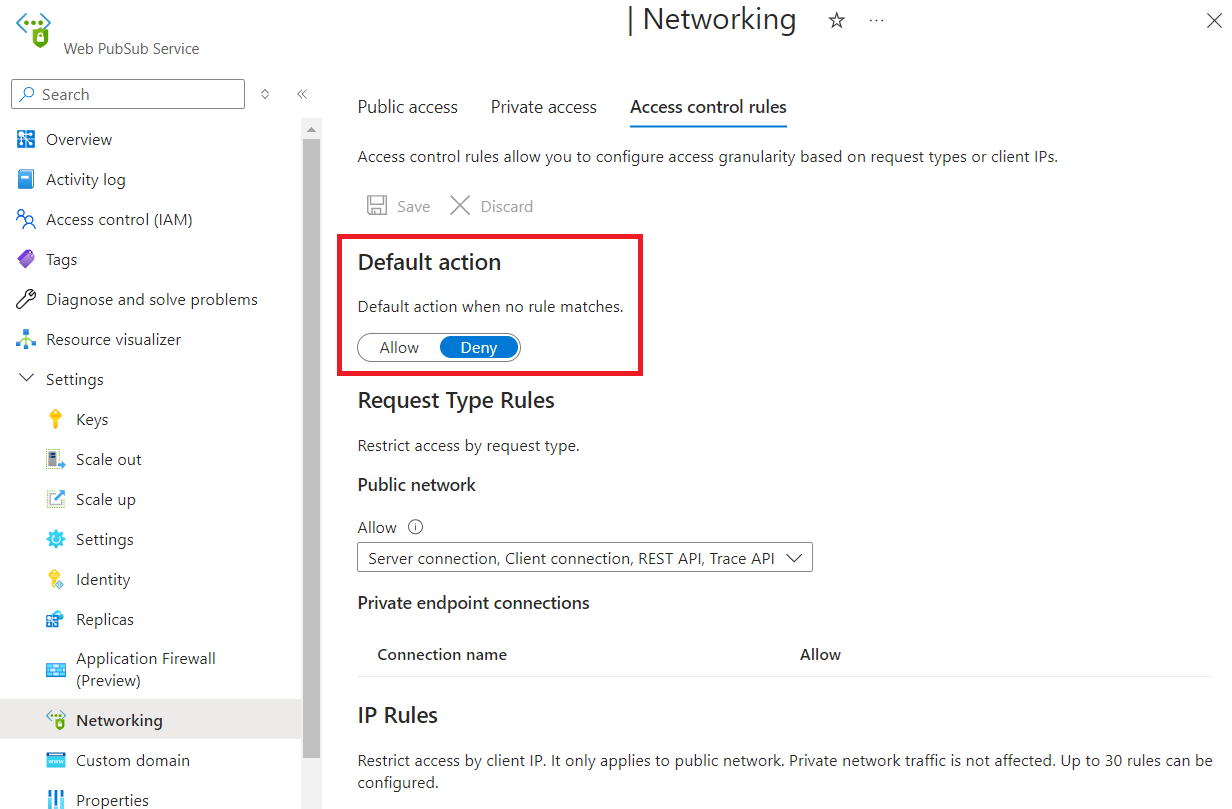

Ação padrão

A ação padrão é aplicada quando nenhuma outra regra é correspondida.

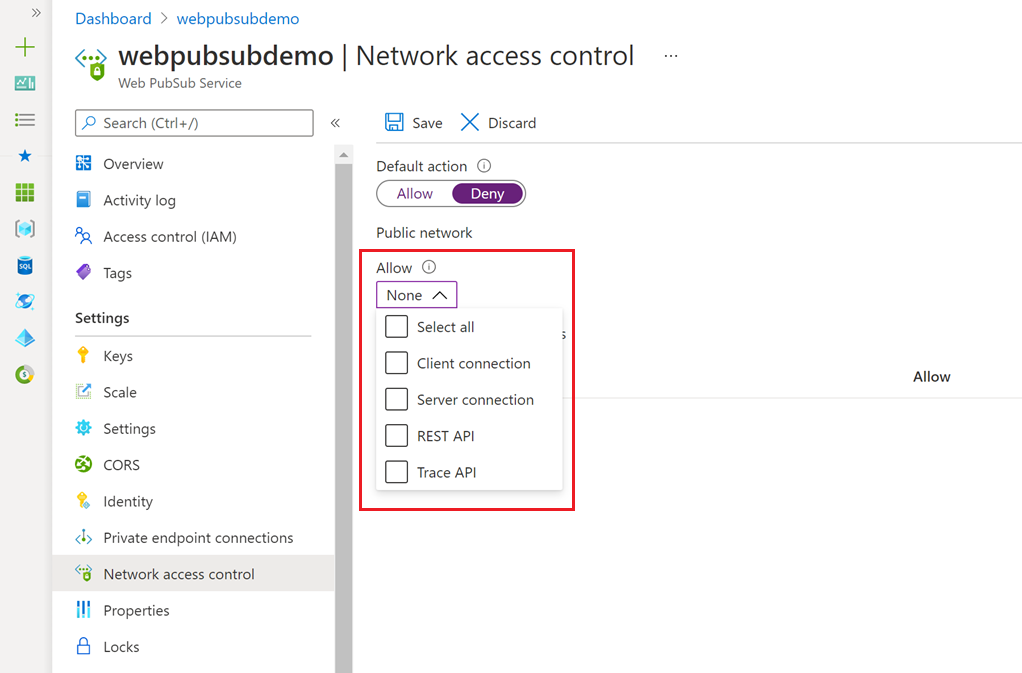

- Vá para a instância do Azure Web PubSub que você deseja proteger.

- Selecione Controle de acesso à rede no menu do lado esquerdo.

- Para editar a ação padrão, alterne o botão Permitir/Negar .

- Selecione Guardar para aplicar as alterações.

Regras de tipo de solicitação

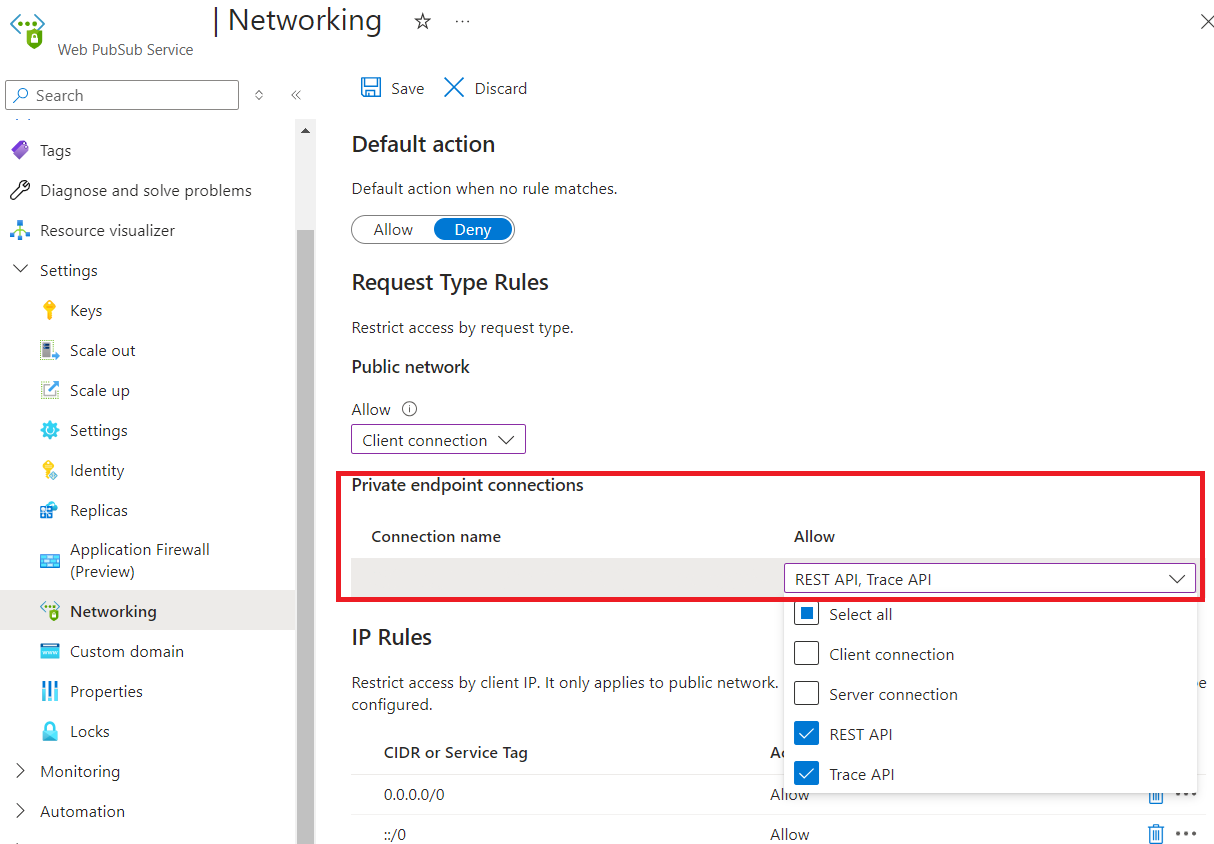

Você pode configurar regras para permitir ou negar tipos de solicitação especificados para a rede pública e cada ponto de extremidade privado.

Por exemplo, as chamadas de API REST são normalmente de alto privilégio. Para aumentar a segurança, convém restringir sua origem. Você pode configurar regras para bloquear todas as chamadas de API REST da rede pública e permitir apenas que elas sejam originadas de uma rede virtual específica.

Se nenhuma regra corresponder, a ação padrão será aplicada.

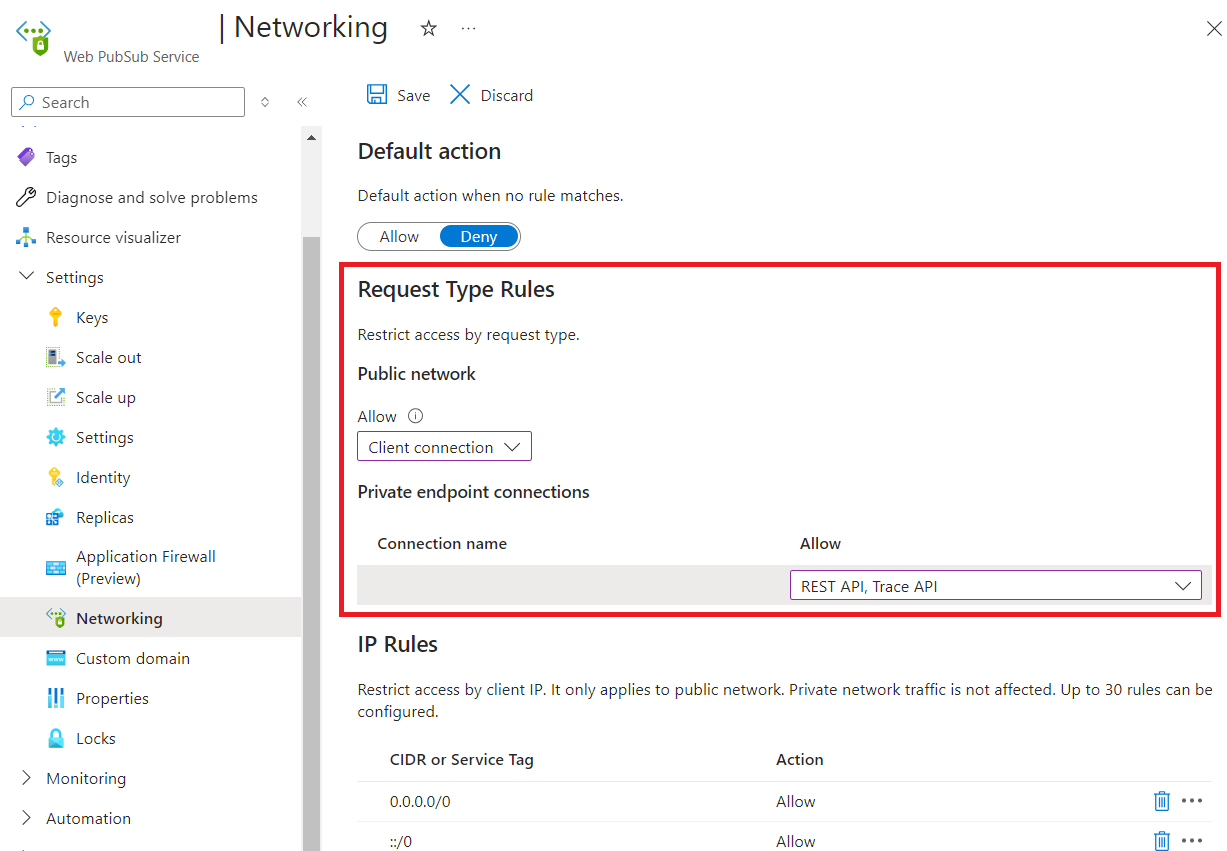

- Configurar regras de tipo de solicitação via portal

- Configurar regras de tipo de solicitação via bíceps

- Vá para a instância do Azure Web PubSub que você deseja proteger.

- Selecione Controle de acesso à rede no menu do lado esquerdo.

- Para editar a regra de rede pública, selecione os tipos permitidos de solicitações em Rede pública.

- Para editar regras de rede de ponto de extremidade privado, selecione os tipos permitidos de solicitações em cada linha em Conexões de ponto de extremidade privado.

- Selecione Guardar para aplicar as alterações.

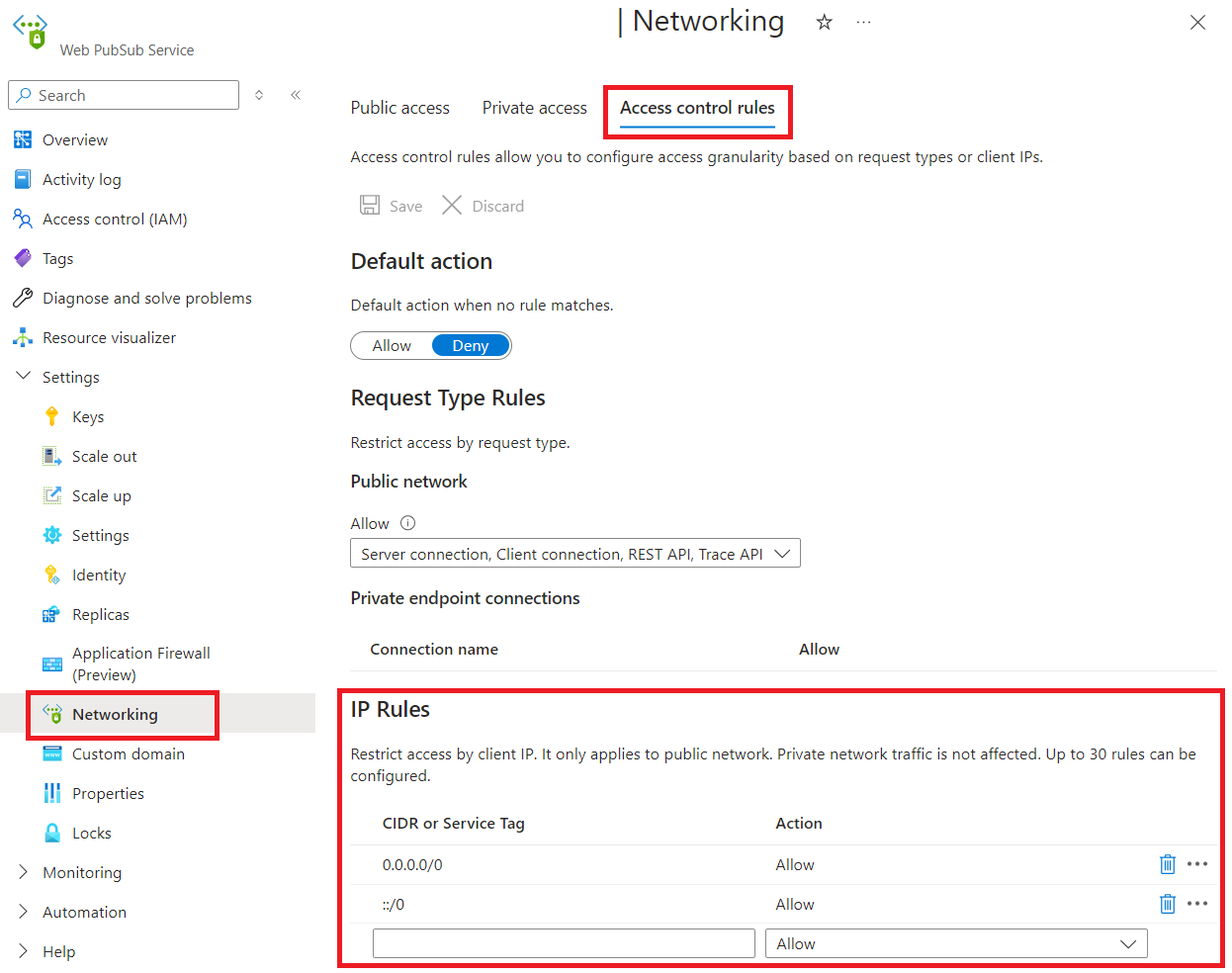

Regras de PI

As regras de IP permitem que você conceda ou negue acesso a intervalos de endereços IP públicos específicos da Internet. Estas regras podem ser utilizadas para permitir o acesso a determinados serviços baseados na Internet e redes locais ou para bloquear o tráfego geral da Internet.

Aplicam-se as seguintes restrições:

- Você pode configurar até 30 regras.

- Os intervalos de endereços devem ser especificados usando a notação CIDR, como

16.17.18.0/24. Os endereços IPv4 e IPv6 são suportados. - As regras de PI são avaliadas pela ordem em que são definidas. Se nenhuma regra corresponder, a ação padrão será aplicada.

- As regras de IP aplicam-se apenas ao tráfego público e não podem bloquear o tráfego de terminais privados.

Vá para a instância do Azure Web PubSub que você deseja proteger.

Selecione Rede no menu do lado esquerdo. Selecione a guia Regras de controle de acesso:

Edite a lista na seção Regras de IP.

Selecione Guardar para aplicar as alterações.

Próximos passos

Obtenha mais informações sobre o Azure Private Link.