Configurar a criptografia de chave gerenciada pelo cliente em repouso na Solução VMware do Azure

Este artigo ilustra como criptografar chaves de criptografia de chave VMware vSAN (KEKs) com chaves gerenciadas pelo cliente (CMKs) gerenciadas por uma instância do Azure Key Vault de propriedade do cliente.

Quando as criptografias CMK são habilitadas na nuvem privada do Azure VMware Solution, a Solução VMware do Azure usa a CMK do cofre de chaves para criptografar os KEKs vSAN. Cada host ESXi que participa do cluster vSAN usa chaves de criptografia de disco (DEKs) geradas aleatoriamente que o ESXi usa para criptografar dados de disco em repouso. O vSAN criptografa todas as DEKs com um KEK fornecido pelo sistema de gerenciamento de chaves da Solução VMware do Azure. A nuvem privada da Solução VMware do Azure e o cofre de chaves não precisam estar na mesma assinatura.

Quando gere as suas próprias chaves de encriptação, pode:

- Controle o acesso do Azure às chaves vSAN.

- Gerencie centralmente o ciclo de vida das CMKs.

- Revogue o acesso do Azure ao KEK.

O recurso CMKs suporta os seguintes tipos de chave e seus tamanhos de chave:

- RSA: 2048, 3072, 4096

- RSA-HSM: 2048, 3072, 4096

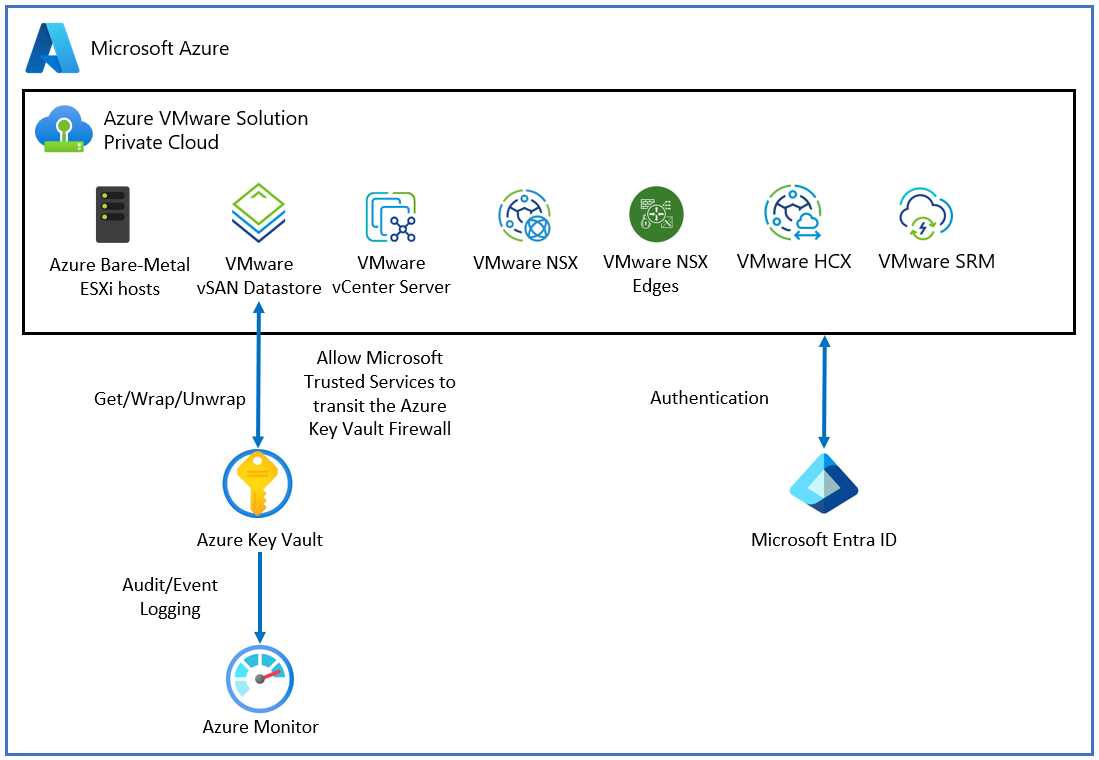

Topologia

O diagrama a seguir mostra como a Solução VMware do Azure usa a ID do Microsoft Entra e um cofre de chaves para fornecer a CMK.

Pré-requisitos

Antes de começar a habilitar a funcionalidade CMK, verifique se os seguintes requisitos são atendidos:

Você precisa de um cofre de chaves para usar a funcionalidade CMK. Se você não tiver um cofre de chaves, poderá criar um usando Guia de início rápido: criar um cofre de chaves usando o portal do Azure.

Se você habilitou o acesso restrito ao Cofre da Chave, precisará permitir que o Microsoft Trusted Services ignore o firewall do Cofre da Chave. Vá para Configurar configurações de rede do Azure Key Vault para saber mais.

Nota

Depois que as regras de firewall estiverem em vigor, os usuários só poderão executar operações do plano de dados do Cofre de Chaves quando suas solicitações tiverem origem em VMs permitidas ou intervalos de endereços IPv4. Esta restrição também se aplica ao acesso ao Cofre da Chave a partir do portal do Azure. Também afeta o Key Vault Picker by Azure VMware Solution. Os usuários poderão ver uma lista de cofres de chaves, mas não chaves de lista, se as regras de firewall impedirem a máquina cliente ou se o usuário não tiver permissão de lista no Cofre de Chaves.

Habilite a identidade atribuída pelo sistema em sua nuvem privada da Solução VMware do Azure se você não a habilitou durante o provisionamento de datacenter definido por software (SDDC).

Para ativar a identidade atribuída pelo sistema:

Inicie sessão no portal do Azure.

Vá para Azure VMware Solution e localize sua nuvem privada.

No painel mais à esquerda, abra Gerenciar e selecione Identidade.

Em Sistema atribuído, selecione Ativar>Salvar. A identidade atribuída ao sistema agora deve ser habilitada.

Depois que a identidade atribuída pelo sistema estiver habilitada, você verá a guia para ID do objeto. Anote a ID do objeto para uso posterior.

Configure a política de acesso ao cofre de chaves para conceder permissões à identidade gerenciada. Você o usa para autorizar o acesso ao cofre de chaves.

- Inicie sessão no portal do Azure.

- Vá para Cofres de chaves e localize o cofre de chaves que você deseja usar.

- No painel mais à esquerda, em Configurações, selecione Políticas de acesso.

- Em Políticas de acesso, selecione Adicionar Política de Acesso e, em seguida:

- No menu suspenso Permissões de chave, escolha Selecionar, Obter, Envolver chave e Desembrulhar chave.

- Em Selecionar entidade de segurança, selecione Nenhuma selecionada. Abre-se uma nova janela Principal com uma caixa de pesquisa.

- Na caixa de pesquisa, cole a ID do objeto da etapa anterior. Ou procure o nome da nuvem privada que você deseja usar. Escolha Selecionar quando terminar.

- Selecione ADD.

- Verifique se a nova política aparece na seção Aplicativo da política atual.

- Selecione Salvar para confirmar alterações.

Ciclo de vida da versão chave gerenciada pelo cliente

Você pode alterar a CMK criando uma nova versão da chave. A criação de uma nova versão não interrompe o fluxo de trabalho da máquina virtual (VM).

Na Solução VMware do Azure, a rotação da versão da chave CMK depende da configuração de seleção de chaves escolhida durante a configuração da CMK.

Configuração de seleção de chaves 1

Um cliente permite a criptografia CMK sem fornecer uma versão de chave específica para CMK. A Solução VMware do Azure seleciona a versão de chave mais recente para CMK no cofre de chaves do cliente para criptografar os vSAN KEKs. A Solução VMware do Azure rastreia a CMK para rotação de versão. Quando uma nova versão da chave CMK no Cofre da Chave é criada, ela é capturada automaticamente pela Solução VMware do Azure para criptografar vSAN KEKs.

Nota

A Solução VMware do Azure pode levar até 10 minutos para detetar uma nova versão de chave girada automaticamente.

Configuração de seleção de chaves 2

Um cliente pode habilitar a criptografia CMK para uma versão de chave CMK especificada para fornecer o URI da versão completa da chave na opção Enter Key from URI . Quando a chave atual do cliente expirar, ele precisará estender a expiração da chave CMK ou desabilitar a CMK.

Habilite a CMK com identidade atribuída ao sistema

A identidade atribuída ao sistema é restrita a uma por recurso e está vinculada ao ciclo de vida do recurso. Você pode conceder permissões para a identidade gerenciada no recurso do Azure. A identidade gerenciada é autenticada com o Microsoft Entra ID, portanto, você não precisa armazenar nenhuma credencial no código.

Importante

Certifique-se de que o Key Vault está na mesma região que a nuvem privada da Solução VMware do Azure.

Vá para a instância do Cofre da Chave e forneça acesso ao SDDC no Cofre da Chave usando o ID principal capturado na guia Habilitar MSI .

Na nuvem privada da Solução VMware do Azure, em Gerenciar, selecione Criptografia. Em seguida, selecione Chaves gerenciadas pelo cliente (CMKs).

A CMK oferece duas opções para a seleção de chaves do Cofre de chaves:

Opção 1:

- Em Chave de criptografia, escolha selecionar no Cofre da Chave.

- Selecione o tipo de criptografia. Em seguida, selecione a opção Selecionar cofre da chave e chave .

- Selecione o Cofre da Chave e a chave na lista suspensa. Em seguida, escolha Selecionar.

Opção 2:

- Em Chave de criptografia, selecione Inserir chave do URI.

- Insira um URI de chave específico na caixa URI de chave .

Importante

Se desejar selecionar uma versão de chave específica em vez da versão mais recente selecionada automaticamente, será necessário especificar o URI da chave com a versão da chave. Essa escolha afeta o ciclo de vida da versão da chave CMK.

A opção Key Vault Managed Hardware Security Module (HSM) só é suportada com a opção Key URI.

Selecione Salvar para conceder acesso ao recurso.

Mudar de uma chave gerenciada pelo cliente para uma chave gerenciada pela Microsoft

Quando um cliente deseja mudar de uma CMK para uma chave gerenciada pela Microsoft (MMK), a carga de trabalho da VM não é interrompida. Para fazer a alteração de uma CMK para uma MMK:

- Em Gerir, selecione Encriptação a partir da nuvem privada da Solução VMware do Azure.

- Selecione Chaves gerenciadas pela Microsoft (MMK).

- Selecione Guardar.

Limitações

O Cofre da Chave deve ser configurado como recuperável. Precisa de:

- Configure o Cofre da Chave com a opção Exclusão Suave .

- Ative a Proteção contra Limpeza para proteger contra a exclusão forçada do cofre secreto, mesmo após a exclusão suave.

A atualização das configurações de CMK não funcionará se a chave tiver expirado ou se a chave de acesso da Solução VMware do Azure tiver sido revogada.

Resolução de problemas e melhores práticas

Aqui estão dicas de solução de problemas para alguns problemas comuns que você pode encontrar e também as práticas recomendadas a serem seguidas.

Eliminação acidental de uma chave

Se você excluir acidentalmente sua chave no cofre de chaves, a nuvem privada não poderá executar algumas operações de modificação de cluster. Para evitar esse cenário, recomendamos que você mantenha as exclusões suaves habilitadas no cofre de chaves. Essa opção garante que, se uma chave for excluída, ela possa ser recuperada dentro de um período de 90 dias como parte da retenção padrão de exclusão suave. Se estiver dentro do período de 90 dias, pode restaurar a chave para resolver o problema.

Restaurar permissão do cofre de chaves

Se você tiver uma nuvem privada que perdeu o acesso à CMK, verifique se a Identidade do Sistema Gerenciado (MSI) requer permissões no cofre de chaves. A notificação de erro retornada do Azure pode não indicar corretamente MSI exigindo permissões no cofre de chaves como a causa raiz. Lembre-se, as permissões necessárias são get, wrapKeye unwrapKey. Consulte a etapa 4 em Pré-requisitos.

Corrigir uma chave expirada

Se não estiver a utilizar a função de rotação automática e a CMK tiver expirado no Cofre da Chave, pode alterar a data de expiração da chave.

Restaurar o acesso ao cofre de chaves

Certifique-se de que o MSI é usado para fornecer acesso à nuvem privada para o cofre de chaves.

Supressão do MSI

Se você excluir acidentalmente o MSI associado a uma nuvem privada, precisará desativar a CMK. Em seguida, siga as etapas para ativar a CMK desde o início.

Próximos passos

- Saiba mais sobre o backup e a restauração do Azure Key Vault.

- Saiba mais sobre a recuperação do Azure Key Vault.