Criar servidor configurado com identidade gerenciada atribuída pelo usuário e TDE gerenciada pelo cliente

Aplica-se a: do Banco de Dados SQL do Azure

Este guia de instruções descreve as etapas para criar um servidor lógico no Azure configurado com criptografia de dados transparente (TDE) com chaves geridas pelo cliente (CMK) usando uma identidade gerida atribuída pelo utilizador para aceder ao Azure Key Vault .

Observação

Microsoft Entra ID era anteriormente conhecido como Azure Ative Directory (Azure AD).

Pré-requisitos

- Este guia de instruções pressupõe que já tenhas criado um Cofre de Chaves do Azure e importado uma chave para o mesmo para usar como protetor TDE para a Base de Dados SQL do Azure. Para obter mais informações, consulte criptografia de dados transparente com suporte a BYOK.

- A proteção Soft-delete e Purge deve ser ativada no cofre de chaves

- Você deve ter criado um de identidade gerenciada atribuído pelo usuário e fornecido as permissões TDE necessárias (Get, Wrap Key, Unwrap Key) no cofre de chaves acima. Para criar uma identidade gerenciada atribuída pelo usuário, consulte Criar uma identidade gerenciada atribuída pelo usuário.

- Você deve ter o Azure PowerShell instalado e em execução.

- [Recomendado, mas opcional] Crie primeiro o material de chave para o protetor TDE em um módulo de segurança de hardware (HSM) ou armazenamento de chaves local e importe o material de chave para o Cofre de Chaves do Azure. Siga as instruções para usar um módulo de segurança de hardware (HSM) e o Key Vault para saber mais.

Criar servidor configurado com TDE com chave gerenciada pelo cliente (CMK)

As etapas a seguir descrevem o processo de criação de um novo servidor lógico do Azure SQL Database e um novo banco de dados com uma identidade gerenciada atribuída pelo usuário. A identidade gerenciada atribuída pelo usuário é necessária para configurar uma chave gerenciada pelo cliente para TDE no momento da criação do servidor.

Navegue até a página de opção Select SQL deployment no portal do Azure.

Se você ainda não estiver conectado ao portal do Azure, entre quando solicitado.

Em bancos de dados SQL, deixe Tipo de recurso definido como de banco de dados único e selecione Criar.

Na guia Noções básicas do do formulário Criar Banco de Dados SQL, sob os Detalhes do projeto, selecione a Assinatura do Azure desejada.

Para Grupo de Recursos, selecione Criar novo, introduza um nome para o grupo de recursos e selecione OK.

Para Nome do banco de dados, digite

ContosoHR.Para o servidor , selecione Criar novoe preencha o formulário de novo servidor com os seguintes valores:

-

Nome do servidor: Insira um nome de servidor exclusivo. Os nomes de servidor devem ser globalmente exclusivos para todos os servidores no Azure, não apenas exclusivos dentro de uma assinatura. Insira algo como

mysqlserver135e o portal do Azure informará se ele está disponível ou não. -

Login de administrador do servidor: Insira um nome de login de administrador, por exemplo:

azureuser. - palavra-passe : introduza uma palavra-passe que cumpra os requisitos de palavra-passe e introduza-a novamente no campo Confirmar palavra-passe.

- Localização: Selecione um local na lista suspensa

-

Nome do servidor: Insira um nome de servidor exclusivo. Os nomes de servidor devem ser globalmente exclusivos para todos os servidores no Azure, não apenas exclusivos dentro de uma assinatura. Insira algo como

Selecione Next: Networking na parte inferior da página.

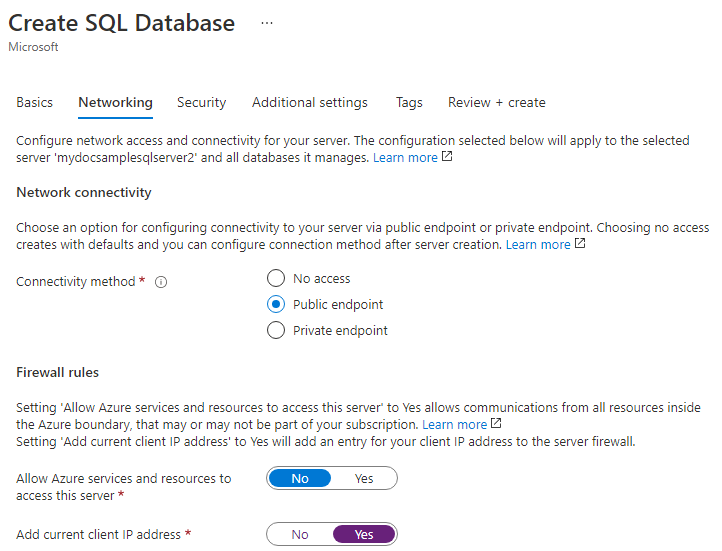

Na guia de Rede, para método de conectividade, selecione ponto de extremidade público.

Para regras de Firewall, configure Adicionar endereço IP do cliente atual comoSim. Mantenha Permitir que os serviços e recursos do Azure acedam a este servidor definido como Não.

Selecione Seguinte: Segurança na parte inferior da página.

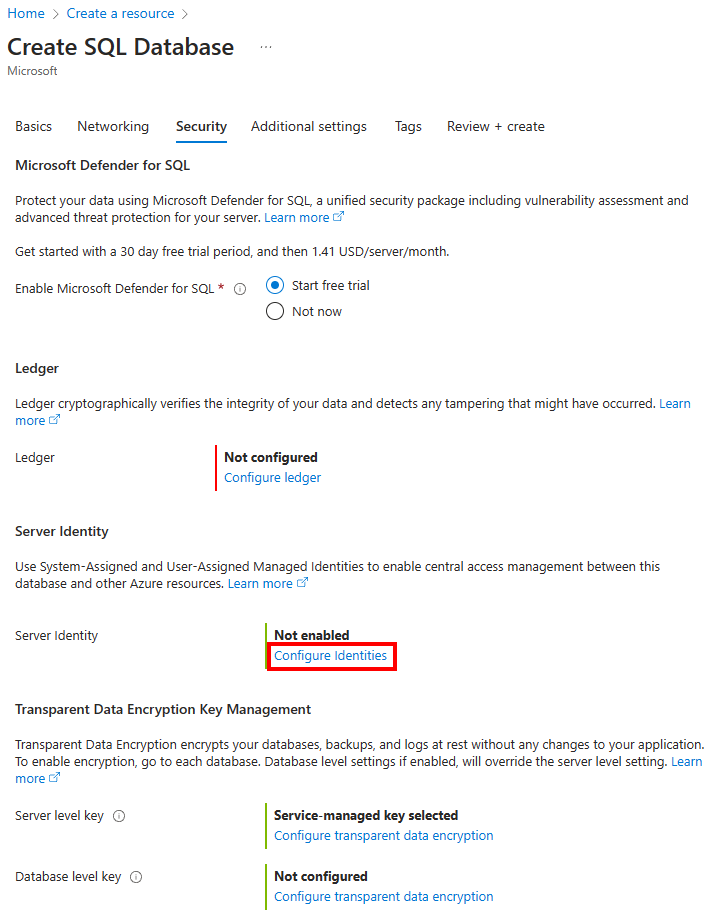

Na guia Segurança, em Identidade do Servidor, selecione Configurar Identidades.

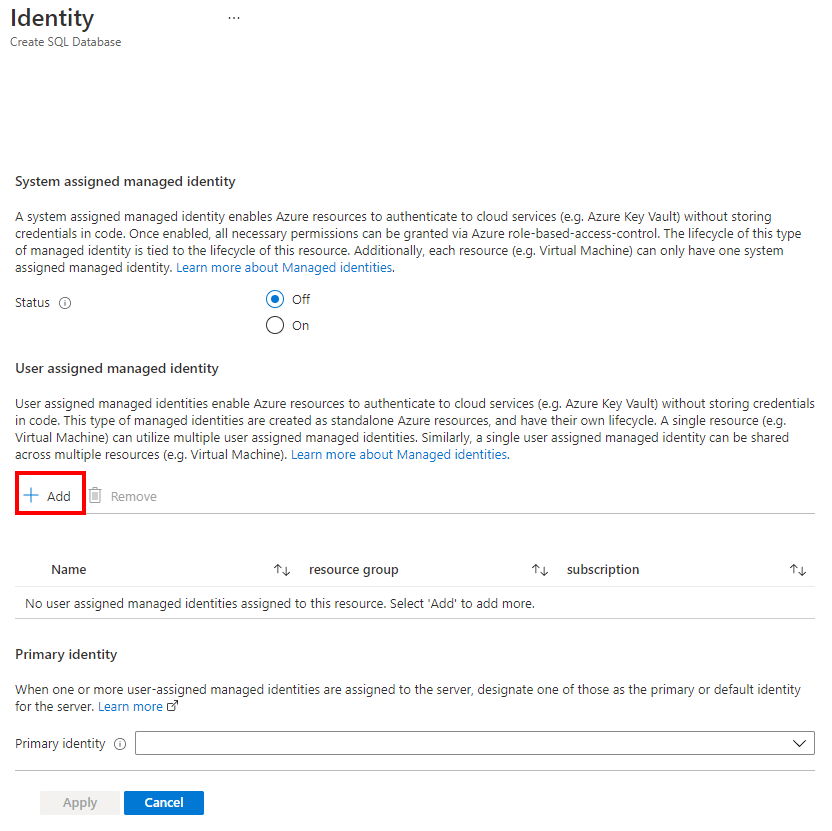

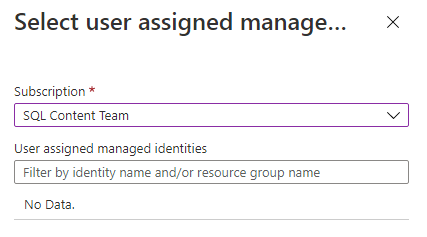

No painel Identidade, selecione Desativar para Identidade gerida atribuída pelo sistema e, em seguida, selecione Adicionar em Identidade gerida atribuída pelo utilizador. Selecione a subscrição pretendida e, em seguida, em Identidades geridas atribuídas pelo utilizador, selecione a identidade gerida atribuída pelo utilizador a partir da subscrição selecionada. Em seguida, selecione o botão Adicionar.

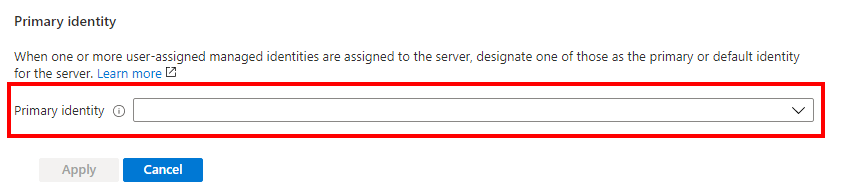

Na identidade principal, selecione a mesma identidade gerida atribuída pelo utilizador que foi selecionada na etapa anterior.

Selecione Aplicar

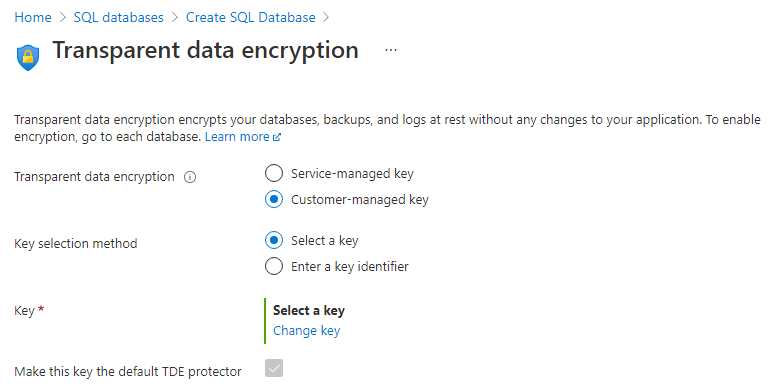

Na guia Segurança, em Transparent Data Encryption Key Management, você tem a opção de configurar a criptografia de dados transparente para o servidor ou banco de dados.

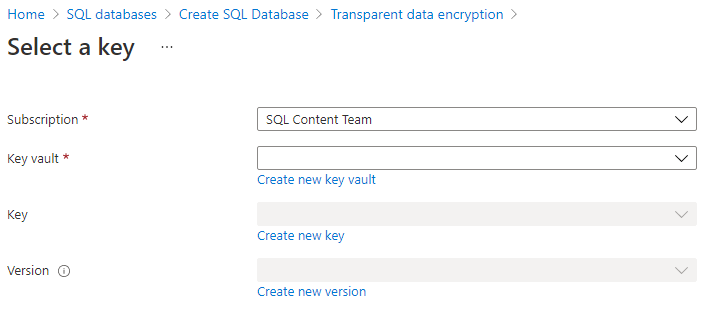

- Para chave a nível de servidor: Selecione Configurar criptografia de dados transparente. Selecione a tecla Customer-Managed, e aparecerá uma opção para selecionar a tecla . Selecione Alterar chave. Selecione ode Assinatura do

desejado, Cofre de chaves ,de chaves e Versão para a chave gerenciada pelo cliente a ser usada para TDE. Selecione o botão Selecionar.

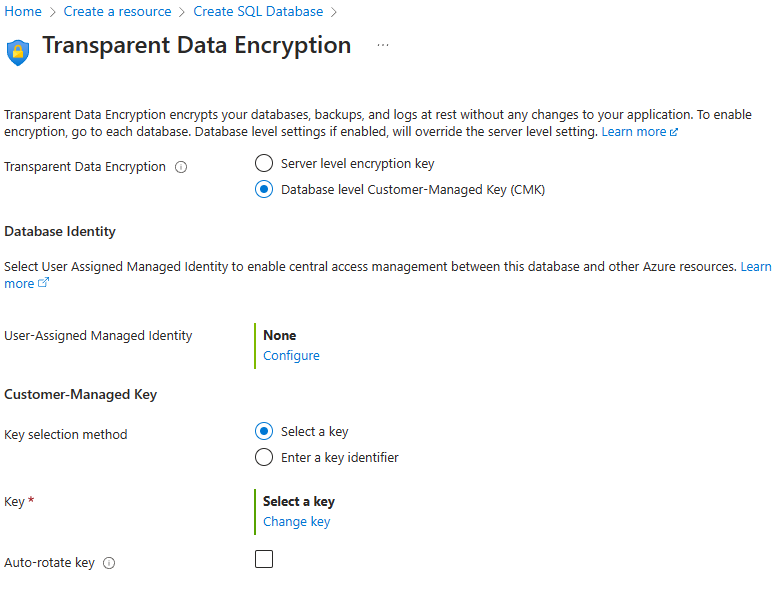

- Para chave de nível de banco de dados: Selecione Configurar criptografia de dados transparente. Selecione

Nível de banco de dados Customer-Managed de chave e uma opção para configurar o de identidade de banco de dadose de chave de Customer-Managed aparecerá. Selecione Configurar para configurar um User-Assigned Identidade Gerenciada para o banco de dados, semelhante à etapa 13. Selecione Alterar chave para configurar uma chave Customer-Managed. Selecione ode Assinatura do desejado, Cofre de chaves ,de chaves e Versão para a chave gerenciada pelo cliente a ser usada para TDE. Você também tem a opção de ativar a chave de rotação automática no menu Criptografia de Dados Transparente. Selecione o botão Selecionar.

- Para chave a nível de servidor: Selecione Configurar criptografia de dados transparente. Selecione a tecla Customer-Managed, e aparecerá uma opção para selecionar a tecla . Selecione Alterar chave. Selecione ode Assinatura do

Selecione Aplicar

Selecione Revisão + criar na parte inferior da página

Na página Rever + criar, depois de revisar, selecione Criar.

Próximos passos

- Introdução à integração do Azure Key Vault e suporte Bring Your Own Key para TDE: Ative o TDE usando sua própria chave do Key Vault.