Auditoria usando identidade gerenciada

Aplica-se a:Banco de Dados

SQL do Azure Azure Synapse Analytics

A auditoria do Banco de Dados SQL do Azure pode ser configurada para usar uma conta de Armazenamento com dois métodos de autenticação:

- Identidade Gerida

- Chaves de acesso de armazenamento

A Identidade Gerenciada pode ser uma identidade gerenciada atribuída ao sistema (SMI) ou uma identidade gerenciada atribuída pelo usuário (UMI).

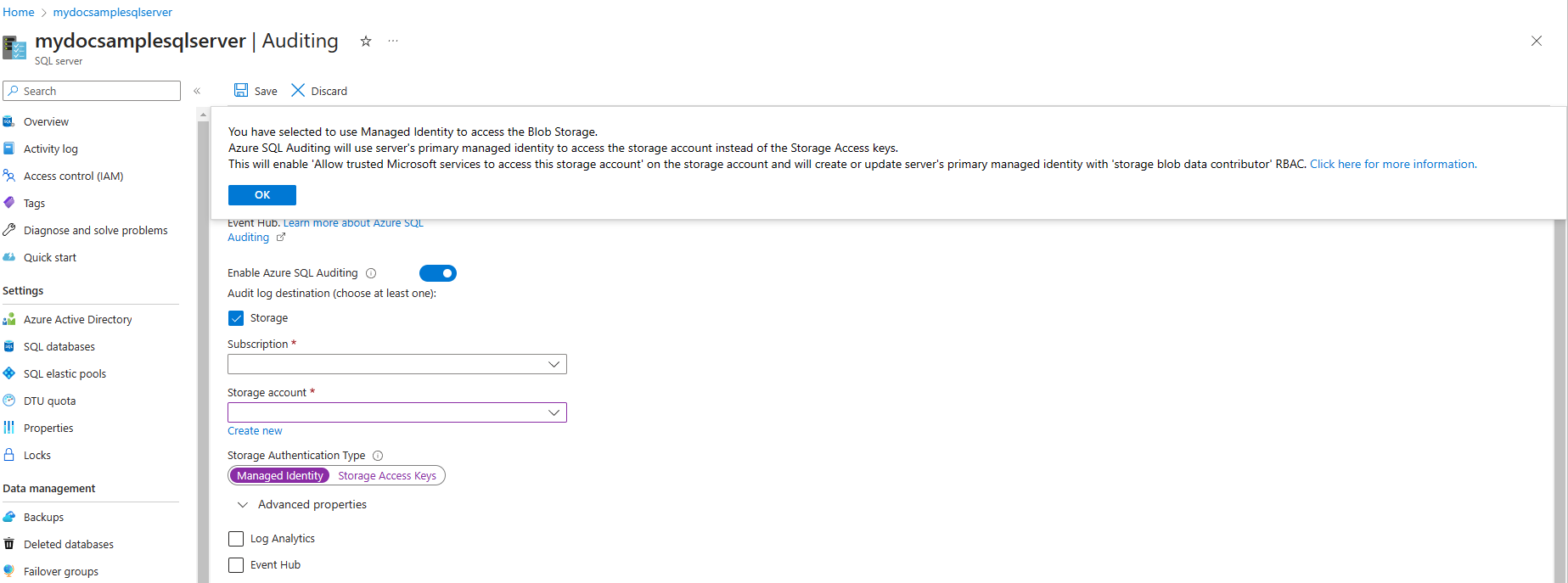

Para configurar a gravação de logs de auditoria em uma conta de armazenamento, vá para o portal do Azure e selecione seu recurso de servidor lógico para o Banco de Dados SQL do Azure. Selecione Armazenamento no menu Auditoria . Selecione a conta de armazenamento do Azure onde os logs serão salvos.

Por padrão, a identidade usada é a identidade de usuário principal atribuída ao servidor. Se não houver identidade de usuário, o servidor criará uma identidade gerenciada atribuída ao sistema e a usará para autenticação.

Selecione o período de retenção abrindo as propriedades Avançadas. Em seguida, selecione Guardar. Os logs anteriores ao período de retenção são excluídos.

Nota

Para configurar a auditoria baseada em identidade gerenciada no Azure Synapse Analytics, consulte a seção Configurar identidade gerenciada atribuída ao sistema para auditoria do Azure Synapse Analytics mais adiante neste artigo.

Identidade gerida atribuída pelo utilizador

UMI dá aos usuários flexibilidade para criar e manter seu próprio UMI para um determinado locatário. UMI pode ser usado como identidades de servidor para o Azure SQL. A UMI é gerenciada pelo usuário, em comparação com uma identidade gerenciada atribuída ao sistema, cuja identidade é definida exclusivamente por servidor e atribuída pelo sistema.

Para obter mais informações sobre UMI, consulte Identidades gerenciadas no Microsoft Entra ID para Azure SQL.

Configurar identidade gerenciada atribuída pelo usuário para auditoria do Banco de Dados SQL do Azure

Antes que a auditoria possa ser configurada para enviar logs para sua conta de armazenamento, a identidade gerenciada atribuída ao servidor precisa ter a atribuição da função de Colaborador de Dados de Blob de Armazenamento . Essa atribuição é necessária se você estiver configurando a auditoria usando o PowerShell, a CLI do Azure, a API REST ou os modelos ARM. A atribuição de função é feita automaticamente ao usar o portal do Azure para configurar a Auditoria, portanto, as etapas abaixo são desnecessárias se você estiver configurando a Auditoria por meio do portal do Azure.

Aceda ao portal do Azure.

Crie uma identidade gerenciada atribuída pelo usuário, caso ainda não tenha feito isso. Para obter mais informações, consulte Criando identidade gerenciada atribuída ao usuário.

Vá para sua conta de armazenamento que você deseja configurar para auditoria.

Selecione o menu Controle de acesso (IAM).

Selecione Adicionar>Adicionar atribuição de função.

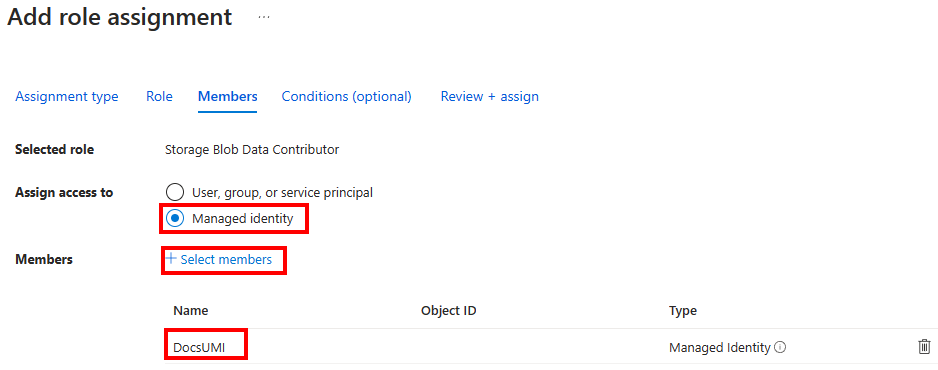

Na guia Função, pesquise e selecione Colaborador de Dados de Blob de Armazenamento. Selecione Seguinte.

No separador Membros, selecione Identidade gerida na secção Atribuir acesso a e, em seguida, Selecionar membros. Você pode selecionar a identidade gerenciada que foi criada para seu servidor.

Selecione Rever + atribuir.

Para obter mais informações, consulte Atribuir funções do Azure usando o portal.

Use o seguinte para configurar a auditoria usando a identidade gerenciada atribuída pelo usuário:

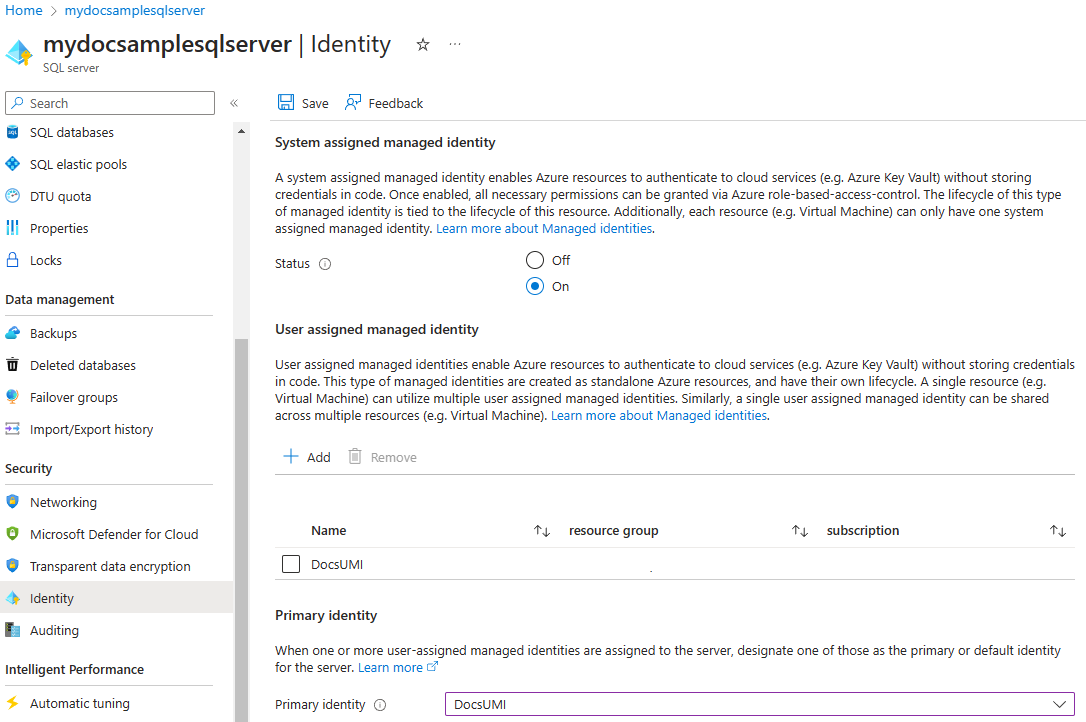

Vá para o menu Identidade do seu servidor. Na seção Identidade gerenciada atribuída ao usuário, Adicione a identidade gerenciada.

Em seguida, você pode selecionar a identidade gerenciada adicionada como a identidade principal para seu servidor.

Vá para o menu Auditoria do servidor. Selecione Identidade gerenciada como o tipo de autenticação de armazenamento ao configurar o armazenamento para seu servidor.

Configurar identidade gerenciada atribuída ao sistema para auditoria do Azure Synapse Analytics

Não é possível usar a autenticação baseada em UMI em uma conta de armazenamento para auditoria. Somente a identidade gerenciada atribuída pelo sistema (SMI) pode ser usada para o Azure Synapse Analytics. Para que a autenticação SMI funcione, a identidade gerenciada deve ter a função de Colaborador de Dados de Blob de Armazenamento atribuída a ela, nas configurações de Controle de Acesso da conta de armazenamento. Essa função será adicionada automaticamente se o portal do Azure for usado para configurar a auditoria.

No portal do Azure para o Azure Synapse Analytics, não há nenhuma opção para escolher explicitamente a chave SAS ou a autenticação SMI, como é o caso do Banco de Dados SQL do Azure.

Se a conta de armazenamento estiver atrás de uma VNet ou firewall, a auditoria será configurada automaticamente usando a autenticação SMI.

Se a conta de armazenamento não estiver atrás de uma VNet ou firewall, a auditoria será configurada automaticamente usando a autenticação baseada em chave SAS.

Para forçar o uso da autenticação SMI, independentemente de a conta de armazenamento estar atrás de uma VNet ou firewall, use a API REST ou o PowerShell, da seguinte maneira:

Se estiver usando a API REST, omita o

StorageAccountAccessKeycampo explicitamente no corpo da solicitação.Para mais informações, consulte:

Se estiver usando o PowerShell, passe o

UseIdentityparâmetro comotrue.Para mais informações, consulte: