Gerencie a segurança do sistema com o Microsoft Defender for Cloud (visualização)

Aplica-se a: Azure Local 2311.2 e posterior

Este artigo descreve como usar o Microsoft Defender for Cloud para proteger o Azure Local contra várias ameaças cibernéticas e vulnerabilidades.

O Defender for Cloud ajuda a melhorar a postura de segurança do Azure Local e pode proteger contra ameaças existentes e em evolução.

Para obter mais informações sobre o Microsoft Defender for Cloud, consulte a documentação do Microsoft Defender for Cloud.

Importante

Este recurso está atualmente em visualização. Veja Termos de Utilização Complementares da Pré-visualizações do Microsoft Azure para obter os termos legais que se aplicam às funcionalidades do Azure que estão na versão beta, na pré-visualização ou que ainda não foram lançadas para disponibilidade geral.

Pré-requisitos

Antes de começar, certifique-se de que os seguintes pré-requisitos foram concluídos:

- Você tem acesso ao Azure Local que está implantado, registado e conectado ao Azure.

- Você tem pelo menos funções de Proprietário ou Colaborador em sua assinatura do Azure para ativar o CSPM (Gerenciamento básico de postura de segurança na nuvem).

Habilitar o Defender for Cloud for Azure Local

Siga estas etapas para habilitar o Defender for Cloud for Azure Local.

- Passo 1: Ative o CSPM Foundational.

- Etapa 2: Ative o Defender for Servers para máquinas individuais e VMs Arc.

Etapa 1: Ativar o CSPM básico

Esta etapa ativa o plano básico do Defender for Cloud, sem custo extra. Este plano permite-lhe monitorizar e identificar os passos que pode seguir para proteger o Azure Local, juntamente com outros recursos do Azure e do Arc. Para obter instruções, consulte Habilitar o Defender for Cloud em sua assinatura do Azure.

Etapa 2: Ativar o Defender for Servers para máquinas individuais e VMs Arc

Esta etapa fornece recursos de segurança aprimorados, incluindo alertas de segurança para máquinas individuais e VMs Arc.

Para fazer isso, siga todas as instruções na seção Habilitar o plano Defender for Servers, que inclui:

- Selecionar um plano

- Configurando a cobertura de monitoramento para:

- Agente do Log Analytics

- Avaliação de vulnerabilidades

- Endpoint protection

Aplicar a iniciativa Microsoft Cloud Security Benchmark

Depois de ativar o plano Microsoft Defender for Cloud Foundational CSPM, você deve aplicar a iniciativa Microsoft Cloud Security Benchmark (MCSB). Você pode exibir as configurações de segurança por meio do portal do Azure somente quando o MCSB é aplicado. Use um dos seguintes métodos para aplicar a iniciativa MCSB:

- Aplique o MCSB através do portal conforme descrito abaixo.

- Aplique manualmente a linha de base de segurança de computação do Azure na política do Azure a todos os servidores de cluster. Consulte Linha de base de segurança do Windows.

Siga estas etapas para aplicar a iniciativa MCSB no nível de assinatura:

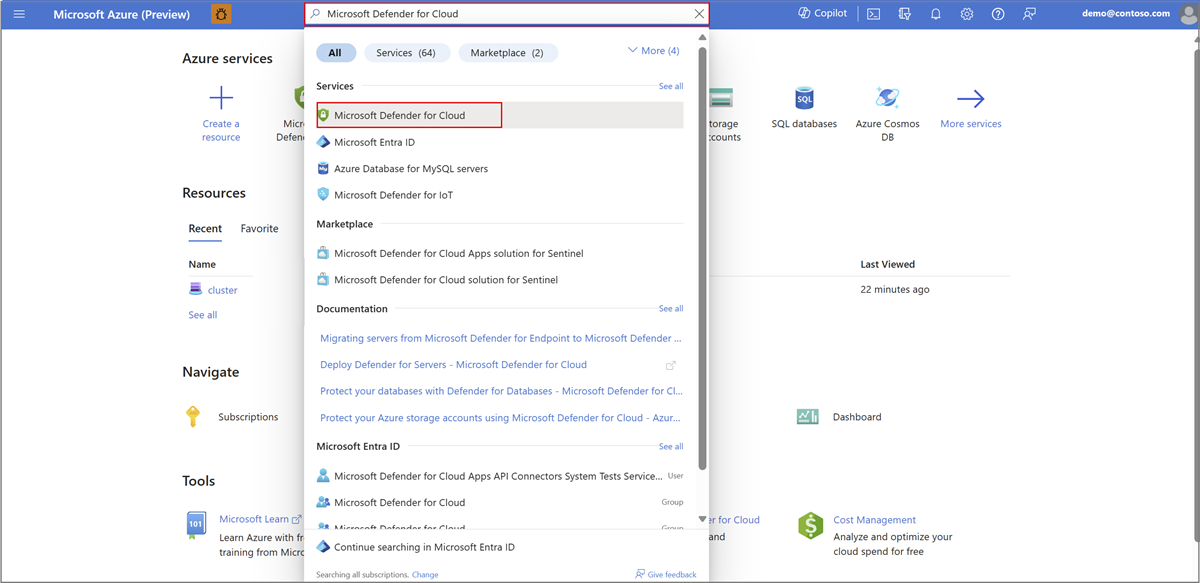

Entre no portal do Azure e procure e selecione Microsoft Defender for Cloud.

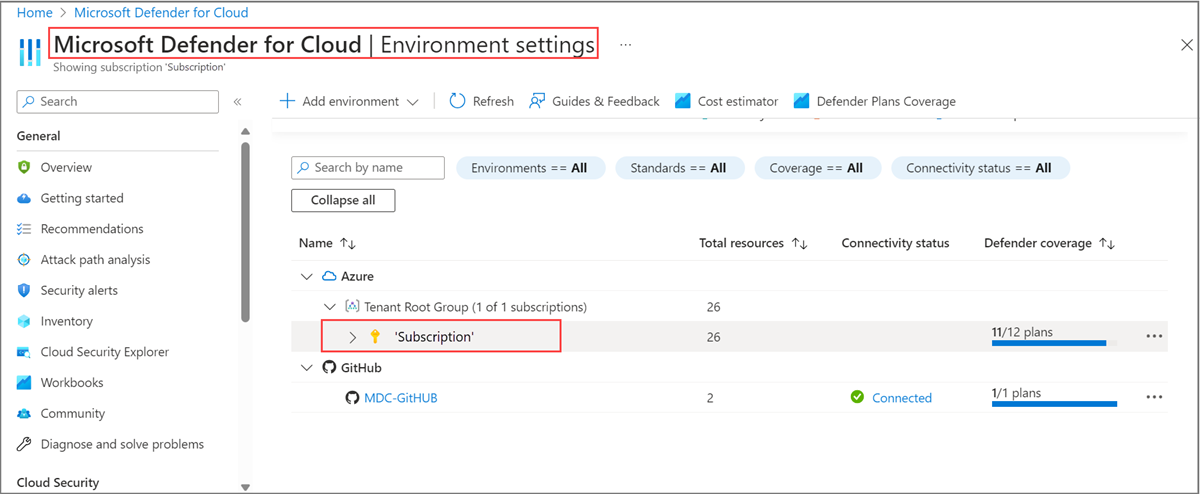

No painel esquerdo, role para baixo até a seção Gerenciamento e selecione Configurações de ambiente.

Na página Configurações de ambiente , selecione a assinatura em uso na lista suspensa.

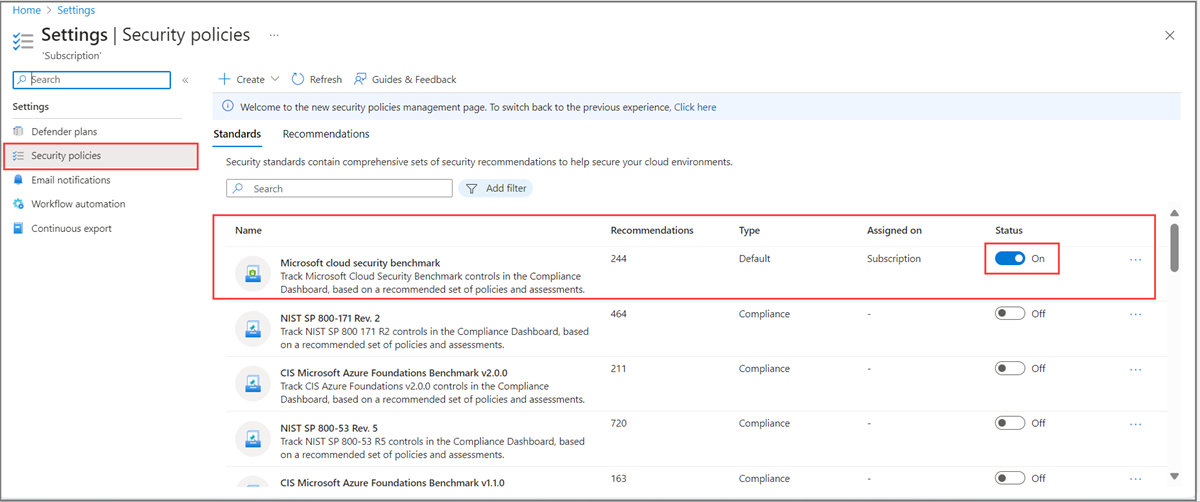

Selecione a folha Políticas de segurança .

Para o benchmark de segurança na nuvem da Microsoft, alterne o botão Status para Ativado.

Aguarde pelo menos uma hora para que a iniciativa de política do Azure avalie os recursos incluídos.

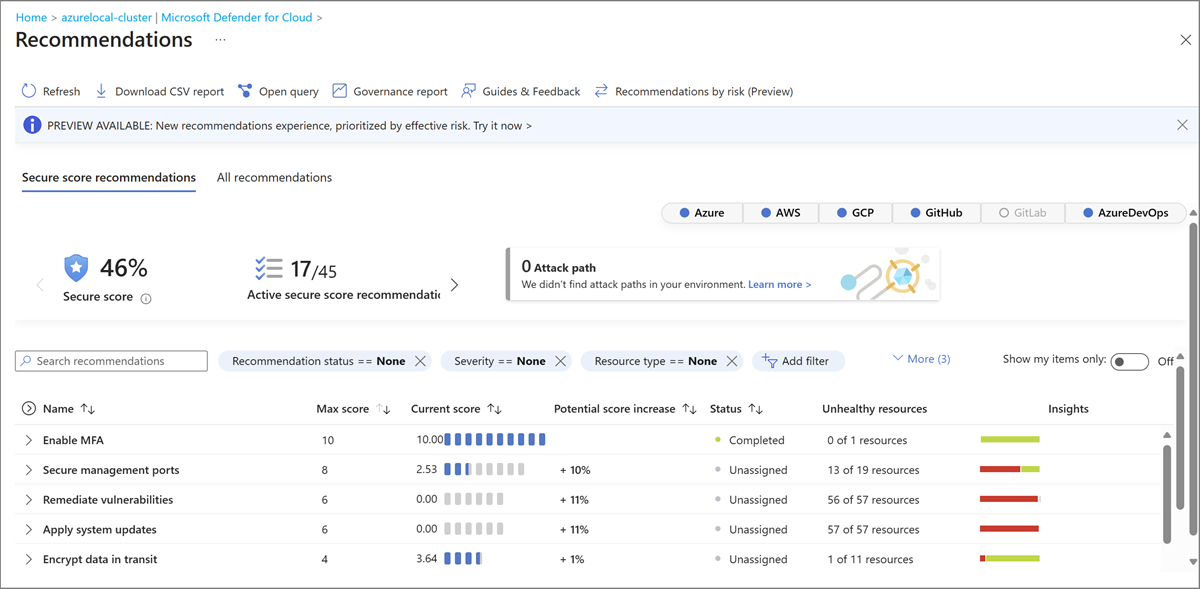

Ver recomendações de segurança

As recomendações de segurança são criadas quando potenciais vulnerabilidades de segurança são identificadas. Essas recomendações guiam você pelo processo de configuração do controle necessário.

Depois de habilitar o Defender for Cloud for Azure Local, siga estas etapas para exibir recomendações de segurança para o Azure Local:

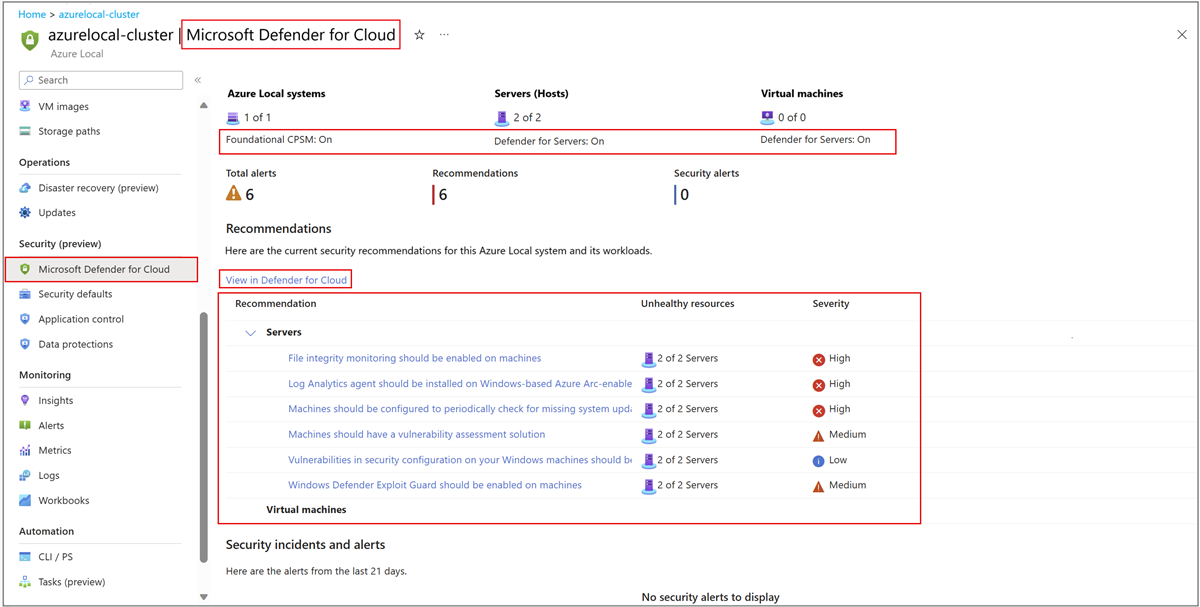

No portal do Azure, vá para a página de recursos do Azure Local e selecione sua instância.

No painel esquerdo, role para baixo até a seção Segurança (visualização) e selecione Microsoft Defender for Cloud.

Na página Microsoft Defender for Cloud, em Recomendações, você pode exibir as recomendações de segurança atuais para a instância Local do Azure selecionada e suas cargas de trabalho. Por padrão, as recomendações são agrupadas por tipo de recurso.

(Opcional) Para exibir as recomendações de segurança para várias instâncias locais do Azure, selecione o link Exibir no Defender for Cloud . Isso abre a página Recomendações no portal do Microsoft Defender for Cloud. Esta página fornece recomendações de segurança em todos os seus recursos do Azure, incluindo o Azure Local.

Nota

As recomendações exclusivas do Azure Local estão disponíveis apenas no Azure Local 2311 ou posterior. Azure Stack HCI, versão 22H2 mostra recomendações que também estão disponíveis no Windows Server.

Para saber mais sobre as recomendações de segurança específicas do Azure Local, consulte a seção Recomendações de computação do Azure no artigo Recomendações de segurança de computação.

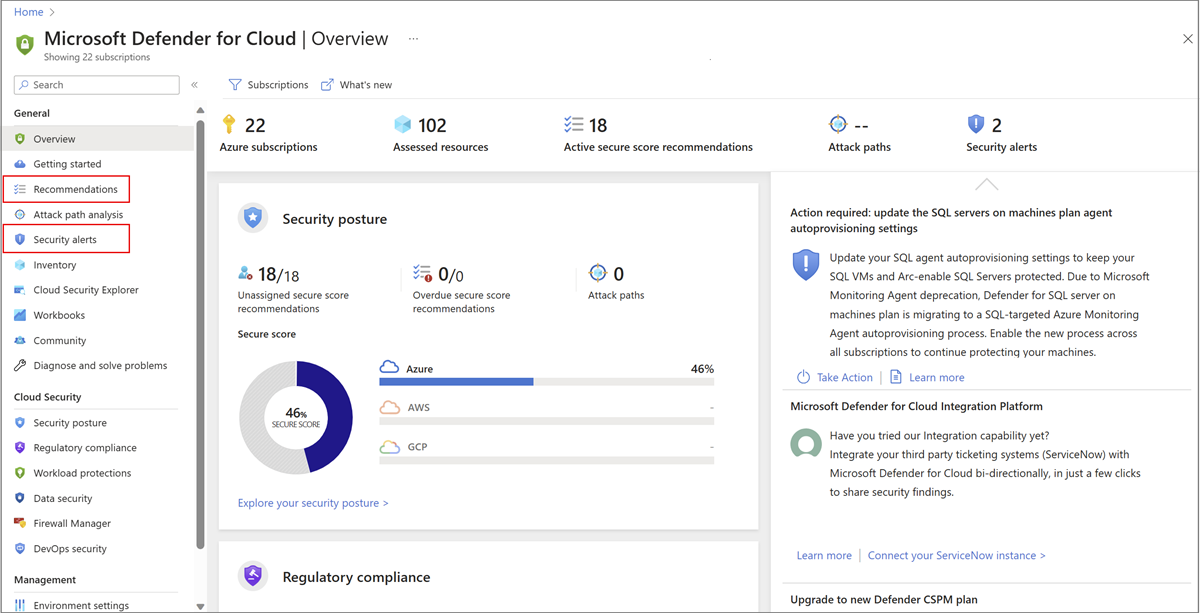

Monitorar servidores e VMs Arc

Vá para o portal do Microsoft Defender for Cloud para monitorar alertas para servidores individuais e VMs Arc em execução no Azure Local. Você pode utilizar os recursos de conformidade regulatória e análise de caminho de ataque, entre outros recursos de segurança aprimorados.

Siga estas etapas para acessar as páginas do portal do Microsoft Defender for Cloud para monitorar servidores individuais e VMs do Arc:

Entre no portal do Azure e procure e selecione Microsoft Defender for Cloud.

A página Visão geral do portal do Microsoft Defender for Cloud mostra a postura geral de segurança do seu ambiente. No painel de navegação esquerdo, navegue até várias páginas do portal, como Recomendações para exibir recomendações de segurança para servidores individuais e VMs Arc em execução no Azure Local ou Alertas de segurança para monitorar alertas para eles.