Usar o Controle de Acesso baseado em função para gerenciar máquinas virtuais locais do Azure

Aplica-se a: Azure Local 2311.2 e posterior

Este artigo descreve como usar o RBAC (Controle de Acesso Baseado em Função) para controlar o acesso a máquinas virtuais (VMs) Arc em execução no Azure Local.

Você pode usar as funções RBAC internas para controlar o acesso a VMs e recursos de VM, como discos virtuais, interfaces de rede, imagens de VM, redes lógicas e caminhos de armazenamento. Você pode atribuir essas funções a usuários, grupos, entidades de serviço e identidades gerenciadas.

Sobre as funções RBAC incorporadas

Para controlar o acesso a VMs e recursos de VM no Azure Local, você pode usar as seguintes funções RBAC:

- Azure Stack HCI Administrator - Esta função concede acesso total à sua instância Local do Azure e seus recursos. Um administrador de HCI do Azure Stack pode registrar o sistema, bem como atribuir o contribuidor da VM HCI do Azure Stack e as funções de leitor de VM do Azure Stack HCI a outros usuários. Eles também podem criar recursos compartilhados, como redes lógicas, imagens de VM e caminhos de armazenamento.

- Azure Stack HCI VM Contributor - Esta função concede permissões para executar todas as ações da VM, como iniciar, parar, reiniciar as VMs. Um Colaborador de VM HCI do Azure Stack pode criar e excluir VMs, bem como os recursos e extensões anexados a VMs. Um Colaborador de VM HCI do Azure Stack não pode registrar o sistema ou atribuir funções a outros usuários, nem criar recursos compartilhados pelo sistema, como redes lógicas, imagens de VM e caminhos de armazenamento.

- Azure Stack HCI VM Reader - Esta função concede permissões para exibir apenas as VMs. Um leitor de VM não pode executar nenhuma ação nas VMs ou recursos e extensões de VM.

Aqui está uma tabela que descreve as ações de VM concedidas por cada função para as VMs e os vários recursos de VM. Os recursos de VM são referidos aos recursos necessários para criar uma VM e incluem discos virtuais, interfaces de rede, imagens de VM, redes lógicas e caminhos de armazenamento:

| Função incorporada | VMs | Recursos para VMs |

|---|---|---|

| Azure Stack HCI Administrator | Criar, listar, excluir VMs Iniciar, parar, reiniciar VMs |

Criar, listar e excluir todos os recursos da VM, incluindo redes lógicas, imagens da VM e caminhos de armazenamento |

| Azure Stack HCI VM Contributor | Criar, listar, excluir VMs Iniciar, parar, reiniciar VMs |

Criar, listar e excluir todos os recursos da VM, exceto redes lógicas, imagens da VM e caminhos de armazenamento |

| Azure Stack HCI VM Reader | Listar todas as VMs | Listar todos os recursos da VM |

Pré-requisitos

Antes de começar, certifique-se de preencher os seguintes pré-requisitos:

Certifique-se de que preencha os requisitos locais do Azure.

Certifique-se de que tem acesso à subscrição do Azure como Proprietário ou Administrador de Acesso de Utilizador para atribuir funções a outros.

Atribuir funções RBAC aos usuários

Você pode atribuir funções RBAC ao usuário por meio do portal do Azure. Siga estas etapas para atribuir funções RBAC aos usuários:

No portal do Azure, procure o escopo para conceder acesso a, por exemplo, pesquisar assinaturas, grupos de recursos ou um recurso específico. Neste exemplo, usamos a assinatura na qual seu Azure Local é implantado.

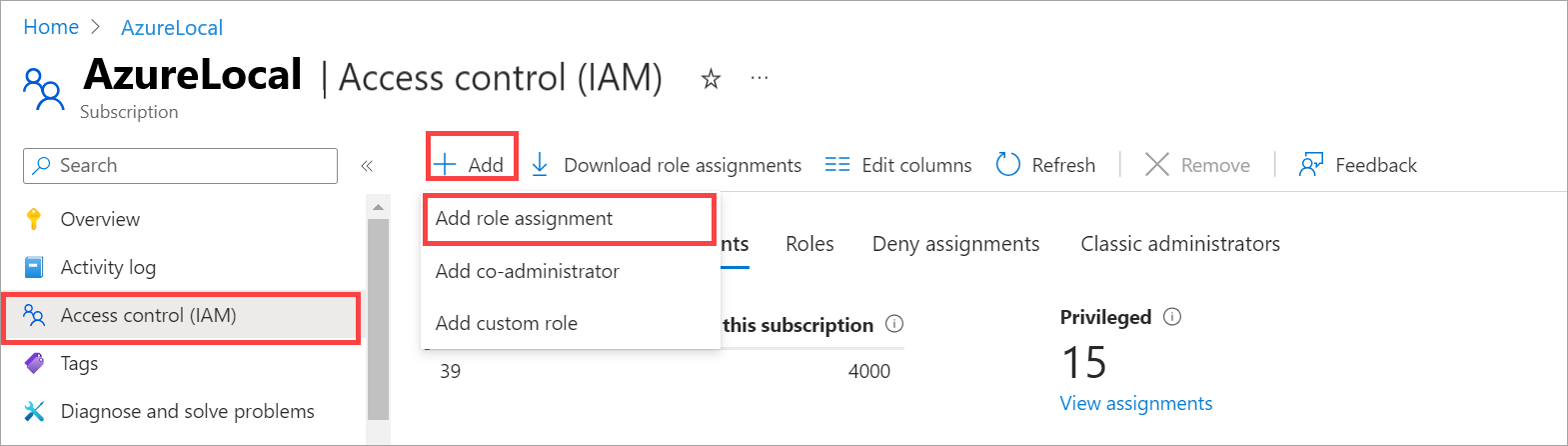

Aceda à sua subscrição e, em seguida, aceda a > de funções de controlo de acesso (IAM). Na barra de comandos superior, selecione + Adicionar e, em seguida, selecione Adicionar atribuição de função.

Se você não tiver permissões para atribuir funções, a opção Adicionar atribuição de função será desabilitada.

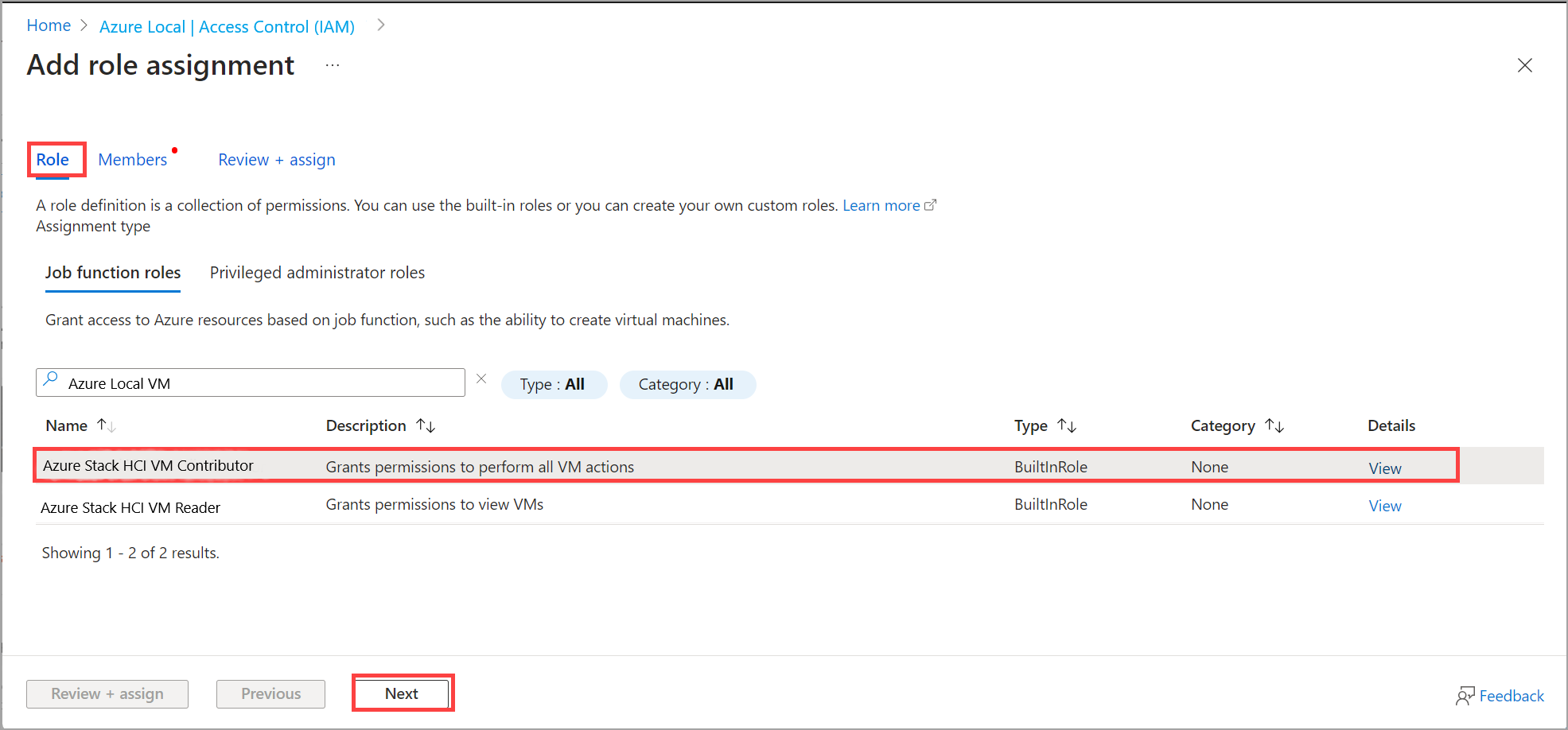

Na guia Função, selecione uma função RBAC para atribuir e escolha uma das seguintes funções internas:

- Azure Stack HCI Administrator

- Azure Stack HCI VM Contributor

- Azure Stack HCI VM Reader

Na guia Membros, selecione o Usuário, grupo ou entidade de serviço. Selecione também um membro para atribuir a função.

Reveja a função e atribua-a.

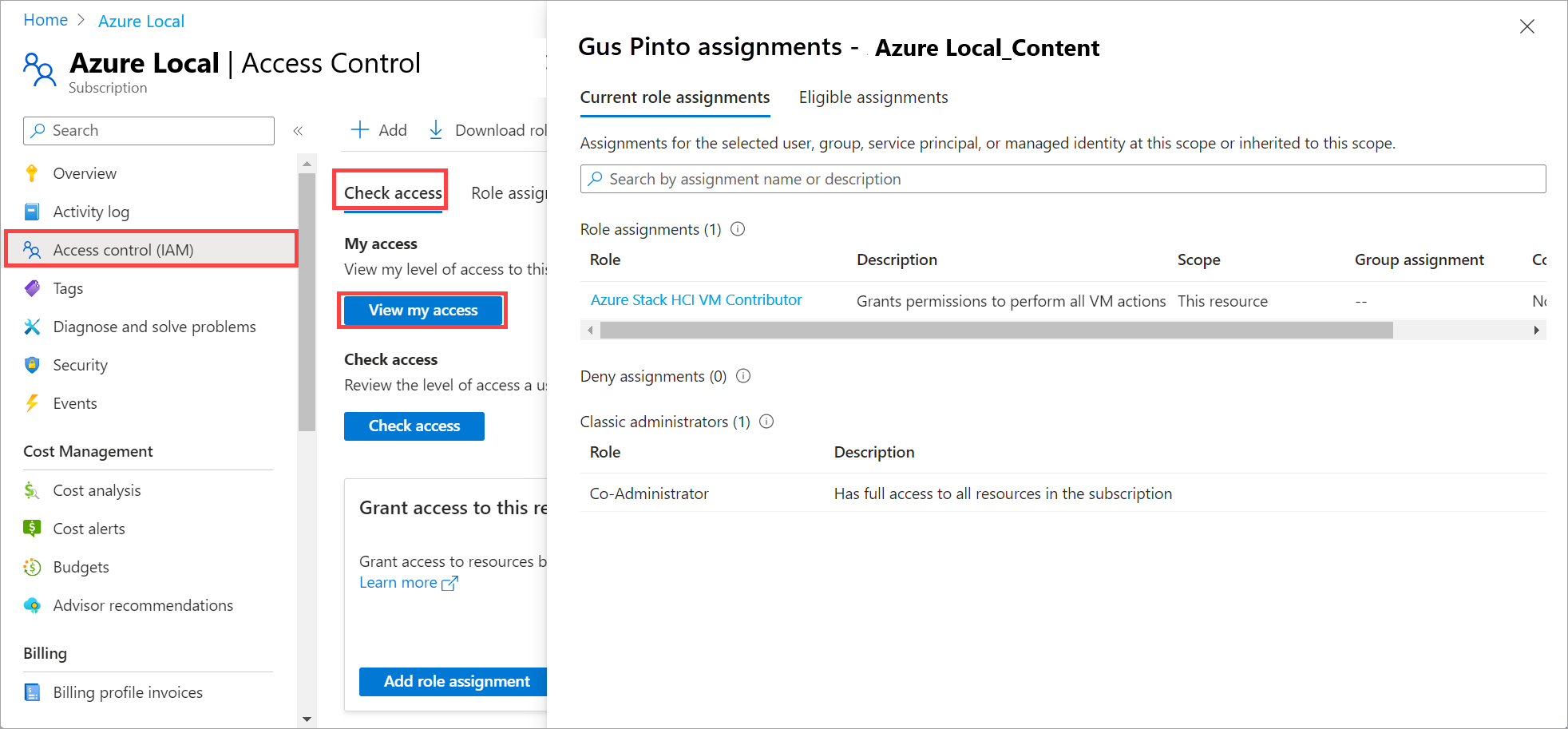

Verifique a atribuição de função. Vá para Controle de acesso (IAM) > Verificar acesso > Exibir meu acesso. Você deve ver a atribuição de função.

Para obter mais informações sobre atribuição de função, consulte Atribuir funções do Azure usando o portal do Azure.

Próximos passos

- Crie um caminho de armazenamento para a VM Local do Azure.