Configurar a criptografia de disco para instâncias do Azure Managed Redis (visualização) usando chaves gerenciadas pelo cliente

Os dados em um servidor Redis são armazenados na memória por padrão. Esses dados não são criptografados. Você pode implementar sua própria criptografia nos dados antes de gravá-los no cache. Em alguns casos, os dados podem residir no disco, devido às operações do sistema operacional ou devido a ações deliberadas para persistir dados usando exportação ou persistência de dados.

O Azure Managed Redis (visualização) oferece chaves gerenciadas por plataforma (PMKs), também conhecidas como chaves gerenciadas pela Microsoft (MMKs), por padrão para criptografar dados no disco em todas as camadas. O Azure Managed Redis oferece adicionalmente a capacidade de encriptar o SO e os discos de persistência de dados com uma chave gerida pelo cliente (CMK). As chaves gerenciadas pelo cliente podem ser usadas para encapsular os MMKs para controlar o acesso a essas chaves. Isso torna a CMK uma chave de criptografia de chave ou KEK. Para obter mais informações, consulte Gerenciamento de chaves no Azure.

Escopo de disponibilidade para criptografia de disco CMK

| Escalão de serviço | Otimizada para memória, Equilibrada, Otimizada para computação | Otimizada para Flash |

|---|---|---|

| Chaves gerenciadas pela Microsoft (MMK) | Sim | Sim |

| Chaves gerenciadas pelo cliente (CMK) | Sim | Sim |

Cobertura de criptografia

No Azure Managed Redis, a criptografia de disco é usada para criptografar o disco de persistência, os arquivos temporários e o disco do sistema operacional:

- disco de persistência: contém arquivos RDB ou AOF persistentes como parte da persistência de dados

- Arquivos temporários usados na exportação: Os dados temporários usados exportados são criptografados. Quando você exporta dados, a criptografia dos dados finais exportados é controlada pelas configurações na conta de armazenamento.

- o disco do SO

MMK é usado para criptografar esses discos por padrão, mas CMK também pode ser usado.

Na camada Otimizado para Flash, chaves e valores também são parcialmente armazenados no disco usando armazenamento flash NVMe (nonvolatile memory express). No entanto, esse disco não é o mesmo usado para dados persistentes. Em vez disso, é efêmero e os dados não são persistentes depois que o cache é interrompido, deslocalizado ou reinicializado. MMK só é suportado neste disco porque esses dados são transitórios e efêmeros.

| Dados armazenados | Disco | Opções de encriptação |

|---|---|---|

| Arquivos de persistência | Disco de persistência | MMK ou CMK |

| Arquivos RDB aguardando exportação | Disco do SO e disco de persistência | MMK ou CMK |

| Chaves e valores (somente camada otimizada para Flash) | Disco NVMe transitório | MMK |

Pré-requisitos e limitações

Pré-requisitos e limitações gerais

- Somente a identidade gerenciada atribuída ao usuário é suportada para se conectar ao Cofre da Chave do Azure. Não há suporte para identidade gerenciada atribuída ao sistema.

- A alteração entre MMK e CMK em uma instância de cache existente aciona uma operação de manutenção de longa duração. Não recomendamos isso para uso em produção porque ocorre uma interrupção do serviço.

Pré-requisitos e limitações do Azure Key Vault

- O recurso do Cofre de Chaves do Azure que contém a chave gerenciada pelo cliente deve estar na mesma região que o recurso de cache.

- A proteção contra limpeza e a exclusão suave devem ser habilitadas na instância do Cofre de Chaves do Azure. A proteção contra limpeza não está ativada por padrão.

- Quando você usa regras de firewall no Cofre da Chave do Azure, a instância do Cofre da Chave deve ser configurada para permitir serviços confiáveis.

- Apenas as chaves RSA são suportadas

- O usuário atribuído à identidade gerenciada deve receber as permissões Get, Unwrap Key e Wrap Key nas políticas de acesso do Cofre de Chaves ou as permissões equivalentes no Controle de Acesso Baseado em Função do Azure. Uma definição de função interna recomendada com os privilégios mínimos necessários para esse cenário é chamada KeyVault Crypto Service Encryption User.

Como configurar a criptografia CMK no Azure Managed Redis

Use o portal para criar um novo cache com a CMK habilitada

Entre no portal do Azure e inicie o guia de início rápido Criar uma instância do Azure Managed Redis.

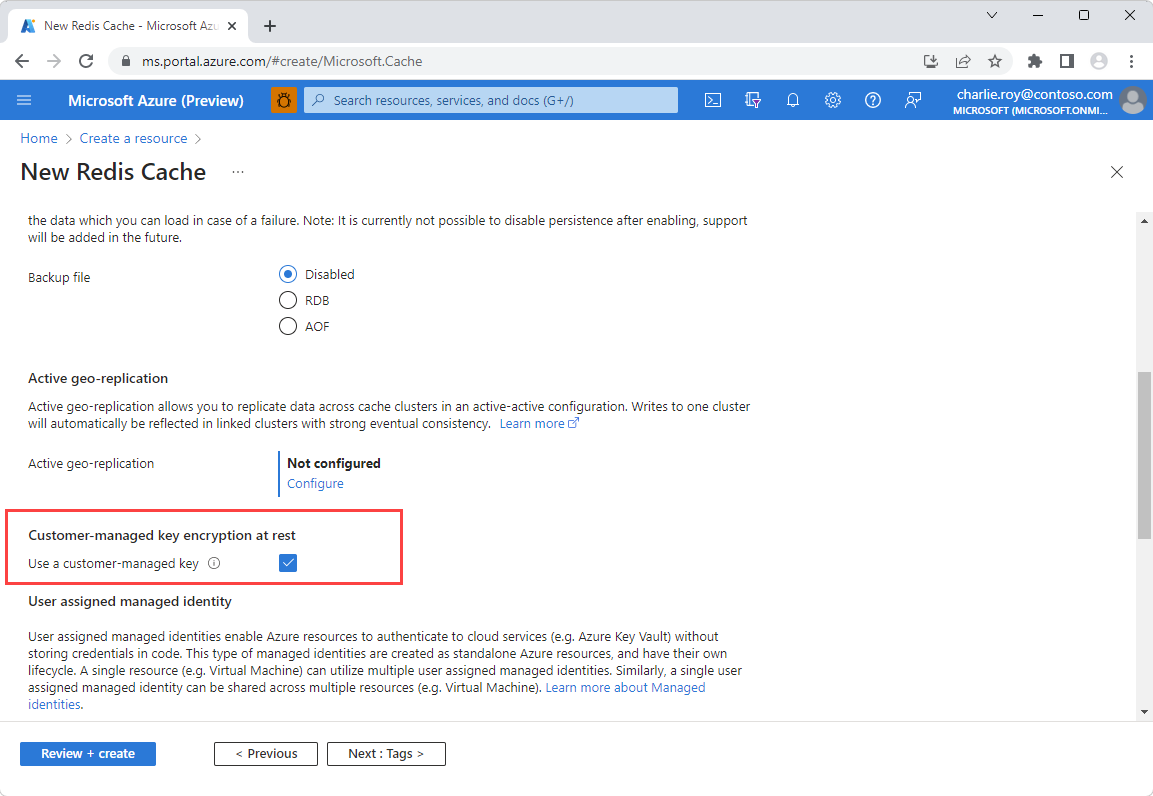

Na página Avançado, vá para a seção intitulada Criptografia de chave gerenciada pelo cliente em repouso e habilite a opção Usar uma chave gerenciada pelo cliente.

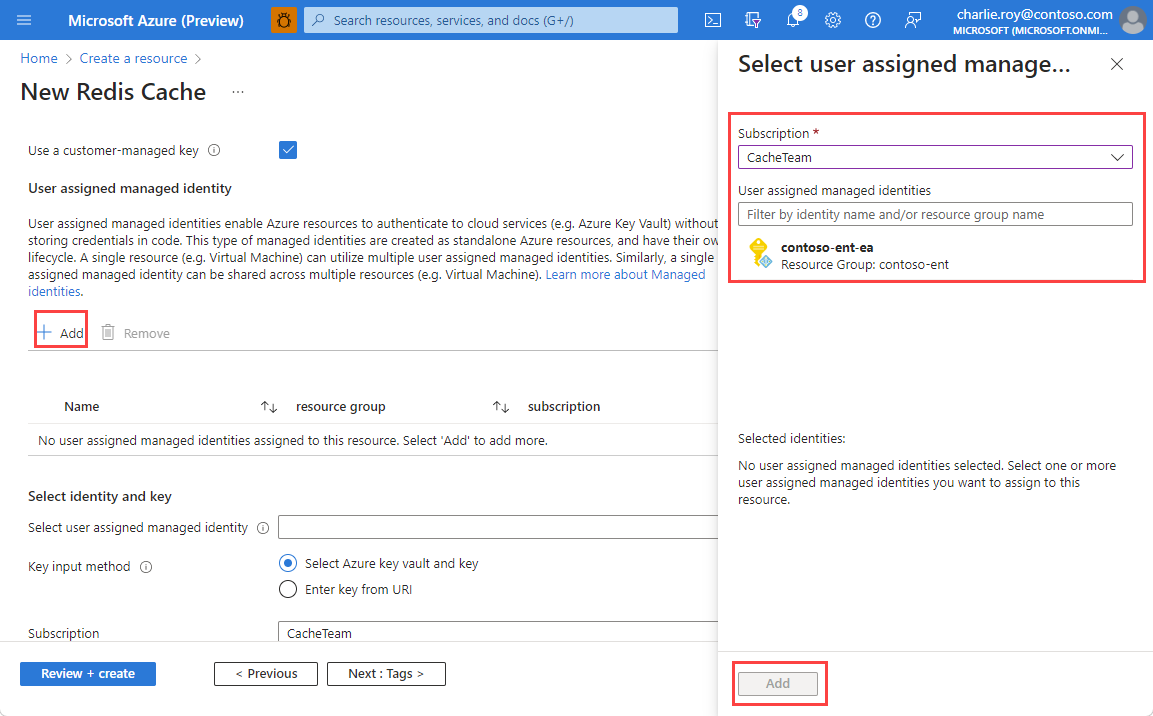

Selecione Adicionar para atribuir uma identidade gerenciada atribuída ao recurso. Essa identidade gerenciada é usada para se conectar à instância do Cofre da Chave do Azure que contém a chave gerenciada pelo cliente.

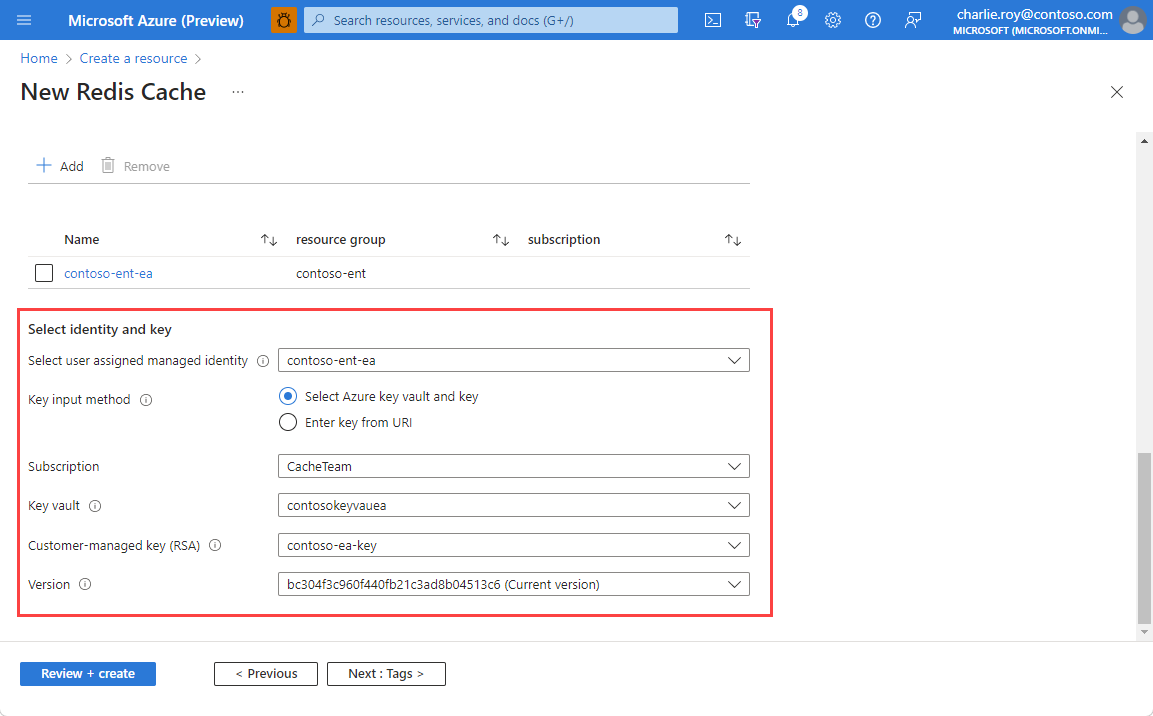

Selecione a identidade gerenciada atribuída ao usuário escolhido e, em seguida, escolha o método de entrada de chave a ser usado.

Se estiver usando o método Select key vault e key input (Selecionar cofre de chaves do Azure), escolha a instância do Key Vault que contém a chave gerenciada pelo cliente. Essa instância deve estar na mesma região do cache.

Nota

Para obter instruções sobre como configurar uma instância do Azure Key Vault, consulte o guia de início rápido do Azure Key Vault. Você também pode selecionar o link Criar um cofre de chaves abaixo da seleção Cofre da chave para criar uma nova instância do Cofre da chave. Lembre-se de que a proteção contra limpeza e a exclusão suave devem ser habilitadas na instância do Cofre da Chave.

Escolha a chave e a versão específicas usando os menus suspensos Chave gerenciada pelo cliente (RSA) e Versão .

Se estiver usando o método de entrada de URI , insira o URI do Identificador de Chave para a chave escolhida no Cofre de Chaves do Azure.

Quando tiver introduzido todas as informações para a cache, selecione Rever + criar.

Adicionar criptografia CMK a uma instância existente do Azure Managed Redis

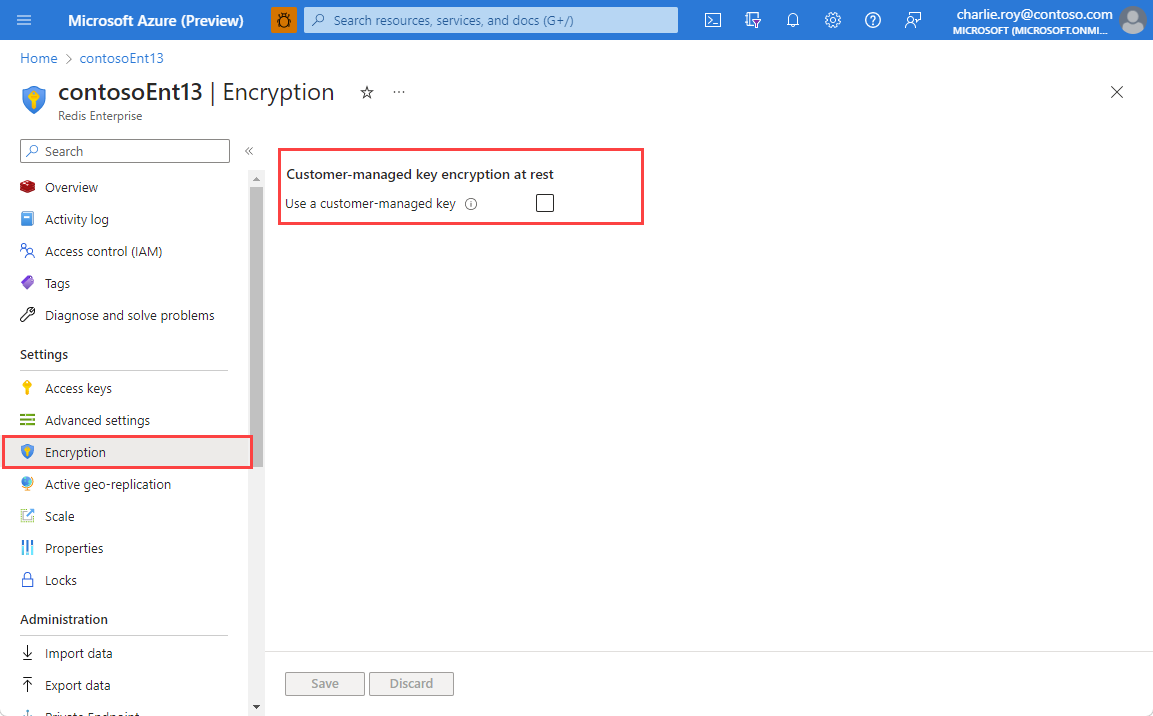

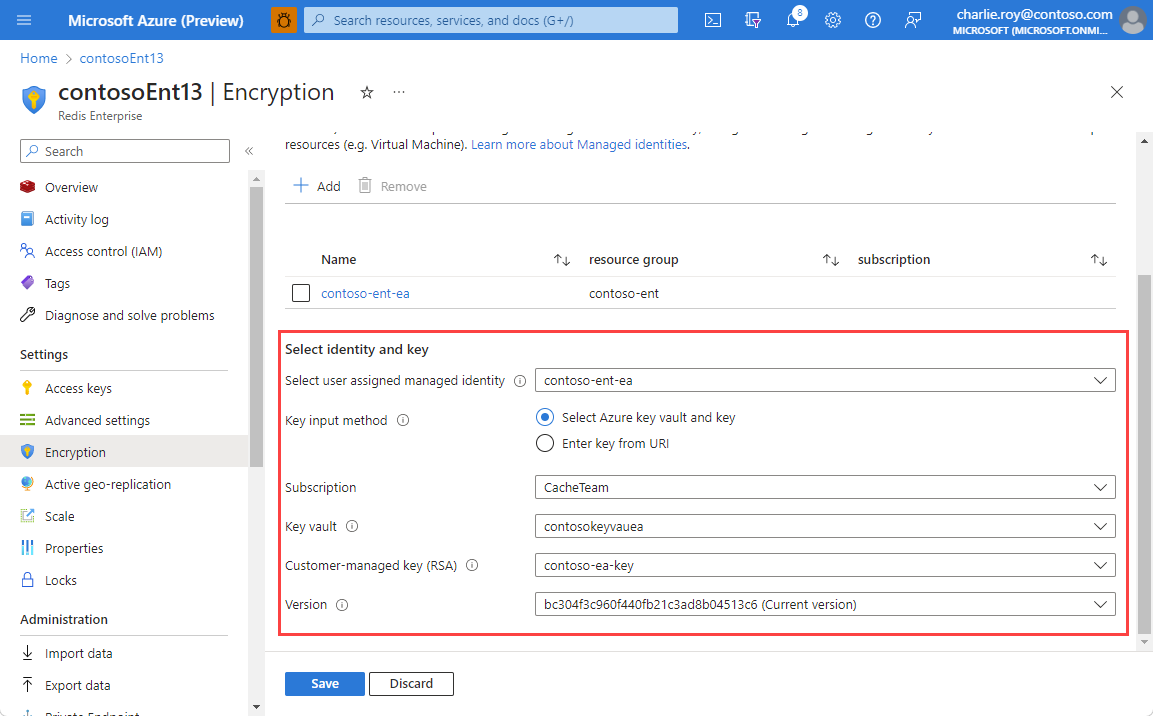

Vá para a Criptografia no menu Recurso da sua instância de cache. Se a CMK já estiver configurada, você verá as principais informações.

Se você não configurou ou se deseja alterar as configurações de CMK, selecione Alterar configurações de criptografia

Selecione Usar uma chave gerenciada pelo cliente para ver suas opções de configuração.

Selecione Adicionar para atribuir uma identidade gerenciada atribuída ao recurso. Essa identidade gerenciada é usada para se conectar à instância do Cofre da Chave do Azure que contém a chave gerenciada pelo cliente.

Selecione a identidade gerenciada atribuída ao usuário escolhido e, em seguida, escolha qual método de entrada de chave usar.

Se estiver usando o método Select key vault e key input (Selecionar cofre de chaves do Azure), escolha a instância do Key Vault que contém a chave gerenciada pelo cliente. Essa instância deve estar na mesma região do cache.

Nota

Para obter instruções sobre como configurar uma instância do Azure Key Vault, consulte o guia de início rápido do Azure Key Vault. Você também pode selecionar o link Criar um cofre de chaves abaixo da seleção Cofre da chave para criar uma nova instância do Cofre da chave.

Escolha a chave específica usando a lista suspensa Chave gerenciada pelo cliente (RSA). Se houver várias versões da chave para escolher, use a lista suspensa Versão .

Se estiver usando o método de entrada de URI , insira o URI do Identificador de Chave para a chave escolhida no Cofre de Chaves do Azure.

Selecione Guardar