Criar um perfil personalizado no Azure Automanage para VMs

Atenção

Em 31 de agosto de 2024, o Automation Update Management e o agente do Log Analytics que ele usa serão desativados. Migre para o Azure Update Manager antes disso. Consulte as orientações sobre como migrar para o Azure Update Manager aqui. Migre agora.

O Azure Automanage for Virtual Machines inclui perfis de práticas recomendadas padrão que não podem ser editados. No entanto, se precisar de mais flexibilidade, você pode escolher o conjunto de serviços e configurações criando um perfil personalizado.

O Automanage suporta a alternância de serviços ON e OFF. Atualmente, também dá suporte à personalização de configurações no Backup do Azure e no Microsoft Antimalware. Você também pode especificar um espaço de trabalho de análise de log existente. Além disso, apenas para máquinas Windows, você pode modificar os modos de auditoria para as linhas de base de segurança do Azure em Configuração de Convidado.

O gerenciamento automático permite que você marque os seguintes recursos no perfil personalizado:

- Grupo de Recursos

- Conta de Automatização

- Área de Trabalho do Log Analytics

- Cofre de Recuperação

Confira o modelo ARM para modificar essas configurações.

Criar um perfil personalizado no portal do Azure

Iniciar sessão no Azure

Inicie sessão no portal do Azure.

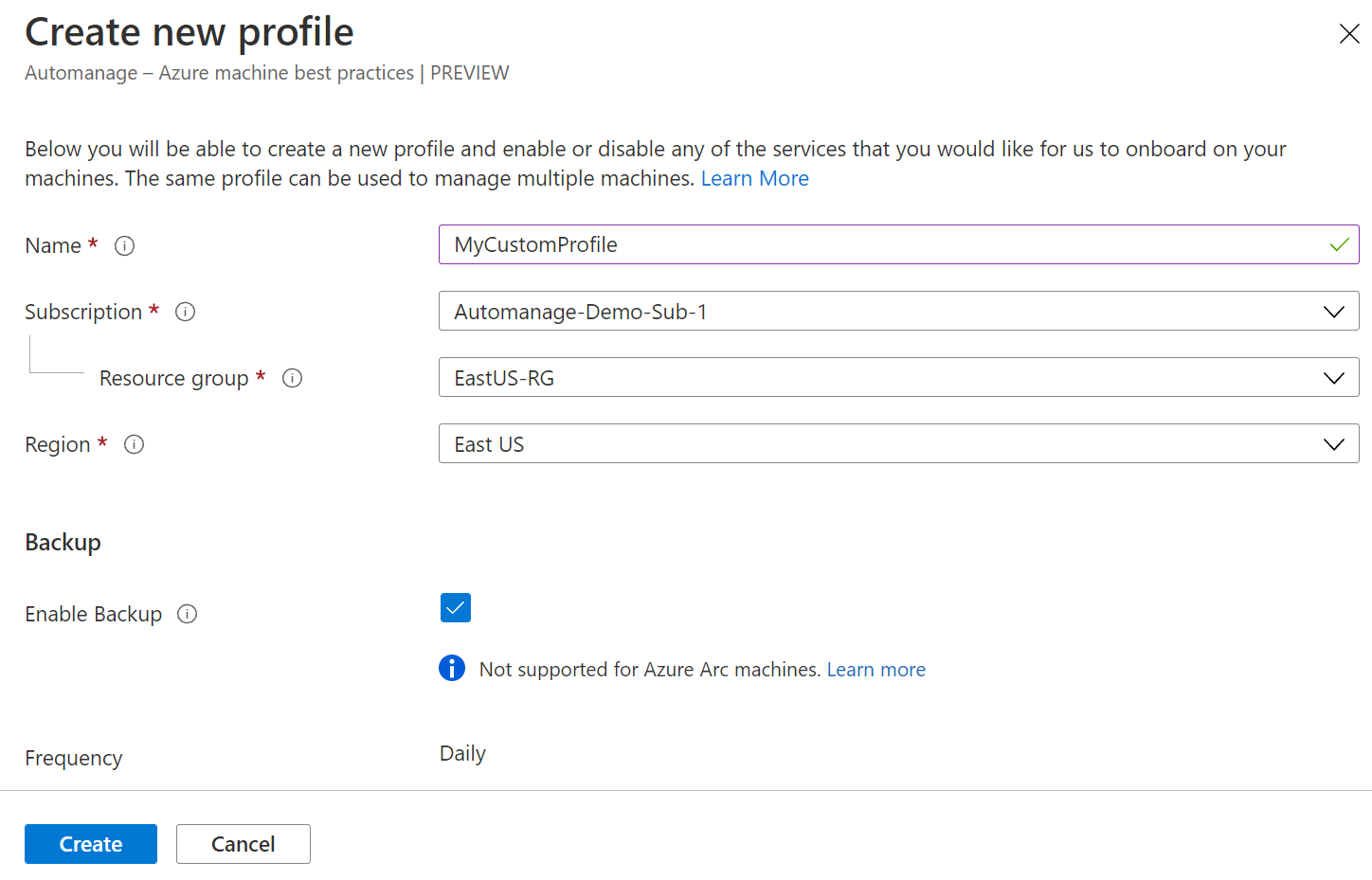

Criar um perfil personalizado

Na barra de pesquisa, procure e selecione Automanage – Azure machine best practices.

Selecione Perfis de configuração no índice.

Selecione o botão Criar para criar seu perfil personalizado

Na folha Criar novo perfil, preencha os detalhes:

- Nome do Perfil

- Subscrição

- Grupo de Recursos

- País/Região

Ajuste o perfil com os serviços e configurações desejados e selecione Criar.

Criar um perfil personalizado usando os Modelos do Azure Resource Manager

O modelo ARM a seguir cria um perfil personalizado de gerenciamento automático. Os detalhes sobre o modelo ARM e as etapas sobre como implantar estão localizados na seção de implantação do modelo ARM.

Nota

Se você quiser usar um espaço de trabalho de análise de log específico, especifique a ID do espaço de trabalho assim: "/subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.OperationalInsights/workspaces/workspaceName"

{

"$schema": "http://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json",

"contentVersion": "1.0.0.0",

"parameters": {

"customProfileName": {

"type": "string"

},

"location": {

"type": "string"

},

"azureSecurityBaselineAssignmentType": {

"type": "string",

"allowedValues": [

"ApplyAndAutoCorrect",

"ApplyAndMonitor",

"Audit"

]

},

"logAnalyticsWorkspace": {

"type": "String"

},

"LogAnalyticsBehavior": {

"defaultValue": false,

"type": "Bool"

}

},

"resources": [

{

"type": "Microsoft.Automanage/configurationProfiles",

"apiVersion": "2022-05-04",

"name": "[parameters('customProfileName')]",

"location": "[parameters('location')]",

"properties": {

"configuration": {

"Antimalware/Enable": true,

"Antimalware/EnableRealTimeProtection": true,

"Antimalware/RunScheduledScan": true,

"Antimalware/ScanType": "Quick",

"Antimalware/ScanDay": "7",

"Antimalware/ScanTimeInMinutes": "120",

"AzureSecurityBaseline/Enable": true,

"AzureSecurityBaseline/AssignmentType": "[parameters('azureSecurityBaselineAssignmentType')]",

"Backup/Enable": true,

"Backup/PolicyName": "dailyBackupPolicy",

"Backup/TimeZone": "UTC",

"Backup/InstantRpRetentionRangeInDays": "2",

"Backup/SchedulePolicy/ScheduleRunFrequency": "Daily",

"Backup/SchedulePolicy/ScheduleRunTimes": [

"2017-01-26T00:00:00Z"

],

"Backup/SchedulePolicy/SchedulePolicyType": "SimpleSchedulePolicy",

"Backup/RetentionPolicy/RetentionPolicyType": "LongTermRetentionPolicy",

"Backup/RetentionPolicy/DailySchedule/RetentionTimes": [

"2017-01-26T00:00:00Z"

],

"Backup/RetentionPolicy/DailySchedule/RetentionDuration/Count": "180",

"Backup/RetentionPolicy/DailySchedule/RetentionDuration/DurationType": "Days",

"BootDiagnostics/Enable": true,

"ChangeTrackingAndInventory/Enable": true,

"DefenderForCloud/Enable": true,

"LogAnalytics/Enable": true,

"LogAnalytics/Reprovision": "[parameters('LogAnalyticsBehavior')]",

"LogAnalytics/Workspace": "[parameters('logAnalyticsWorkspace')]",

"LogAnalytics/UseAma": true,

"UpdateManagement/Enable": true,

"VMInsights/Enable": true,

"WindowsAdminCenter/Enable": true,

"Tags/ResourceGroup": {

"foo": "rg"

},

"Tags/AzureAutomation": {

"foo": "automationAccount"

},

"Tags/LogAnalyticsWorkspace": {

"foo": "workspace"

},

"Tags/RecoveryVault": {

"foo": "recoveryVault"

}

}

}

}

]

}

Implantação de modelo ARM

Este modelo ARM cria um perfil de configuração personalizado que você pode atribuir à sua máquina especificada.

O customProfileName valor é o nome do perfil de configuração personalizado que você gostaria de criar.

O location valor é a região onde você gostaria de armazenar esse perfil de configuração personalizado. Observe que você pode atribuir esse perfil a qualquer máquina suportada em qualquer região.

O azureSecurityBaselineAssignmentType é o modo de auditoria que você pode escolher para a linha de base de segurança do servidor do Azure. As suas opções são:

- ApplyAndAutoCorrect : esta configuração aplica a linha de base de segurança do Azure por meio da extensão Configuração de Convidado e, se alguma configuração dentro da linha de base se desviar, corrigiremos automaticamente a configuração para que ela permaneça compatível.

- ApplyAndMonitor : Esta definição aplica a linha de base de segurança do Azure através da extensão Configuração de Convidado quando atribui este perfil pela primeira vez a cada máquina. Depois de aplicado, o serviço de Configuração de Convidado monitorará a linha de base do servidor e relatará qualquer desvio do estado desejado. No entanto, ele não será corrigido automaticamente.

- Auditoria: esta configuração instala a linha de base de segurança do Azure usando a extensão Configuração de Convidado. Você pode ver onde sua máquina está fora de conformidade com a linha de base, mas a não conformidade não é corrigida automaticamente.

O LogAnalytics/UseAma valor é onde você pode especificar para usar o Azure Monitor Agent ou não.

Você também pode especificar um espaço de trabalho de análise de log existente adicionando essa configuração à seção de configuração das propriedades abaixo:

- "LogAnalytics/Workspace": "/subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.OperationalInsights/workspaces/workspaceName"

- "LogAnalytics/Reprovision": false Especifique seu espaço de trabalho existente na

LogAnalytics/Workspacelinha. Defina aLogAnalytics/Reprovisionconfiguração como true se quiser que esse espaço de trabalho de análise de log seja usado em todos os casos. Qualquer máquina com esse perfil personalizado usa esse espaço de trabalho, mesmo que já esteja conectado a um. Por padrão, oLogAnalytics/Reprovisioné definido como false. Se a sua máquina já estiver conectada a um espaço de trabalho, esse espaço de trabalho ainda será usado. Se ele não estiver conectado a um espaço de trabalho, o espaço de trabalho especificado emLogAnalytics\Workspaceserá usado.

Além disso, você pode adicionar tags aos recursos especificados no perfil personalizado, como abaixo:

"Tags/ResourceGroup": {

"foo": "rg"

},

"Tags/ResourceGroup/Behavior": "Preserve",

"Tags/AzureAutomation": {

"foo": "automationAccount"

},

"Tags/AzureAutomation/Behavior": "Replace",

"Tags/LogAnalyticsWorkspace": {

"foo": "workspace"

},

"Tags/LogAnalyticsWorkspace/Behavior": "Replace",

"Tags/RecoveryVault": {

"foo": "recoveryVault"

},

"Tags/RecoveryVault/Behavior": "Preserve"

O Tags/Behavior pode ser definido como Preservar ou Substituir. Se o recurso que você está marcando já tiver a mesma chave de marca no par chave/valor, você poderá substituir essa chave pelo valor especificado no perfil de configuração usando o comportamento Substituir . Por padrão, o comportamento é definido como Preserve, o que significa que a chave de marca que já está associada a esse recurso é retida e não substituída pelo par chave/valor especificado no perfil de configuração.

Siga estas etapas para implantar o modelo ARM:

- Salve este modelo ARM como

azuredeploy.json - Execute esta implantação de modelo ARM com

az deployment group create --resource-group myResourceGroup --template-file azuredeploy.json - Forneça os valores para customProfileName, location e azureSecurityBaselineAssignmentType quando solicitado

- Você está pronto para implantar

Como em qualquer modelo ARM, é possível fatorar os parâmetros em um arquivo separado azuredeploy.parameters.json e usá-los como argumento ao implantar.

Próximos passos

Obtenha respostas às perguntas mais frequentes nas nossas Perguntas Frequentes.