Bloquear um Ambiente do Serviço de Aplicações

Importante

Este artigo é sobre o Ambiente do Serviço de Aplicativo v2, que é usado com os planos do Serviço de Aplicativo Isolado. O Ambiente do Serviço de Aplicativo v1 e v2 foi desativado a partir de 31 de agosto de 2024. Há uma nova versão do Ambiente do Serviço de Aplicativo que é mais fácil de usar e é executada em uma infraestrutura mais poderosa. Para saber mais sobre a nova versão, comece com a Introdução ao Ambiente do Serviço de Aplicativo. Se você estiver usando o Ambiente do Serviço de Aplicativo v1, siga as etapas neste artigo para migrar para a nova versão.

A partir de 31 de agosto de 2024, o Contrato de Nível de Serviço (SLA) e os Créditos de Serviço não se aplicam mais às cargas de trabalho do Ambiente do Serviço de Aplicativo v1 e v2 que continuam em produção, pois são produtos desativados. A desativação do hardware do Ambiente do Serviço de Aplicativo v1 e v2 começou, e isso pode afetar a disponibilidade e o desempenho de seus aplicativos e dados.

Você deve concluir a migração para o Ambiente do Serviço de Aplicativo v3 imediatamente ou seus aplicativos e recursos podem ser excluídos. Tentaremos migrar automaticamente qualquer Ambiente do Serviço de Aplicativo restante v1 e v2 com base no melhor esforço usando o recurso de migração in-loco, mas a Microsoft não faz nenhuma reivindicação ou garantia sobre a disponibilidade do aplicativo após a migração automática. Talvez seja necessário executar a configuração manual para concluir a migração e otimizar a escolha de SKU do plano do Serviço de Aplicativo para atender às suas necessidades. Se a migração automática não for viável, seus recursos e dados de aplicativos associados serão excluídos. Exortamo-lo vivamente a agir agora para evitar qualquer um destes cenários extremos.

Se você precisar de tempo adicional, podemos oferecer um período de carência único de 30 dias para que você conclua sua migração. Para obter mais informações e solicitar esse período de carência, revise a visão geral do período de carência e vá para o portal do Azure e visite a folha Migração para cada um dos seus Ambientes do Serviço de Aplicativo.

Para obter as informações mais atualizadas sobre a desativação do Ambiente do Serviço de Aplicativo v1/v2, consulte a atualização de desativação do Ambiente do Serviço de Aplicativo v1 e v2.

O Ambiente do Serviço de Aplicativo (ASE) tem muitas dependências externas às quais requer acesso para funcionar corretamente. O ASE vive na Rede Virtual do Azure do cliente. Os clientes devem permitir o tráfego de dependência ASE, que é um problema para os clientes que desejam bloquear todas as saídas de sua rede virtual.

Há muitos pontos de extremidade de entrada que são usados para gerenciar um ASE. O tráfego de gerenciamento de entrada não pode ser enviado por meio de um dispositivo de firewall. Os endereços de origem desse tráfego são conhecidos e publicados no documento Endereços de gerenciamento do Ambiente do Serviço de Aplicativo. Há também uma etiqueta de serviço chamada AppServiceManagement, que pode ser usada com NSGs (Network Security Groups) para proteger o tráfego de entrada.

As dependências de saída ASE são quase inteiramente definidas com FQDNs, que não têm endereços estáticos por trás deles. A falta de endereços estáticos significa que os Grupos de Segurança de Rede não podem ser usados para bloquear o tráfego de saída de um ASE. Os endereços mudam com frequência suficiente para que não seja possível configurar regras com base na resolução atual e usá-las para criar NSGs.

A solução para proteger endereços de saída reside no uso de um dispositivo de firewall que pode controlar o tráfego de saída com base em nomes de domínio. O Firewall do Azure pode restringir o tráfego HTTP e HTTPS de saída com base no FQDN do destino.

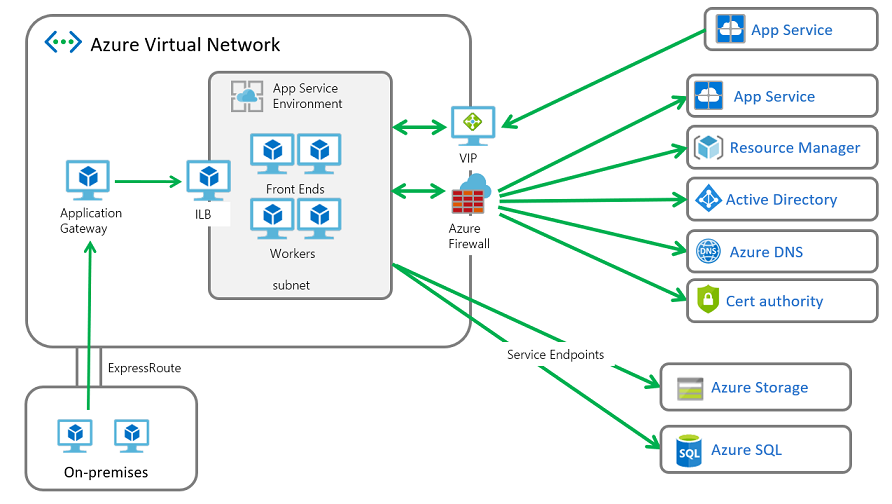

Arquitetura do sistema

A implantação de um ASE com tráfego de saída passando por um dispositivo de firewall requer a alteração de rotas na sub-rede ASE. As rotas operam a um nível IP. Se você não tiver cuidado ao definir suas rotas, poderá forçar o tráfego de resposta TCP à origem de outro endereço. Quando o endereço de resposta é diferente do endereço para o qual o tráfego foi enviado, o problema é chamado de roteamento assimétrico e quebra o TCP.

Devem existir rotas definidas para que o tráfego de entrada para o ASE possa responder da mesma forma que o tráfego entrou. As rotas devem ser definidas para solicitações de gerenciamento de entrada e para solicitações de aplicativos de entrada.

O tráfego de e para um ASE deve respeitar as seguintes convenções

- O tráfego para o Azure SQL, Armazenamento e Hubs de Eventos não é suportado com o uso de um dispositivo de firewall. Este tráfego deve ser enviado diretamente para esses serviços. A maneira de fazer isso acontecer é configurar pontos de extremidade de serviço para esses três serviços.

- Devem ser definidas regras de tabela de rotas que enviem o tráfego de gerenciamento de entrada de volta de onde veio.

- Devem ser definidas regras de tabela de rotas que enviem o tráfego do aplicativo de entrada de volta de onde ele veio.

- Todo o restante tráfego que sai do ASE pode ser enviado para o seu dispositivo de firewall com uma regra de tabela de rotas.

Bloqueando o tráfego de gerenciamento de entrada

Se a sua sub-rede ASE ainda não tiver um NSG atribuído a ela, crie um. No NSG, defina a primeira regra para permitir o tráfego da etiqueta de serviço chamada AppServiceManagement nas portas 454, 455. A regra para permitir o acesso a partir da tag AppServiceManagement é a única coisa que é necessária de IPs públicos para gerenciar seu ASE. Os endereços que estão por trás dessa Etiqueta de Serviço são usados apenas para administrar o Serviço de Aplicativo do Azure. O tráfego de gerenciamento que flui através dessas conexões é criptografado e protegido com certificados de autenticação. O tráfego típico neste canal inclui coisas como comandos iniciados pelo cliente e testes de integridade.

Os ASEs que são feitos através do portal com uma nova sub-rede são feitos com um NSG que contém a regra de permissão para a tag AppServiceManagement.

Seu ASE também deve permitir solicitações de entrada da tag Load Balancer na porta 16001. As solicitações do Load Balancer na porta 16001 são verificações mantidas ativas entre o Load Balancer e os front-ends ASE. Se a porta 16001 estiver bloqueada, o ASE não estará íntegro.

Configurar o Azure Firewall com o ASE

As etapas para bloquear a saída do seu ASE existente com o Firewall do Azure são:

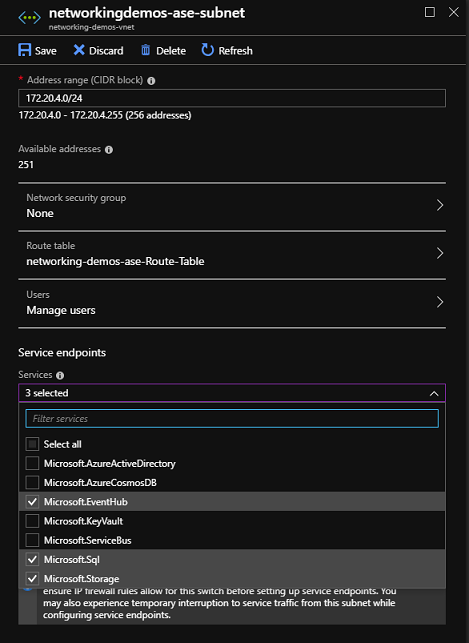

Habilite pontos de extremidade de serviço para SQL, armazenamento e Hubs de Eventos em sua sub-rede ASE. Para habilitar pontos de extremidade de serviço, vá para as sub-redes do portal > de rede e selecione Microsoft.EventHub, Microsoft.SQL e Microsoft.Storage na lista suspensa Pontos de extremidade de serviço. Quando você tiver pontos de extremidade de serviço habilitados para o SQL do Azure, todas as dependências do SQL do Azure que seus aplicativos tiverem também devem ser configuradas com pontos de extremidade de serviço.

Crie uma sub-rede chamada AzureFirewallSubnet na rede virtual onde o ASE existe. Siga as instruções na documentação do Firewall do Azure para criar seu Firewall do Azure.

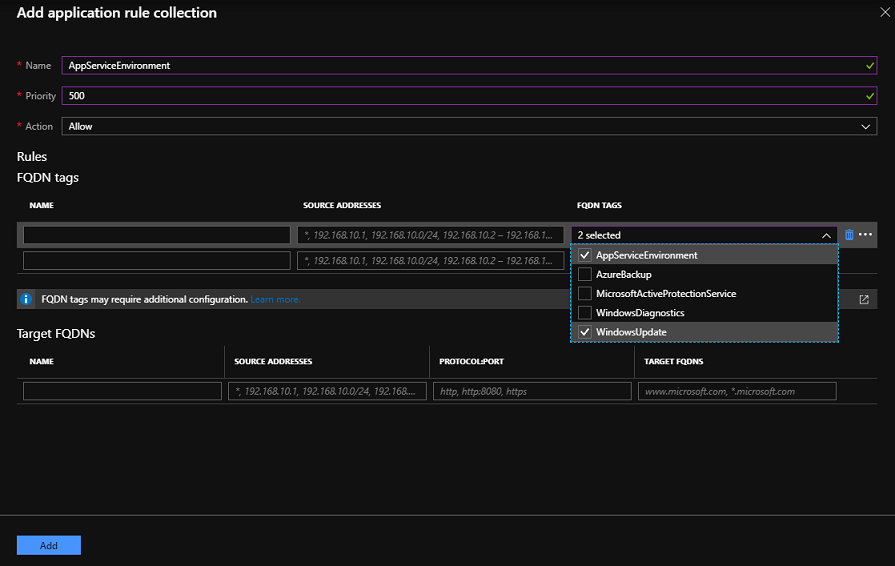

Na coleção de regras do Aplicativo de Regras > da Interface > do Usuário do Firewall do Azure, selecione Adicionar coleção de regras de aplicativo. Forneça um nome, prioridade e defina Permitir. Na seção Marcas FQDN, forneça um nome, defina os endereços de origem como * e selecione a Marca FQDN do Ambiente do Serviço de Aplicativo e o Windows Update.

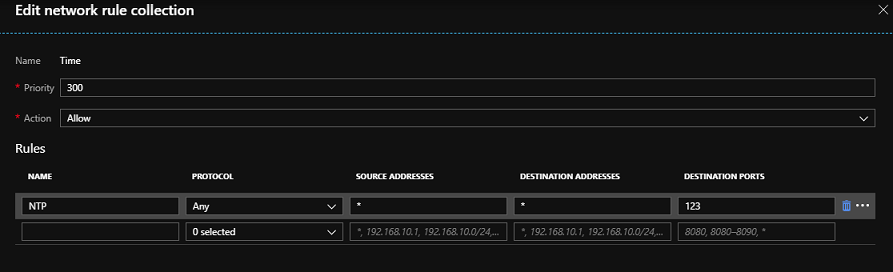

Na coleção de regras de rede de regras de rede da interface do usuário > > do Firewall do Azure, selecione Adicionar coleção de regras de rede. Forneça um nome, prioridade e defina Permitir. Na seção Regras, em Endereços IP, forneça um nome, selecione um protocolo de Qualquer, defina * como Endereços de origem e de destino e defina as portas como 123. Esta regra permite que o sistema execute a sincronização do relógio usando NTP. Crie outra regra da mesma forma para a porta 12000 para ajudar na triagem de quaisquer problemas do sistema.

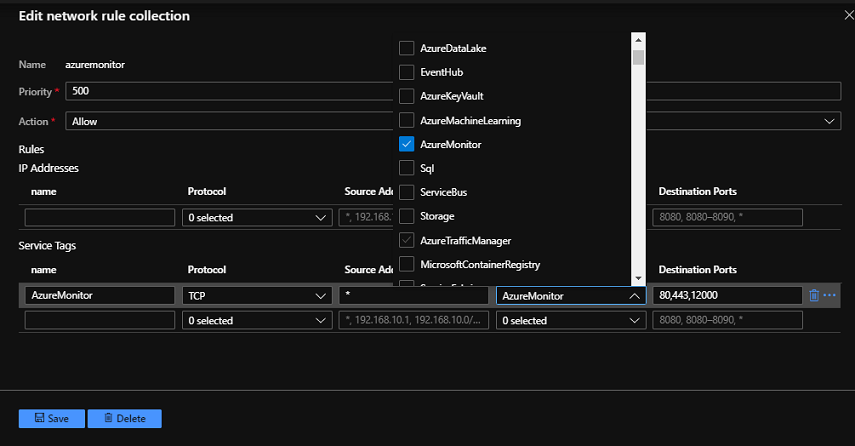

Na coleção de regras de rede de regras de rede da interface do usuário > > do Firewall do Azure, selecione Adicionar coleção de regras de rede. Forneça um nome, prioridade e defina Permitir. Na seção Regras em Tags de Serviço, forneça um nome, selecione um protocolo de Qualquer, defina * como Endereços de origem, selecione uma marca de serviço do AzureMonitor e defina as portas como 80, 443. Esta regra permite que o sistema forneça ao Azure Monitor informações de integridade e métricas.

Crie uma tabela de rotas com uma rota para a marca de serviço AppServiceManagement com um próximo salto de Internet. Esta entrada da tabela de rotas é necessária para evitar problemas de roteamento assimétrico. Adicione uma rota de Dispositivo Virtual à sua tabela de rotas para 0.0.0.0/0 com o próximo salto sendo seu endereço IP privado do Firewall do Azure. Você deve usar a tag de serviço em vez dos endereços IP para evitar ter que atualizar a tabela de rotas quando os endereços de gerenciamento forem alterados. No entanto, se você precisar usar os endereços de gerenciamento, poderá baixar o arquivo de referência da etiqueta de serviço para a nuvem que está usando nos endereços de gerenciamento do Ambiente do Serviço de Aplicativo e criar suas rotas a partir deles.

Atribua a tabela de rotas que você criou à sua sub-rede ASE.

Implantando seu ASE atrás de um firewall

As etapas para implantar seu ASE atrás de um firewall são as mesmas que configurar seu ASE existente com um Firewall do Azure, exceto que você precisa criar sua sub-rede ASE e seguir as etapas anteriores. Para criar seu ASE em uma sub-rede pré-existente, você precisa usar um modelo do Gerenciador de Recursos conforme descrito no documento Criando seu ASE com um modelo do Gerenciador de Recursos.

Tráfego de aplicativos

Os passos acima permitem que o seu ASE funcione sem problemas. Você ainda precisa configurar as coisas para acomodar as necessidades do seu aplicativo. Há dois problemas para aplicativos em um ASE configurado com o Firewall do Azure.

- As dependências do aplicativo devem ser adicionadas ao Firewall do Azure ou à tabela de rotas.

- As rotas devem ser criadas para o tráfego do aplicativo para evitar problemas de roteamento assimétrico

Se seus aplicativos tiverem dependências, eles precisarão ser adicionados ao seu Firewall do Azure. Crie regras de aplicativo para permitir tráfego HTTP/HTTPS e regras de rede para todo o resto.

Quando você souber o intervalo de endereços do qual o tráfego de solicitação do aplicativo vem, poderá adicioná-lo à tabela de rotas atribuída à sub-rede ASE. Se o intervalo de endereços for grande ou não especificado, você poderá usar um dispositivo de rede como o Application Gateway para fornecer um endereço a ser adicionado à tabela de rotas. Para obter detalhes sobre como configurar um Application Gateway com seu ILB ASE, leia Integrating your ILB ASE with an Application Gateway

Esse uso do Application Gateway é apenas um exemplo de como configurar seu sistema. Se você seguiu esse caminho, precisará adicionar uma rota à tabela de rotas da sub-rede ASE para que o tráfego de resposta enviado ao Application Gateway vá diretamente para lá.

Registo

O Firewall do Azure pode enviar logs para o Armazenamento do Azure, Hubs de Eventos ou logs do Azure Monitor. Para integrar seu aplicativo a qualquer destino com suporte, vá para os Logs de Diagnóstico do portal > do Firewall do Azure e habilite os logs para o destino desejado. Se você integrar com os logs do Azure Monitor, poderá ver o log de qualquer tráfego enviado para o Firewall do Azure. Para ver o tráfego que está sendo negado, abra os Logs do portal > do espaço de trabalho do Log Analytics e insira uma consulta como

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

A integração do Firewall do Azure com os logs do Azure Monitor é útil ao fazer um aplicativo funcionar pela primeira vez quando você não está ciente de todas as dependências do aplicativo. Você pode saber mais sobre os logs do Azure Monitor em Analisar dados de log no Azure Monitor.

Configurar a firewall de terceiros com o ASE

As informações a seguir só são necessárias se você desejar configurar um dispositivo de firewall diferente do Firewall do Azure. Para o Firewall do Azure, consulte a seção acima.

Considere as seguintes dependências ao implantar um firewall de terceiros com seu ASE:

- Os serviços compatíveis com Service Endpoint devem ser configurados com pontos de extremidade de serviço.

- As dependências de endereço IP são para tráfego não-HTTP/S (tráfego TCP e UDP)

- Os pontos de extremidade FQDN HTTP/HTTPS podem ser colocados no seu dispositivo de firewall.

- Os pontos de extremidade HTTP/HTTPS curinga são dependências que podem variar com seu ASE com base em muitos qualificadores.

- As dependências do Linux só são uma preocupação se você estiver implantando aplicativos Linux em seu ASE. Se você não estiver implantando aplicativos Linux em seu ASE, esses endereços não precisarão ser adicionados ao firewall.

Dependências compatíveis com Service Endpoint

| Ponto final |

|---|

| SQL do Azure |

| Armazenamento do Azure |

| Azure Event Hubs |

Dependências de endereço IP

| Ponto final | Detalhes |

|---|---|

| *:123 | Verificação do relógio NTP. O tráfego é verificado em vários pontos finais na porta 123 |

| *:12000 | Esta porta é usada para algum monitoramento do sistema. Se bloqueado, alguns problemas são mais difíceis de triar, mas o ASE continua a funcionar |

| 40.77.24.27:80 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 40.77.24.27:443 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 13.90.249.229:80 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 13.90.249.229:443 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 104.45.230.69:80 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 104.45.230.69:443 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 13.82.184.151:80 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 13.82.184.151:443 | Necessário para monitorizar e alertar sobre problemas de ASE |

Com um Firewall do Azure, você obtém automaticamente o seguinte configurado com as marcas FQDN.

Dependências FQDN HTTP/HTTPS

| Ponto final |

|---|

| graph.microsoft.com:443 |

| login.live.com:443 |

| login.windows.com:443 |

| login.windows.net:443 |

| login.microsoftonline.com:443 |

| *.login.microsoftonline.com:443 |

| *.login.microsoft.com:443 |

| client.wns.windows.com:443 |

| definitionupdates.microsoft.com:443 |

| go.microsoft.com:80 |

| go.microsoft.com:443 |

| www.microsoft.com:80 |

| www.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| mscrl.microsoft.com:443 |

| mscrl.microsoft.com:80 |

| crl.microsoft.com:443 |

| crl.microsoft.com:80 |

| www.thawte.com:443 |

| crl3.digicert.com:80 |

| ocsp.digicert.com:80 |

| ocsp.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:80 |

| crl.verisign.com:80 |

| ocsp.verisign.com:80 |

| cacerts.digicert.com:80 |

| azperfcounters1.blob.core.windows.net:443 |

| azurewatsonanalysis-prod.core.windows.net:443 |

| global.metrics.nsatc.net:80 |

| global.metrics.nsatc.net:443 |

| az-prod.metrics.nsatc.net:443 |

| antares.metrics.nsatc.net:443 |

| azglobal-black.azglobal.metrics.nsatc.net:443 |

| azglobal-red.azglobal.metrics.nsatc.net:443 |

| antares-black.antares.metrics.nsatc.net:443 |

| antares-red.antares.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| maupdateaccount.blob.core.windows.net:443 |

| clientconfig.passport.net:443 |

| packages.microsoft.com:443 |

| schemas.microsoft.com:80 |

| schemas.microsoft.com:443 |

| management.core.windows.net:443 |

| management.core.windows.net:80 |

| management.azure.com:443 |

| www.msftconnecttest.com:80 |

| shavamanifestcdnprod1.azureedge.net:443 |

| validation-v2.sls.microsoft.com:443 |

| flighting.cp.wd.microsoft.com:443 |

| dmd.metaservices.microsoft.com:80 |

| admin.core.windows.net:443 |

| prod.warmpath.msftcloudes.com:443 |

| prod.warmpath.msftcloudes.com:80 |

| gcs.prod.monitoring.core.windows.net:80 |

| gcs.prod.monitoring.core.windows.net:443 |

| azureprofileruploads.blob.core.windows.net:443 |

| azureprofileruploads2.blob.core.windows.net:443 |

| azureprofileruploads3.blob.core.windows.net:443 |

| azureprofileruploads4.blob.core.windows.net:443 |

| azureprofileruploads5.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| settings-win.data.microsoft.com:443 |

| maupdateaccount2.blob.core.windows.net:443 |

| maupdateaccount3.blob.core.windows.net:443 |

| dc.services.visualstudio.com:443 |

| gmstorageprodsn1.blob.core.windows.net:443 |

| gmstorageprodsn1.file.core.windows.net:443 |

| gmstorageprodsn1.queue.core.windows.net:443 |

| gmstorageprodsn1.table.core.windows.net:443 |

| rteventservice.trafficmanager.net:443 |

| ctldl.windowsupdate.com:80 |

| ctldl.windowsupdate.com:443 |

| global-dsms.dsms.core.windows.net:443 |

Dependências HTTP/HTTPS curinga

| Ponto final |

|---|

| gr-prod-*.cloudapp.net:443 |

| gr-prod-*.azurewebsites.windows.net:443 |

| *.management.azure.com:443 |

| *.update.microsoft.com:443 |

| *.windowsupdate.microsoft.com:443 |

| *.identity.azure.net:443 |

| *.ctldl.windowsupdate.com:80 |

| *.ctldl.windowsupdate.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.dsms.core.windows.net:443 |

| *.prod.warm.ingest.monitor.core.windows.net:443 |

Dependências do Linux

| Ponto final |

|---|

| wawsinfraprodbay063.blob.core.windows.net:443 |

| registry-1.docker.io:443 |

| auth.docker.io:443 |

| production.cloudflare.docker.com:443 |

| download.docker.com:443 |

| us.archive.ubuntu.com:80 |

| download.mono-project.com:80 |

| packages.treasuredata.com:80 |

| security.ubuntu.com:80 |

| oryx-cdn.microsoft.io:443 |

| *.cdn.mscr.io:443 |

| *.data.mcr.microsoft.com:443 |

| mcr.microsoft.com:443 |

| *.data.mcr.microsoft.com:443 |

| packages.fluentbit.io:80 |

| packages.fluentbit.io:443 |

| apt-mo.trafficmanager.net:80 |

| apt-mo.trafficmanager.net:443 |

| azure.archive.ubuntu.com:80 |

| azure.archive.ubuntu.com:443 |

| changelogs.ubuntu.com:80 |

| 13.74.252.37:11371 |

| 13.75.127.55:11371 |

| 13.76.190.189:11371 |

| 13.80.10.205:11371 |

| 13.91.48.226:11371 |

| 40.76.35.62:11371 |

| 104.215.95.108:11371 |

Configurando um firewall com ASE em regiões do governo dos EUA

Para ASEs em regiões do governo dos EUA, siga as instruções na seção Configurando o Firewall do Azure com seu ASE deste documento para configurar um Firewall do Azure com seu ASE.

Quando você deseja usar um firewall de terceiros no US Gov, você precisa considerar as seguintes dependências:

- Os serviços compatíveis com Service Endpoint devem ser configurados com pontos de extremidade de serviço.

- Os pontos de extremidade FQDN HTTP/HTTPS podem ser colocados no seu dispositivo de firewall.

- Os pontos de extremidade HTTP/HTTPS curinga são dependências que podem variar com seu ASE com base em muitos qualificadores.

O Linux não está disponível nas regiões do governo dos EUA e, portanto, não está listado como uma configuração opcional.

Dependências compatíveis com Service Endpoint

| Ponto final |

|---|

| SQL do Azure |

| Armazenamento do Azure |

| Azure Event Hubs |

Dependências de endereço IP

| Ponto final | Detalhes |

|---|---|

| *:123 | Verificação do relógio NTP. O tráfego é verificado em vários pontos finais na porta 123 |

| *:12000 | Esta porta é usada para algum monitoramento do sistema. Se bloqueado, alguns problemas são mais difíceis de triar, mas o ASE continua a funcionar |

| 40.77.24.27:80 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 40.77.24.27:443 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 13.90.249.229:80 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 13.90.249.229:443 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 104.45.230.69:80 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 104.45.230.69:443 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 13.82.184.151:80 | Necessário para monitorizar e alertar sobre problemas de ASE |

| 13.82.184.151:443 | Necessário para monitorizar e alertar sobre problemas de ASE |

Dependências FQDN HTTP/HTTPS

| Ponto final |

|---|

| admin.core.usgovcloudapi.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azprofileruploads1.blob.core.windows.net:80 |

| azprofileruploads10.blob.core.windows.net:80 |

| azprofileruploads2.blob.core.windows.net:80 |

| azprofileruploads3.blob.core.windows.net:80 |

| azprofileruploads4.blob.core.windows.net:80 |

| azprofileruploads5.blob.core.windows.net:80 |

| azprofileruploads6.blob.core.windows.net:80 |

| azprofileruploads7.blob.core.windows.net:80 |

| azprofileruploads8.blob.core.windows.net:80 |

| azprofileruploads9.blob.core.windows.net:80 |

| azureprofilerfrontdoor.cloudapp.net:80 |

| azurewatsonanalysis.usgovcloudapp.net:80 |

| cacerts.digicert.com:80 |

| client.wns.windows.com:80 |

| crl.microsoft.com:80 |

| crl.verisign.com:80 |

| crl3.digicert.com:80 |

| csc3-2009-2.crl.verisign.com:80 |

| ctldl.windowsupdate.com:80 |

| definitionupdates.microsoft.com:80 |

| download.windowsupdate.com:80 |

| fairfax.warmpath.usgovcloudapi.net:80 |

| flighting.cp.wd.microsoft.com:80 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:80 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:80 |

| global.metrics.nsatc.net:80 |

| go.microsoft.com:80 |

| gr-gcws-prod-bd3.usgovcloudapp.net:80 |

| gr-gcws-prod-bn1.usgovcloudapp.net:80 |

| gr-gcws-prod-dd3.usgovcloudapp.net:80 |

| gr-gcws-prod-dm2.usgovcloudapp.net:80 |

| gr-gcws-prod-phx20.usgovcloudapp.net:80 |

| gr-gcws-prod-sn5.usgovcloudapp.net:80 |

| login.live.com:80 |

| login.microsoftonline.us:80 |

| management.core.usgovcloudapi.net:80 |

| management.usgovcloudapi.net:80 |

| maupdateaccountff.blob.core.usgovcloudapi.net:80 |

| mscrl.microsoft.com:80 |

| ocsp.digicert.com:80 |

| ocsp.verisign.com:80 |

| rteventse.trafficmanager.net:80 |

| settings-n.data.microsoft.com:80 |

| shavamafestcdnprod1.azureedge.net:80 |

| shavanifestcdnprod1.azureedge.net:80 |

| v10ortex-win.data.microsoft.com:80 |

| wp.microsoft.com:80 |

| dcpalt.microsoft.com:80 |

| www.microsoft.com:80 |

| www.msftconnecttest.com:80 |

| www.thawte.com:80 |

| admin.core.usgovcloudapi.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads5.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| azurewatsonanalysis.usgovcloudapp.net:443 |

| cacerts.digicert.com:443 |

| client.wns.windows.com:443 |

| crl.microsoft.com:443 |

| crl.verisign.com:443 |

| crl3.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:443 |

| ctldl.windowsupdate.com:443 |

| definitionupdates.microsoft.com:443 |

| download.windowsupdate.com:443 |

| fairfax.warmpath.usgovcloudapi.net:443 |

| gcs.monitoring.core.usgovcloudapi.net:443 |

| flighting.cp.wd.microsoft.com:443 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:443 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:443 |

| global.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| go.microsoft.com:443 |

| gr-gcws-prod-bd3.usgovcloudapp.net:443 |

| gr-gcws-prod-bn1.usgovcloudapp.net:443 |

| gr-gcws-prod-dd3.usgovcloudapp.net:443 |

| gr-gcws-prod-dm2.usgovcloudapp.net:443 |

| gr-gcws-prod-phx20.usgovcloudapp.net:443 |

| gr-gcws-prod-sn5.usgovcloudapp.net:443 |

| login.live.com:443 |

| login.microsoftonline.us:443 |

| management.core.usgovcloudapi.net:443 |

| management.usgovcloudapi.net:443 |

| maupdateaccountff.blob.core.usgovcloudapi.net:443 |

| mscrl.microsoft.com:443 |

| ocsp.digicert.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| ocsp.verisign.com:443 |

| rteventservice.trafficmanager.net:443 |

| settings-win.data.microsoft.com:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| v10.vortex-win.data.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| www.microsoft.com:443 |

| www.msftconnecttest.com:443 |

| www.thawte.com:443 |

| global-dsms.dsms.core.usgovcloudapi.net:443 |

Dependências HTTP/HTTPS curinga

| Ponto final |

|---|

| *.ctldl.windowsupdate.com:80 |

| *.management.usgovcloudapi.net:80 |

| *.update.microsoft.com:80 |

| *ctldl.windowsupdate.com:443 |

| *.management.usgovcloudapi.net:443 |

| *.update.microsoft.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.prod.warm.ingest.monitor.core.usgovcloudapi.net:443 |