Descrição Geral da Arquitetura de Rede de Ambientes de Serviço de Aplicações

Importante

Este artigo é sobre o Ambiente do Serviço de Aplicativo v1. O Ambiente do Serviço de Aplicativo v1 e v2 foi desativado a partir de 31 de agosto de 2024. Há uma nova versão do Ambiente do Serviço de Aplicativo que é mais fácil de usar e é executada em uma infraestrutura mais poderosa. Para saber mais sobre a nova versão, comece com a Introdução ao Ambiente do Serviço de Aplicativo. Se você estiver usando o Ambiente do Serviço de Aplicativo v1, siga as etapas neste artigo para migrar para a nova versão.

A partir de 31 de agosto de 2024, o Contrato de Nível de Serviço (SLA) e os Créditos de Serviço não se aplicam mais às cargas de trabalho do Ambiente do Serviço de Aplicativo v1 e v2 que continuam em produção, pois são produtos desativados. A desativação do hardware do Ambiente do Serviço de Aplicativo v1 e v2 começou, e isso pode afetar a disponibilidade e o desempenho de seus aplicativos e dados.

Você deve concluir a migração para o Ambiente do Serviço de Aplicativo v3 imediatamente ou seus aplicativos e recursos podem ser excluídos. Tentaremos migrar automaticamente qualquer Ambiente do Serviço de Aplicativo restante v1 e v2 com base no melhor esforço usando o recurso de migração in-loco, mas a Microsoft não faz nenhuma reivindicação ou garantia sobre a disponibilidade do aplicativo após a migração automática. Talvez seja necessário executar a configuração manual para concluir a migração e otimizar a escolha de SKU do plano do Serviço de Aplicativo para atender às suas necessidades. Se a migração automática não for viável, seus recursos e dados de aplicativos associados serão excluídos. Exortamo-lo vivamente a agir agora para evitar qualquer um destes cenários extremos.

Se você precisar de tempo adicional, podemos oferecer um período de carência único de 30 dias para que você conclua sua migração. Para obter mais informações e solicitar esse período de carência, revise a visão geral do período de carência e vá para o portal do Azure e visite a folha Migração para cada um dos seus Ambientes do Serviço de Aplicativo.

Para obter as informações mais atualizadas sobre a desativação do Ambiente do Serviço de Aplicativo v1/v2, consulte a atualização de desativação do Ambiente do Serviço de Aplicativo v1 e v2.

Os Ambientes do Serviço de Aplicativo são sempre criados em uma sub-rede de uma rede virtual - os aplicativos executados em um Ambiente do Serviço de Aplicativo podem se comunicar com pontos de extremidade privados localizados na mesma topologia de rede virtual. Como os clientes podem bloquear partes de sua infraestrutura de rede virtual, é importante entender os tipos de fluxos de comunicação de rede que ocorrem com um Ambiente do Serviço de Aplicativo.

Fluxo geral da rede

Quando um Ambiente de Serviço de Aplicativo (ASE) usa um endereço IP virtual (VIP) público para aplicativos, todo o tráfego de entrada chega a esse VIP público. Esse tráfego inclui tráfego HTTP e HTTPS para aplicativos e outro tráfego para FTP, funcionalidade de depuração remota e operações de gerenciamento do Azure. Para obter uma lista completa das portas específicas (obrigatórias e opcionais) disponíveis no VIP público, consulte o artigo sobre como controlar o tráfego de entrada para um Ambiente do Serviço de Aplicativo.

Os Ambientes do Serviço de Aplicativo também oferecem suporte à execução de aplicativos vinculados apenas a um endereço interno de rede virtual, também conhecido como endereço ILB (balanceador de carga interno). Em um tráfego ASE, HTTP e HTTPS habilitado para ILB para aplicativos e chamadas de depuração remota, chegue ao endereço ILB. Para as configurações ILB-ASE mais comuns, o tráfego FTP/FTPS também chega ao endereço ILB. No entanto, as operações de gerenciamento do Azure fluem para as portas 454/455 no VIP público de um ASE habilitado para ILB.

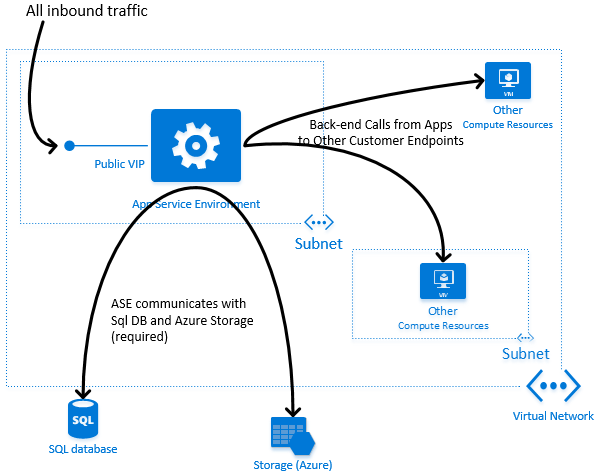

O diagrama a seguir mostra uma visão geral dos vários fluxos de rede de entrada e saída para um Ambiente do Serviço de Aplicativo em que os aplicativos estão vinculados a um endereço IP virtual público:

Um Ambiente do Serviço de Aplicativo pode se comunicar com pontos de extremidade de clientes particulares. Por exemplo, os aplicativos executados no Ambiente do Serviço de Aplicativo podem se conectar a servidores de banco de dados executados em máquinas virtuais IaaS na mesma topologia de rede virtual.

Importante

Observando o diagrama de rede, os "Outros Recursos de Computação" são implantados em uma Sub-rede diferente do Ambiente do Serviço de Aplicativo. A implantação de recursos na mesma sub-rede com o ASE bloqueará a conectividade do ASE com esses recursos (exceto para roteamento intra-ASE específico). Em vez disso, implante em uma sub-rede diferente (na mesma VNET). O Ambiente do Serviço de Aplicativo poderá se conectar. Nenhuma configuração adicional é necessária.

Os Ambientes do Serviço de Aplicativo também se comunicam com o Banco de Dados SQL e os recursos de Armazenamento do Azure necessários para gerenciar e operar um Ambiente do Serviço de Aplicativo. Alguns dos recursos de Sql e Armazenamento com os quais um Ambiente do Serviço de Aplicativo se comunica estão localizados na mesma região do Ambiente do Serviço de Aplicativo, enquanto outros estão localizados em regiões remotas do Azure. Como resultado, a conectividade de saída com a Internet é sempre necessária para que um Ambiente do Serviço de Aplicativo funcione corretamente.

Como um Ambiente do Serviço de Aplicativo é implantado em uma sub-rede, os grupos de segurança de rede podem ser usados para controlar o tráfego de entrada para a sub-rede. Para obter detalhes sobre como controlar o tráfego de entrada para um Ambiente do Serviço de Aplicativo, consulte o artigo a seguir.

Para obter detalhes sobre como permitir a conectividade de saída com a Internet a partir de um Ambiente do Serviço de Aplicativo, consulte o seguinte artigo sobre como trabalhar com a Rota Expressa. A mesma abordagem descrita no artigo se aplica ao trabalhar com conectividade Site a Site e ao usar tunelamento forçado.

Endereços de rede de saída

Quando um Ambiente do Serviço de Aplicativo faz chamadas de saída, um Endereço IP é sempre associado às chamadas de saída. O endereço IP específico depende se o ponto de extremidade que está sendo chamado está localizado dentro da topologia de rede virtual ou fora da topologia de rede virtual.

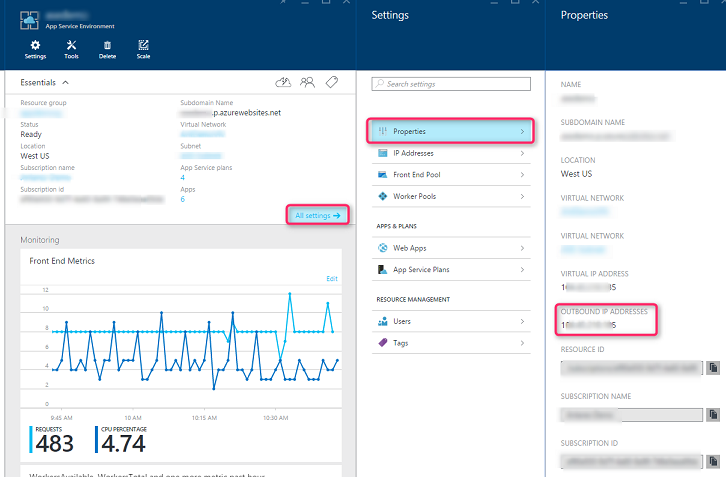

Se o ponto de extremidade que está sendo chamado estiver fora da topologia de rede virtual, o endereço de saída (também conhecido como endereço NAT de saída) será o VIP público do Ambiente do Serviço de Aplicativo. Esse endereço pode ser encontrado na interface do usuário do portal para o Ambiente do Serviço de Aplicativo na seção Propriedades.

Esse endereço também pode ser determinado para ASEs que só têm um VIP público criando um aplicativo no Ambiente do Serviço de Aplicativo e, em seguida, executando um nslookup no endereço do aplicativo. O endereço IP resultante é o VIP público e o endereço NAT de saída do Ambiente do Serviço de Aplicativo.

Se o ponto de extremidade que está sendo chamado estiver dentro da topologia de rede virtual, o endereço de saída do aplicativo de chamada será o endereço IP interno do recurso de computação individual que executa o aplicativo. No entanto, não há um mapeamento persistente de endereços IP internos da rede virtual para aplicativos. Os aplicativos podem se mover entre diferentes recursos de computação, e o pool de recursos de computação disponíveis em um Ambiente do Serviço de Aplicativo pode mudar devido a operações de dimensionamento.

No entanto, como um Ambiente do Serviço de Aplicativo está sempre localizado em uma sub-rede, você tem a garantia de que o endereço IP interno de um recurso de computação que executa um aplicativo sempre estará dentro do intervalo CIDR da sub-rede. Como resultado, quando ACLs refinadas ou grupos de segurança de rede são usados para proteger o acesso a outros pontos de extremidade dentro da rede virtual, o intervalo de sub-redes que contém o Ambiente do Serviço de Aplicativo precisa ter acesso concedido.

Chamadas entre ambientes do Serviço de Aplicativo

Um cenário mais complexo pode ocorrer se você implantar vários Ambientes do Serviço de Aplicativo na mesma rede virtual e fizer chamadas de saída de um Ambiente do Serviço de Aplicativo para outro Ambiente do Serviço de Aplicativo. Esses tipos de chamadas entre o Ambiente do Serviço de Aplicativo também serão tratadas como chamadas "Internet".

Links e Informações Adicionais

Detalhes sobre as portas de entrada usadas pelos Ambientes do Serviço de Aplicativo e o uso de grupos de segurança de rede para controlar o tráfego de entrada estão disponíveis aqui.

Detalhes sobre como usar rotas definidas pelo usuário para conceder acesso de saída à Internet aos Ambientes do Serviço de Aplicativo estão disponíveis neste artigo.