Configurar fornecedores de credenciais comuns no gestor de credenciais

APLICA-SE A: Todas as camadas de gerenciamento de API

Neste artigo, você aprenderá sobre como configurar provedores de identidade para conexões gerenciadas em sua instância de Gerenciamento de API. As configurações para os seguintes provedores comuns são mostradas:

- Provedor Microsoft Entra

- Provedor OAuth 2.0 genérico

Você configura um provedor de credenciais no gerenciador de credenciais da instância de Gerenciamento de API. Para obter um exemplo passo a passo de configuração de um provedor e conexão do Microsoft Entra, consulte:

Pré-requisitos

Para configurar qualquer um dos provedores suportados no Gerenciamento de API, primeiro configure um aplicativo OAuth 2.0 no provedor de identidade que será usado para autorizar o acesso à API. Para obter detalhes de configuração, consulte a documentação do desenvolvedor do provedor.

Se você estiver criando um provedor de credenciais que use o tipo de concessão de código de autorização, configure uma URL de Redirecionamento (às vezes chamada de URL de Retorno de Chamada de Autorização ou um nome semelhante) no aplicativo. Para o valor, insira

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>.Dependendo do cenário, defina as configurações do aplicativo, como escopos (permissões de API).

Minimamente, recupere as seguintes credenciais do aplicativo que serão configuradas no Gerenciamento de API: ID do cliente e segredo do cliente do aplicativo.

Dependendo do provedor e do seu cenário, talvez seja necessário recuperar outras configurações, como URLs ou escopos de ponto de extremidade de autorização.

Os pontos de extremidade de autorização do provedor devem ser acessíveis pela Internet a partir de sua instância de Gerenciamento de API. Se sua instância de Gerenciamento de API estiver protegida em uma rede virtual, configure regras de rede ou firewall para permitir o acesso aos pontos de extremidade do provedor.

Provedor Microsoft Entra

O gerenciador de credenciais de API dá suporte ao provedor de identidade Microsoft Entra, que é o serviço de identidade no Microsoft Azure que fornece recursos de gerenciamento de identidade e controle de acesso. Ele permite que os usuários entrem com segurança usando protocolos padrão do setor.

- Tipos de concessão suportados: código de autorização, credenciais do cliente

Nota

Atualmente, o provedor de credenciais do Microsoft Entra oferece suporte apenas aos pontos de extremidade do Azure AD v1.0.

Configurações do provedor Microsoft Entra

| Property | Descrição | Necessário | Predefinição |

|---|---|---|---|

| Nome do fornecedor | Nome do recurso do provedor de credenciais no Gerenciamento de API | Sim | N/A |

| Fornecedor de identidade | Selecione Azure Ative Directory v1 | Sim | N/A |

| Tipo de subvenção | O tipo de concessão de autorização do OAuth 2.0 a ser usado Dependendo do cenário, selecione Código de autorização ou Credenciais de cliente. |

Sim | Código de autorização |

| URL de autorização | URL de Autorização | Não | https://login.microsoftonline.com |

| ID de Cliente | A ID do aplicativo (cliente) usada para identificar o aplicativo Microsoft Entra | Sim | N/A |

| Segredo do cliente | O segredo do cliente usado para o aplicativo Microsoft Entra | Sim | N/A |

| URL do Recurso | A URL do recurso que requer autorização Exemplo: https://graph.microsoft.com |

Sim | N/A |

| ID de Inquilino do | A ID do locatário do seu aplicativo Microsoft Entra | Não | comum |

| Âmbitos | Uma ou mais permissões de API para seu aplicativo Microsoft Entra, separadas pelo caractere " " Exemplo: ChannelMessage.Read.All User.Read |

Não | Permissões de API definidas no aplicativo Microsoft Entra |

Provedores OAuth 2.0 genéricos

Você pode usar dois provedores genéricos para configurar conexões:

- OAuth 2.0 genérico

- OAuth 2.0 Genérico com PKCE

Um provedor genérico permite que você use seu próprio provedor de identidade OAuth 2.0 com base em suas necessidades específicas.

Nota

Recomendamos o uso do OAuth 2.0 genérico com provedor PKCE para melhorar a segurança se o seu provedor de identidade oferecer suporte a ele. Mais informações

- Tipos de concessão suportados: código de autorização, credenciais do cliente

Configurações genéricas do provedor de credenciais

| Property | Descrição | Necessário | Predefinição |

|---|---|---|---|

| Nome do fornecedor | Nome do recurso do provedor de credenciais no Gerenciamento de API | Sim | N/A |

| Fornecedor de identidade | Selecione Oauth Genérico 2 ou Oauth Genérico 2 com PKCE. | Sim | N/A |

| Tipo de subvenção | O tipo de concessão de autorização do OAuth 2.0 a ser usado Dependendo do seu cenário e do seu provedor de identidade, selecione Código de autorização ou Credenciais de cliente. |

Sim | Código de autorização |

| URL de Autorização | A URL do ponto de extremidade de autorização | Não | NÃO UTILIZADO |

| ID de Cliente | A ID usada para identificar um aplicativo para o servidor de autorização do provedor de identidade | Sim | N/A |

| Segredo do cliente | O segredo usado pelo aplicativo para autenticar com o servidor de autorização do provedor de identidade | Sim | N/A |

| Atualizar URL | A URL para a qual seu aplicativo faz uma solicitação para trocar um token de atualização por um token de acesso renovado | Não | NÃO UTILIZADO |

| Token URL | A URL no servidor de autorização do provedor de identidade que é usada para solicitar tokens programaticamente | Sim | N/A |

| Âmbitos | Uma ou mais ações específicas que o aplicativo tem permissão para fazer ou informações que ele pode solicitar em nome de um usuário de uma API, separadas pelo caractere " " Exemplo: user web api openid |

No | N/A |

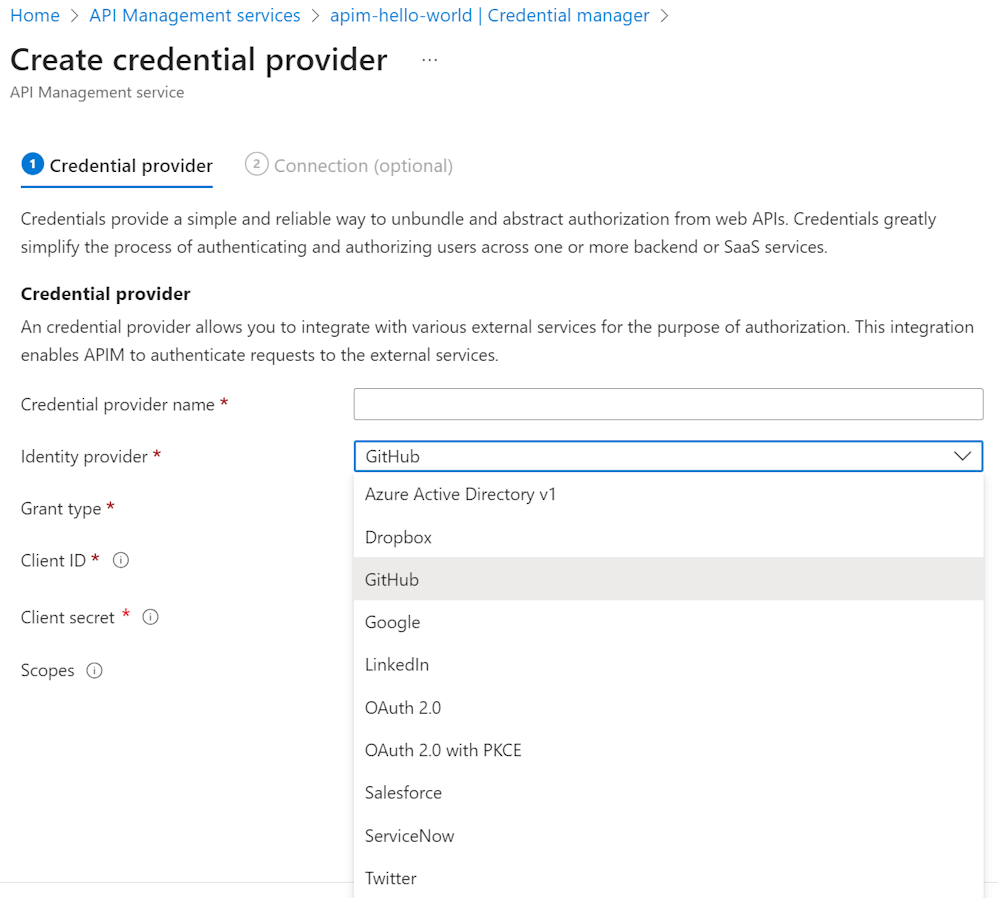

Outros provedores de identidade

O Gerenciamento de API suporta vários provedores para ofertas populares de SaaS, incluindo GitHub, LinkedIn e outros. Você pode selecionar em uma lista desses provedores no portal do Azure ao criar um provedor de credenciais.

Tipos de concessão suportados: código de autorização, credenciais do cliente (depende do provedor)

As configurações necessárias para esses provedores diferem de provedor para provedor, mas são semelhantes às dos provedores OAuth 2.0 genéricos. Consulte a documentação do desenvolvedor para cada provedor.

Conteúdos relacionados

- Saiba mais sobre como gerenciar conexões no Gerenciamento de API.

- Crie uma conexão para o Microsoft Entra ID ou GitHub.