Clusters isolados de rede do Serviço Kubernetes do Azure (AKS) (Visualização)

As organizações normalmente têm requisitos rigorosos de segurança e conformidade para regular o tráfego de rede de saída (saída) de um cluster para eliminar os riscos de exfiltração de dados. Por padrão, os clusters do Serviço Kubernetes do Azure (AKS) têm acesso irrestrito à Internet de saída. Esse nível de acesso à rede permite que nós e serviços executados acessem recursos externos conforme necessário. Se você deseja restringir o tráfego de saída, um número limitado de portas e endereços deve estar acessível para manter as tarefas de manutenção do cluster íntegras. O documento conceitual sobre rede de saída e regras FQDN para clusters AKS fornece uma lista de pontos de extremidade necessários para o cluster AKS e seus complementos e recursos opcionais.

Uma solução para restringir o tráfego de saída do cluster é usar um dispositivo de firewall para restringir o tráfego com base em nomes de domínio. Configurar um firewall manualmente com as regras de saída e FQDNs necessárias é um processo complicado e complicado.

Outra solução, um cluster AKS isolado de rede (visualização), simplifica a configuração de restrições de saída para um cluster pronto para uso. O operador de cluster pode, então, configurar incrementalmente o tráfego de saída permitido para cada cenário que deseja habilitar. Um cluster AKS isolado de rede reduz assim o risco de exfiltração de dados.

Importante

Os recursos de visualização do AKS estão disponíveis em uma base de autosserviço e opt-in. As visualizações prévias são fornecidas "como estão" e "conforme disponíveis" e são excluídas dos contratos de nível de serviço e da garantia limitada. As visualizações do AKS são parcialmente cobertas pelo suporte ao cliente com base no melhor esforço. Como tal, estas funcionalidades não se destinam a utilização em produção. Para obter mais informações, consulte os seguintes artigos de suporte:

Como funciona um cluster isolado de rede

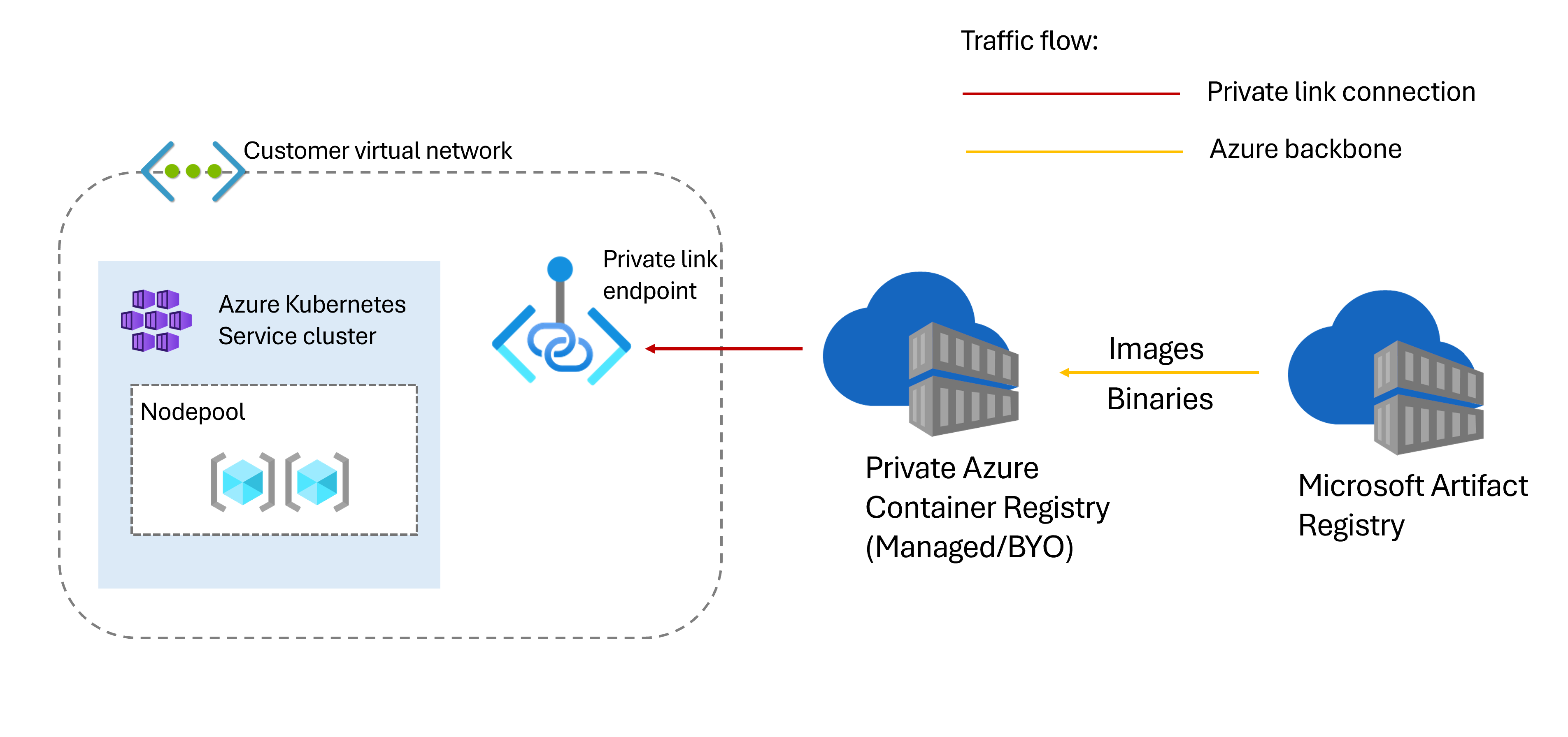

O diagrama a seguir mostra a comunicação de rede entre dependências para um cluster isolado de rede AKS.

Os clusters AKS extraem imagens necessárias para o cluster e seus recursos ou complementos do Microsoft Artifact Registry (MAR). Este pull de imagem permite que o AKS forneça versões mais recentes dos componentes do cluster e também resolva vulnerabilidades críticas de segurança. Um cluster isolado de rede tenta extrair essas imagens de uma instância privada do Azure Container Registry (ACR) conectada ao cluster em vez de extrair do MAR. Se as imagens não estiverem presentes, o ACR privado as retira do MAR e as atende por meio de seu ponto de extremidade privado, eliminando a necessidade de habilitar a saída do cluster para o ponto de extremidade público do MAR.

As seguintes opções são suportadas para um ACR privado com clusters isolados de rede:

ACR gerenciado pelo AKS - O AKS cria, gerencia e reconcilia um recurso ACR nesta opção. Você não precisa atribuir permissões ou gerenciar o ACR. O AKS gerencia as regras de cache, o link privado e o ponto de extremidade privado usados no cluster isolado da rede. Um ACR gerenciado pelo AKS segue o mesmo comportamento que outros recursos (tabela de rotas, Conjuntos de Escala de Máquina Virtual do Azure, etc.) no grupo de recursos de infraestrutura. Para evitar o risco de falha de componentes de cluster ou bootstrap de novo nó, não atualize nem exclua o ACR, suas regras de cache ou suas imagens do sistema. O ACR gerenciado pelo AKS é reconciliado continuamente para que os componentes do cluster e os novos nós funcionem conforme o esperado.

Nota

Depois de excluir um cluster isolado de rede AKS, os recursos relacionados, como o ACR gerenciado pelo AKS, o link privado e o ponto de extremidade privado são excluídos automaticamente.

Traga seu próprio ACR (BYO) - A opção BYO ACR requer a criação de um ACR com um link privado entre o recurso ACR e o cluster AKS. Consulte Conectar-se de forma privada a um registro de contêiner do Azure usando o Azure Private Link para entender como configurar um ponto de extremidade privado para seu registro.

Nota

Quando você exclui o cluster AKS, o BYO ACR, o link privado e o ponto de extremidade privado não são excluídos automaticamente. Se você adicionar imagens personalizadas e regras de cache ao ACR BYO, elas persistirão após a reconciliação do cluster, depois que você desabilitar o recurso ou depois de excluir o cluster AKS.

Ao criar um cluster AKS isolado de rede, você pode escolher um dos seguintes modos de cluster privado:

- Cluster AKS baseado em link privado - O plano de controle ou servidor de API está em um grupo de recursos do Azure gerenciado pelo AKS e seu pool de nós está em seu grupo de recursos. O servidor e o pool de nós podem se comunicar entre si por meio do serviço Azure Private Link na rede virtual do servidor de API e de um ponto de extremidade privado que é exposto na sub-rede do cluster AKS.

- API Server VNet Integration (Preview) - Um cluster configurado com API Server VNet Integration projeta o ponto de extremidade do servidor API diretamente em uma sub-rede delegada na rede virtual onde o AKS é implantado. A integração de VNet do Servidor de API permite a comunicação de rede entre o servidor de API e os nós do cluster sem a necessidade de um link ou túnel privado.

Limitações

- Clusters isolados de rede são suportados em clusters AKS usando o Kubernetes versão 1.30 ou superior.

- Somente

NodeImageo canal de atualização automática para imagens do sistema operacional do nó é suportado para clusters isolados de rede - Os pools de nós do Windows não são suportados no momento.

- As seguintes extensões de cluster AKS ainda não são suportadas em clusters isolados de rede:

Perguntas mais frequentes

Qual é a diferença entre o cluster isolado de rede e o Firewall do Azure?

Um cluster isolado de rede não requer nenhum tráfego de saída além da VNet durante todo o processo de inicialização do cluster. Um cluster isolado de rede terá o tipo de saída como ou none block. Se o tipo de saída estiver definido como none, o AKS não configura nenhuma conexão de saída para o cluster, permitindo que o usuário as configure por conta própria. Se o tipo de saída estiver definido como block, todas as conexões de saída serão bloqueadas.

Um firewall normalmente estabelece uma barreira entre uma rede confiável e uma rede não confiável, como a Internet. O Firewall do Azure, por exemplo, pode restringir o tráfego HTTP e HTTPS de saída com base no FQDN do destino, oferecendo um controle de tráfego de saída refinado, mas, ao mesmo tempo, permite que você forneça acesso aos FQDNs que abrangem as dependências de saída de um cluster AKS (algo que os NSGs não podem fazer). Por exemplo, você pode definir o tipo de saída do cluster para userDefinedRouting forçar o tráfego de saída através do firewall e, em seguida, configurar restrições FQDN no tráfego de saída.

Em resumo, enquanto o Firewall do Azure pode ser usado para definir restrições de saída em clusters com solicitações de saída, os clusters isolados de rede vão além na postura segura por padrão, eliminando ou bloqueando completamente as solicitações de saída.

Preciso configurar algum ponto de extremidade de lista de permissões para que o cluster isolado de rede funcione?

Os estágios de criação e inicialização do cluster não exigem nenhum tráfego de saída do cluster isolado da rede. As imagens necessárias para componentes e addons do AKS são extraídas do ACR privado conectado ao cluster em vez de serem extraídas do Microsoft Artifact Registry (MAR) em pontos de extremidade públicos.

Depois de configurar um cluster isolado de rede, se você quiser habilitar recursos ou complementos que precisam fazer solicitações de saída para seus pontos de extremidade de serviço, os pontos de extremidade privados podem ser configurados para os serviços alimentados pelo Azure Private Link.

Posso atualizar pacotes manualmente para atualizar a imagem do pool de nós?

Não há suporte para a atualização manual de pacotes com base na saída para repositórios de pacotes. Em vez disso, você pode atualizar automaticamente as imagens do sistema operacional do nó. Apenas NodeImage o canal de atualização automática do sistema operacional do nó é suportado para clusters isolados de rede.

Próximos passos

Azure Kubernetes Service