Aceder a recursos no local a partir da rede gerida do Azure AI Foundry (pré-visualização)

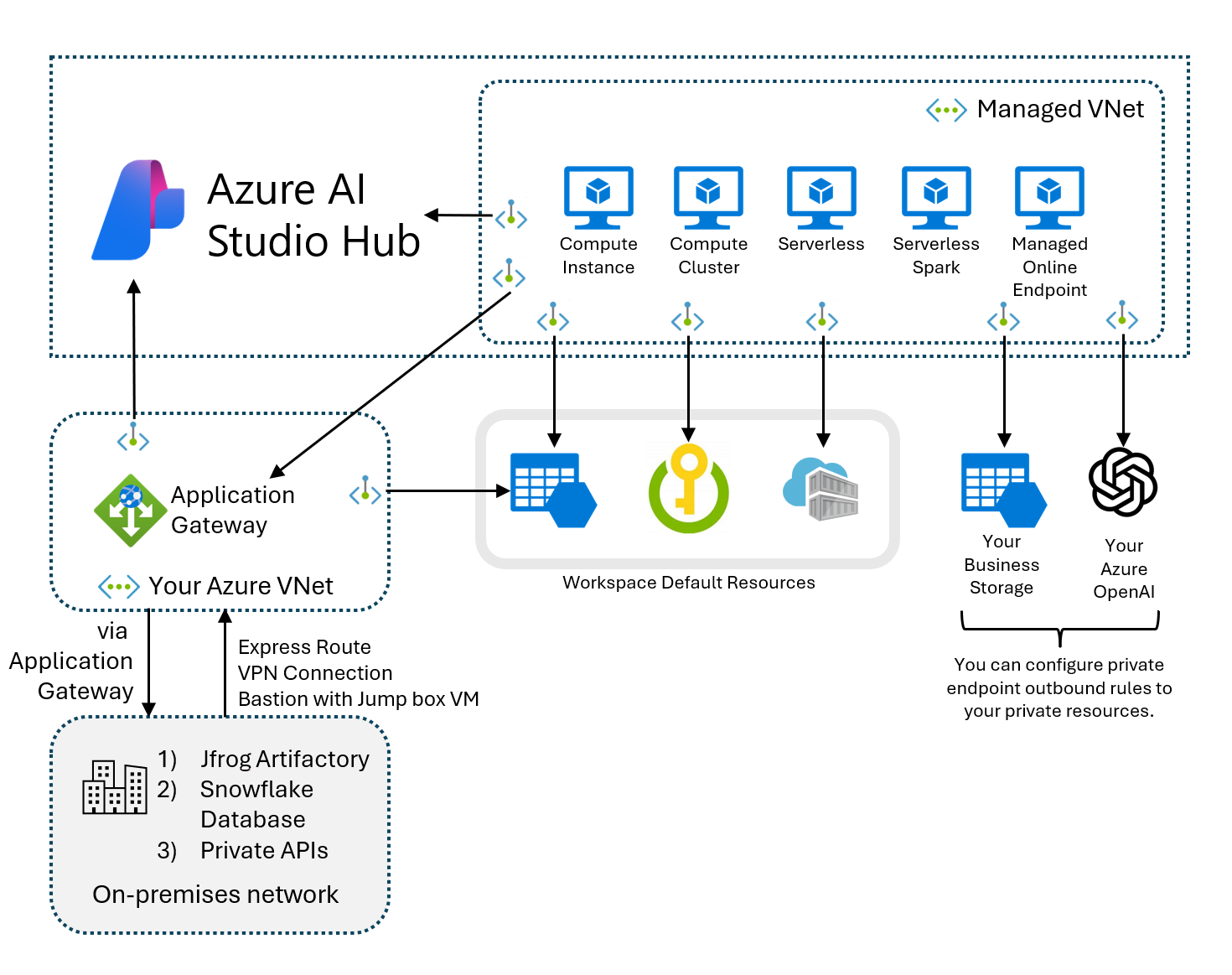

Para acessar seus recursos que não são do Azure localizados em uma rede virtual diferente ou totalmente no local a partir da rede virtual gerenciada do Azure AI Foundry, um Gateway de Aplicativo deve ser configurado. Através deste Application Gateway, o acesso completo de ponta a ponta pode ser configurado para seus recursos.

O Gateway de Aplicativo do Azure é um balanceador de carga que toma decisões de roteamento com base na URL de uma solicitação HTTPS. O Azure Machine Learning dá suporte ao uso de um gateway de aplicativo para se comunicar com segurança com recursos que não são do Azure. Para obter mais informações sobre o Gateway de Aplicativo, consulte O que é o Gateway de Aplicativo do Azure.

Para acessar recursos de rede virtual locais ou personalizados da rede virtual gerenciada, configure um Gateway de Aplicativo em sua rede virtual do Azure. O gateway de aplicativo é usado para acesso de entrada ao hub do portal do Azure AI Foundry. Depois de configurado, você cria um ponto de extremidade privado da rede virtual gerenciada do hub do Azure AI Foundry para o Gateway de Aplicativo. Com o ponto de extremidade privado, o caminho completo de ponta a ponta é protegido e não roteado pela Internet.

Pré-requisitos

- Leia o artigo Como funciona um gateway de aplicativo para entender como o Gateway de Aplicativo pode proteger a conexão com seus recursos que não são do Azure.

- Configure a rede virtual gerenciada do hub do Azure AI Foundry e selecione seu modo de isolamento, Permitir Saída da Internet ou Permitir Somente Saída Aprovada. Para obter mais informações, consulte Isolamento de rede virtual gerenciado.

- Obtenha o ponto de extremidade HTTP(S) privado do recurso para acessar.

Recursos suportados

O Application Gateway suporta qualquer recurso de destino de back-end que use o protocolo HTTP ou HTTPS. As conexões com os seguintes recursos da rede virtual gerenciada são verificadas:

- Jfrog Artifactory

- Base de dados Snowflake

- APIs privadas

Configurar o Gateway de Aplicativo do Azure

Siga o Guia de início rápido: tráfego da Web direto usando o portal. Para configurar corretamente seu Gateway de Aplicativo para uso com o Aprendizado de Máquina do Azure, use as seguintes orientações ao criar o Gateway de Aplicativo:

Na guia Noções básicas :

- Verifique se seu Gateway de Aplicativo está na mesma região que a Rede Virtual do Azure selecionada.

- O Azure AI Foundry suporta apenas IPv4 para o Application Gateway.

- Com sua Rede Virtual do Azure, selecione uma sub-rede dedicada para seu Gateway de Aplicativo. Nenhum outro recurso pode ser implantado nesta sub-rede.

Na guia Frontends, o Application Gateway não suporta apenas o endereço IP Frontend privado, portanto, os endereços IP públicos precisam ser selecionados ou um novo criado. Os endereços IP privados para os recursos aos quais o gateway se conecta podem ser adicionados dentro do intervalo da sub-rede selecionada na guia Noções básicas.

Na guia Back-ends, você pode adicionar seu destino de back-end a um pool de back-end. Você pode gerenciar seus destinos de back-end criando diferentes pools de back-end. O roteamento de solicitações é baseado nos pools. Você pode adicionar destinos de back-end, como um banco de dados Snowflake.

Na guia Configuração, você configura como as solicitações são recebidas com os IPs de front-end e roteadas para o back-end.

Na seção Ouvinte:

- Você pode criar um ouvinte com o protocolo HTTP ou HTTPS e especificar a porta que deseja que ele escute. Se você quiser dois ouvintes ouvindo no mesmo endereço IP front-end e roteando para pools de back-end diferentes, você precisa escolher portas diferentes. As solicitações recebidas são diferenciadas com base nas portas.

- Se você quiser criptografia TLS de ponta a ponta, selecione ouvinte HTTPS e carregue seu próprio certificado para o Application Gateway para descriptografar a solicitação recebida pelo ouvinte. Para obter mais informações, consulte Habilitando TLS de ponta a ponta no Gateway de Aplicativo do Azure.

- Se você quiser um destino de back-end totalmente privado sem qualquer acesso à rede pública, NÃO configure um ouvinte no endereço IP de frontend público e sua regra de roteamento associada. O Application Gateway encaminha apenas solicitações que os ouvintes recebem na porta específica. Se você quiser evitar adicionar ouvinte IP frontend público por engano, consulte Regras de segurança de rede para bloquear totalmente o acesso à rede pública.

Na seção Destinos de back-end, se você quiser usar HTTPS e o certificado do servidor de back-end NÃO for emitido por uma autoridade de certificação conhecida, deverá carregar o certificado raiz (. CER) do servidor back-end. Para obter mais informações sobre como configurar com um certificado raiz, consulte Configurar criptografia TLS de ponta a ponta usando o portal.

Depois que o recurso Gateway de Aplicativo for criado, navegue até o novo recurso de Gateway de Aplicativo no portal do Azure. Em Configurações, selecione Link privado para permitir que uma rede virtual acesse de forma privada o Application Gateway por meio de uma conexão de ponto de extremidade privada. A configuração de link privado não é criada por padrão.

- Selecione + Adicionar para adicionar a configuração de Link Privado e use os seguintes valores para criar a configuração:

- Nome: forneça um nome para sua configuração de link privado

- Sub-rede de link privado: selecione uma sub-rede em sua rede virtual.

- Configuração de IP Frontend:

appGwPrivateFrontendIpIPv4

- Para verificar se o link privado está configurado corretamente, navegue até a guia Conexões de ponto de extremidade privado e selecione + Ponto de extremidade privado.

Na guia Recurso, o subrecurso Destino deve ser o nome da sua configuração IP de Frontend privada,

appGwPrivateFrontendIpIPv4. Se nenhum valor aparecer no subrecurso de destino, o ouvinte do Application Gateway não foi configurado corretamente. Para obter mais informações sobre como configurar o link privado no Gateway de Aplicativo, consulte Configurar o link privado do Gateway de Aplicativo do Azure.

- Selecione + Adicionar para adicionar a configuração de Link Privado e use os seguintes valores para criar a configuração:

Configurar link privado

Agora que o IP front-end e os pools de back-end do Application Gateway foram criados, você pode configurar o ponto de extremidade privado da rede virtual gerenciada para o Application Gateway. no portal do Azure, navegue até a guia Rede do hub do Azure AI Foundry. Selecione Acesso de saída gerenciado pelo espaço de trabalho + Adicionar regras de saída definidas pelo usuário.

No formulário Regras de saída do espaço de trabalho, selecione o seguinte para criar seu ponto de extremidade privado:

- Nome da regra: forneça um nome para seu ponto de extremidade privado ao Application Gateway.

- Tipo de destino: Ponto final privado

- Assinatura e Grupo de Recursos: Selecione o Grupo de Assinaturas e Recursos onde o Application Gateway está implantado

- Tipo de recurso:

Microsoft.Network/applicationGateways - Nome do recurso: o nome do recurso do Application Gateway.

- Sub-recurso:

appGwPrivateFrontendIpIPv4 - FQDNs: esses FQDNs são os aliases que você deseja usar dentro do portal do Azure AI Foundry. Eles são resolvidos para o endereço IP privado do ponto de extremidade privado gerenciado direcionado ao Application Gateway. Você pode incluir vários FQDNs, dependendo de quantos recursos você gostaria de se conectar com o Application Gateway.

Nota

- Se você estiver usando o ouvinte HTTPS com certificado carregado, verifique se o alias FQDN corresponde ao CN (Nome comum) ou SAN (Nome Alternativo da Entidade) do certificado, caso contrário, a chamada HTTPS falhará com SNI (Indicação de Nome do Servidor).

- Os FQDNs fornecidos devem ter pelo menos três rótulos no nome para criar corretamente a zona DNS privada do ponto de extremidade privado para o Application Gateway.

- O campo FQDNs é editável após a criação do ponto de extremidade privado por meio do SDK ou da CLI. O campo não é editável no portal do Azure.

- A nomenclatura dinâmica de subrecursos não é suportada para a configuração de IP Frontend privado. O nome IP do Frontend deve ser

appGwPrivateFrontendIpIPv4.

Configurar usando Python SDK e Azure CLI

Para criar um ponto de extremidade privado para o Application Gateway com SDK, consulte SDK do Azure para Python.

Para criar um ponto de extremidade privado para o Gateway de Aplicativo com a CLI do Azure, use o az ml workspace outbound-rule set comando. Defina as propriedades conforme necessário para a sua configuração. Para obter mais informações, consulte Configurar uma rede gerenciada.

Limitações

- O Application Gateway suporta apenas pontos de extremidade HTTP(s) no pool de back-end. Não há suporte para tráfego de rede não-HTTP(s). Certifique-se de que os seus recursos suportam o protocolo HTTP(S).

- Para se conectar ao Snowflake usando o Application Gateway, você deve adicionar suas próprias regras de saída FQDN para habilitar o download de pacote/driver e a validação OCSP.

- O driver JDBC Snowflake usa chamadas HTTPS, mas drivers diferentes podem ter implementações diferentes. Verifique se o seu recurso usa o protocolo HTTP(S) ou não.

- Para obter mais informações sobre limitações, consulte Perguntas freqüentes sobre o Application Gateway.

Erros do Application Gateway

Para erros relacionados à conexão do Application Gateway com seus recursos de back-end, siga a documentação existente do Application Gateway com base nos erros recebidos:

- Resolver problemas de estado de funcionamento do back-end no Gateway de Aplicação

- Resolução de problemas de erros de gateway incorreto no Gateway de Aplicação

- Códigos de resposta HTTP no Application Gateway

- Noções básicas sobre ouvintes com deficiência