Protegendo a autenticação multifator baseada em telefone

Com a autenticação multifator Microsoft Entra, os usuários podem optar por receber uma chamada de voz automatizada em um número de telefone que registram para verificação. Usuários mal-intencionados podem tirar proveito desse método criando várias contas e fazendo chamadas telefônicas sem concluir o processo de registro de MFA. Essas inúmeras inscrições com falha podem esgotar as tentativas de inscrição permitidas, impedindo que outros usuários se inscrevam em novas contas em seu locatário do Azure AD B2C. Para ajudar a proteger contra esses ataques, você pode usar o Azure Monitor para monitorar falhas de autenticação do telefone e mitigar inscrições fraudulentas.

Importante

O aplicativo autenticador (TOTP) oferece segurança mais forte do que a autenticação multifator SMS/Telefone. Para configurar isso, leia nossas instruções para habilitar a autenticação multifator no Azure Ative Directory B2C.

Pré-requisitos

Antes de começar, crie um espaço de trabalho do Log Analytics.

Criar uma pasta de trabalho de eventos MFA baseada em telefone

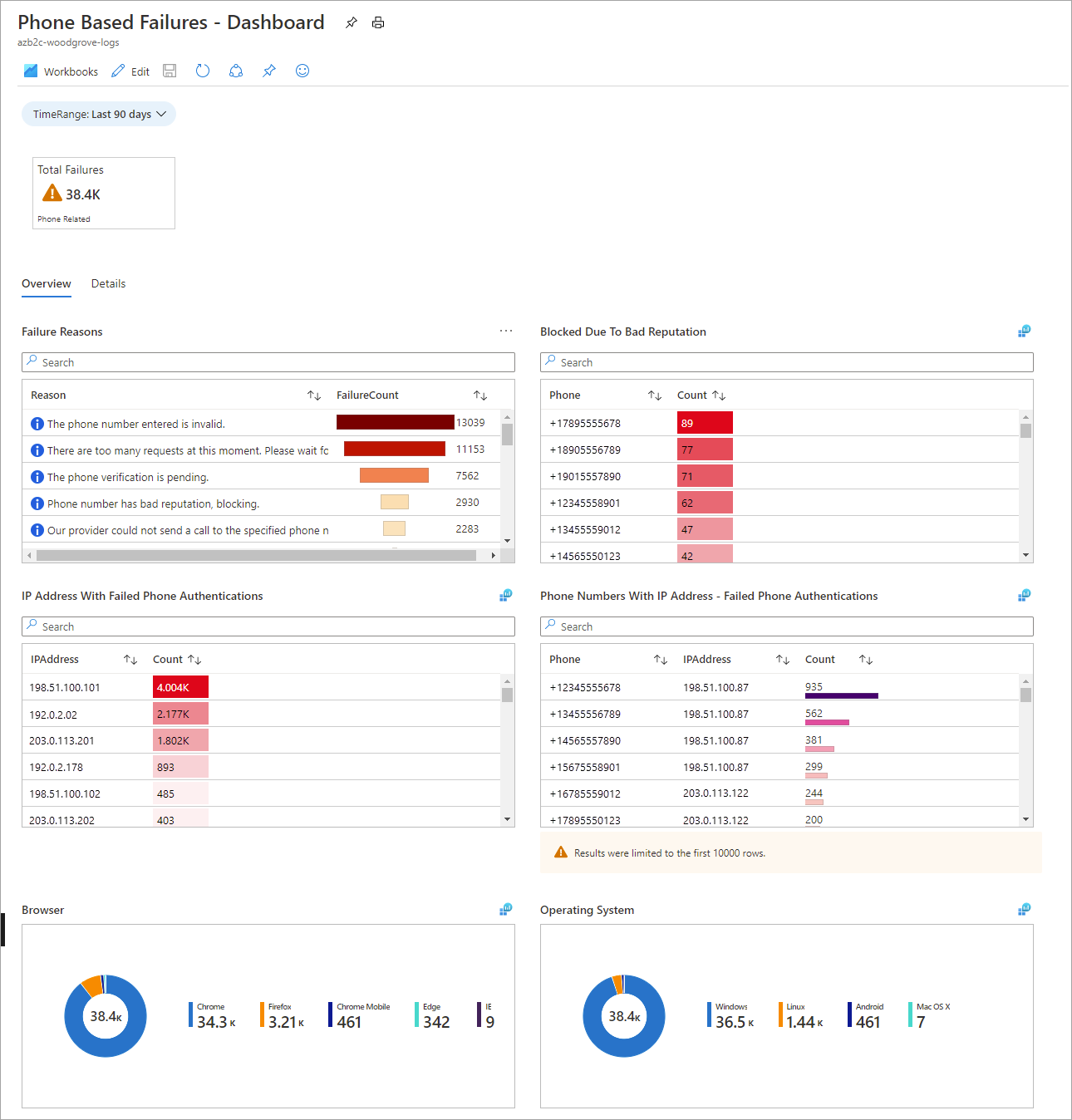

O repositório de Alertas de Relatórios & do Azure AD B2C no GitHub contém artefatos que você pode usar para criar e publicar relatórios, alertas e painéis com base nos logs do Azure AD B2C. A pasta de trabalho de rascunho mostrada abaixo destaca falhas relacionadas ao telefone.

Separador Descrição Geral

As seguintes informações são mostradas na guia Visão geral :

- Motivos de falha (o número total de autenticações telefônicas com falha para cada motivo determinado)

- Bloqueado devido à má reputação

- Endereço IP com Autenticações de Telefone com Falha (a contagem total de autenticações telefônicas com falha para cada endereço IP fornecido)

- Números de telefone com endereço IP - Falhas nas autenticações de telefone

- Navegador (falhas de autenticação do telefone por navegador cliente)

- Sistema operacional (falhas de autenticação do telefone por sistema operacional cliente)

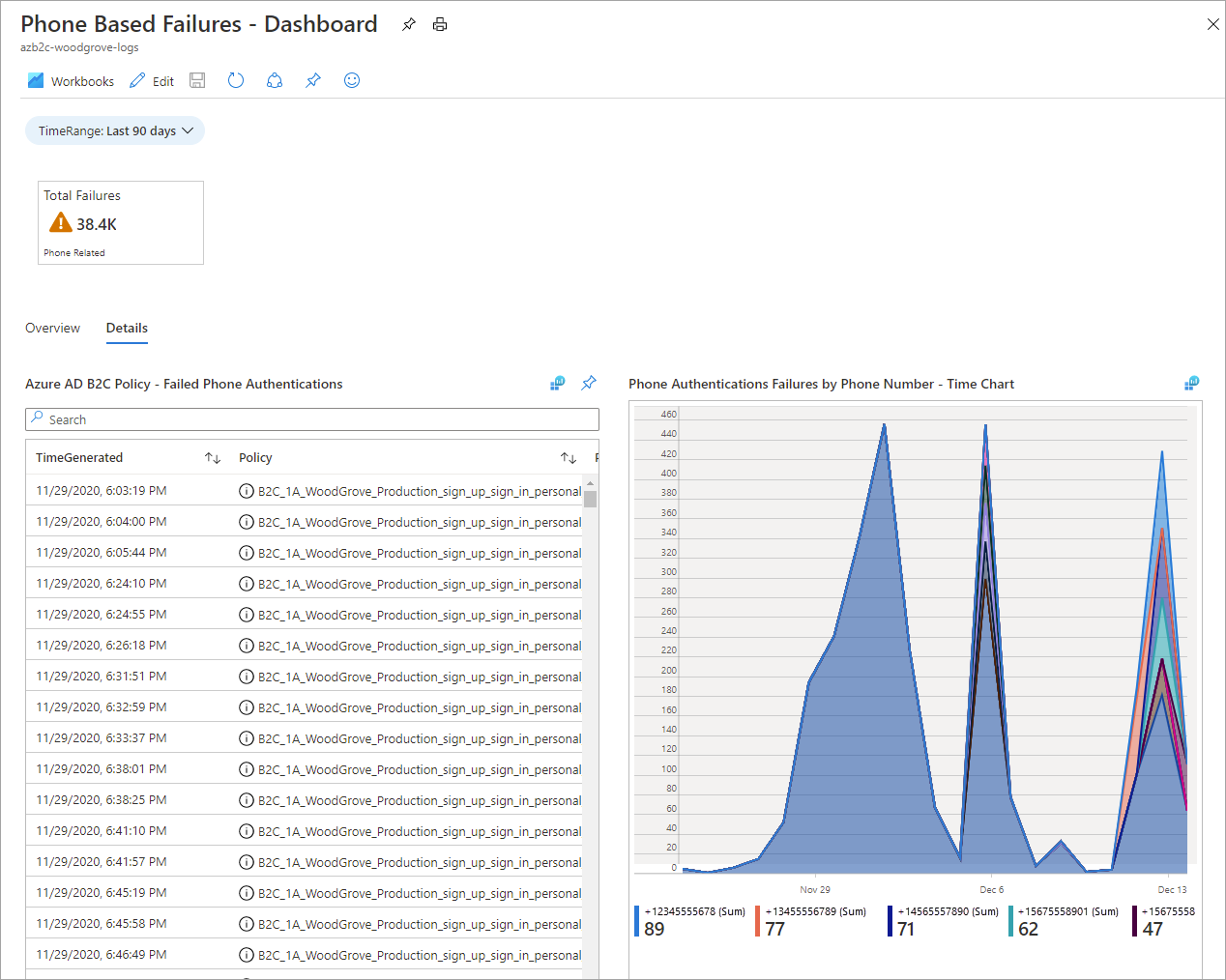

Separador Detalhes

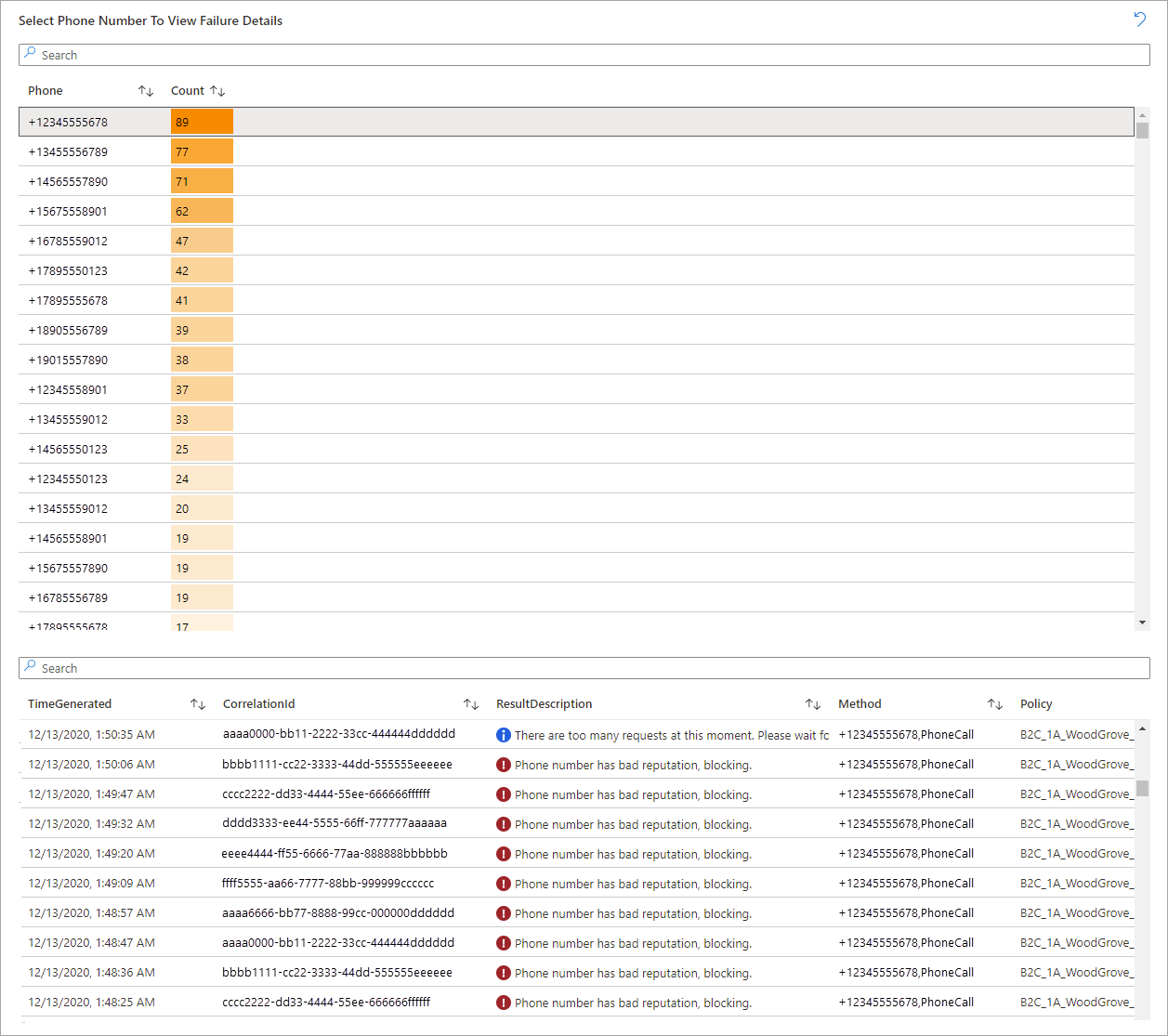

As seguintes informações são relatadas na guia Detalhes :

- Política do Azure AD B2C - Autenticações de Telefone com Falha

- Falhas de autenticação do telefone por número de telefone – Gráfico de tempo (linha do tempo ajustável)

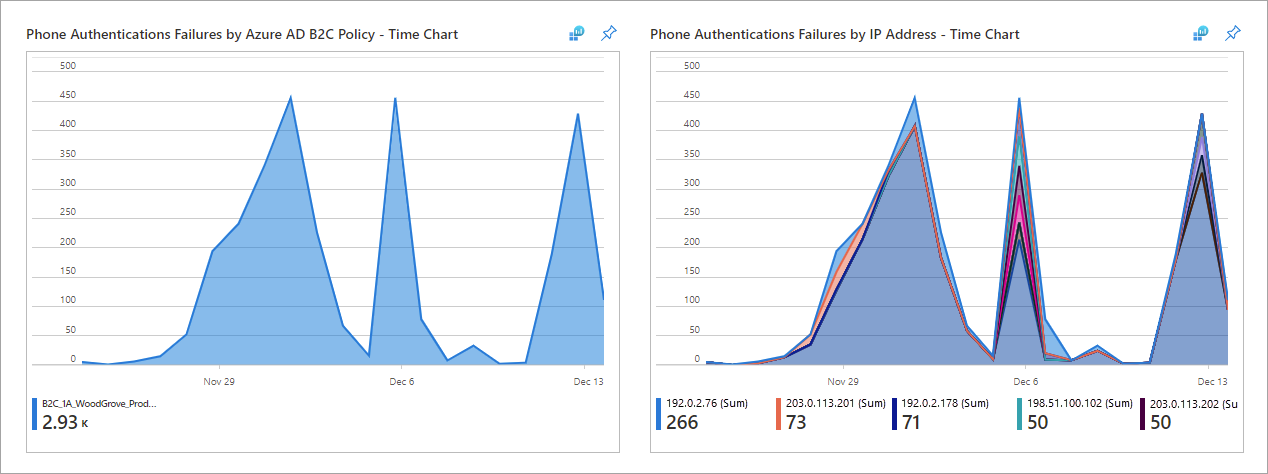

- Falhas de autenticação de telefone pela política B2C do Azure AD – Gráfico de tempo (linha do tempo ajustável)

- Falhas de autenticação do telefone por endereço IP – Gráfico de tempo (linha do tempo ajustável)

- Selecione Número de Telefone para Ver Detalhes de Falha (selecione um número de telefone para obter uma lista detalhada de falhas)

Usar a pasta de trabalho para identificar inscrições fraudulentas

Você pode usar a pasta de trabalho para entender eventos de MFA baseados em telefone e identificar o uso potencialmente mal-intencionado do serviço de telefonia.

Entenda o que é normal para o seu inquilino respondendo a estas perguntas:

- Onde estão as regiões das quais você espera MFA por telefone?

- Examine as razões mostradas para tentativas fracassadas de MFA baseadas em telefone; são considerados normais ou esperados?

Reconheça as características da inscrição fraudulenta:

- Com base na localização: examine as falhas de autenticação do telefone por endereço IP para quaisquer contas associadas a locais dos quais você não espera que os usuários se inscrevam.

Nota

O endereço IP fornecido é uma região aproximada.

- Com base na velocidade: observe as Horas Extras de Autenticações de Telefone com Falha (Por Dia), que indica números de telefone que estão fazendo um número anormal de tentativas de autenticação de telefone com falha por dia, ordenadas da mais alta (esquerda) para a menor (direita).

Reduza as inscrições fraudulentas seguindo as etapas na próxima seção.

Atenue inscrições fraudulentas

Execute as seguintes ações para ajudar a mitigar inscrições fraudulentas.

Use as versões recomendadas dos fluxos de usuário para fazer o seguinte:

- Habilite o recurso de senha única (OTP) de e-mail para MFA (aplica-se aos fluxos de inscrição e entrada).

- Configure uma política de Acesso Condicional para bloquear entradas com base no local (aplica-se apenas a fluxos de entrada, não a fluxos de inscrição).

- Use conectores de API para integrar com uma solução anti-bot como o reCAPTCHA (aplica-se a fluxos de inscrição).

Remova os códigos de país que não são relevantes para sua organização do menu suspenso onde o usuário verifica seu número de telefone (essa alteração será aplicada a inscrições futuras):

Inicie sessão no portal do Azure como administrador global do inquilino do Azure AD B2C.

Se você tiver acesso a vários locatários, selecione o ícone Configurações no menu superior para alternar para seu locatário do Azure AD B2C no menu Diretórios + assinaturas .

Escolha Todos os serviços no canto superior esquerdo do portal do Azure, procure e selecione Azure AD B2C.

Selecione o fluxo de usuário e, em seguida, selecione Idiomas. Selecione o idioma da localização geográfica da sua organização para abrir o painel de detalhes do idioma. (Para este exemplo, selecionaremos Inglês en para os Estados Unidos). Selecione a página Autenticação multifator e, em seguida, selecione Baixar padrões (en).

Abra o arquivo JSON que foi baixado na etapa anterior. No ficheiro, procure

DEFAULTe substitua a linha por"Value": "{\"DEFAULT\":\"Country/Region\",\"US\":\"United States\"}". Certifique-se de definirOverridescomotrue.

Nota

Você pode personalizar a lista de códigos de país permitidos no

countryListelemento (consulte o exemplo da página Autenticação de fator de telefone).Salve o arquivo JSON. No painel de detalhes do idioma, em Carregar novas substituições, selecione o arquivo JSON modificado para carregá-lo.

Feche o painel e selecione Executar fluxo de usuário. Para este exemplo, confirme se Estados Unidos é o único código de país disponível na lista suspensa: