Tutorial para configurar a HYPR com o Azure Active Directory B2C

Neste tutorial, saiba como configurar o Azure Active Directory B2C (Azure AD B2C) com HYPR. Quando Azure AD B2C for o fornecedor de identidade (IdP), pode integrar a HYPR com aplicações de cliente para autenticação sem palavra-passe. A HYPR substitui palavras-passe por encriptações de chaves públicas que ajudam a evitar fraudes, phishing e reutilização de credenciais.

Pré-requisitos

Para começar, terá de:

Uma subscrição do Azure

- Se não tiver uma, pode obter uma conta gratuita do Azure

- Um inquilino B2C Azure AD ligado à sua subscrição do Azure

- Um inquilino da cloud HYPR

- Pedir uma demonstração personalizada HYPR

- Um dispositivo móvel de utilizador registado com as APIs REST HYPR ou a Gestor de Dispositivos HYPR no seu inquilino HYPR

- Por exemplo, veja SDK HYPR para Java Web

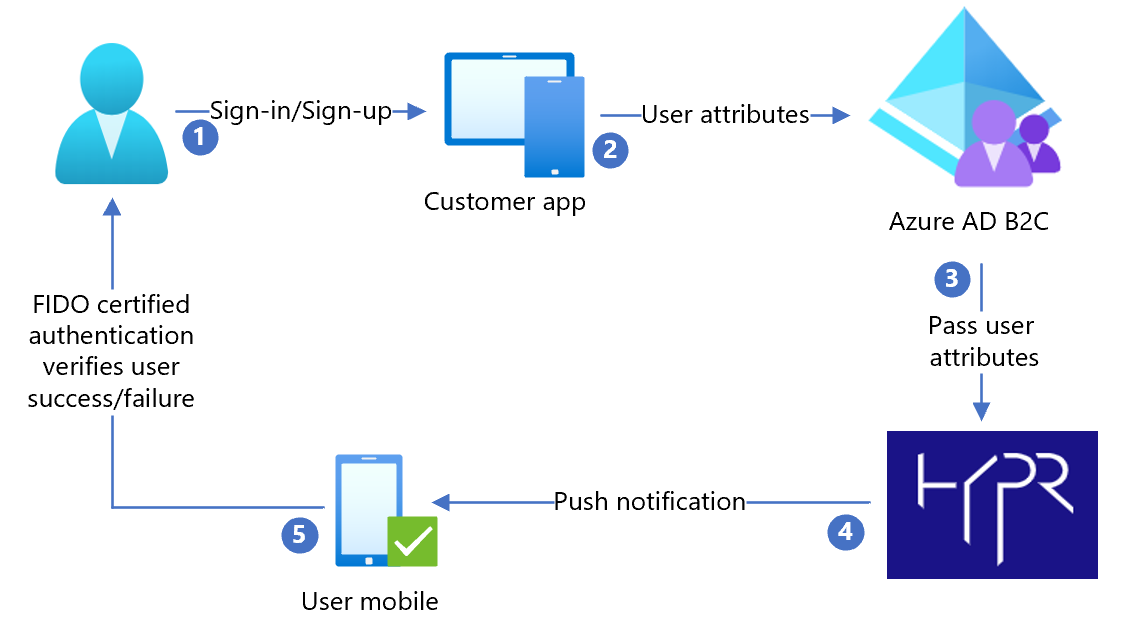

Descrição do cenário

A integração HYPR tem os seguintes componentes:

- Azure AD B2C – o servidor de autorização para verificar as credenciais do utilizador ou o fornecedor de identidade (IdP)

-

Aplicações Web e móveis – para aplicações móveis ou Web protegidas por HYPR e Azure AD B2C

- A HYPR tem o SDK móvel e uma aplicação móvel para iOS e Android

- Aplicação móvel HYPR – utilize-a para este tutorial, se não estiver a utilizar os SDKs móveis nas suas aplicações móveis

-

APIs REST HYPR – Registo e autenticação de dispositivos do utilizador

- Aceda a apidocs.hypr.com para APIs sem palavra-passe HYPR

O seguinte diagrama de arquitetura mostra a implementação.

- O utilizador chega a uma página de início de sessão e seleciona início de sessão ou inscrição. O utilizador introduz o nome de utilizador.

- A aplicação envia os atributos de utilizador para Azure AD B2C para identificar a verificação.

- Azure AD B2C envia atributos de utilizador para HYPR para autenticar o utilizador através da aplicação móvel HYPR.

- A HYPR envia uma notificação push para o dispositivo móvel do utilizador registado para uma autenticação certificada do Fast Identity Online (FIDO). Pode ser uma impressão digital do utilizador, biométrica ou PIN descentralizado.

- Depois de o utilizador reconhecer a notificação push, é concedido ou negado acesso ao utilizador à aplicação do cliente.

Configurar a política Azure AD B2C

Aceda a

Azure-AD-B2C-HYPR-Sample/policy/.Siga as instruções no Pacote de arranque de políticas personalizadas para transferir Active-directory-b2c-custom-policy-starterpack/LocalAccounts/

Configure a política para o inquilino Azure AD B2C.

Nota

Atualize as políticas relacionadas com o seu inquilino.

Testar o fluxo de utilizador

- Abra o inquilino Azure AD B2C.

- Em Políticas, selecione Identity Experience Framework.

- Selecione SignUpSignIn que criou.

- Selecione Executar fluxo de utilizador.

- Para Aplicação, selecione a aplicação registada (exemplo é JWT).

- Para URL de Resposta, selecione o URL de redirecionamento.

- Selecione Executar fluxo de utilizador.

- Conclua o fluxo de inscrição para criar uma conta.

- Após a criação do atributo de utilizador, o HYPR é chamado.

Dica

Se o fluxo estiver incompleto, confirme se o utilizador está guardado no diretório.