Criar uma função personalizada para o registro do Azure Stack Hub

Aviso

Este não é um recurso de postura de segurança. Use-o em cenários em que você deseja restrições para evitar alterações acidentais na Assinatura do Azure. Quando um usuário recebe direitos delegados a essa função personalizada, ele tem direitos para editar permissões e elevar direitos. Atribua apenas usuários confiáveis à função personalizada.

Durante o registro do Azure Stack Hub, você deve entrar com uma conta do Microsoft Entra. A conta requer as seguintes permissões do Microsoft Entra e permissões da Assinatura do Azure:

Permissões de registo de aplicações no seu inquilino do Microsoft Entra: os administradores têm permissões de registo de aplicações. A permissão para usuários é uma configuração global para todos os usuários no locatário. Para exibir ou alterar a configuração, consulte Criar um aplicativo e uma entidade de serviço do Microsoft Entra que possam acessar recursos.

A configuração de usuário pode registrar aplicativos deve ser definida como Sim para que você habilite uma conta de usuário para registrar o Azure Stack Hub.

Um conjunto de permissões suficientes da Assinatura do Azure: os usuários que pertencem à função Proprietário têm permissões suficientes. Para outras contas, você pode atribuir o conjunto de permissões atribuindo uma função personalizada, conforme descrito nas seções a seguir.

Em vez de usar uma conta que tenha permissões de Proprietário na assinatura do Azure, você pode criar uma função personalizada para atribuir permissões a uma conta de usuário menos privilegiada. Essa conta pode ser usada para registrar seu Azure Stack Hub.

Criar uma função personalizada usando o PowerShell

Para criar uma função personalizada, você deve ter a Microsoft.Authorization/roleDefinitions/write permissão em todos AssignableScopes, como Proprietário ou Administrador de Acesso de Usuário. Use o seguinte modelo JSON para simplificar a criação da função personalizada. O modelo cria uma função personalizada que permite o acesso de leitura e gravação necessário para o registro do Azure Stack Hub.

Crie um arquivo JSON. Por exemplo,

C:\CustomRoles\registrationrole.json.Adicione o seguinte JSON ao ficheiro. Substitua

<SubscriptionID>pelo seu ID da subscrição do Azure.{ "Name": "Azure Stack Hub registration role", "Id": null, "IsCustom": true, "Description": "Allows access to register Azure Stack Hub", "Actions": [ "Microsoft.Resources/subscriptions/resourceGroups/write", "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.AzureStack/registrations/*", "Microsoft.AzureStack/register/action", "Microsoft.Authorization/roleAssignments/read", "Microsoft.Authorization/roleAssignments/write", "Microsoft.Authorization/roleAssignments/delete", "Microsoft.Authorization/permissions/read", "Microsoft.Authorization/locks/read", "Microsoft.Authorization/locks/write" ], "NotActions": [ ], "AssignableScopes": [ "/subscriptions/<SubscriptionID>" ] }No PowerShell, conecte-se ao Azure para usar o Gerenciador de Recursos do Azure. Quando solicitado, autentique-se usando uma conta com permissões suficientes, como Proprietário ou Administrador de Acesso de Usuário.

Connect-AzAccountPara criar a função personalizada, use New-AzRoleDefinition especificando o arquivo de modelo JSON.

New-AzRoleDefinition -InputFile "C:\CustomRoles\registrationrole.json"

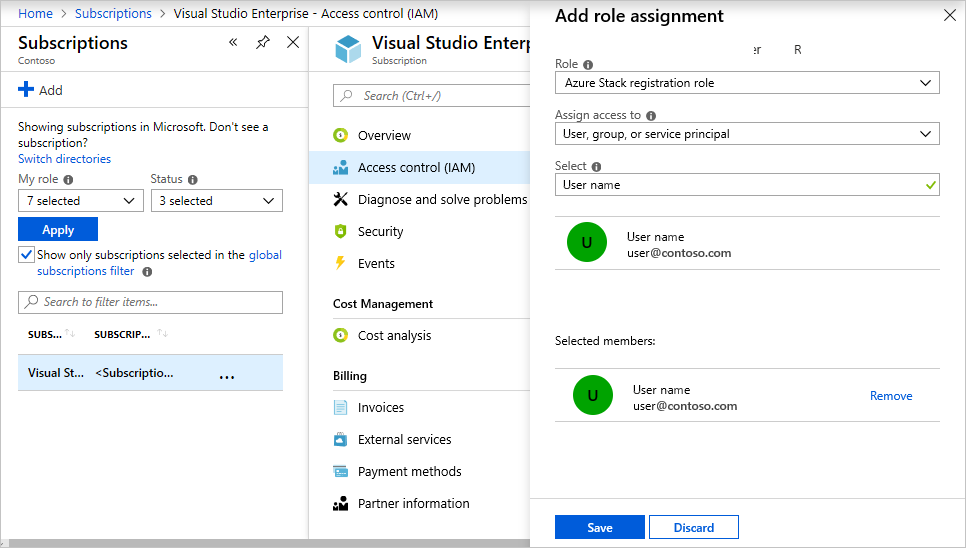

Atribuir um usuário à função de registro

Depois que a função personalizada de registro for criada, atribua a função à conta de usuário que será usada para registrar o Azure Stack Hub.

Entre com a conta com permissão suficiente na assinatura do Azure para delegar direitos, como Proprietário ou Administrador de Acesso de Usuário.

Em Subscrições, selecione Controlo de acesso (IAM) > Adicionar atribuição de função.

Em Função, escolha a função personalizada que você criou: função de registro do Azure Stack Hub.

Selecione os usuários que você deseja atribuir à função.

Selecione Salvar para atribuir os usuários selecionados à função.

Para obter mais informações sobre como usar funções personalizadas, consulte gerenciar o acesso usando o RBAC e o portal do Azure.