Adquirir e implantar certificados para redes EAP-TLS

Importante

Esta é a documentação do Azure Sphere (Legado). O Azure Sphere (Legado) será desativado em 27 de setembro de 2027 e os usuários devem migrar para o Azure Sphere (Integrado) até esse momento. Use o seletor de versão localizado acima do sumário para exibir a documentação do Azure Sphere (Integrado).

Antes que um dispositivo Azure Sphere possa se conectar a uma rede EAP-TLS, ele deve ter um certificado de cliente que o servidor RADIUS possa usar para autenticar o dispositivo. Se a sua rede exigir autenticação mútua, cada dispositivo também deve ter um certificado de autoridade de certificação raiz para que possa autenticar o servidor RADIUS.

A forma como você adquire e implanta esses certificados depende dos recursos de rede disponíveis para seus dispositivos.

- Se a rede EAP-TLS for a única rede disponível, você precisará implantar os certificados manualmente.

- Se outra forma de rede, como uma rede aberta, estiver disponível, você pode usar uma abordagem de "bootstrap". Na abordagem de inicialização, um aplicativo de alto nível do Azure Sphere adquire os certificados da rede aberta e, em seguida, os usa para se conectar à rede EAP-TLS.

Atenção

Como os IDs de certificado abrangem todo o sistema, um comando azsphere ou uma chamada de função que adiciona um novo certificado pode substituir um certificado que foi adicionado por um comando ou chamada de função anterior, potencialmente causando falhas de conexão de rede. É altamente recomendável que você desenvolva procedimentos claros de atualização de certificado e escolha cuidadosamente os IDs de certificado. Consulte IDs de certificado para obter detalhes.

Implementação manual

Se a rede EAP-TLS for a única rede disponível para seus dispositivos, você precisará implantar os certificados manualmente. A implantação manual envolve a aquisição dos certificados usando um PC ou máquina Linux em rede e, em seguida, o carregamento dos certificados em cada dispositivo do Azure Sphere usando a CLI do Azure Sphere. Essa abordagem requer uma conexão física entre o PC ou a máquina Linux e o dispositivo Azure Sphere.

Adquira os certificados manualmente

A autoridade de certificação raiz e os certificados de cliente devem estar no . Formato PEM para carregar no dispositivo Azure Sphere. Você precisará adquirir o certificado de autoridade de certificação raiz do servidor apropriado, juntamente com o certificado do cliente e a chave privada (e, opcionalmente, uma senha para sua chave privada) para o seu dispositivo. Cada certificado deve ser gerado e assinado pelo servidor apropriado em sua rede EAP-TLS. Seu administrador de rede ou equipe de segurança pode fornecer os detalhes necessários para obter os certificados.

Salve os certificados no arquivo . Formato PEM no seu PC ou máquina Linux e, em seguida, utilize a CLI do Azure Sphere para armazená-los no dispositivo Azure Sphere.

Armazene os certificados usando a CLI

Anexe o dispositivo Azure Sphere ao seu PC em rede ou máquina Linux e use o comando azsphere para armazenar os certificados no dispositivo.

Para armazenar o certificado da autoridade de certificação raiz no dispositivo Azure Sphere:

azsphere device certificate add --cert-id "server-key-xyz" --cert-type rootca --public-key-file <filepath_to_server_ca_public.pem>

Para armazenar o certificado do cliente no dispositivo Azure Sphere:

azsphere device certificate add --cert-id "client-key-abc" --cert-type client --public-key-file <filepath_to_client_public.pem> --private-key-file <filepath_to_client_private.pem> --private-key-password "_password_"

Implementação do Bootstrap

Para conectar dispositivos do Azure Sphere em grandes números ou em muitos locais, considere usar uma abordagem de "bootstrap". Para usar esse método, seus dispositivos devem ser capazes de se conectar a uma rede através da qual eles podem acessar um servidor que pode fornecer os certificados. Seu aplicativo Azure Sphere de alto nível se conecta ao servidor pela rede disponível, solicita os certificados e os armazena no dispositivo.

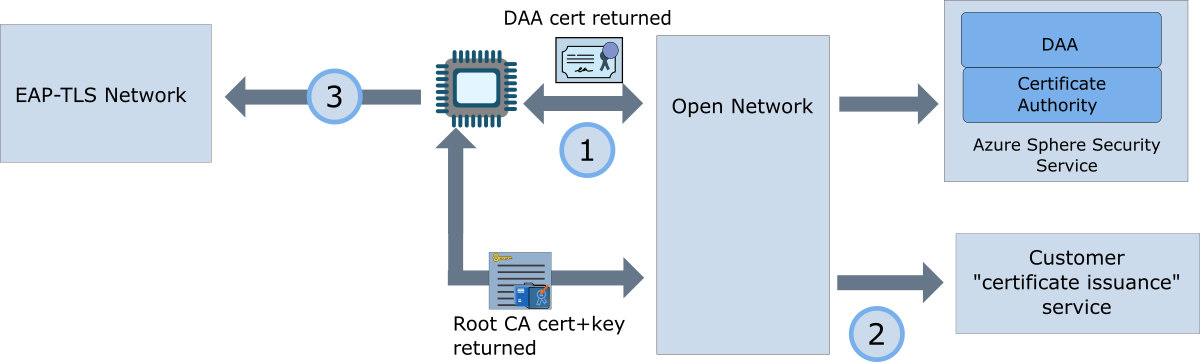

A figura a seguir resume esse processo.

O aplicativo no dispositivo Azure Sphere se conecta à rede aberta e contata o Serviço de Segurança do Azure Sphere para obter seu certificado DAA. Em seguida, instala o certificado DAA no dispositivo. O dispositivo deve usar esse certificado para autenticar com o serviço de emissão de certificado.

Em seguida, o aplicativo se conecta ao serviço de emissão de certificado designado pelo administrador da rede. Ele apresenta seu certificado DAA para validar sua identidade com o servidor e solicita o certificado de CA raiz para o servidor RADIUS na rede EAP-TLS, juntamente com o certificado do cliente e a chave privada. O serviço pode passar outras informações para o aplicativo, como a identidade do cliente e a senha da chave privada, se necessário. Em seguida, o aplicativo instala o certificado do cliente, a chave privada do cliente e o certificado da autoridade de certificação raiz no dispositivo. Ele pode então se desconectar da rede aberta.

O aplicativo configura e habilita a rede EAP-TLS. Ele fornece o certificado do cliente e a chave privada para provar a identidade do dispositivo. Se a rede oferecer suporte à autenticação mútua, o aplicativo também autenticará o servidor RADIUS usando o certificado de autoridade de certificação raiz.

Autentique o dispositivo e obtenha o certificado do cliente durante a inicialização

Um dispositivo Azure Sphere pode usar seu certificado de autenticação e atestado de dispositivo (DAA) para autenticar em um serviço que pode fornecer os outros certificados necessários. O certificado DAA está disponível no Serviço de Segurança do Azure Sphere.

Para obter o certificado DAA:

- Especifique a ID do locatário do Azure Sphere na seção DeviceAuthentication do manifesto do aplicativo para o aplicativo de alto nível.

- Chame DeviceAuth_CurlSslFunc do aplicativo de alto nível para obter a cadeia de certificados para o locatário atual do Azure Sphere.

Se o manifesto do aplicativo incluir a ID de locatário do Azure Sphere para o dispositivo atual, a função DeviceAuth_CurlSslFunc usará a cadeia de certificados do cliente DAA para autenticar, se o serviço de destino exigir autenticação mútua TLS.

Obter o certificado de autoridade de certificação raiz para o servidor RADIUS

Para obter o certificado de autoridade de certificação raiz para o servidor RADIUS, o aplicativo se conecta a um ponto de extremidade do servidor de certificados acessível em sua rede e pode fornecer o certificado. O administrador da rede deve ser capaz de fornecer informações sobre como se conectar ao ponto de extremidade e recuperar o certificado.

Instalar os certificados usando a API CertStore

O aplicativo usa a API CertStore para instalar os certificados no dispositivo. A função CertStore_InstallClientCertificate instala o certificado do cliente e CertStore_InstallRootCACertificate instala o certificado da autoridade de certificação raiz para o servidor RADIUS. Gerenciar certificados em aplicativos de alto nível fornece informações adicionais sobre como usar a API CertStore para gerenciamento de certificados.

O aplicativo de exemplo Certificados mostra como um aplicativo pode usar essas funções.