如何以 Windows 10 Enterprise 加強安全防護 ( 下 )

Credential Guard 是 Windows 10 Enterprise 中針對過去 15 年來,讓 MIS 對於身份認證竊取問題束手無策的最佳解決方案,在過去有網域服務起,從一開始最基礎的 NTLM Hash 驗證問題,在 Windows server 2008 配合 Windows Vista 推出時,在系統預設值中即將 NTLM 的版本由 V1 提升至 V2 ,但礙於太多舊有版本無法調整,造成該設定一上線運作時,造成 MIS 極大的困擾,隨之在宣導不利的狀況下,讓這個美意變成了過街老鼠人人喊打,隨之而來,NTLMv1 所造成的身份竊取無法被有效的遏阻,隨著科技的發展,很快的 Pass-the-Hash ( PtH ) 的攻擊轉變成為 Pass-the-Ticket ( PtT ),其攻擊的範圍及攻擊的有效層度讓企業在網域服務之下,成了任人宰割的羔羊,也讓駭客在企業的內部環境中,出入如入無人之境,讓企業的機密敏感資訊備受感脅。

Windows 10 的推出,也伴隨著更多的資訊安全解決方案,除了透過原有的 UEFI / SecureBoot ,更由硬體安全加強提升到了 Device Guard ,透過軟硬體的整合讓系統在開機即鎖定裝置,僅讓信任的應用程式可以被執行,若應用程式不被信任時,也代表著攻擊者無法在開始時即控制掌握系統核心,任何一種注入式的攻擊,或包覆式的隔離控制,亦無法讓系統開機成功,當然其例外或隱憂則是硬體廠商用來簽署驅動程式的數位簽章,若再發生被竊取的問題,那麼,該硬體商的驅動程式或應用程式在被簽出後,很快就會被駭客所偽造,並且簽署一個有惡意程式的驅動程式,並且被發佈,甚至被使用者安裝,此時,Device Guard 則無法發揮其功效。

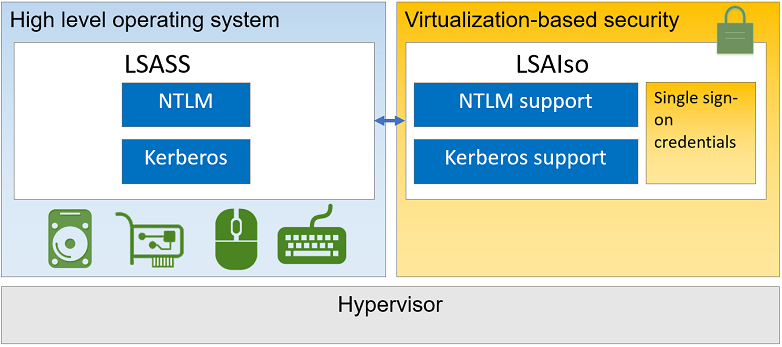

當然在硬體層面已經受到保護,再下一個問題就是使用者的身份被竊取,因此由根向上的安全考量,Microsoft 在 Windows 10 Enterprise 推出了 Credential Guard ,來解決傳統的 LSASS.exe 被注入攻擊造成身份被竊的問題,透過虛擬化技術,將以 LSAIso 來包覆 了 NTLMv1, MS-CHAPv2 和較弱的 kerberos 加密類別,像是 DES… 等等,透過 LSA 在虛擬化基礎安全的隔離環境下,以提升其防護力。如此一來,也讓即使硬體根部機制受到威脅或損害時,可透過虛擬化安全機制讓使用者的認證不被竊取。

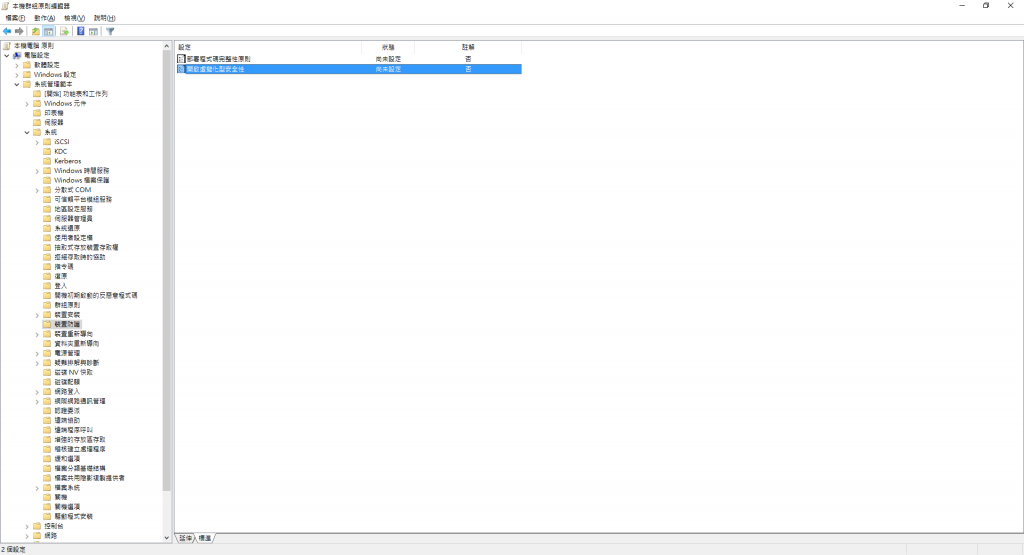

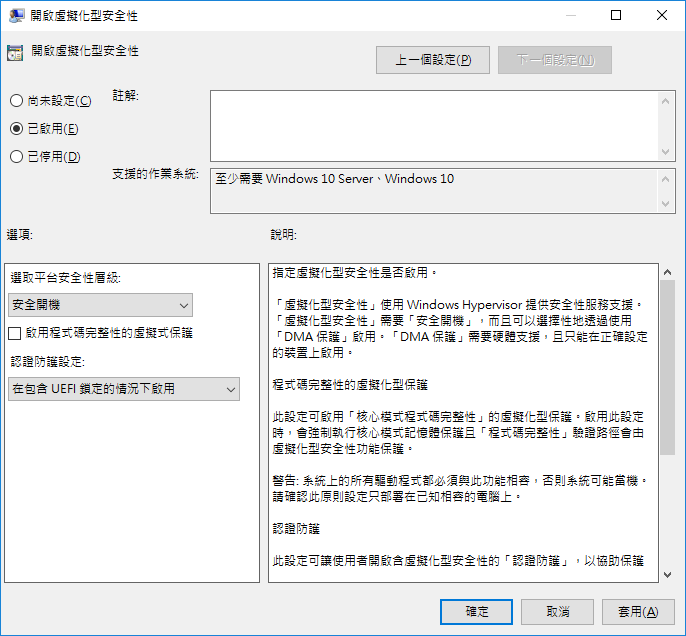

啟用 Credential Guard 可以透過 GPO ,也可透過手動啟動,在需要進行測試的主機上,以手動安裝,企業內部的應用程式均已測試且可成功後,再透過 GPO 佈署,該功能於 Windows 功能中,啟用「 隔離的使用者模式 」,並於本機群組原則中啟用「 開啟虛擬化型安全性 」將其「 平台安全性層級 」設定為「 安全開機 」,「 認證防護 」設定則將其設置為「 在包含 UEFI 鎖定的情況下啟用 」。

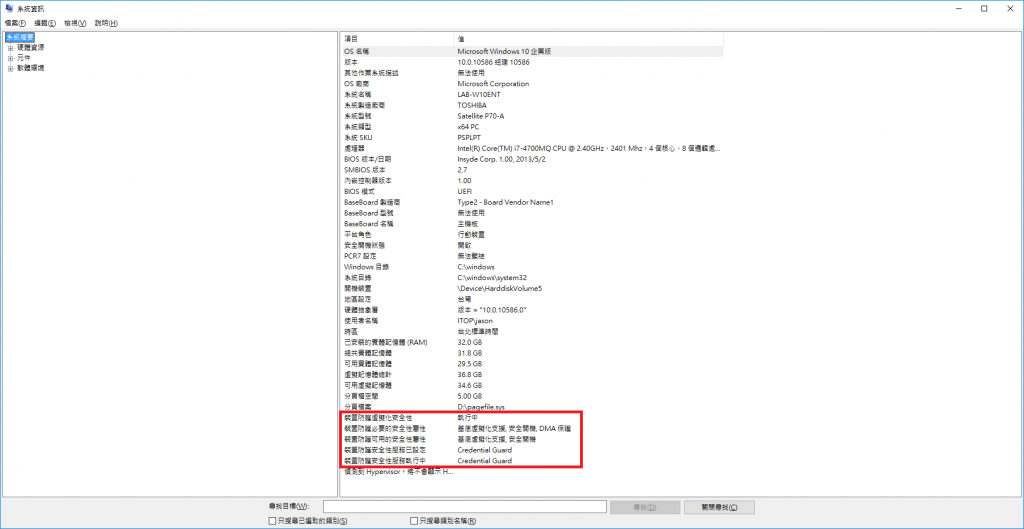

當啟用成功後,可以從系統資訊中查得目前啟用的狀況,以確認目前的安全狀況如下圖所示:

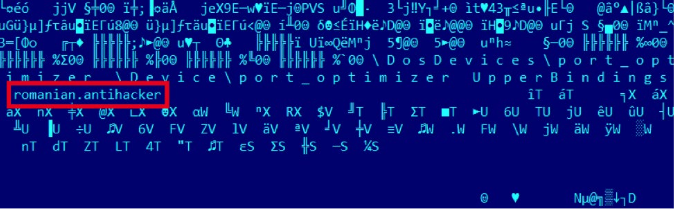

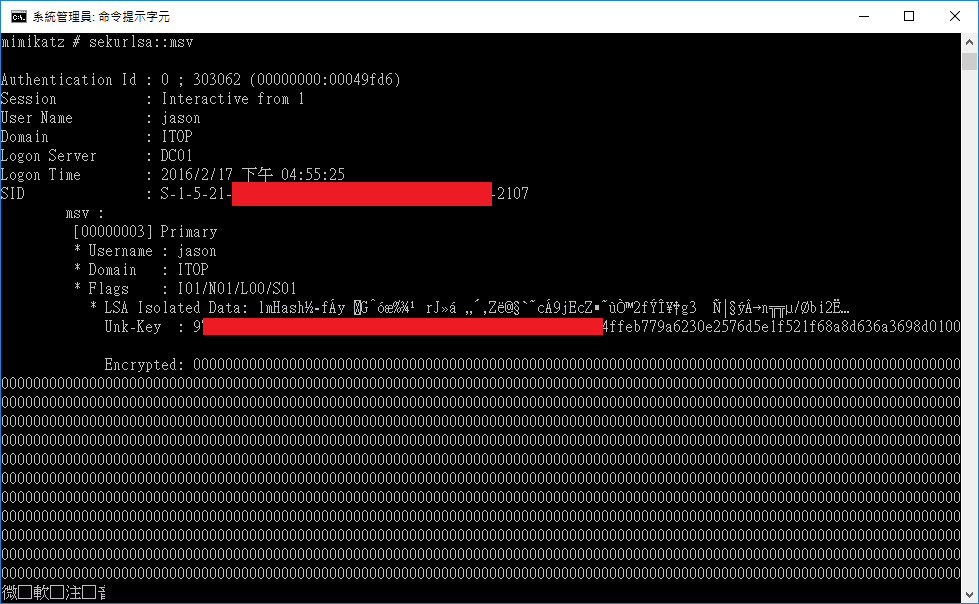

當然為了驗證 Creational Guard 是否正常運作,我們透過 mimikatz 來驗證是否正常運作。由下列實證可以證明,所有內容均已被編密過,並且取出的值為無法使用於 Pass-the-Hash 或 Pass-the-Ticket。

結論

Pass-the-Hash 及 Pass-the-Ticket 危害企業超過 15 年,過去讓企業束手無策的攻擊,現在隨著新版本的問世,全新的功能讓企業得以更新的防護方法解決老舊漏洞,除了升級最新版本以外,亦可透過 Microsoft Advanced Threat Analytics 主動的檢驗 AD 的流量,分析出企業內部的身份認證是否遭到竊取、滲透,化被動為主動,當身份被竊取時,可以透過積極的防護讓傷害降到最低。希望透過本文讓更多人知道如何主動的偵防,將未來組織內部被滲透時可以在第一時間可以掌握更多的情資,讓傷害可以被即時掌握!