Windows 2012 Server Direct Access Kurulumu

Windows 2012 Server ile birlikte Direct Access artık TMG olmadan da işletim sistemi üzerinden kurulabilen ve yapılandırılabilen bir hal aldı, ayrıca artık 2 tane statik ip adresi vermek zorunda de değiliz.

İlk olarak bazı konularda önemli uyarılar yapmak istiyorum. Lütfen okumadan kuruluma başlamayınız.

- Direct Access olarak bağlanabilecek client işletim sistemleri mutlaka aşağıdaki sistemler olmalıdır.

- Windows 8 Enterprise,

- Windows 7 Enterprise,

- Windows 7 Ultimate,

- Windows Server 2012,

- Windows Server 2008 R2.

- Dış Firewall cihazımızdan TCP 443 portu içerdeki Direct Access sunucumuza yönlendirmemiz gerekli, bu yüzden TCP 443 portu başka bir adrese yönlenmemiş olan bir IP adresini bu iş için tahsis etmelisiniz. DA sunucusu da internete çıkarken bu ip adresinden dışarı çıkmalı.

- Direct Access Sunucusu mutlaka domaine üye bir sunucu olmalıdır.

- Direct Access Sunucusunda Windows Firewall mutlaka Enable

olmalıdır. Aksi takdirde kimlerin bağlı olduğunu göremezsiniz. - Direct Access ile bağlanacak olan client bilgisayarda Windows Firewall'da "Public" profili mutlaka Enable

olmalıdır. Aksi takdirde kimlerin bağlı olduğunu göremezsiniz. - Direct Access kullanacak client bilgisayarlar mutlaka domain üyesi olmak zorundadır. Şirket networkünden ayrılmadan önce mutlaka gerekli GPO' ların client bilgisayara yüklendiğinden emin olunmalıdır.

- Ortamdaki DNS sunucular mutlaka Windows Server 2008 SP2, Windows Server 2008 R2 ya da Windows Server 2012 olmalıdır.

- Windows 7 bilgisayarlara bağlandıklarını görebilmeleri için Microsoft DirectAccess Connectivity Assistant 2.0 programının kurulması gereklidir. Bu yazılım kurulu olmasa bile sistem çalışmaktadır. Sadece kullanıcıda bağlantısının olup olmadığını fark etmesi açısından kurulması önerilmektedir. Programı buradan indirebilirsiniz. Buradaki önemli konu bu yazılımın çalışabilmesi için client bilgisayara GPO ile bazı bilgileri söylememiz gerekli indirmeniz gereken iki dosya var. Bunlar;

- DirectAccess_Connectivity_Assistant_2_0_GP.adml

- DirectAccess_Connectivity_Assistant_2_0_GP.ADMX

- Bu dosyaları mutlaka gerekli yerlere kopyalamalısınız. Bu yer şu şekildedir,

- DirectAccess_Connectivity_Assistant_2_0_GP.adml è DC üzerinde "C:\Windows\PolicyDefinitions\en-US" altına

- DirectAccess_Connectivity_Assistant_2_0_GP.ADMX è DC üzerinde "C:\Windows\PolicyDefinitions\" altına

- Eğer sysvol alında Policies klasörü varsa orada da aynı kopyalama işlemi yapılmalıdır. "\\sertactopal.local\SYSVOL\ sertactopal.local\Policies\PolicyDefinitions" altında da kopyalama işlemi gerekebilir.

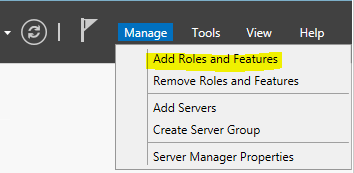

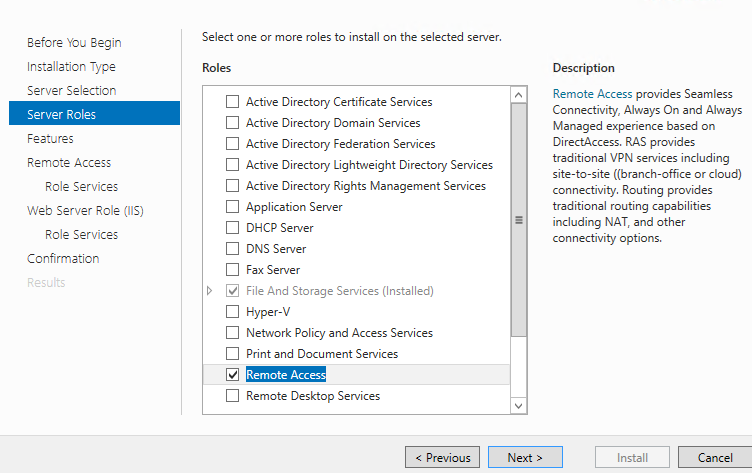

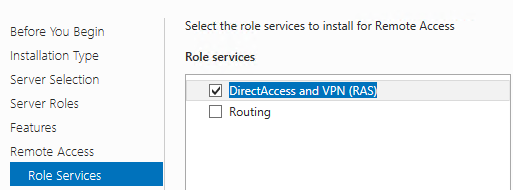

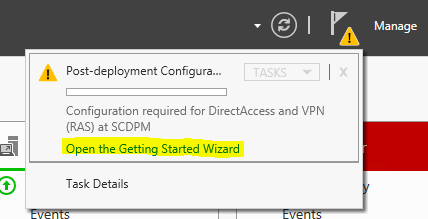

Kurulum Adımları:

DA sunucumuzun Ethernet kartında IPv6 kutucuğu işaretli olmak zorunda.

Kurulum bittikten sonra yapılandırma sihirbazını çalıştırıyoruz.

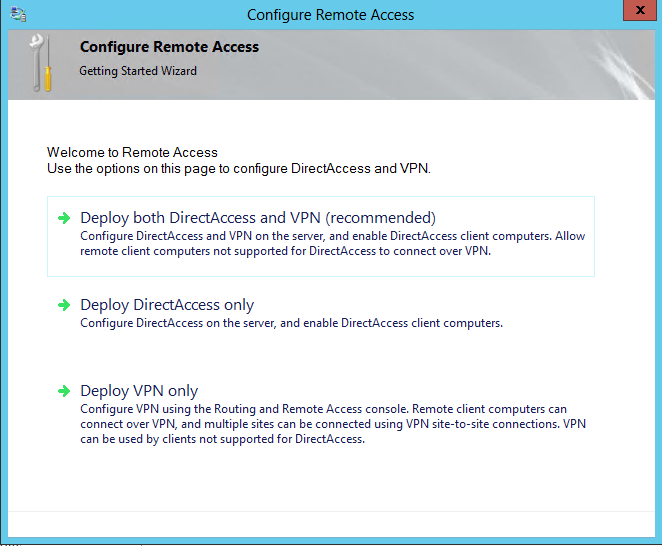

Aşağıdaki resimde bize nasıl bir yapılandırma yapacağımızı soruyor, ilk seçenek önerilmektedir, bu sayede hem SSL VPN özelliği hem de Direct Access özelliği aktif hale gelecek. Bunun avantajı domain'de olmayan kullanıcılarda SSL VPN ile şirkete bağlanabilirler, hatta kendilerini domain'e üye yaparak Direct Access kullanabilirler.

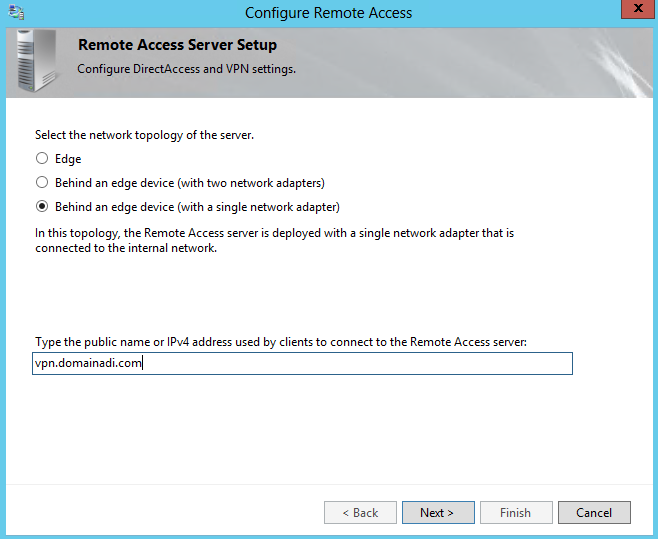

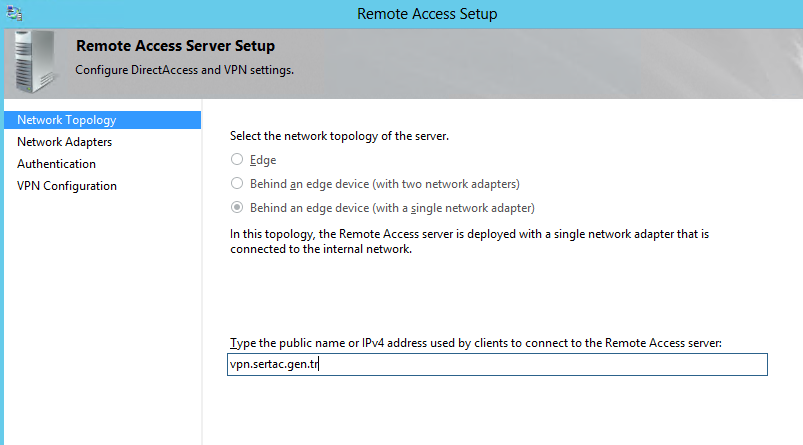

Benim ortamımda Direct Access sunucum iç networkte tek Ethernet kartı olan bir sunucu, bir domain member sunucu yani. Bu yüzden aşağıdaki şekilde devam ediyorum.

Aşağıdaki resimdeki ismi "vpn.sertac.gen.tr" şeklinde düşünürsek dış DNS sunucunuza host kaydı olarak bu ismi girmelisiniz, IP adresi olarak da Direct Access sunucunuzun dış ip adresini girmelisiniz.

(Direct Access sunucusundan https://www.ipnedir.com adresine girdiğinizde gördüğünüz ip adresi)

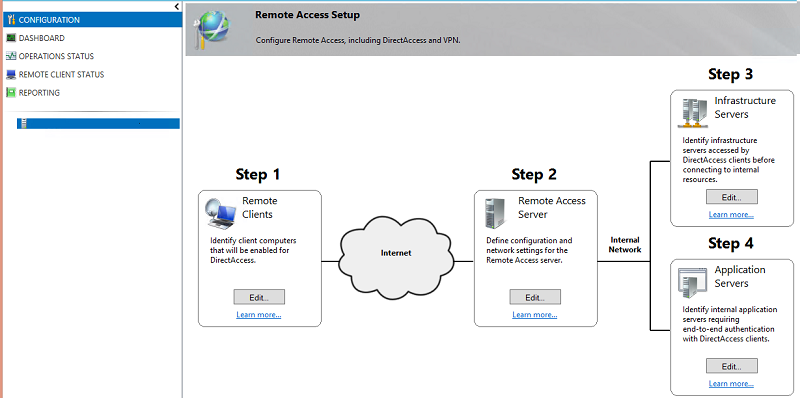

Aşağıdaki resimde Finish butonuna basarak işlemi bitirebilir, ya da "Here" linkini takip ederek ayarları özelleştirebiliriz.

Yapılan ayarları daha sonra da değiştirebilir ya da kontrol edebilirsiniz. Örnek ayarlar aşağıdaki gibi olmalıdır.

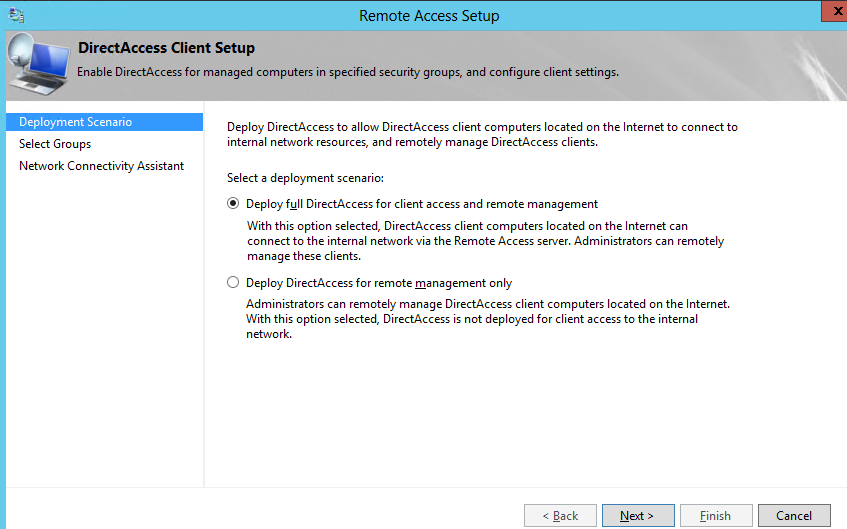

STEP -1

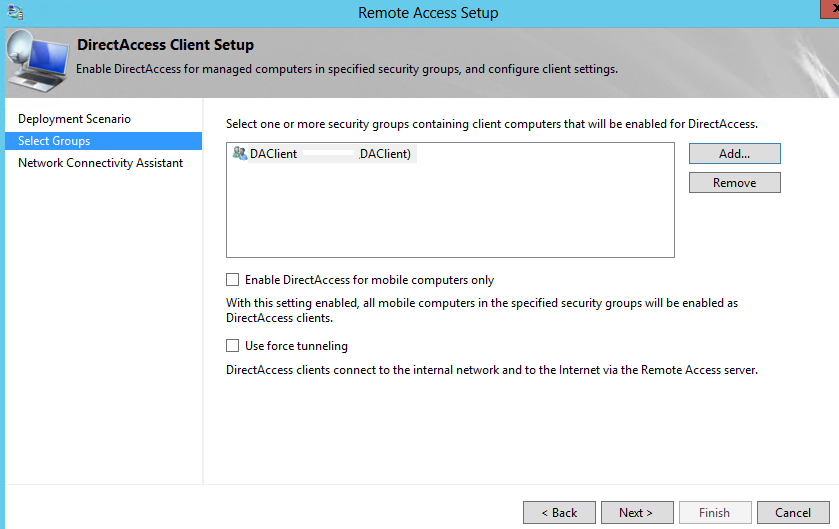

Burada önerim Direct Access ile bağlanacak kullanıcılar için bir gurup oluşturun ve "Bilgisayar Objelerini" bu guruba üye yapın. İsterseniz tüm mobile kullanıcılar için resimdeki kutucuk işaretlenerek ayarlama yapılabilir.

Use Force Tunneling: Normalde kullanıcılar internet trafiği için bulundukları yerdeki internet hattını kullanır, şirket kaynaklarına erişmek isterse DA tüneline girerek şirkete erişir. Eğer isterseniz internet trafiğini de tünele sokarak şirket hattı üzerinden internette çıkmalarını sağlayabilirsiniz.

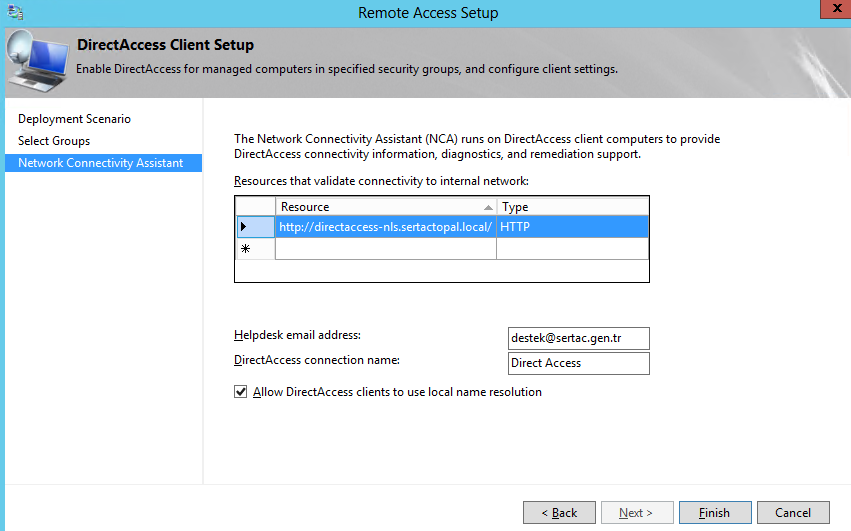

Aşağıdaki alanda local bir kaynak girmeliyiz. Bu iş için sistem directaccess-nls ismini otomatik olarak oluşturur. Sizde bunu kullanabilirsiniz.

STEP -2

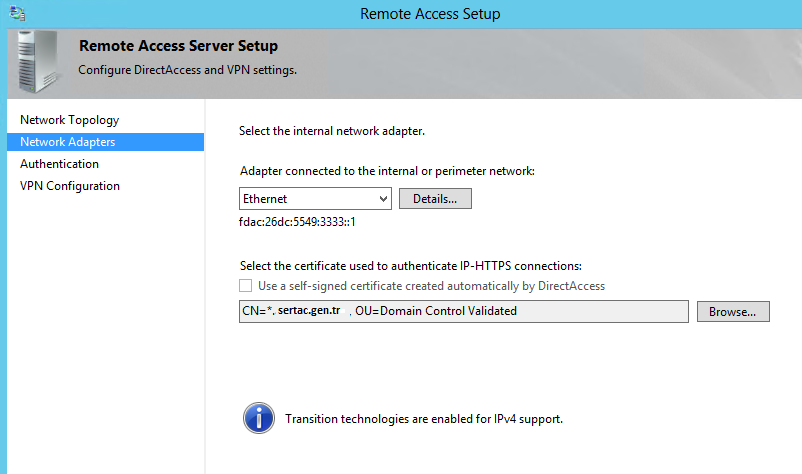

Dış DNS sunucumuza burada yazdığımız ismi girmeliyiz. Client'lar dışarıda olduklarında bu adrese bağlanacaklar.

Aşağıdaki alanda ben public almış olduğum Yıldız sertifikamı kullandım, sizde yok ise local CA'dan yıldır bir sertifika alabilirsiniz. Sertifika yukarıda belirttiğimiz ismi içermelidir. (VPN.sertac.gen.tr)

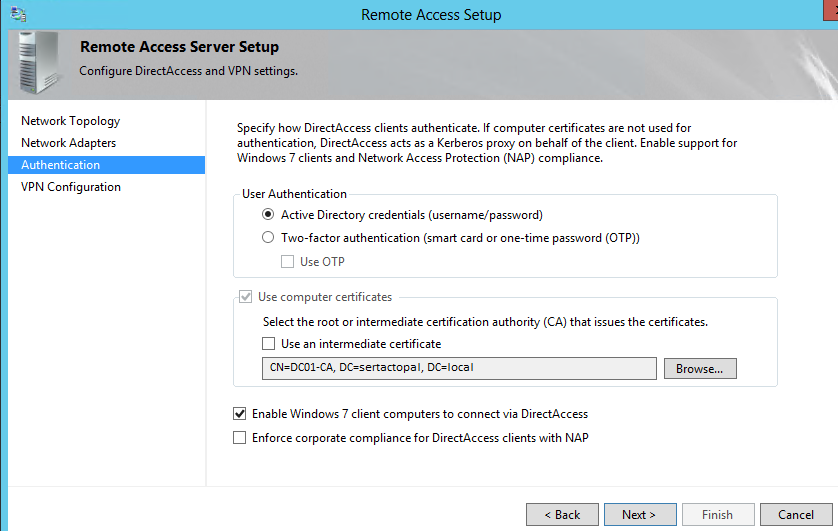

Aşağıdaki ayar Windows 7'lerin bağlanabilmeleri için gereklidir. Burada ortamdaki CA sunucusu gösterilir. Windows 7 bilgisayarlar bu sunucudan kendileri için bilgisayar sertifikası alacaklar.

Enable Windows 7 client… kutucuğu işaretlenmez ise Windows 7 Bilgisayarlar Direct Access ile bağlanamazlar…

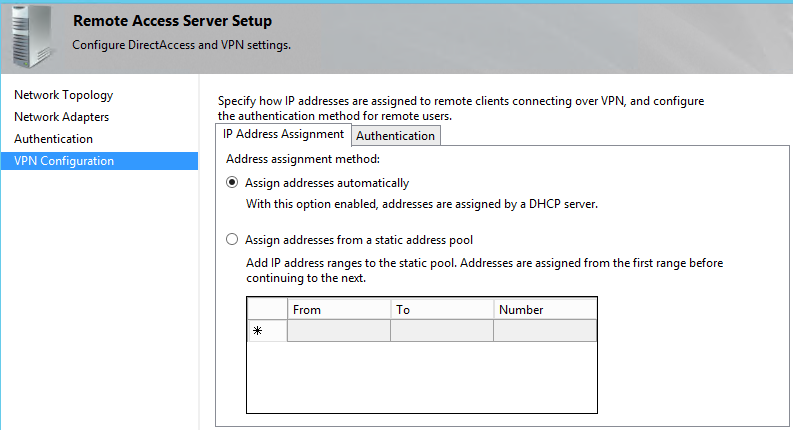

SSL VPN için gerekli ayarlar, ortamda DHCP sunucum olduğu için resimdeki gibi bırakıyorum. Olmasaydı alttaki seçeneği seçmem gerek ve dağıtılacak ip adreslerini ayarlamam gerek.

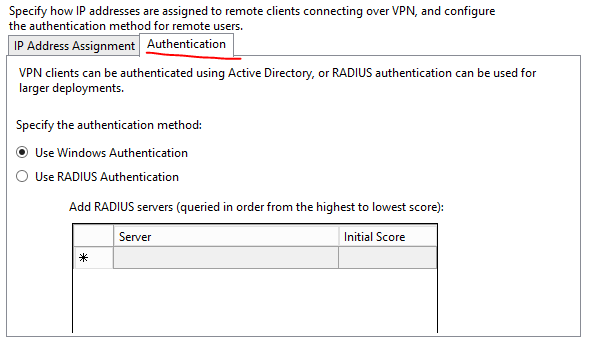

SSL VPN için kimlik doğrulama metodunun ayarı 2. Sekmeden yapılabilir. Ben Windows Auth. Seçiyorum.

STEP -3

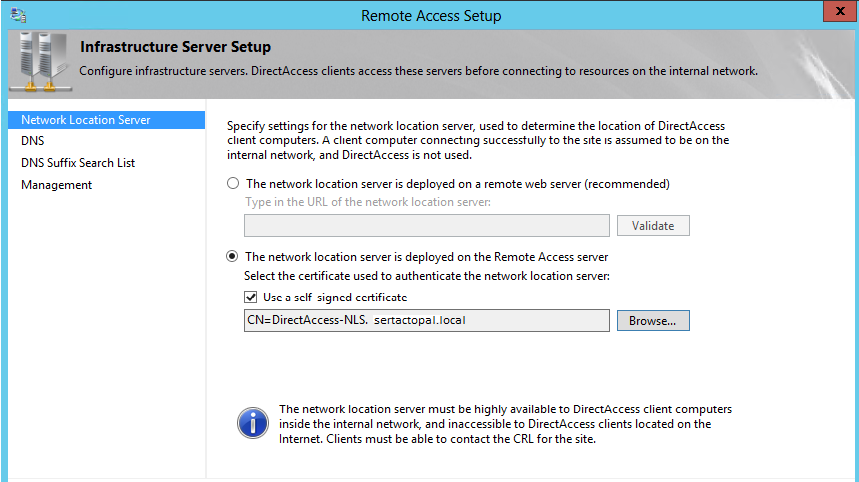

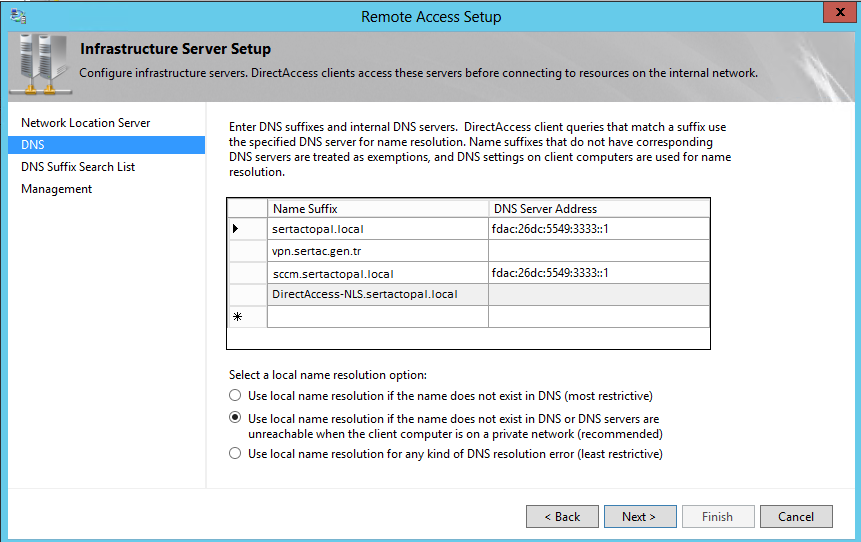

Clientlar şirket ağına bağlandıklarında ilk önce aşağıda tanımlayacağımız infrastructure Server'a erişmeye çalışırlar, burada local'de yayın yapan bir site de yazabiliriz (HTTPS olmak zorunda) yada DA sunucu üzerinde self-signed olarak üretilecek bir sertifikaya baktırabiliriz. Seçim sizin.

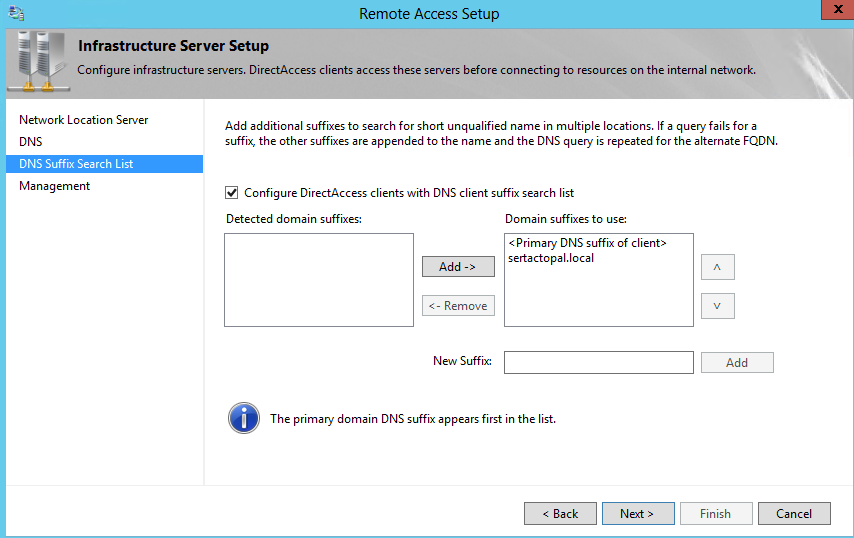

Bağlanan kullanıcılara DNS suffix olarak aşağıda belirleyeceğimiz isimler eklenecek. Bu sayede biz sadece isim kullanarak hedefe erişeceğiz.

Örnek: Ping sertac-pc dediğimizde sonuna otomatik olacak burada belirteceğimiz suffix'ler eklenerek erişilmeye çalışılacak.

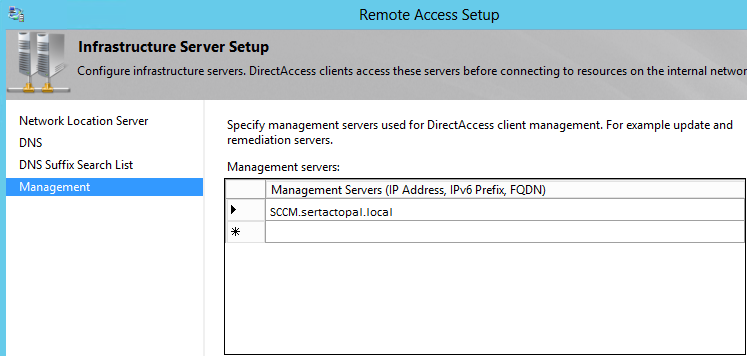

Eğer varsa ortamdaki SCCM sunucusunu burada tanımlayabiliriz.

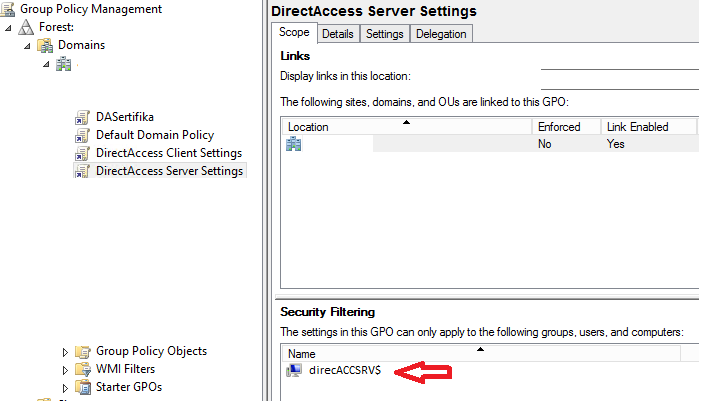

GPO Ayarlarının Kontrolü

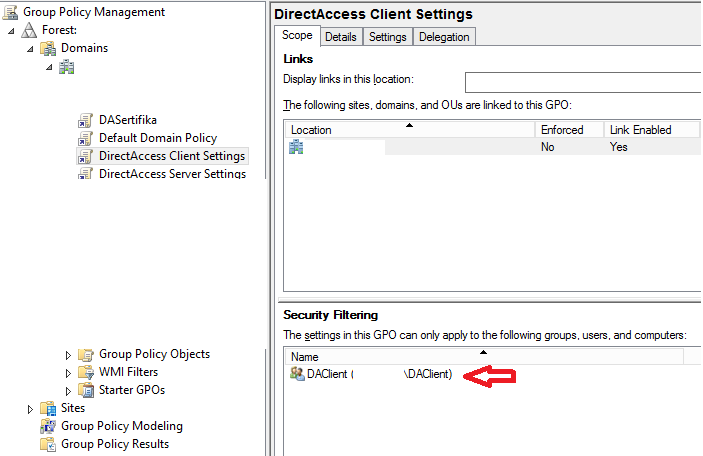

Uyguladığımız GPO'lar herkese uygulanmamalıdır. Sadece oluşturduğumuz DAClient gurubuna uygulandığından emin olmamızda fayda var.

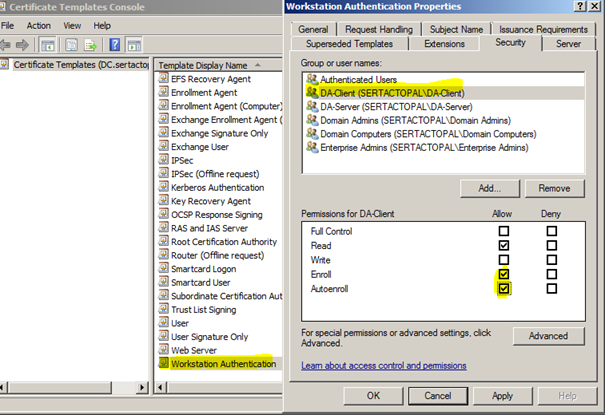

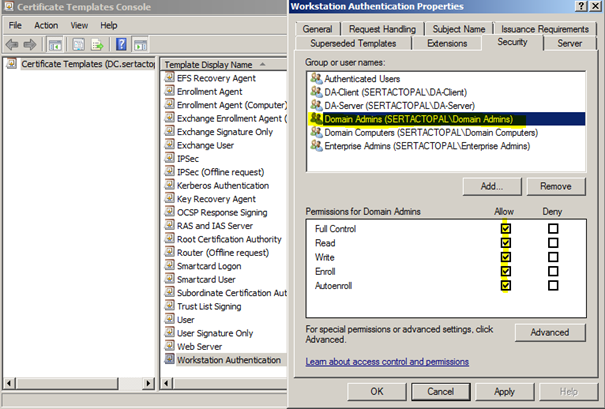

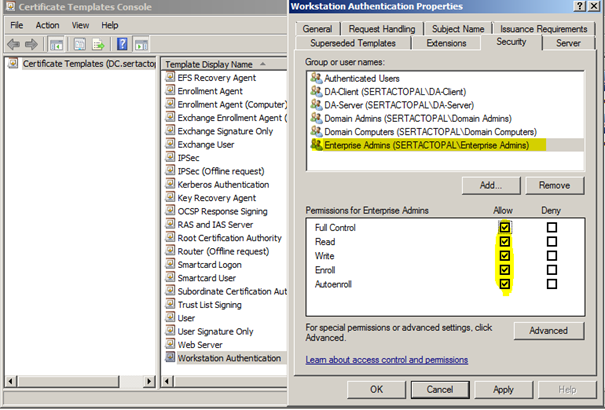

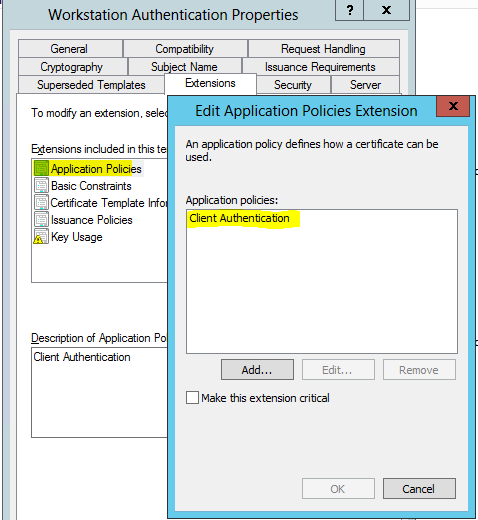

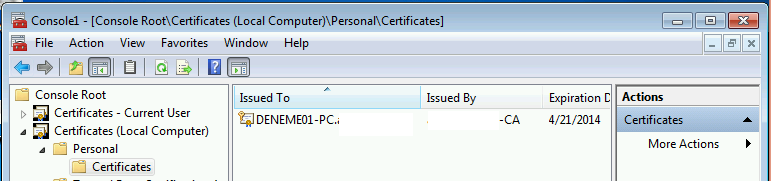

Windows 7 'ler için ortamda bulunan Sertifika Sunucusundan bilgisayar sertifikası alınması gerekli, bunun için aşağıdaki ayarı içeren bir GPO oluşturmalıyız. Bu GPO'da sadece "DAClient" gurubuna uygulanmalı. GPO'nun Security Filtering bölümünde bu ayarı yapmalıyız, Aksi takdirde tüm kullanıcılarımıza uygulanmış olur.

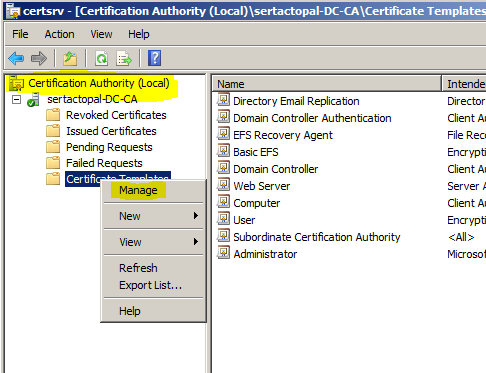

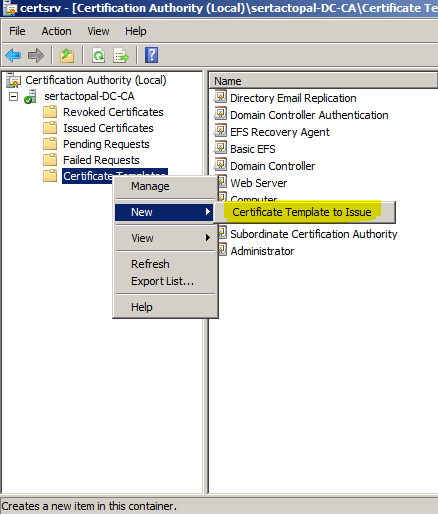

Sertifika Sunucusunda Yapılacak İşlemler (Windows 7'ler için):

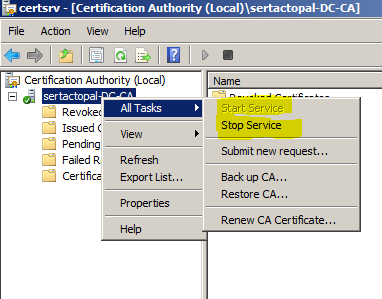

Hizmet stop/start edilmelidir.

Bu politikayı alan client bilgisayarda aşağıdaki şekilde sertifikanın geldiğini kontrol etmeliyiz.

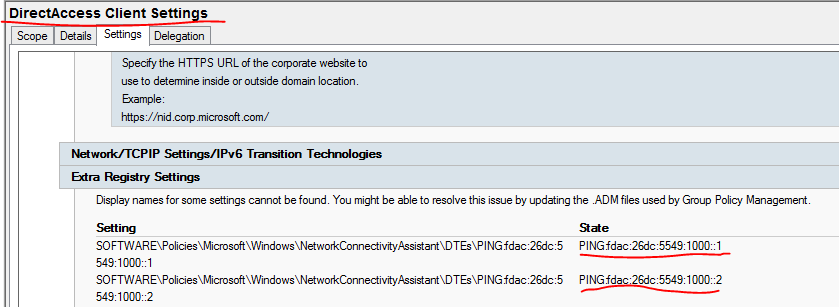

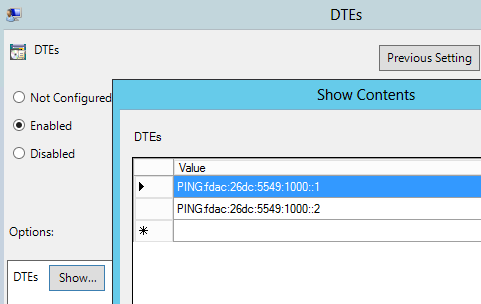

Windows 7 Direct Access Connectivity Assistant 2.0 çalışabilmesi için yapılması gereken GPO ayarı:

DTEs Ayarı Local bir kaynağa ping attırılıyor. Buradaki IPV6 adresini "DirectAccess Client Settings" politikasından kopya çekebilirsiniz.

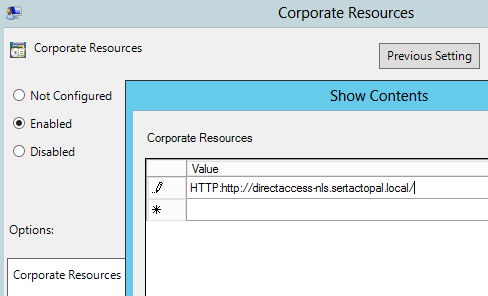

Bağlantı kurulduğunda client'ın içerde olduğu anlamak için bakacağı adresi aşağıdaki alana giriyoruz. İsmi directaccess-nls.domainadi.local olarak girebilirsiniz örnek değildir.

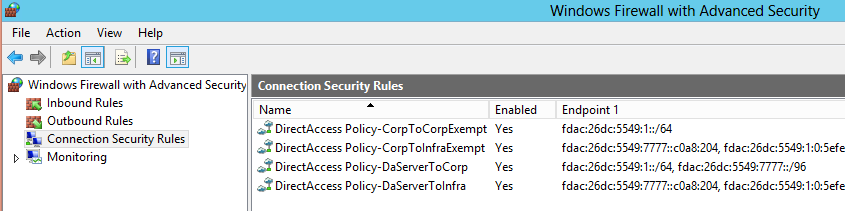

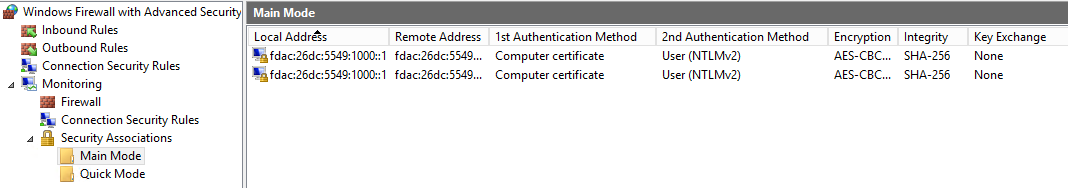

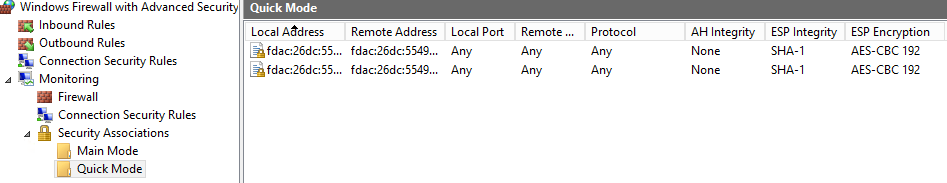

DA Sunucusunda Firewall açıkken Gpupdate /force komutunu çalıştırınız, aşağıdaki gibi objelerin eklendiğini doğrulayın,

Client bilgisayarlar ile bağlantı gerçekleştiğinde aşağıdaki objeler eklenir. Göremiyorsanız Windows firewall kapalıdır, Mutlaka açıkken gpupdate yapmalısınız.

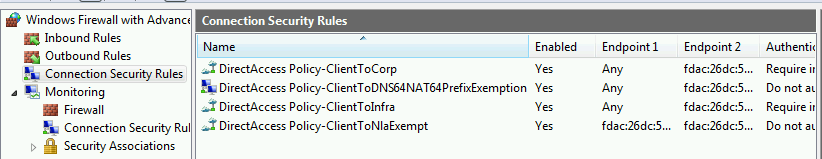

Client Bilgisayarda gerekli GPO'lar uygulandığında Windows Firewall aşağıdaki gibi olmalıdır. İlk resim GPO'lar doğru olarak alındı demek, diğer iki resim Windows Firewall kapalı ise gelmez, Mutlaka Windows Firewall'dan "Pritave" profilini Enable etmelisiniz.

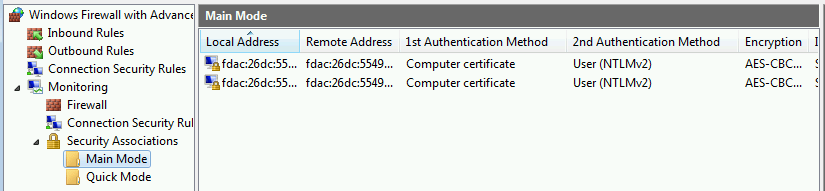

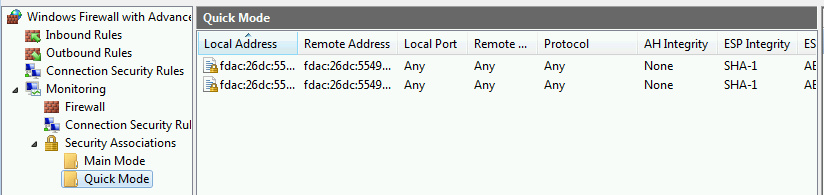

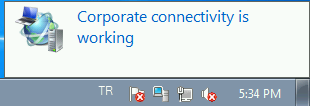

Direct Access Connectivity Assistanı kontrol edelim.

Windows 7'lerde aşağıdaki gibi

Windows 8'lerde aşağıdaki gibi görüntülenir.

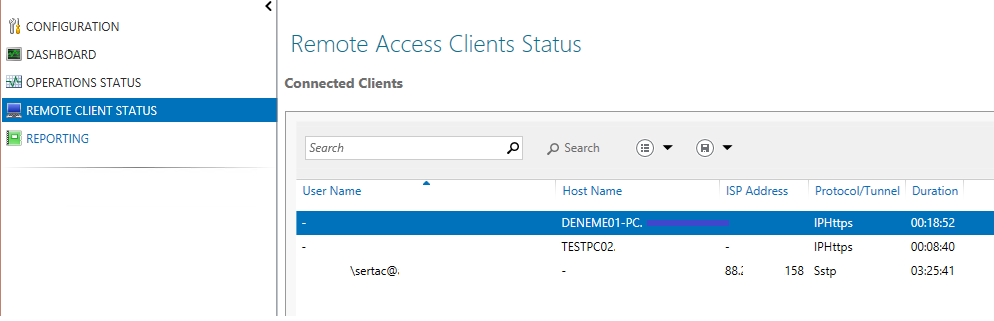

DA Sunucumuzdan da hem SSL VPN ile hem de Direct Access ile bağlı olan kullanıcılarımızı görebiliriz. Göremiyorsanız DA sunucusunda Windows firewall Enable değildir, Mutlaka Enable olması gerekli.

Kaynaklar:

https://technet.microsoft.com/en-us/library/jj574200.aspx