NAP Arkitektur (NAP Del 3)

Del 3 av introduksjon til Network Access Protection. (Del 1, Del 2). Denne delen skal ta for seg et par serverrollene og arkitekturen forbundet med NAP.

NAP, Server Side

Network Policy Server

NPS er en Remote Authentication Dial-In User Service (RADIUS) server og proxy i Windows Server 2008. NPS kan også opptre som en "health policy server", en rolle som kan stå alene eller kombineres med rollen som mer ordinær RADIUS server.

NPS validerer helse data som klienten oppgir mot gjeldende policy og forteller klienten tilbake om den er validert eller ikke og hva som evt må til for å valideres.

Health Registration Authority (HRA)

En maskin som kjører Windows Server 2008 og Internet Information Services (IIS) som henter helsesertifikater fra en Certification Authority (CA, PKI server, en rolle Windows servere kan ha) på vegne av maskiner med bevist gyldig helse.

Enforcement points

Dette kan være ulike typer "ordinære" servertjenester som i Windows Server 2008 eller Windows Vista har bygget inn støtte for NAP, i form av en såkalt Enforcement Server (se Del 2). Enforcement Server og Enforcement Client, ES og EC, er NAP støtte/komponenter bygget inn i andre tjenester. F.eks er HRA en ES og Windows Server 2008 Remote Access har en ES for VPN tilkoblinger. Den har også en ES for DHCP. Utover dette kan andre nettverksenheter, som switcher og wireless access points ha innebygget ES.

Windows Vista har en ES innebygget i firewallen som gjør at man kan sette op IPSec regler som resulterer i at maskinene kun vil prate med andre maskiner som kan bevise gjennom IPsec signering, med helsesertifikat, at de har gyldig helse.

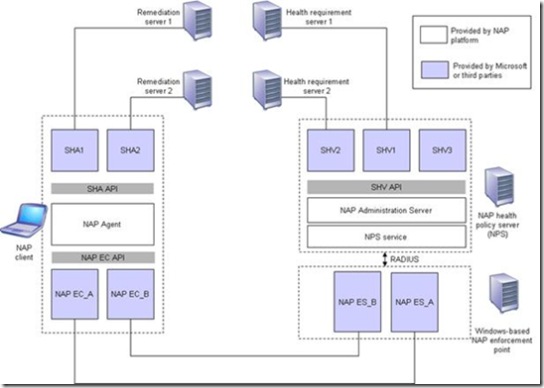

Interaksjon mellom de ulike komponentene i en NAP infrastruktur. Merk at ikke alle disse vil være tilstedet i alle NAP scenarioer. Se Del 1 for en oversikt over aktuelle scenarioer

NAP i nettverket

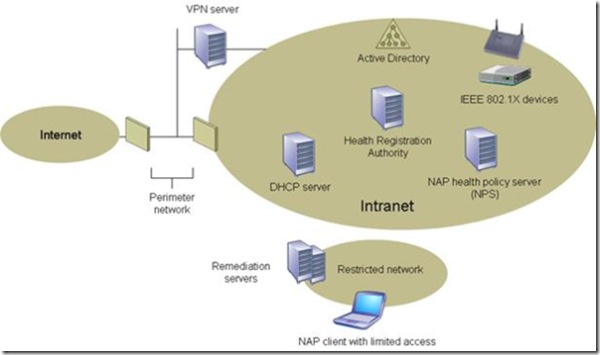

Som du vil se i Del 1 og Del 2 av denne serien er NAP fleksibelt og kan benyttes i ulike scenarioer og settes opp i ulike tekniske konfigurasjoner for å tilpasses eksisterende nettverk eller for å dekke behovene best mulig.

Dette eksempelet er satt opp til å validere helse, sørge for "compliance" / "enforcement" og gi begrenset aksess i et karantene nettverk til maskiner som ikke valideres.

Nettverket er satt opp med IPsec enforcement, 802.1X enforcement, VPN enforcement, and DHCP enforcement ( Se Del 2 for detaljer). I praksis betyr dette at en maskin blir kontrollert hver gang den forsøker å koble til nettet via bedriftens switcher, forsøker å få et nytt helsesertifikat, forsøker å opprette en VPN tilkobling til bedriften eller ønsker ny/fornyet IP-adresse fra DHCP.

Både IPsec, 802.1x og DHCP kan være med å isolere maskiner med ugyldig helsetilstand i bedriftsnettet, mens VPN også vil være med å kontrollere enhver maskin brukeren forsøker å koble til via, f.eks hjemmemaskinen.

IPSec enforcement, kort

- IPSec EC komponenten (altså på klienten) sender over sin gjeldende helsestatus til HRA (Se Del 2).

- HRA kontrollerer dette opp mot NPS.

- NPS sender så svar tilbake til HRA.

| NPS svarer at maskinen har gyldig helse | NPS svarer at maskinen ikke har gyldig helse og legger ved en liste over hva som må fikses |

| HRA utsteder et helsesertifikat til maskinen | HRA utsteder ikke et sertifikat til maskinen, men sender den instruksjonene for hvordan den kan oppdatere sin helsestatus |

| Denne mottar dette og kan nå benytte dette til å kommunisere med alle med gyldig helse | Klienten har nå ikke et helsesertifikat og kan ikke prate med andre i nettverket. Unntaket er oppdateringsserverne som ikke krever IPsec signering med gyldig helsesertifikat. |

| Maskinen oppdaterer seg og forsøker så på nytt å få full tilgang ved å spørre HRA om den få et helsesertifikat nå |

802.1X enforcement, kort

- NAP klienten og Ethernet switchen eller Access Pointet begynner autentisering.

- NAP klienten sender sine bruker eller maskin tilgangsnøkler til NAP Health Policy Server, NPS som også opptrerer som RADIUS server.

- Hvis tilgangsnøkler blir validert fortsetter prosessen, ellers stopper den her og klienten får ikke tilgang til nettet

- NPS ber om å få klientens helsetilstand, mottar denne og validerer den.

| NPS svarer at maskinen har gyldig helse | NPS svarer at maskinen ikke har gyldig helse og legger ved en liste |

| NAP klienten og Switchen/AP mottar dette svaret | Switchen eller AP får også beskjed om hvilken begrenset tilgangsprofil som skal benyttes for enheten |

| En ubegrenset tilgangsprofil blir benyttet i switchen/AP for denne klienten | NAP Klienten forsøker å oppdatere seg i henhold til instruksen gitt av NPS ved mislykket validering. |

| Etter oppdatering starter klienten 802.1x autentiseringsprosessen på nytt for å forsøke å få tilgang nå |

VPN og DHCP enforcement fungerer på tilsvarende måter.

Sammenhengen mellom komponentene

For å sette alt som er nevnt til nå i den store sammenhengen rent teknisk.

Som du ser på klient siden kan denne ha flere SHA, System Healt Agents, som samler helsedata om sine respektive områder. Det kan f.eks være en SHA for OS oppdatering og en for Anti-virus oppdateringer. Disse kan igjen være linket til en oppdateringsserver for å kunne oppdatere sine respektive områder dersom NPS gir beskjed om at det er behov for dette.

En klient kan også ha flere Enforcement Clients, EC, f.eks en for VPN og en annen for DHCP. Disse er laget for å kommunisere med sin motpart, ES, Enforcement Server / Enforcement point. ES på serversiden er koblet mot NPS som igjen benytter seg av SHV'er, System Health Validators. Disse er igjen relatert til sin motpart i form av en SHA.

Neste og antageligvis siste del i NAP serien, nr 4, vil se kort på protokollen som blir brukt og NAP i interaksjon med NAC(Cisco)