Visão geral da proteção de bots do Firewall de Aplicativo Web do Azure no Gateway de Aplicativo do Azure

Cerca de 20% de todo o tráfego da Internet vem de bots ruins. Eles fazem coisas como raspar, verificar e procurar vulnerabilidades em seu aplicativo Web. Quando esses bots são interrompidos no Web Application Firewall (WAF), eles não podem atacá-lo. Eles também não podem usar seus recursos e serviços, como back-ends e outras infraestruturas subjacentes.

Pode ativar um conjunto de regras de proteção contra bots gerido para a WAF bloquear ou registar pedidos de endereços IP maliciosos conhecidos. Os endereços IP são obtidos a partir do feed das Informações sobre Ameaças da Microsoft. O Gráfico de Segurança Inteligente alimenta a inteligência de ameaças da Microsoft e é usado por vários serviços, incluindo o Microsoft Defender for Cloud.

Uso com conjuntos de regras OWASP

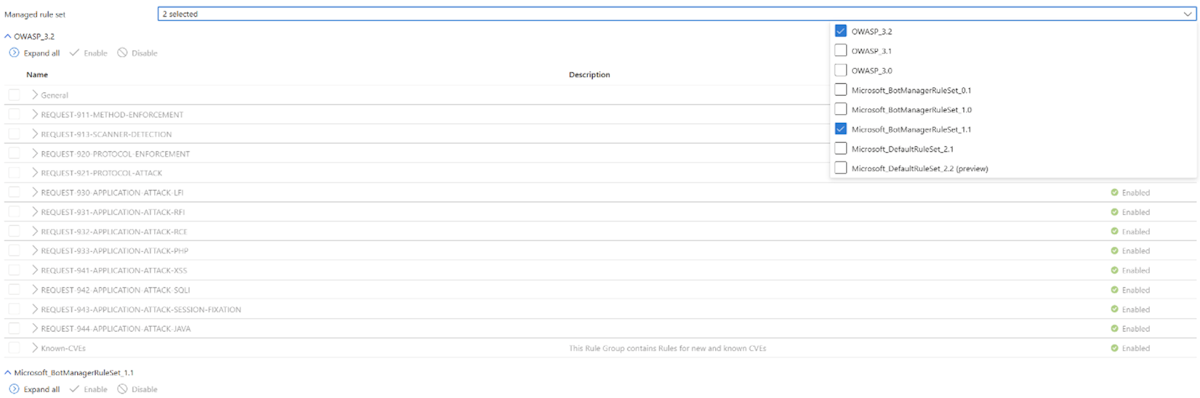

Você pode usar o conjunto de regras de Proteção de Bot ao lado de qualquer um dos conjuntos de regras OWASP com o SKU WAF v2 do Application Gateway. Apenas um conjunto de regras OWASP pode ser utilizado num determinado momento. O conjunto de regras de proteção de bot contém outra regra que aparece em seu próprio conjunto de regras. Ele é intitulado Microsoft_BotManagerRuleSet_1.1, e você pode ativá-lo ou desativá-lo como as outras regras do OWASP.

Atualização do conjunto de regras

A lista de conjuntos de regras de mitigação de bot de endereços IP incorretos conhecidos é atualizada várias vezes por dia no feed das Informações sobre Ameaças da Microsoft para se manter em sincronização com os bots. As aplicações Web são continuamente protegidas, mesmo quando os vetores de ataques de bots mudam.

Exemplo de log

Aqui está um exemplo de entrada de log para proteção de bot:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}