Configurar uma conexão de autenticação de certificado do Gateway VPN S2S - Visualização

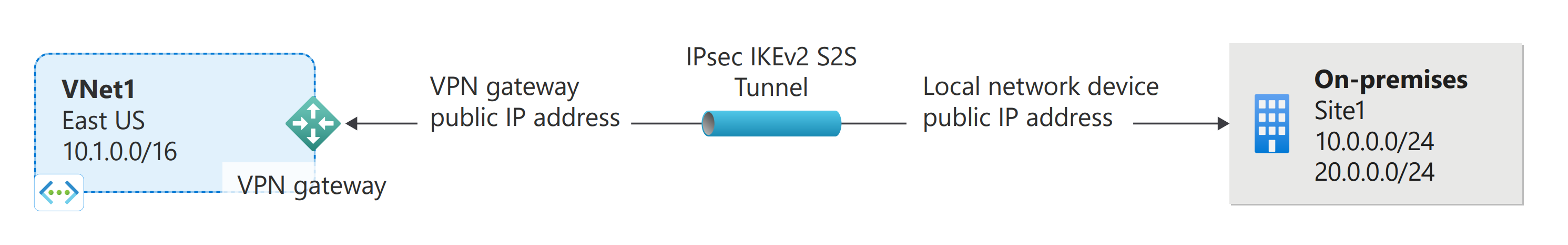

Neste artigo, você usa o portal do Azure para criar uma conexão de gateway VPN de autenticação de certificado site a site (S2S) entre sua rede local e sua rede virtual. As etapas para essa configuração usam Identidade Gerenciada, Cofre de Chaves do Azure e certificados. Se você precisar criar uma conexão VPN site a site que use uma chave compartilhada, consulte Criar uma conexão VPN S2S.

Pré-requisitos

Nota

A autenticação de certificado site a site não é suportada em gateways VPN SKU básicos.

Você já tem uma rede virtual e um gateway VPN. Caso contrário, siga as etapas para Criar um gateway VPN e retorne a esta página para configurar sua conexão de autenticação de certificado site a site.

Certifique-se de que tem um dispositivo VPN compatível e alguém que o possa configurar. Para obter mais informações sobre dispositivos VPN compatíveis e configuração de dispositivos, consulte Sobre dispositivos VPN.

Verifique se tem um endereço IP IPv4 público com acesso exterior para o seu dispositivo VPN.

Se você não estiver familiarizado com os intervalos de endereços IP localizados em sua configuração de rede local, precisará coordenar com alguém que possa fornecer esses detalhes para você. Ao criar essa configuração, você deve especificar os prefixos de intervalo de endereços IP que o Azure roteia para seu local local. Nenhuma das sub-redes da sua rede local pode sobrepor-se às sub-redes de rede virtual às quais pretende ligar.

Criar uma Identidade Gerida

Essa configuração requer uma identidade gerenciada. Para obter mais informações sobre identidades gerenciadas, consulte O que são identidades gerenciadas para recursos do Azure? Se você já tiver uma identidade gerenciada atribuída pelo usuário, poderá usá-la para este exercício. Caso contrário, use as etapas a seguir para criar uma identidade gerenciada.

- No portal do Azure, procure e selecione Identidades Gerenciadas.

- Selecione Criar.

- Insira as informações necessárias. Ao criar o nome, use algo intuitivo. Por exemplo, site-to-site-managed ou vpngwy-managed. Você precisa do nome para as etapas de configuração do cofre de chaves. O grupo de recursos não precisa ser o mesmo que o grupo de recursos que você usa para seu gateway de VPN.

- Selecione Rever + criar.

- Os valores validam. Quando a validação for concluída, selecione Criar.

Habilite o Gateway VPN para Cofre de Chaves e Identidade Gerenciada

Nesta seção, você habilita o gateway para o Cofre da Chave do Azure e a identidade gerenciada criada anteriormente. Para obter mais informações sobre o Azure Key Vault, consulte Sobre o Azure Key Vault.

- No portal, vá para seu gateway de rede virtual (gateway VPN).

- Vá para Configurações -> Configuração. Na página Configuração, especifique as seguintes configurações de autenticação:

- Ativar Acesso ao Cofre da Chave: Ativado.

- Identidade gerenciada: selecione a identidade gerenciada criada anteriormente.

- Guarde as definições.

Criar um gateway de rede local

O gateway de rede local é um objeto específico que representa seu local local (o site) para fins de roteamento. Você dá ao site um nome pelo qual o Azure pode se referir a ele e, em seguida, especifica o endereço IP do dispositivo VPN local ao qual você cria uma conexão. Você também especifica os prefixos de endereço IP que são roteados através do gateway VPN para o dispositivo VPN. Os prefixos do endereço que especificar são os que estão localizados na sua rede no local. Se a sua rede no local for alterada ou se precisar de alterar o endereço IP público para o dispositivo VPN, pode atualizar facilmente os valores mais tarde.

Nota

O objeto de gateway de rede local é implantado no Azure, não em seu local local.

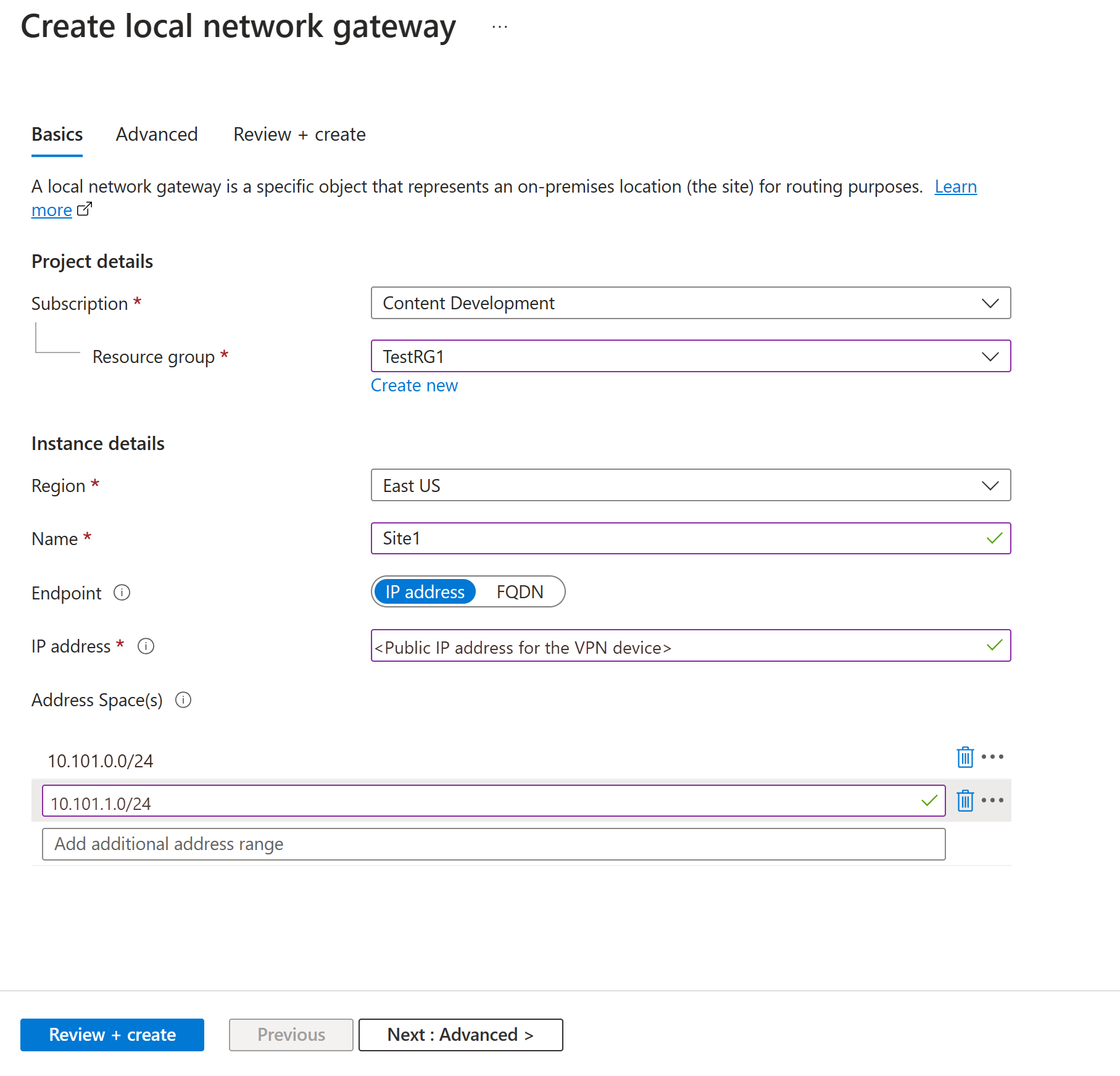

Crie um gateway de rede local usando os seguintes valores:

- Designação: Site1

- Grupo de Recursos: TestRG1

- Localização: E.U.A. Leste

Considerações de configuração:

- O Gateway VPN suporta apenas um endereço IPv4 para cada FQDN. Se o nome de domínio for resolvido para vários endereços IP, o Gateway VPN usará o primeiro endereço IP retornado pelos servidores DNS. Para eliminar a incerteza, recomendamos que seu FQDN sempre resolva para um único endereço IPv4. O IPv6 não é suportado.

- O Gateway VPN mantém um cache DNS que é atualizado a cada 5 minutos. O gateway tenta resolver os FQDNs apenas para túneis desconectados. A redefinição do gateway também aciona a resolução FQDN.

- Embora o Gateway VPN ofereça suporte a várias conexões com diferentes gateways de rede local com FQDNs diferentes, todos os FQDNs devem ser resolvidos para endereços IP diferentes.

No portal, vá para Gateways de rede local e abra a página Criar gateway de rede local.

No separador Básico, especifique os valores para o gateway de rede local.

- Subscrição: Verifique se é apresentada a subscrição correta.

- Grupo de recursos: selecione o grupo de recursos que você deseja usar. Você pode criar um novo grupo de recursos ou selecionar um que já tenha criado.

- Região: Selecione a região para este objeto. Talvez você queira selecionar o mesmo local onde sua rede virtual reside, mas não é necessário fazê-lo.

- Nome: Especifique um nome para o seu objeto de gateway de rede local.

- Ponto de extremidade: selecione o tipo de ponto de extremidade para o dispositivo VPN local como endereço IP ou FQDN (Nome de Domínio Totalmente Qualificado).

- Endereço IP: Se você tiver um endereço IP público estático alocado do seu provedor de serviços de Internet (ISP) para seu dispositivo VPN, selecione a opção Endereço IP. Preencha o endereço IP como mostrado no exemplo. Esse endereço é o endereço IP público do dispositivo VPN ao qual você deseja que o Gateway de VPN do Azure se conecte. Se você não tiver o endereço IP no momento, poderá usar os valores mostrados no exemplo. Mais tarde, você deve voltar e substituir seu endereço IP de espaço reservado pelo endereço IP público do seu dispositivo VPN. Caso contrário, o Azure não poderá se conectar.

- FQDN: Se você tiver um endereço IP público dinâmico que pode mudar após um determinado período de tempo, geralmente determinado pelo seu ISP, você pode usar um nome DNS constante com um serviço DNS dinâmico para apontar para o seu endereço IP público atual do seu dispositivo VPN. Seu gateway de VPN do Azure resolve o FQDN para determinar o endereço IP público ao qual se conectar.

- Espaço de endereço: O espaço de endereço refere-se aos intervalos de endereços para a rede que esta rede local representa. Pode adicionar vários intervalos de espaço de endereços. Certifique-se de que os intervalos que especificar aqui não se sobrepõem aos intervalos de outras redes às quais pretende ligar. O Azure roteia o intervalo de endereços especificado para o endereço IP do dispositivo VPN local. Se pretender ligar ao seu site no local utilize os seus próprios valores, não os valores mostrados no exemplo.

Na guia Avançado, você pode definir as configurações de BGP, se necessário.

Depois de especificar os valores, selecione Rever + criar na parte inferior da página para validar a página.

Clique em Criar para criar o objeto de gateway de rede local.

Certificados

A arquitetura de autenticação de certificado site a site depende de certificados de entrada e de saída.

Nota

Os certificados de entrada e saída não precisam ser gerados a partir do mesmo certificado raiz.

Certificado de saída

- O certificado de saída é usado para verificar conexões provenientes do Azure para seu site local.

- O certificado é armazenado no Cofre da Chave do Azure. Você especifica o identificador de caminho do certificado de saída ao configurar sua conexão site a site.

- Você pode criar um certificado usando uma autoridade de certificação de sua escolha ou pode criar um certificado raiz autoassinado.

Quando você gera um certificado de saída, o certificado deve seguir as seguintes diretrizes:

- Comprimento mínimo da chave de 2048 bits.

- Deve ter uma chave privada.

- Deve ter autenticação de servidor e cliente.

- Deve ter um nome de assunto.

Certificado de entrada

- O certificado de entrada é usado ao se conectar do seu local local ao Azure.

- O valor do nome da entidade é usado quando você configura sua conexão site a site.

- A chave pública da cadeia de certificados é especificada quando você configura sua conexão site a site.

Gerar certificados

Use o PowerShell localmente em seu computador para gerar certificados. As etapas a seguir mostram como criar um certificado raiz autoassinado e certificados folha (entrada e saída). Ao usar os exemplos a seguir, não feche a janela do PowerShell entre a criação da CA raiz autoassinada e os certificados folha.

Criar um certificado raiz autoassinado

Use o cmdlet New-SelfSignedCertificate para criar um certificado raiz autoassinado. Para obter mais informações sobre parâmetros, consulte New-SelfSignedCertificate.

Em um computador que executa o Windows 10 ou posterior, ou o Windows Server 2016, abra um console do Windows PowerShell com privilégios elevados.

Crie um certificado raiz autoassinado. O exemplo a seguir cria um certificado raiz autoassinado chamado 'VPNRootCA01', que é instalado automaticamente em 'Certificates-Current User\Personal\Certificates'. Depois que o certificado for criado, você poderá visualizá-lo abrindo certmgr.msc ou Gerenciar Certificados de Usuário.

Faça as modificações necessárias antes de usar este exemplo. O parâmetro 'NotAfter' é opcional. Por padrão, sem esse parâmetro, o certificado expira em um ano.

$params = @{ Type = 'Custom' Subject = 'CN=VPNRootCA01' KeySpec = 'Signature' KeyExportPolicy = 'Exportable' KeyUsage = 'CertSign' KeyUsageProperty = 'Sign' KeyLength = 2048 HashAlgorithm = 'sha256' NotAfter = (Get-Date).AddMonths(120) CertStoreLocation = 'Cert:\CurrentUser\My' TextExtension = @('2.5.29.19={critical}{text}ca=1&pathlength=4') } $cert = New-SelfSignedCertificate @paramsPara gerar certificados folha, deixe o console do PowerShell aberto e prossiga com as próximas etapas.

Gerar certificados de folha

Esses exemplos usam o cmdlet New-SelfSignedCertificate para gerar certificados folha de entrada e saída. Os certificados são instalados automaticamente em 'Certificados - Usuário Atual\Pessoal\Certificados' no seu computador.

Certificado de saída

$params = @{

Type = 'Custom'

Subject = 'CN=Outbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Certificado de entrada

$params = @{

Type = 'Custom'

Subject = 'CN=Inbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Certificado de saída - exportar dados de chave privada

Exporte as informações do certificado de saída (com a chave privada) para um arquivo .pfx ou .pem. Você carrega essas informações de certificado com segurança no Azure Key Vault em etapas posteriores. Para exportar para .pfx usando o Windows, use as seguintes etapas:

Para obter o arquivo de .cer de certificado, abra Gerenciar certificados de usuário.

Localize o certificado de saída, normalmente em Certificados - Usuário Atual\Pessoal\Certificados, e clique com o botão direito do mouse. Selecione Todas as tarefas ->Exportar. Esta ação abre o Assistente para Exportar Certificados.

No assistente, selecione Avançar.

Selecione Sim, exportar a chave privada e, em seguida, selecione Seguinte.

Na página Formato de Arquivo de Exportação, selecione Troca de Informações Pessoais - PKCS #12 (PFX). Selecione os seguintes itens:

- Inclua todos os certificados no caminho de certificação, se possível

- Exportar todas as propriedades estendidas

- Ativar a privacidade do certificado

Selecione Seguinte. Na página Segurança, selecione Senha e um método de criptografia. Em seguida, selecione Seguinte.

Especifique um nome de arquivo e navegue até o local para o qual deseja exportar.

Selecione Concluir para exportar o certificado.

Você vê uma confirmação dizendo que a exportação foi bem-sucedida.

Certificado de entrada - exportar dados de chave pública

Exporte os dados de chave pública para o certificado de entrada. As informações no arquivo são usadas para o campo de cadeia de certificados de entrada quando você configura sua conexão site a site. Os arquivos exportados devem estar no .cer formato. Não criptografe o valor do certificado.

- Para obter o arquivo de .cer de certificado, abra Gerenciar certificados de usuário.

- Localize o certificado, normalmente em Certificados - Usuário Atual\Pessoal\Certificados, e clique com o botão direito do mouse. Selecione Todas as tarefas ->Exportar. Esta ação abre o Assistente para Exportar Certificados.

- No assistente, selecione Avançar.

- Selecione Não, não exportar a chave privada. Em seguida, selecione Seguinte.

- Selecione X.509 codificado em Base-64 (. CER) e, em seguida, selecione Seguinte.

- Especifique um nome de arquivo e navegue até o local para o qual deseja exportar.

- Selecione Concluir para exportar o certificado.

- Você vê uma confirmação dizendo que a exportação foi bem-sucedida.

- Esse

.cerarquivo é usado posteriormente, quando você configura sua conexão.

Certificado raiz - exportar dados de chave pública

Exporte os dados de chave pública para o certificado raiz. Os arquivos exportados devem estar no .cer formato. Não criptografe o valor do certificado.

- Para obter o arquivo de .cer de certificado, abra Gerenciar certificados de usuário.

- Localize o certificado, normalmente em Certificados - Usuário Atual\Pessoal\Certificados, e clique com o botão direito do mouse. Selecione Todas as tarefas ->Exportar. Esta ação abre o Assistente para Exportar Certificados.

- No assistente, selecione Avançar.

- Selecione Não, não exportar a chave privada. Em seguida, selecione Seguinte.

- Selecione X.509 codificado em Base-64 (. CER) e, em seguida, selecione Seguinte.

- Especifique um nome de arquivo e navegue até o local para o qual deseja exportar.

- Selecione Concluir para exportar o certificado.

- Você vê uma confirmação dizendo que a exportação foi bem-sucedida.

- Esse

.cerarquivo é usado posteriormente, quando você configura sua conexão.

Criar um cofre de chaves

Esta configuração requer o Azure Key Vault. As etapas a seguir criam um cofre de chaves. Você adiciona seu certificado e Identidade Gerenciada ao seu cofre de chaves mais tarde. Para obter etapas mais abrangentes, consulte Guia de início rápido - Criar um cofre de chaves usando o portal do Azure.

- No portal do Azure, procure por Cofres de Chaves. Na página Cofres de chaves, selecione +Criar.

- Na página Criar um cofre de chaves, preencha as informações necessárias. O grupo de recursos não precisa ser o mesmo que o grupo de recursos que você usou para seu gateway de VPN.

- Na guia Configuração de acesso , para Modelo de permissão, selecione Política de acesso do Vault.

- Não preencha nenhum dos outros campos.

- Selecione Rever + criar e, em seguida , Criar o cofre de chaves.

Adicione o arquivo de certificado de saída ao cofre de chaves

As etapas a seguir ajudam você a carregar as informações do certificado de saída no Cofre da Chave do Azure.

- Aceda ao cofre das chaves. No painel esquerdo, abra a página Certificados .

- Na página Certificados, selecione +Gerar/Importar.

- Em Método de Criação de Certificado, selecione Importar na lista suspensa.

- Insira um nome de certificado intuitivo. Isso não precisa ser o certificado CN ou o nome do arquivo de certificado.

- Carregue seu arquivo de certificado de saída. O arquivo de certificado deve estar em um dos seguintes formatos:

- .pfx

- .pfm

- Insira a senha usada para proteger as informações do certificado.

- Selecione Criar para carregar o arquivo de certificado.

Adicione a Identidade Gerenciada ao seu cofre de chaves

- Aceda ao cofre das chaves. No painel esquerdo, abra a página Políticas do Access.

- Selecione +Criar.

- Na página Criar uma política de acesso, para Opções de Gerenciamento Secreto e Operações de Gerenciamento de Certificados, selecione Selecionar tudo.

- Selecione Avançar para ir para a página Principal*.

- Na página Principal, pesquise e selecione a Identidade Gerenciada que você criou anteriormente.

- Selecione Avançar e avance para a página Rever + criar. Selecione Criar.

Configurar o dispositivo VPN

As conexões site a site com uma rede local exigem um dispositivo VPN. Nesta etapa, configure seu dispositivo VPN. Ao configurar seu dispositivo VPN, você precisa dos seguintes valores:

- Certificado: você precisará dos dados do certificado usados para autenticação. Esse certificado também será usado como o certificado de entrada ao criar a conexão VPN.

- Valores de endereço IP público para seu gateway de rede virtual: para localizar o endereço IP público para sua instância de VM de gateway VPN usando o portal do Azure, vá para seu gateway de rede virtual e procure em Configurações ->Propriedades. Se você tiver um gateway de modo ativo-ativo (recomendado), certifique-se de configurar túneis para cada instância de VM. Ambos os túneis fazem parte da mesma ligação. Os gateways VPN de modo ativo-ativo têm dois endereços IP públicos, um para cada instância de VM de gateway.

Dependendo do dispositivo VPN que você tem, você pode ser capaz de baixar um script de configuração de dispositivo VPN. Para mais informações, consulte Transferir os scripts de configuração do dispositivo VPN.

Para obter mais informações sobre configuração, consulte os seguintes links:

- Para obter informações sobre dispositivos VPN compatíveis, consulte Dispositivos VPN.

- Antes de configurar seu dispositivo VPN, verifique se há problemas conhecidos de compatibilidade de dispositivo para o dispositivo VPN que você deseja usar.

- Para obter links para definições de configuração do dispositivo, consulte Dispositivos VPN validados. As ligações para a configuração do dispositivo são fornecidas numa base de melhor esforço. É sempre melhor verificar com o fabricante do dispositivo para obter as mais recentes informações de configuração. A lista mostra as versões que testámos. Se o seu sistema operacional não estiver nessa lista, ainda é possível que a versão seja compatível. Consulte o fabricante do dispositivo para verificar se a versão do SO do seu dispositivo VPN é compatível.

- Para obter uma visão geral da configuração de dispositivos VPN, consulte Visão geral de configurações de dispositivos VPN de terceiros.

- Para obter informações sobre a edição de amostras de configuração do dispositivo, consulte Editing samples (Editar amostras).

- Para requisitos criptográficos, consulte Sobre os requisitos criptográficos e gateways de VPN do Azure.

- Para obter informações sobre parâmetros IPsec/IKE, consulte Sobre dispositivos VPN e parâmetros IPsec/IKE para conexões de gateway VPN site a site. Este link mostra informações sobre a versão IKE, Grupo Diffie-Hellman, método de autenticação, algoritmos de criptografia e hash, tempo de vida da SA, PFS e DPD, além de outras informações de parâmetros que você precisa para concluir sua configuração.

- Para obter as etapas de configuração da política IPsec/IKE, consulte Configurar a política IPsec/IKE para conexões VPN site a site ou VNet-to-VNet.

- Para ligar vários dispositivos VPN baseados em políticas, veja Ligue gateways VPN do Azure a vários dispositivos VPN baseados em políticas no local com o PowerShell.

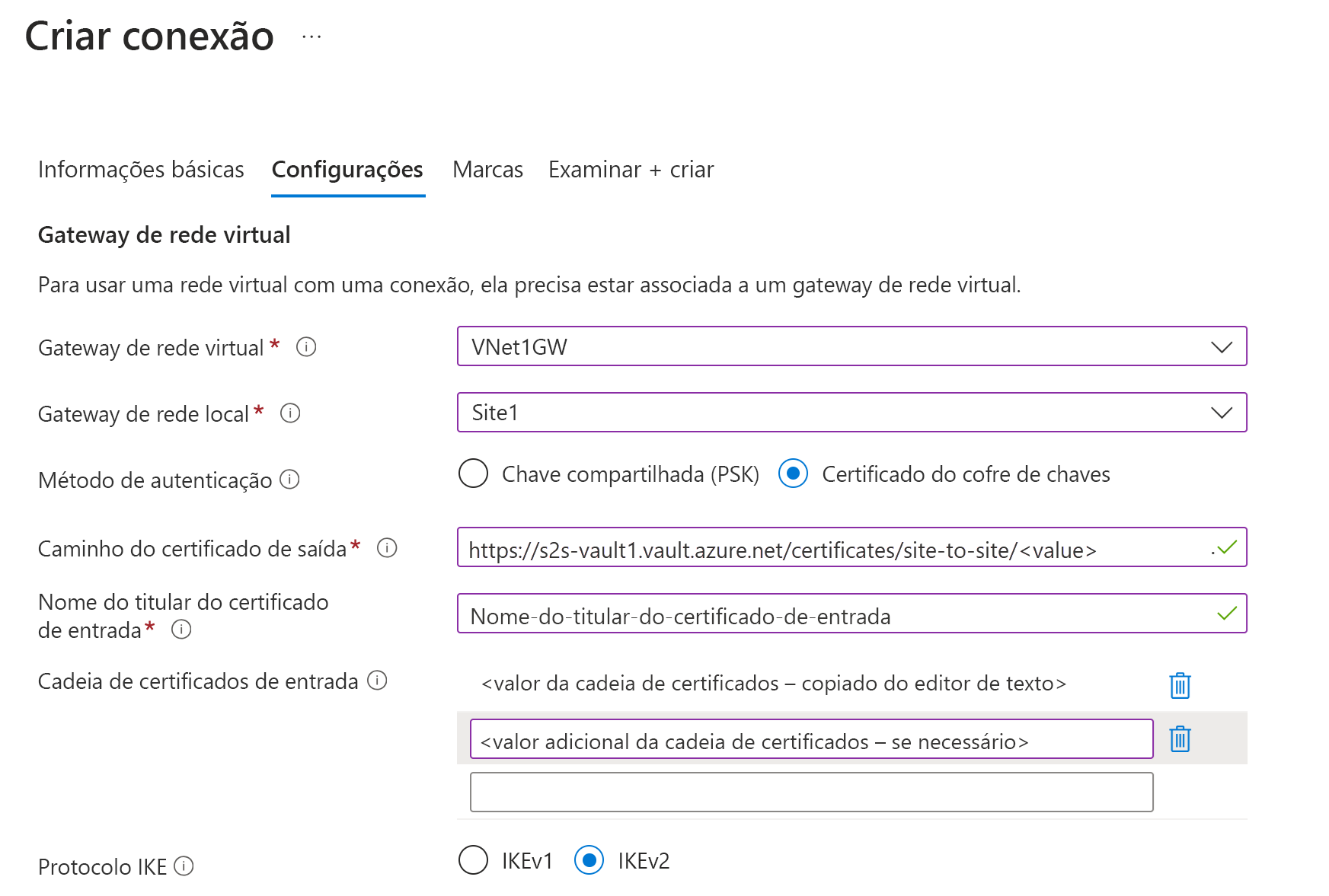

Criar a conexão site a site

Nesta seção, você cria uma conexão VPN site a site entre seu gateway de rede virtual e seu dispositivo VPN local.

Reunir valores de configuração

Antes de avançar, reúna as seguintes informações para os valores de configuração necessários.

Caminho do certificado de saída: este é o caminho para o certificado de saída. O certificado de saída é o certificado usado ao se conectar do Azure ao seu local local. Essas informações são do mesmo certificado que você carregou no Cofre da Chave do Azure.

- Vá para Cofres de chaves e clique no cofre de chaves. No painel esquerdo, expanda Objetos e selecione Certificados.

- Localize e clique no certificado para abrir a página do certificado.

- Clique na linha da versão do certificado.

- Copie o caminho ao lado de Identificador de chave. O caminho é específico para o certificado.

Exemplo:

https://s2s-vault1.vault.azure.net/certificates/site-to-site/<certificate-value>Nome do assunto do certificado de entrada: este é o CN do certificado de entrada. Para localizar este valor:

- Se você gerou o certificado em seu computador Windows, poderá localizá-lo usando o Gerenciamento de Certificados.

- Vá para a guia Detalhes . Desloque-se e clique em Assunto. Você vê os valores no painel inferior.

- Não inclua CN= no valor.

Cadeia de certificados de entrada: essas informações de certificado são usadas apenas para verificar o certificado de entrada e não contêm chaves privadas. Você sempre deve ter pelo menos dois certificados na seção de certificado de entrada do portal.

Se você tiver CAs intermediárias em sua cadeia de certificados, primeiro adicione o certificado raiz como o primeiro certificado intermediário e, em seguida, siga isso com o certificado intermediário de entrada.

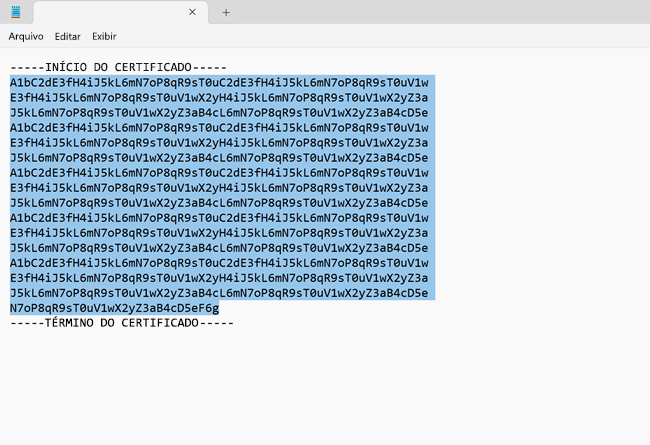

Use as etapas a seguir para extrair dados de certificado no formato necessário para o campo de certificado de entrada.

Para extrair os dados do certificado, certifique-se de que exportou o certificado de entrada como um X.509 codificado em Base-64 (. CER) nas etapas anteriores. Tem de exportar o certificado neste formato para poder abrir o certificado com o editor de texto.

Localize e abra o arquivo de

.cercertificado com um editor de texto. Ao copiar os dados do certificado, certifique-se de copiar o texto como uma linha contínua.Copie os dados listados entre

-----BEGIN CERTIFICATE-----e-----END CERTIFICATE-----como uma linha contínua para o campo Cadeia de certificados de entrada ao criar uma conexão.Exemplo:

Criar uma ligação

Vá para o gateway de rede virtual que você criou e selecione Conexões.

Na parte superior da página Conexões, selecione + Adicionar para abrir a página Criar conexão.

Na página Criar conexão, na guia Noções básicas, configure os valores para sua conexão:

Em Detalhes do projeto, selecione a assinatura e o grupo de recursos onde seus recursos estão localizados.

Em Detalhes da instância, defina as seguintes configurações:

- Tipo de conexão: Selecione Site a site (IPSec).

- Nome: Atribua um nome à sua ligação. Exemplo: VNet-to-Site1.

- Região: Selecione a região para esta ligação.

Selecione o separador Definições.

Configure os seguintes valores:

- Gateway de rede virtual: selecione o gateway de rede virtual na lista suspensa.

- Gateway de rede local: selecione o gateway de rede local na lista suspensa.

- Método de autenticação: Selecione Key Vault Certificate.

- Caminho do certificado de saída: o caminho para o certificado de saída localizado no Cofre da Chave. O método para obter essas informações está no início desta seção.

- Nome do Assunto do Certificado de Entrada: O CN do certificado de entrada. O método para obter essas informações está no início desta seção.

- Cadeia de certificados de entrada: os dados do certificado copiados do

.cerarquivo. Copie e cole as informações do certificado de entrada. O método para obter essas informações está no início desta seção. - Protocolo IKE: Selecione IKEv2.

- Usar Endereço IP Privado do Azure: Não selecione.

- Ativar BGP: habilite apenas se você quiser usar o BGP.

- Política IPsec/IKE: Selecione Padrão.

- Usar seletor de tráfego baseado em política: selecione Desabilitar.

- Tempo limite do DPD em segundos: Selecione 45.

- Modo de conexão: selecione Padrão. Essa configuração é usada para especificar qual gateway pode iniciar a conexão. Para obter mais informações, consulte Configurações do gateway VPN - Modos de conexão.

- Para Associações de Regras NAT, deixe Ingress e Egress como 0 selecionado.

Selecione Rever + criar para validar as definições de ligação e, em seguida, selecione Criar para criar a ligação.

Após a conclusão da implantação, você poderá exibir a conexão na página Conexões do gateway de rede virtual. O status muda de Desconhecido para Conexão e, em seguida, para Êxito.

Próximos passos

Quando a conexão estiver concluída, você poderá adicionar máquinas virtuais às suas redes virtuais. Para obter mais informações, veja Máquinas Virtuais. Para compreender melhor o funcionamento em rede e as máquinas virtuais, veja Descrição geral da rede VM do Azure e Linux.

Para obter informações de resolução de problemas P2S, consulte Resolução de problemas de ligações ponto a site do Azure.