Definir configurações do servidor para autenticação RADIUS do Gateway VPN P2S

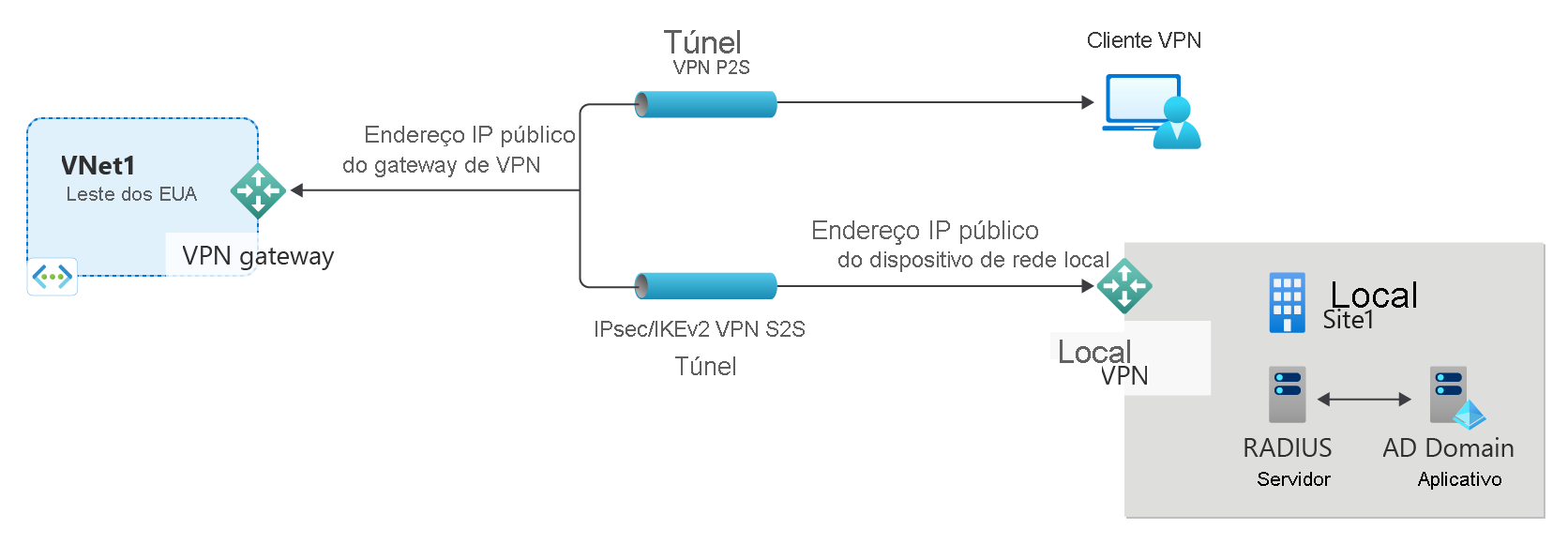

Este artigo ajuda você a criar uma conexão ponto a site (P2S) que usa autenticação RADIUS. Você pode criar essa configuração usando o PowerShell ou o portal do Azure. As etapas neste artigo funcionam para gateways VPN de modo ativo-ativo e gateways de VPN de modo de espera ativa.

As ligações VPN P2S são úteis quando pretende ligar-se à sua rede virtual a partir de uma localização remota, como quando está em teletrabalho a partir de casa ou de uma conferência. Você também pode usar P2S em vez de uma VPN site a site (S2S) quando tiver apenas alguns clientes que precisam se conectar a uma rede virtual. As conexões P2S não exigem um dispositivo VPN ou um endereço IP voltado para o público. Existem várias opções de configuração diferentes disponíveis para P2S. Para obter mais informações sobre VPN ponto a site, consulte Sobre VPN ponto a site.

Este tipo de ligação requer:

- Um gateway VPN RouteBased usando uma SKU de gateway VPN diferente da SKU Básica.

- Um servidor RADIUS para lidar com a autenticação do usuário. O servidor RADIUS pode ser implantado no local ou na rede virtual do Azure (VNet). Você também pode configurar dois servidores RADIUS para alta disponibilidade.

- O pacote de configuração do perfil do cliente VPN. O pacote de configuração do perfil do cliente VPN é um pacote que você gera. Ele contém as configurações necessárias para um cliente VPN se conectar por P2S.

Limitações:

- Se estiver a utilizar o IKEv2 com RADIUS, apenas a autenticação baseada em EAP é suportada.

- Uma conexão de Rota Expressa não pode ser usada para se conectar a um servidor RADIUS local.

Sobre a autenticação de domínio do Ative Directory (AD) para VPNs P2S

A autenticação de Domínio do AD permite que os usuários entrem no Azure usando suas credenciais de domínio da organização. Requer um servidor RADIUS que se integre com o servidor AD. As organizações também podem usar sua implantação RADIUS existente.

O servidor RADIUS pode residir no local ou na sua rede virtual do Azure. Durante a autenticação, o gateway VPN atua como uma passagem e encaminha mensagens de autenticação entre o servidor RADIUS e o dispositivo de conexão. É importante que o gateway VPN possa alcançar o servidor RADIUS. Se o servidor RADIUS estiver localizado localmente, será necessária uma conexão VPN site a site do Azure para o site local.

Além do Ative Directory, um servidor RADIUS também pode se integrar com outros sistemas de identidade externos. Isso abre muitas opções de autenticação para VPNs P2S, incluindo opções de MFA. Verifique a documentação do fornecedor do servidor RADIUS para obter a lista de sistemas de identidade com os quais ele se integra.

Configurar o servidor RADIUS

Antes de definir as configurações ponto a site do gateway de rede virtual, o servidor RADIUS deve ser configurado corretamente para autenticação.

- Se você não tiver um servidor RADIUS implantado, implante um. Para conhecer as etapas de implantação, consulte o guia de configuração fornecido pelo fornecedor do RADIUS.

- Configure o gateway VPN como um cliente RADIUS no RADIUS. Ao adicionar esse cliente RADIUS, especifique a rede virtual GatewaySubnet que você criou.

- Depois que o servidor RADIUS estiver configurado, obtenha o endereço IP do servidor RADIUS e o segredo compartilhado que os clientes RADIUS devem usar para falar com o servidor RADIUS. Se o servidor RADIUS estiver na rede virtual do Azure, use o IP da CA da máquina virtual do servidor RADIUS.

O artigo Servidor de Políticas de Rede (NPS) fornece orientação sobre como configurar um servidor RADIUS do Windows (NPS) para autenticação de domínio do AD.

Verifique seu gateway VPN

Você deve ter um gateway VPN baseado em rota que seja compatível com a configuração P2S que você deseja criar e os clientes VPN de conexão. Para ajudar a determinar a configuração P2S necessária, consulte a tabela do cliente VPN. Se o gateway usa o SKU Básico, entenda que o SKU Básico tem limitações P2S e não suporta autenticação IKEv2 ou RADIUS. Para obter mais informações, consulte Sobre SKUs de gateway.

Se você ainda não tiver um gateway VPN funcional que seja compatível com a configuração P2S que deseja criar, consulte Criar e gerenciar um gateway VPN. Crie um gateway VPN compatível e retorne a este artigo para definir as configurações de P2S.

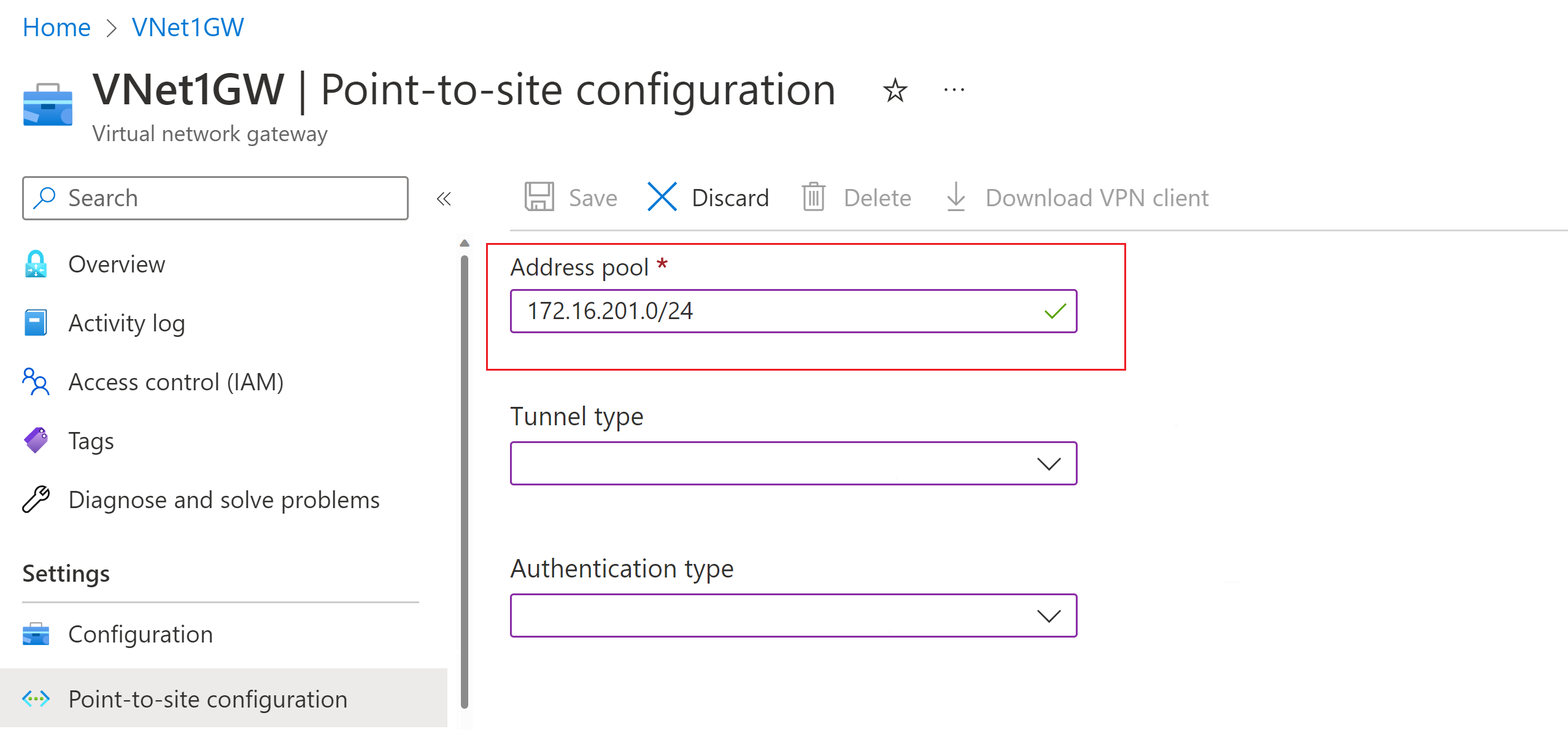

Add the VPN client address pool (Adicionar um conjunto de endereços do cliente VPN)

O conjunto de endereços de cliente é um conjunto de endereços IP privados que especificar. Os clientes que se conectam através de uma VPN ponto a site recebem dinamicamente um endereço IP desse intervalo. Use um intervalo de endereços IP privados que não se sobreponha ao local a partir do qual você se conecta ou à rede virtual à qual deseja se conectar. Se você configurar vários protocolos e o SSTP for um dos protocolos, o pool de endereços configurado será dividido entre os protocolos configurados igualmente.

No portal do Azure, vá para seu gateway de VPN.

Na página do gateway, no painel esquerdo, selecione Configuração ponto a site.

Clique em Configurar agora para abrir a página de configuração.

Na página de configuração Ponto a site, na caixa Conjunto de endereços, adicione o intervalo de endereços IP privados que pretende utilizar. Os clientes VPN recebem dinamicamente um endereço IP do intervalo que especificou. A máscara de sub-rede mínima é de 29 bits para configuração ativa/passiva e 28 bits para configuração ativa/ativa.

Continue para a próxima seção para definir mais configurações.

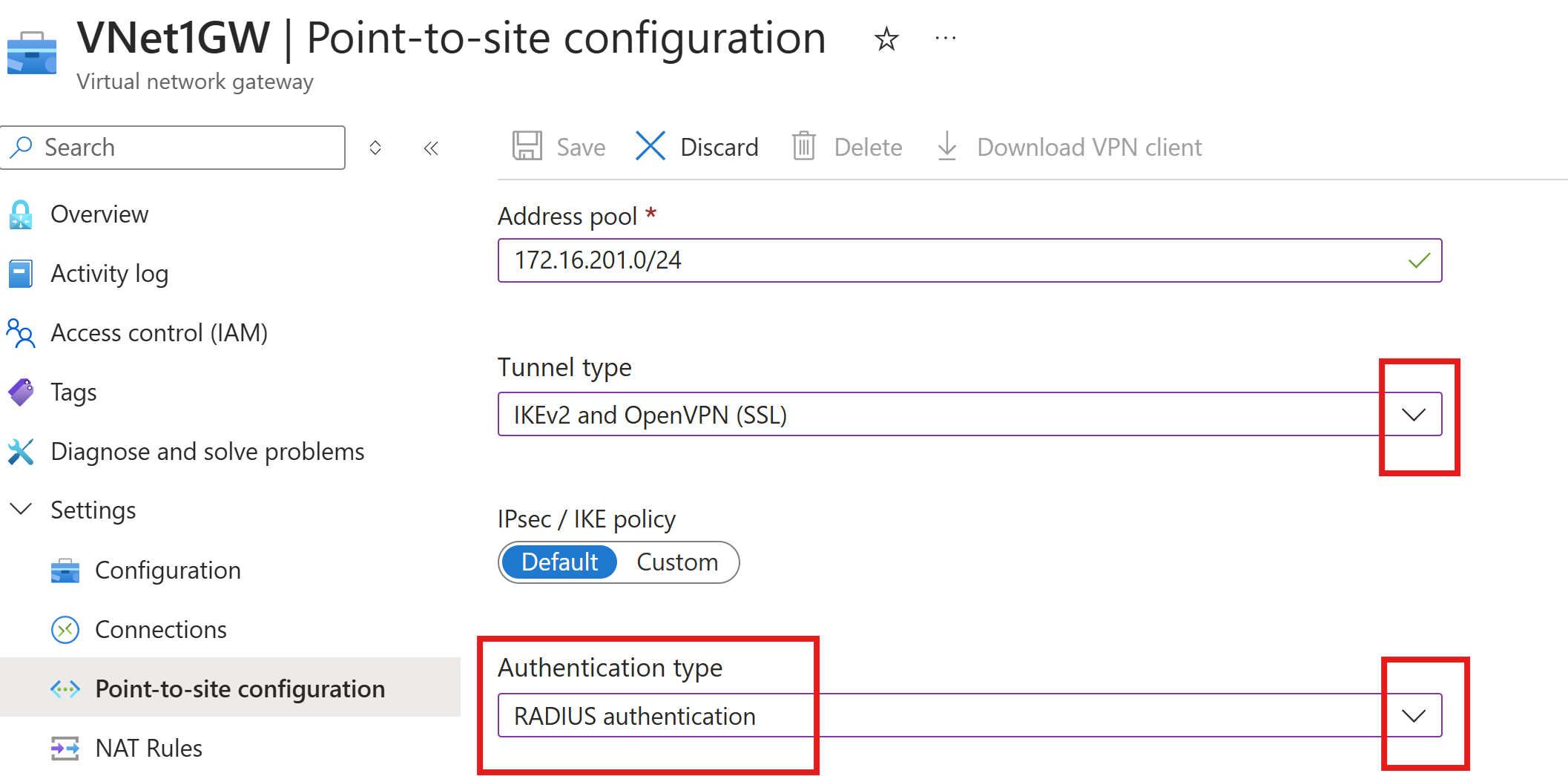

Especificar o túnel e o tipo de autenticação

Nesta seção, você especifica o tipo de túnel e o tipo de autenticação. Essas configurações podem se tornar complexas. Você pode selecionar opções que contêm vários tipos de túnel na lista suspensa, como IKEv2 e OpenVPN (SSL) ou IKEv2 e SSTP (SSL). Apenas determinadas combinações de tipos de túnel e tipos de autenticação estão disponíveis.

O tipo de túnel e o tipo de autenticação devem corresponder ao software cliente VPN que você deseja usar para se conectar ao Azure. Quando você tem vários clientes VPN se conectando de diferentes sistemas operacionais, planejar o tipo de túnel e o tipo de autenticação é importante.

Nota

Se você não vir o tipo de túnel ou o tipo de autenticação na página de configuração Ponto a Site, seu gateway está usando a SKU Básica. O SKU Básico não suporta a autenticação IKEv2 ou RADIUS. Se quiser utilizar estas definições, é necessário eliminar e recriar o gateway utilizando um SKU de gateway diferente.

Em Tipo de túnel, selecione o tipo de túnel que você deseja usar.

Em Tipo de autenticação, na lista suspensa, selecione Autenticação RADIUS.

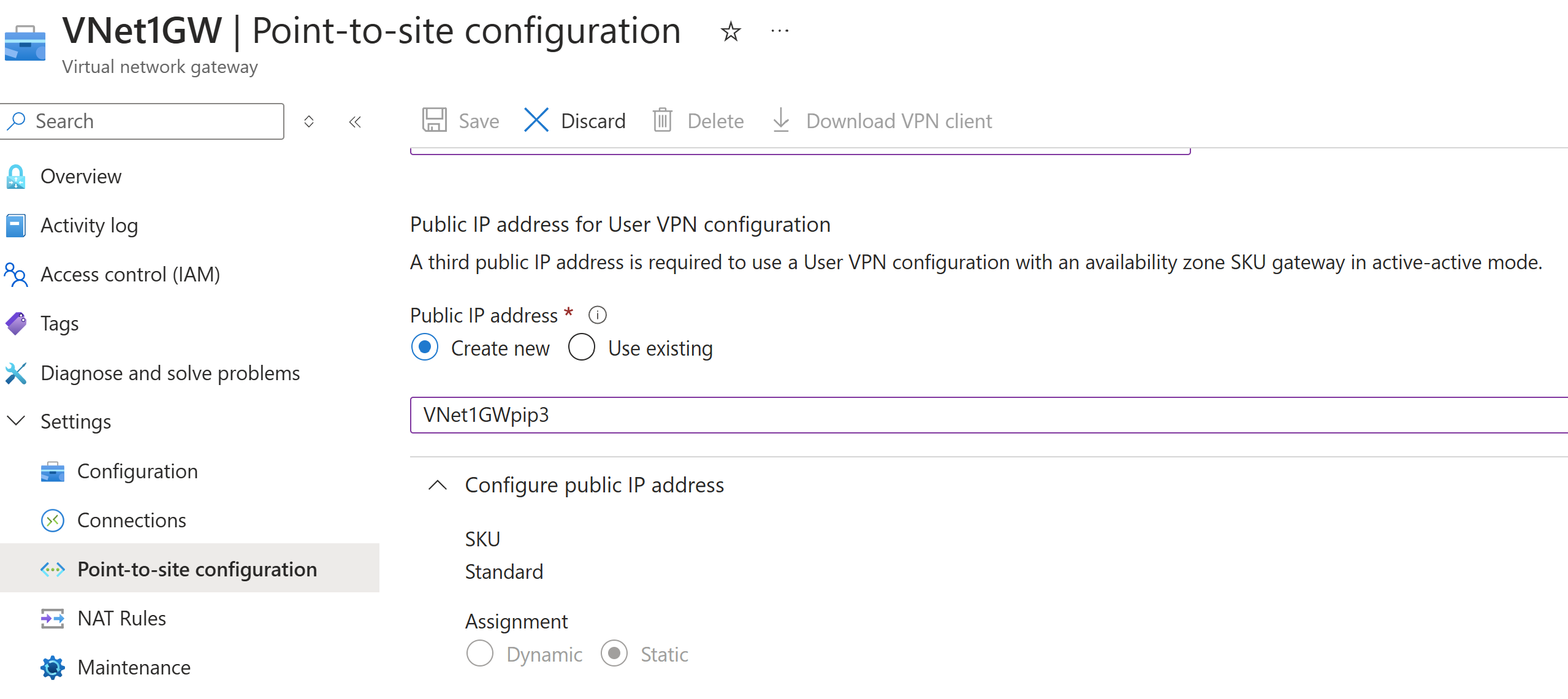

Adicionar outro endereço IP público

Se você tiver um gateway de modo ativo-ativo, precisará especificar um terceiro endereço IP público para configurar ponto a site. No exemplo, criamos o terceiro endereço IP público usando o valor de exemplo VNet1GWpip3. Se o gateway não estiver no modo ativo-ativo, não será necessário adicionar outro endereço IP público.

Especificar o servidor RADIUS

No portal, especifique as seguintes configurações:

- Endereço IP do servidor primário

- Segredo do servidor primário. Este é o segredo RADIUS e deve corresponder ao que está configurado no seu servidor RADIUS.

Configurações opcionais:

- Opcionalmente, você pode especificar o endereço IP do Servidor Secundário e o segredo do Servidor Secundário. Isso é útil para cenários de alta disponibilidade.

- Rotas adicionais para anunciar. Para obter mais informações sobre essa configuração, consulte Anunciar rotas personalizadas.

Quando terminar de especificar a configuração ponto a site, selecione Salvar na parte superior da página.

Configurar o cliente VPN e conectar-se

Os pacotes de configuração de perfil de cliente VPN contêm as configurações que ajudam a configurar perfis de cliente VPN para uma conexão com a rede virtual do Azure.

Para gerar um pacote de configuração de cliente VPN e configurar um cliente VPN, consulte um dos seguintes artigos:

- RADIUS - autenticação de certificado para clientes VPN

- RADIUS - autenticação de senha para clientes VPN

- RADIUS - outros métodos de autenticação para clientes VPN

Depois de configurar o cliente VPN, conecte-se ao Azure.

Para verificar a ligação

Para verificar se sua conexão VPN está ativa, no computador cliente, abra um prompt de comando elevado e execute ipconfig/all.

Veja os resultados. Observe que o endereço IP que você recebeu é um dos endereços dentro do Pool de Endereços de Cliente VPN P2S que você especificou em sua configuração. Os resultados são semelhantes a este exemplo:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Para solucionar problemas de uma conexão P2S, consulte Solucionando problemas de conexões ponto a site do Azure.

FAQ

Para obter informações sobre perguntas frequentes, consulte a seção Autenticação ponto a site - RADIUS das Perguntas frequentes.

Próximos passos

Para obter mais informações sobre VPN ponto a site, consulte Sobre VPN ponto a site.