Criar ou modificar um ID de aplicativo de audiência personalizado para autenticação de ID do Microsoft Entra VPN P2S

As etapas neste artigo ajudam você a criar uma ID de Aplicativo personalizada do Microsoft Entra ID (público personalizado) para o novo Cliente VPN do Azure registrado pela Microsoft para conexões ponto a site (P2S). Você também pode atualizar seu locatário existente para alterar o novo aplicativo Cliente VPN do Azure registrado pela Microsoft a partir do aplicativo Cliente VPN do Azure anterior.

Ao configurar uma ID de aplicativo de audiência personalizada, você pode usar qualquer um dos valores com suporte associados ao aplicativo Cliente VPN do Azure. Recomendamos que você associe o valor c632b3df-fb67-4d84-bdcf-b95ad541b5c8 de audiência pública do Azure da ID do Aplicativo registrada pela Microsoft ao seu aplicativo personalizado quando possível. Para obter a lista completa de valores suportados, consulte P2S VPN - Microsoft Entra ID.

Este artigo fornece etapas de alto nível. As capturas de tela para registrar um aplicativo podem ser ligeiramente diferentes, dependendo da maneira como você acessa a interface do usuário, mas as configurações são as mesmas. Para obter mais informações, consulte Guia de início rápido: registrar um aplicativo. Para obter mais informações sobre a autenticação do Microsoft Entra ID para P2S, consulte Autenticação do Microsoft Entra ID para P2S.

Se você estiver configurando uma ID de aplicativo de audiência personalizada para configurar ou restringir o acesso com base em usuários e grupos, consulte Cenário: Configurar o acesso P2S com base em usuários e grupos - autenticação de ID do Microsoft Entra. O artigo de cenário descreve o fluxo de trabalho e as etapas para atribuir permissões.

Pré-requisitos

Este artigo pressupõe que você já tenha um locatário do Microsoft Entra e as permissões para criar um Aplicativo Empresarial, normalmente a função de Administrador de Aplicativos na Nuvem ou superior. Para obter mais informações, consulte Criar um novo locatário no Microsoft Entra ID e Atribuir funções de usuário com o Microsoft Entra ID.

Este artigo pressupõe que você esteja usando o valor

c632b3df-fb67-4d84-bdcf-b95ad541b5c8de audiência pública pública do Azure da ID de aplicativo registrada pela Microsoft para configurar seu aplicativo personalizado. Esse valor tem consentimento global, o que significa que você não precisa registrá-lo manualmente para fornecer consentimento para sua organização. Recomendamos que você use esse valor.No momento, há apenas um valor de público suportado para o aplicativo registrado pela Microsoft. Consulte a tabela de valores de audiência suportada para obter valores adicionais suportados.

Se o valor de audiência registrada pela Microsoft não for compatível com sua configuração, você ainda poderá usar os valores de ID registrados manualmente mais antigos.

Se você precisar usar um valor de ID de aplicativo registrado manualmente, deverá dar consentimento para permitir que o aplicativo entre e leia perfis de usuário antes de prosseguir com essa configuração. Tem de iniciar sessão com uma conta à qual tenha sido atribuída a função de Administrador de Aplicações na Nuvem.

Para conceder consentimento de administrador para sua organização, modifique o comando a seguir para conter o valor desejado

client_id. No exemplo, o valor client_id é para Azure Public. Consulte a tabela para obter valores adicionais suportados.https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentCopie e cole a URL que pertence ao seu local de implantação na barra de endereço do navegador.

Selecione a conta que tem a função Cloud Application Administrator, se solicitado.

Na página Permissões solicitadas, selecione Aceitar.

Registar uma aplicação

Existem algumas formas diferentes de aceder à página de registos da aplicação. Uma maneira é através do centro de administração do Microsoft Entra. Você também pode usar o portal do Azure e o Microsoft Entra ID. Inicie sessão com uma conta que tenha a função Cloud Application Administrator ou superior.

Se você tiver acesso a vários locatários, use o ícone Configurações no menu superior para alternar para o locatário no qual deseja registrar o aplicativo no menu Diretórios + assinaturas .

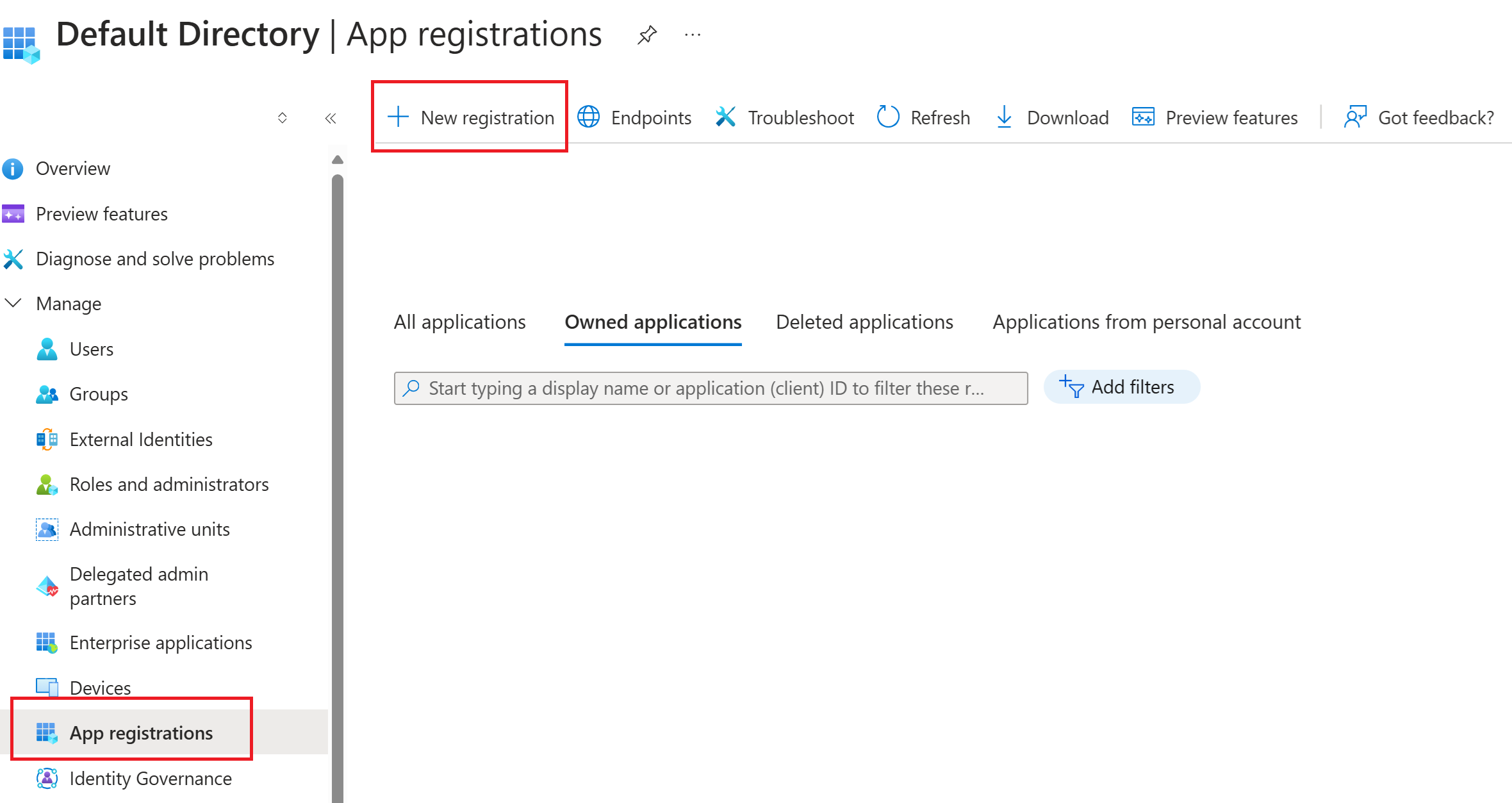

Aceda a Registos na aplicação e selecione Novo registo.

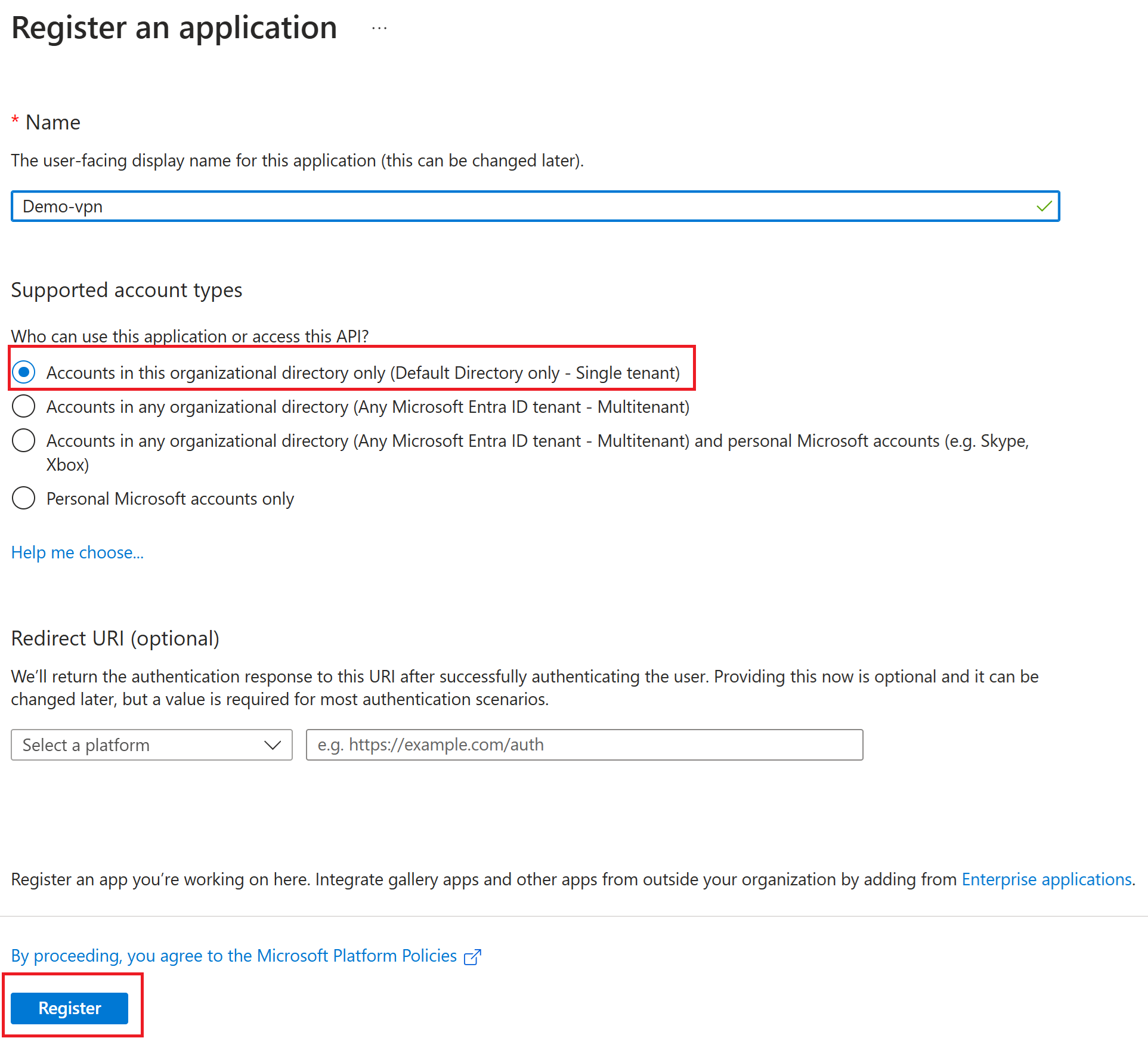

Na página Registrar um aplicativo, insira um Nome de exibição para seu aplicativo. Os usuários do seu aplicativo podem ver o nome para exibição quando usam o aplicativo, por exemplo, durante o login. Você pode alterar o nome para exibição a qualquer momento. Vários registros de aplicativos podem compartilhar o mesmo nome. O ID do aplicativo (cliente) gerado automaticamente pelo registro do aplicativo identifica exclusivamente seu aplicativo dentro da plataforma de identidade.

Especifique quem pode usar o aplicativo, às vezes chamado de audiência de entrada. Selecione Contas somente neste diretório organizacional (nomedoseudiretório somente - Locatário único).

Deixe o URI de redirecionamento (opcional) sozinho por enquanto enquanto configura um URI de redirecionamento na próxima seção.

Selecione Registrar para concluir o registro inicial do aplicativo.

Quando o registro terminar, o centro de administração do Microsoft Entra exibirá o painel Visão geral do registro do aplicativo. Você vê a ID do aplicativo (cliente). Também chamado de ID do cliente, esse valor identifica exclusivamente seu aplicativo na plataforma de identidade da Microsoft. Este é o valor de público personalizado que você usa ao configurar seu gateway P2S. Mesmo que esse valor esteja presente, você ainda precisa concluir as próximas seções para associar o aplicativo registrado pela Microsoft à sua ID de aplicativo.

Expor uma API e adicionar um escopo

Nesta seção, você cria um escopo para atribuir permissões granulares.

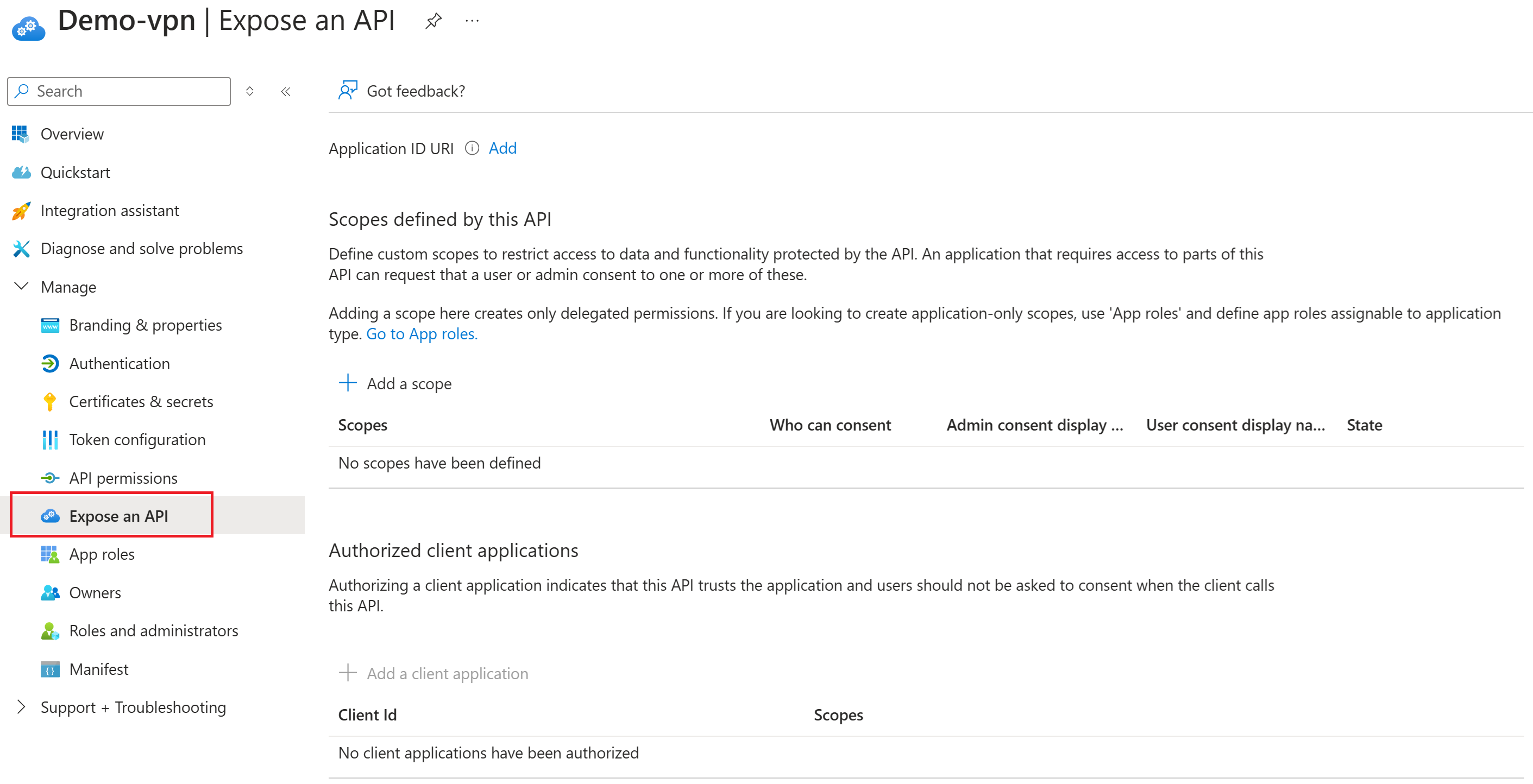

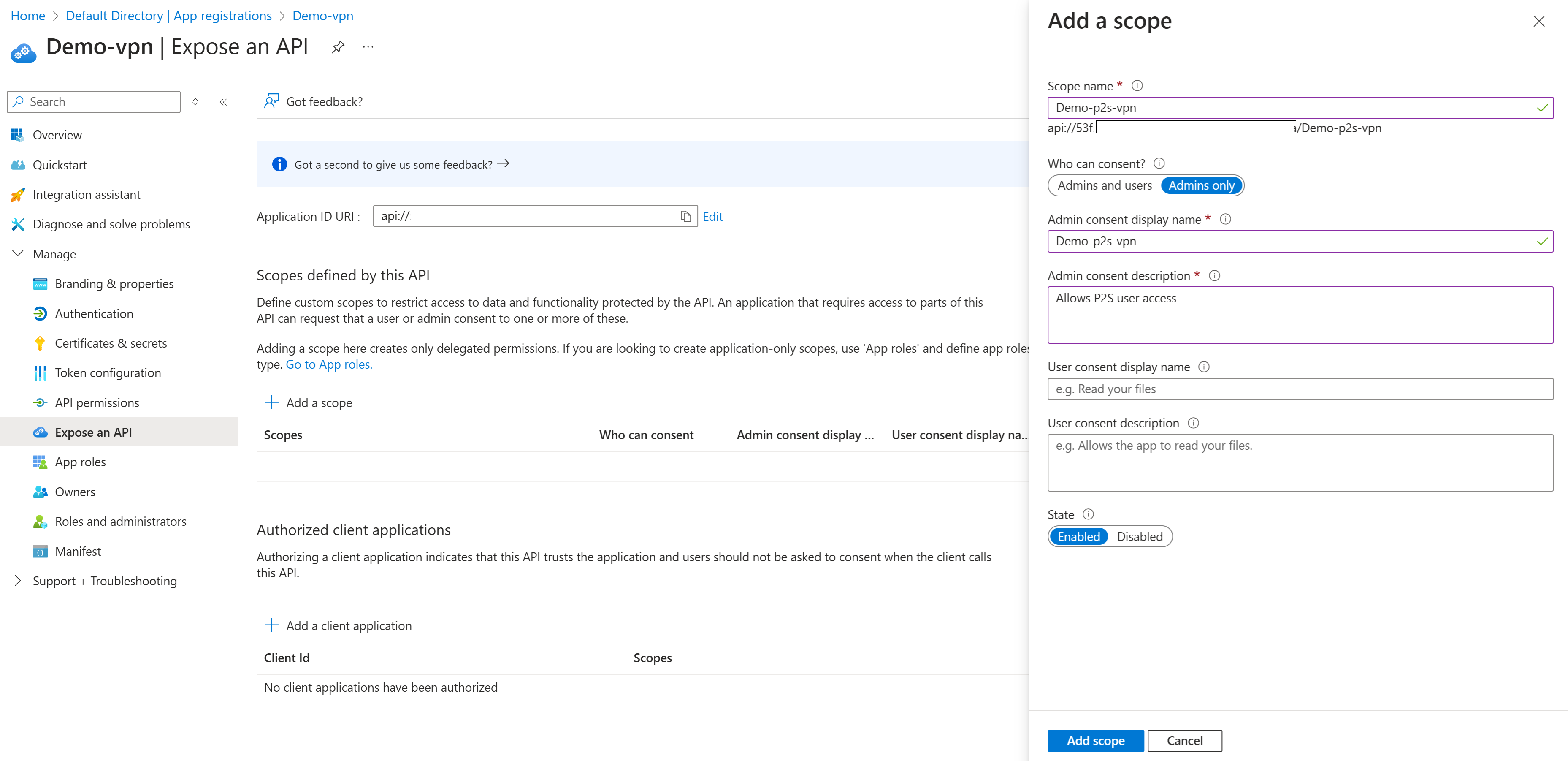

No painel esquerdo do aplicativo registrado, selecione Expor uma API.

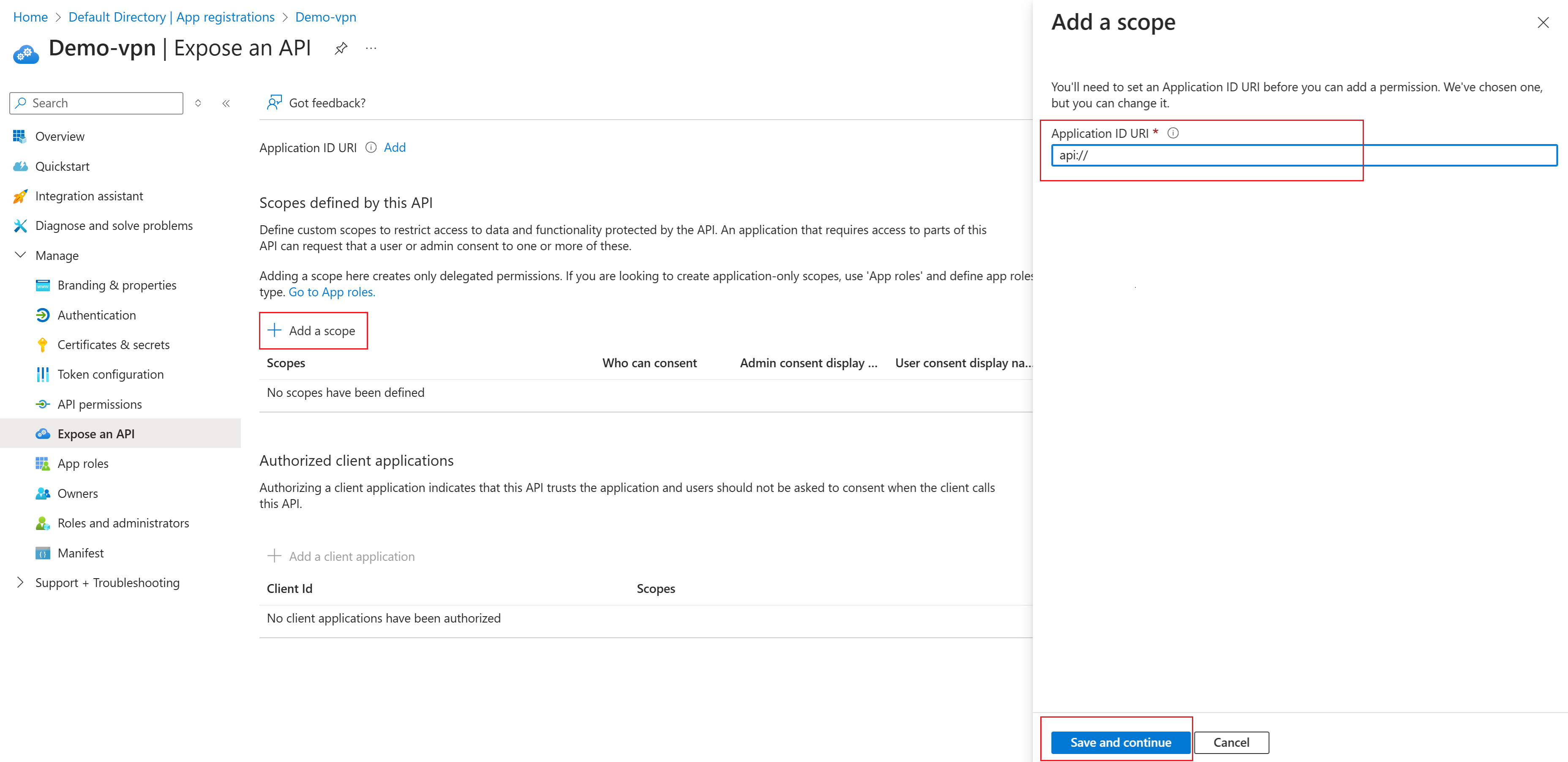

Selecione Adicionar âmbito. No painel Adicionar um escopo, exiba o URI da ID do Aplicativo. Este campo é gerado automaticamente. O padrão é

api://<application-client-id>. O URI da ID do aplicativo atua como o prefixo para os escopos aos quais você faz referência no código da API e deve ser globalmente exclusivo.Selecione Salvar e continue para prosseguir para o próximo painel Adicionar um escopo .

Neste painel Adicionar um escopo , especifique os atributos do escopo. Para este passo a passo, você pode usar os valores de exemplo ou especificar os seus.

Campo Value Nome do âmbito Exemplo: p2s-vpn1 Quem pode consentir Apenas administradores Nome a apresentar do consentimento do administrador Exemplo: p2s-vpn1-users Descrição do consentimento do administrador Exemplo: Acesso à VPN P2S Distrito Ativado Selecione Adicionar escopo para adicioná-lo.

Adicionar o aplicativo Cliente VPN do Azure

Nesta seção, você associa a ID do aplicativo Cliente VPN do Azure registrado pela Microsoft.

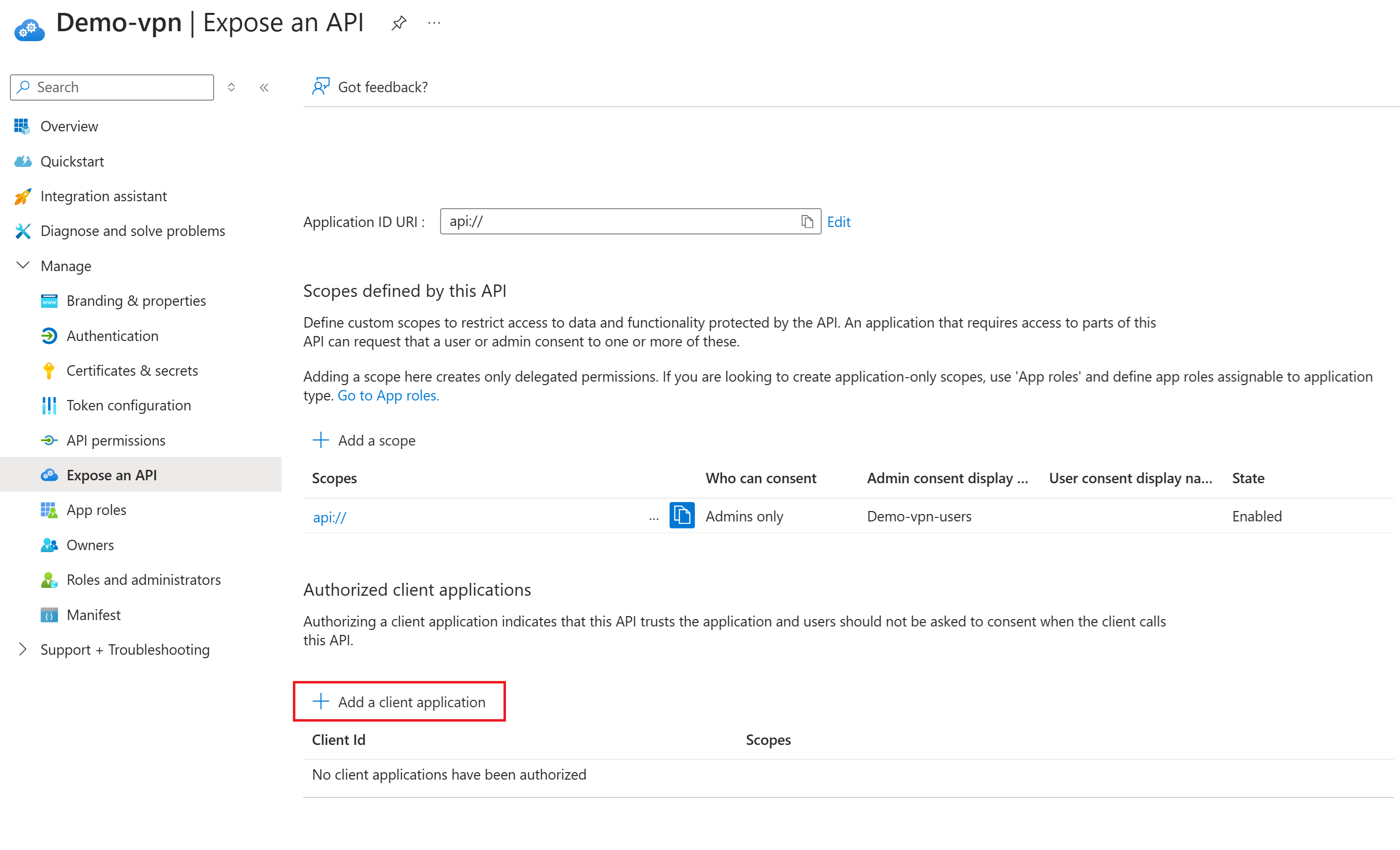

Na página Expor uma API, selecione + Adicionar um aplicativo cliente.

No painel Adicionar um aplicativo cliente, para ID do Cliente, use a ID do Aplicativo Público do Azure para o aplicativo Cliente VPN do Azure registrado pela Microsoft,

c632b3df-fb67-4d84-bdcf-b95ad541b5c8a menos que saiba que precisa de um valor diferente.Verifique se a opção Escopos autorizados está selecionada.

Selecione Adicionar aplicativo.

Reunir valores

Na página Visão geral do seu aplicativo, anote os seguintes valores que você precisa ao configurar seu gateway VPN ponto a site para autenticação do Microsoft Entra ID.

- ID do aplicativo (cliente): este é o ID de público personalizado que você usa para o campo Público ao configurar seu gateway VPN P2S.

- ID do diretório (locatário): esse valor faz parte do valor necessário para o campo Locatário e Emissor do gateway VPN P2S.

Configurar o gateway VPN P2S

Depois de concluir as etapas nas seções anteriores, continue para Configurar o Gateway VPN P2S para autenticação do Microsoft Entra ID – aplicativo registrado pela Microsoft.

Atualizar para a ID do Cliente da aplicação VPN registada na Microsoft

Nota

Estas etapas podem ser usadas para qualquer um dos valores com suporte associados ao aplicativo Cliente VPN do Azure. Recomendamos que você associe o valor c632b3df-fb67-4d84-bdcf-b95ad541b5c8 de audiência pública do Azure da ID do Aplicativo registrada pela Microsoft ao seu aplicativo personalizado quando possível.

Se você já configurou seu gateway de VPN P2S para usar um valor personalizado para o campo ID de Audiência e deseja alterar para o novo Cliente VPN do Azure registrado pela Microsoft, você pode autorizar o novo aplicativo adicionando o aplicativo cliente à sua API. Usando esse método, você não precisa alterar as configurações no gateway de VPN do Azure ou em seus Clientes VPN do Azure se eles estiverem usando a versão mais recente do cliente.

Nas etapas a seguir, você adiciona outro aplicativo cliente autorizado usando o valor de audiência de ID de Aplicativo do cliente VPN do Azure registrado pela Microsoft. Você não altera o valor do aplicativo cliente autorizado existente. Você sempre pode excluir o aplicativo cliente autorizado existente se não estiver mais usando-o.

Existem algumas formas diferentes de aceder à página de registos da aplicação. Uma maneira é através do centro de administração do Microsoft Entra. Você também pode usar o portal do Azure e o Microsoft Entra ID. Inicie sessão com uma conta que tenha a função Cloud Application Administrator ou superior.

Se tiver acesso a vários inquilinos, utilize o ícone Definições no menu superior para mudar para o inquilino que pretende utilizar a partir do menu Diretórios + subscrições .

Aceda a Registos da aplicação e localize o nome a apresentar da aplicação registada. Clique para abrir a página.

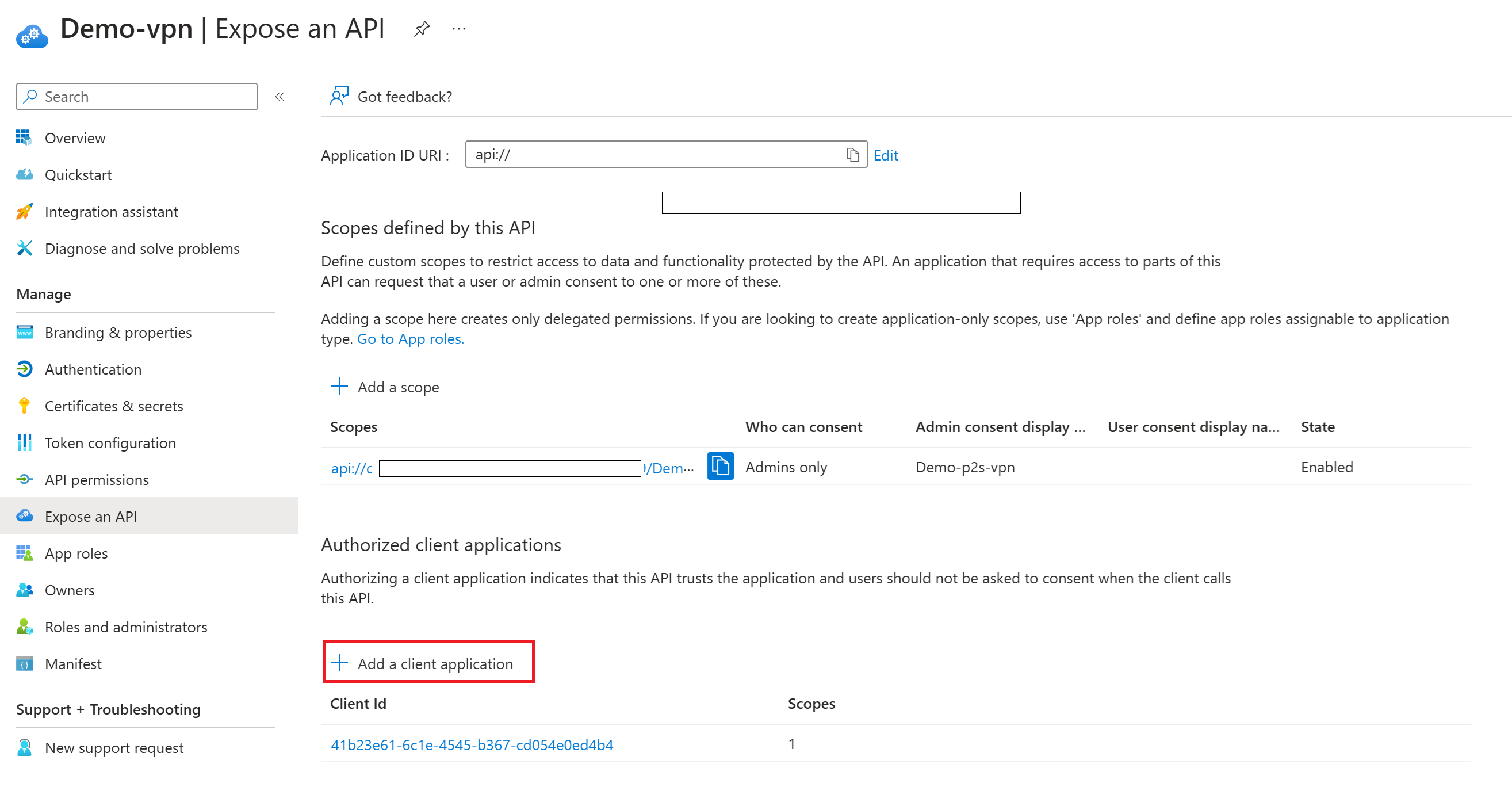

Clique em Expor uma API. Na página Expor uma API, observe que o valor

Client Idde audiência anterior do Cliente VPN do Azure está presente.Selecione + Adicionar um aplicativo cliente.

No painel Adicionar um aplicativo cliente, para ID do Cliente, use a ID do Aplicativo Público do Azure para o aplicativo Cliente VPN do Azure registrado pela Microsoft,

c632b3df-fb67-4d84-bdcf-b95ad541b5c8.Verifique se a opção Escopos autorizados está selecionada. Em seguida, clique em Adicionar aplicativo.

Na página Expor uma API, você verá os dois valores de ID do Cliente listados. Se desejar excluir a versão anterior, clique no valor para abrir a página Editar um aplicativo cliente e clique em Excluir.

Na página Visão geral, observe que os valores não foram alterados. Se você já configurou seu gateway e clientes usando a ID de aplicativo (cliente) personalizada mostrada para o campo ID de audiência do gateway e seus clientes já estão configurados para usar esse valor personalizado, não será necessário fazer alterações adicionais.

Próximos passos

- Configure o Gateway VPN P2S para autenticação do Microsoft Entra ID – aplicativo registrado pela Microsoft.

- Para se conectar à sua rede virtual, você deve configurar o cliente VPN do Azure em seus computadores cliente. Consulte Configurar um cliente VPN para conexões VPN P2S.

- Para perguntas frequentes, consulte a seção Ponto a Site das Perguntas frequentes sobre o Gateway de VPN.