Cenário: Firewall do Azure - personalizado

Ao trabalhar com roteamento de hub virtual de WAN virtual, há alguns cenários disponíveis. Nesse cenário, o objetivo é rotear o tráfego entre redes virtuais diretamente, mas usar o Firewall do Azure para fluxos de tráfego de rede virtual para Internet/filial e ramificação para rede virtual.

Estruturar

Para descobrir quantas tabelas de rotas serão necessárias, você pode criar uma matriz de conectividade, onde cada célula representa se uma origem (linha) pode se comunicar com um destino (coluna). A matriz de conectividade neste cenário é trivial, mas seja consistente com outros cenários, ainda podemos olhar para ela.

Matriz de conectividade

| De | Para: | VNets | Sucursais | Internet |

|---|---|---|---|---|

| VNets | → | Direct | AzFW | AzFW |

| Sucursais | → | AzFW | Direct | Direct |

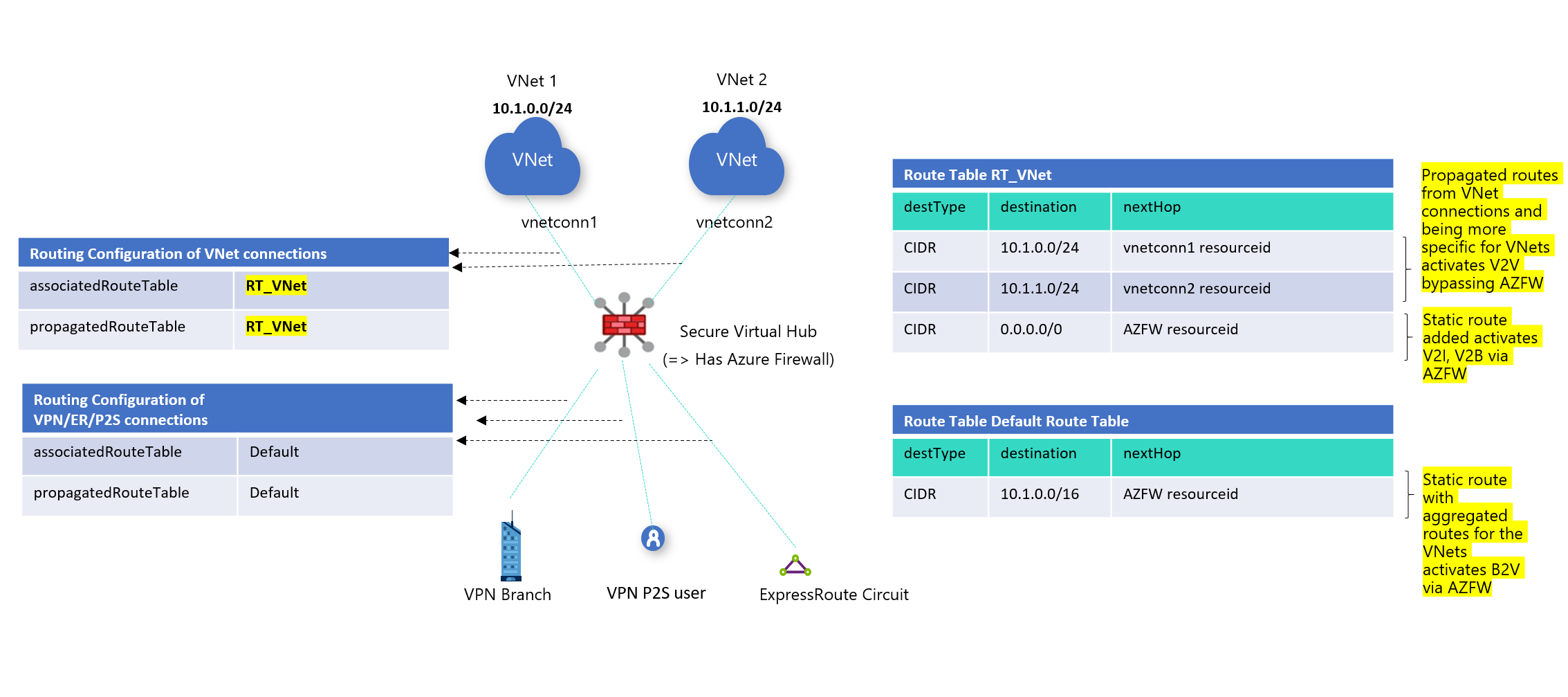

Na tabela anterior, "Direct" representa a conectividade direta entre duas conexões sem o tráfego que atravessa o Firewall do Azure na WAN Virtual e "AzFW" indica que o fluxo passará pelo Firewall do Azure. Como há dois padrões de conectividade distintos na matriz, precisaremos de duas tabelas de rotas que serão configuradas da seguinte maneira:

- Redes virtuais:

- Tabela de rotas associada: RT_VNet

- Propagando para tabelas de rotas: RT_VNet

- Filiais:

- Tabela de rotas associada: Padrão

- Propagando para tabelas de rotas: Padrão

Nota

Você pode criar uma instância de WAN Virtual separada com um único Hub Virtual Seguro em cada região e, em seguida, pode conectar cada WAN Virtual entre si por meio de VPN Site a Site.

Para obter informações sobre roteamento de hub virtual, consulte Sobre roteamento de hub virtual.

Fluxo de Trabalho

Nesse cenário, você deseja rotear o tráfego por meio do Firewall do Azure para tráfego de VNet-to-Internet, VNet-to-Branch ou Branch-to-VNet, mas gostaria de ir direto para o tráfego de VNet-to-VNet. Se você usou o Gerenciador de Firewall do Azure, as configurações de rota serão preenchidas automaticamente na Tabela de Rotas Padrão. O tráfego privado aplica-se a VNet e filiais, o tráfego da Internet aplica-se a 0.0.0.0/0.

As conexões VPN, ExpressRoute e User VPN são chamadas coletivamente de Branches e associadas à mesma tabela de rotas (Padrão). Todas as conexões VPN, ExpressRoute e User VPN propagam rotas para o mesmo conjunto de tabelas de rotas. Para configurar esse cenário, execute as seguintes etapas em consideração:

Crie uma tabela de rotas personalizada RT_VNet.

Crie uma rota para ativar a VNet-to-Internet e a VNet-to-Branch: 0.0.0.0/0 com o próximo salto apontando para o Firewall do Azure. Na seção Propagação, você se certificará de que as VNets estejam selecionadas, o que garantiria rotas mais específicas, permitindo assim o fluxo de tráfego direto de VNet para VNet.

- Em Associação: Selecione VNets que implicarão que as VNets chegarão ao destino de acordo com as rotas desta tabela de rotas.

- Em Propagação: Selecione VNets que implicarão que as VNets se propagarão para esta tabela de rotas, ou seja, rotas mais específicas se propagarão para essa tabela de rotas, garantindo assim o fluxo de tráfego direto entre VNet e VNet.

Adicione uma rota estática agregada para redes virtuais na tabela de Rota Padrão para ativar o fluxo de ramificação para rede virtual por meio do Firewall do Azure.

- Lembre-se, as ramificações estão associadas e se propagando para a tabela de rotas padrão.

- As ramificações não se propagam para RT_VNet tabela de rotas. Isso garante o fluxo de tráfego de rede virtual para filial por meio do Firewall do Azure.

Isso resulta nas alterações na configuração de roteamento, como mostra a Figura 1.

Gráfico 1

Próximos passos

- Para obter mais informações sobre a WAN Virtual, consulte as Perguntas frequentes.

- Para obter mais informações sobre roteamento de hub virtual, consulte Sobre roteamento de hub virtual.

- Para obter mais informações sobre como configurar o roteamento de hub virtual, consulte Como configurar o roteamento de hub virtual.