Configurar uma VPN ponto a site (P2S) no Windows para uso com os Arquivos do Azure

Você pode usar uma conexão VPN ponto a site (P2S) para montar seus compartilhamentos de arquivos do Azure sobre SMB de fora do Azure, sem abrir a porta 445. Uma conexão VPN ponto a site é uma conexão VPN entre o Azure e um cliente individual. Para usar uma conexão VPN P2S com os Arquivos do Azure, você deve configurar uma conexão VPN para cada cliente que deseja se conectar. Se você tiver muitos clientes que precisam se conectar aos seus compartilhamentos de arquivos do Azure a partir de sua rede local, poderá usar uma conexão VPN site a site (S2S) em vez de uma conexão ponto a site para cada cliente. Para saber mais, consulte Configurar uma VPN site a site para uso com os Arquivos do Azure.

É altamente recomendável que você leia Considerações de rede para acesso direto ao compartilhamento de arquivos do Azure antes de continuar com este artigo de instruções para uma discussão completa das opções de rede disponíveis para Arquivos do Azure.

O artigo detalha as etapas para configurar uma VPN ponto a site no Windows (cliente Windows e Windows Server) para montar compartilhamentos de arquivos do Azure diretamente no local. Se você estiver procurando rotear o tráfego do Azure File Sync por uma VPN, consulte Definindo as configurações de proxy e firewall do Azure File Sync.

Aplica-se a

| Tipo de partilhas de ficheiros | SMB | NFS |

|---|---|---|

| Partilhas de ficheiros Standard (GPv2), LRS/ZRS | ||

| Partilhas de ficheiros Standard (GPv2), GRS/GZRS | ||

| Partilhas de ficheiros Premium (FileStorage), LRS/ZRS |

Pré-requisitos

A versão mais recente do módulo do Azure PowerShell. Consulte Instalar o módulo do Azure PowerShell.

Um compartilhamento de arquivos do Azure que você gostaria de montar localmente. Os compartilhamentos de arquivos do Azure são implantados em contas de armazenamento, que são construções de gerenciamento que representam um pool compartilhado de armazenamento no qual você pode implantar vários compartilhamentos de arquivos, bem como outros recursos de armazenamento. Saiba mais sobre como implantar compartilhamentos de arquivos e contas de armazenamento do Azure em Criar um compartilhamento de arquivos do Azure.

Uma rede virtual com um ponto de extremidade privado para a conta de armazenamento que contém o compartilhamento de arquivos do Azure que você deseja montar localmente. Para saber como criar um ponto de extremidade privado, consulte Configurando pontos de extremidade de rede dos Arquivos do Azure.

Você deve criar uma sub-rede de gateway na rede virtual. Para criar uma sub-rede de gateway, entre no portal do Azure, navegue até a rede virtual, selecione Configurações > Sub-redes e selecione + Sub-rede de gateway. Quando cria a sub-rede do gateway, especifica o número de endereços IP que a sub-rede contém. O número de endereços IP necessários depende da configuração do gateway VPN que pretende criar. É melhor especificar /27 ou maior (/26, /25 etc.) para permitir endereços IP suficientes para alterações futuras, como adicionar um gateway de Rota Expressa.

Coletar informações do ambiente

Antes de configurar a VPN ponto a site, você precisa coletar algumas informações sobre seu ambiente.

Para configurar uma VPN ponto a site usando o portal do Azure, você precisará saber o nome do grupo de recursos, o nome da rede virtual, o nome da sub-rede do gateway e o nome da conta de armazenamento.

Criar certificado raiz para autenticação VPN

Para que as conexões VPN de suas máquinas Windows locais sejam autenticadas para acessar sua rede virtual, você deve criar dois certificados:

- Um certificado raiz, que será fornecido ao gateway da máquina virtual

- Um certificado de cliente, que será assinado com o certificado raiz

Você pode usar um certificado raiz que foi gerado com uma solução corporativa ou pode gerar um certificado autoassinado. Se você estiver usando uma solução corporativa, adquira o arquivo de .cer para o certificado raiz da sua organização de TI.

Se você não estiver usando uma solução de certificado corporativo, crie um certificado raiz autoassinado usando esse script do PowerShell. Você criará o certificado do cliente depois de implantar o gateway de rede virtual. Se possível, deixe sua sessão do PowerShell aberta para que você não precise redefinir variáveis ao criar o certificado de cliente mais adiante neste artigo.

Importante

Execute este script do PowerShell como administrador a partir de uma máquina local que executa o Windows 10/Windows Server 2016 ou posterior. Não execute o script a partir de um Cloud Shell ou VM no Azure.

$rootcertname = 'CN=P2SRootCert'

$certLocation = 'Cert:\CurrentUser\My'

$vpnTemp = 'C:\vpn-temp'

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

if ($PSVersionTable.PSVersion.Major -ge 6) {

Import-Module -Name PKI -UseWindowsPowerShell

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = '2048'

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

Export-Certificate -Cert $rootcert -FilePath $exportedencodedrootcertpath -NoClobber | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach ($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

Implantar gateway de rede virtual

O gateway de rede virtual do Azure é o serviço ao qual suas máquinas Windows locais se conectarão. Se ainda não o fez, você deve criar uma sub-rede de gateway na rede virtual antes de implantar o gateway de rede virtual.

A implantação de um gateway de rede virtual requer dois componentes básicos:

- Um endereço IP público que identificará o gateway para seus clientes onde quer que eles estejam no mundo

- O certificado raiz que você criou na etapa anterior, que será usado para autenticar seus clientes

Você pode usar o portal do Azure ou o Azure PowerShell para implantar o gateway de rede virtual. A implantação pode levar até 45 minutos para ser concluída.

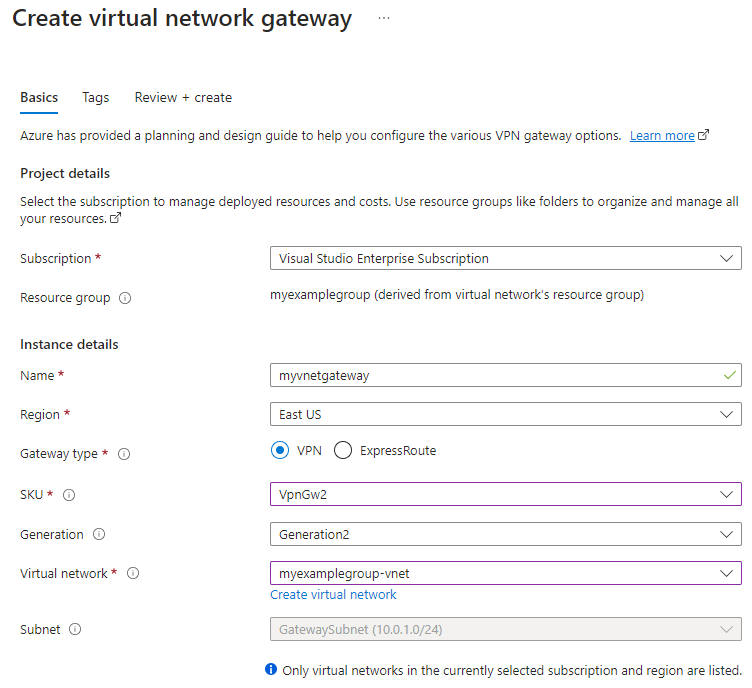

Para implantar um gateway de rede virtual usando o portal do Azure, siga estas instruções.

Inicie sessão no portal do Azure.

Em Pesquisar recursos, serviços e documentos, digite gateways de rede virtual. Localize Gateways de rede virtual nos resultados de pesquisa do Marketplace e selecione-o.

Selecione + Criar para criar um novo gateway de rede virtual.

Na guia Noções básicas, preencha os valores para Detalhes do projeto e Detalhes da instância.

- Assinatura: selecione a assinatura que deseja usar na lista suspensa.

- Grupo de recursos: essa configuração é preenchida automaticamente quando você seleciona sua rede virtual nesta página.

- Nome: dê um nome ao gateway. Nomear seu gateway não é o mesmo que nomear uma sub-rede de gateway. É o nome do objeto de gateway que você está criando.

- Região: selecione a região na qual você deseja criar este recurso. A região do gateway deve ser a mesma da rede virtual.

- Tipo de gateway: selecione VPN. Os gateways de VPN utilizam o tipo de gateway de rede virtual VPN.

- SKU: Selecione a SKU do gateway que suporta os recursos que você deseja usar na lista suspensa. Consulte SKUs de gateway. Não use o SKU básico porque ele não suporta autenticação IKEv2.

- Geração: Selecione a geração que deseja usar. Recomendamos o uso de um SKU Generation2. Para obter mais informações, veja SKUs de gateway.

- Rede virtual: na lista suspensa, selecione a rede virtual à qual você deseja adicionar esse gateway. Se não conseguir ver a rede virtual para a qual pretende criar um gateway, certifique-se de que selecionou a subscrição e a região corretas.

- Sub-rede: este campo deve estar acinzentado e listar o nome da sub-rede do gateway que você criou, juntamente com seu intervalo de endereços IP. Se, em vez disso, vir um campo Intervalo de endereços de sub-rede do gateway com uma caixa de texto, ainda não configurou uma sub-rede do gateway (consulte Pré-requisitos.)

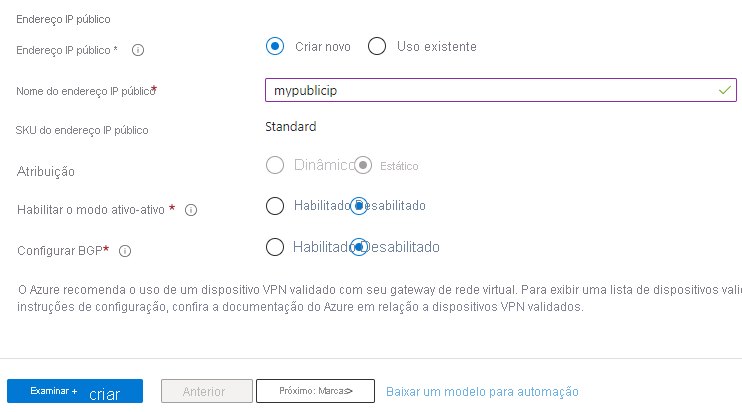

Especifique os valores para o endereço IP público que fica associado ao gateway de rede virtual. O endereço IP público é atribuído a este objeto quando o gateway de rede virtual é criado. A única vez que o endereço IP público primário é alterado é quando o gateway é excluído e recriado. Ele não muda em redimensionamento, redefinição ou outras manutenções/atualizações internas.

- Endereço IP público: Deixe Criar novo selecionado.

- Nome do endereço IP público: na caixa de texto, digite um nome para sua instância de endereço IP público.

- SKU de endereço IP público: a configuração é selecionada automaticamente.

- Atribuição: A atribuição é normalmente selecionada automaticamente e pode ser Dinâmica ou Estática.

- Ativar modo ativo-ativo: Selecione Desativado. Habilite essa configuração somente se estiver criando uma configuração de gateway ativo-ativo.

- Configurar BGP: Selecione Desativado, a menos que sua configuração exija especificamente essa configuração. Se você precisar dessa configuração, o ASN padrão será 65515, embora esse valor possa ser alterado.

Selecione Rever + criar para executar a validação. Quando a validação for aprovada, selecione Criar para implantar o gateway de rede virtual. A implantação pode levar até 45 minutos para ser concluída.

Quando a implantação estiver concluída, selecione Ir para recurso.

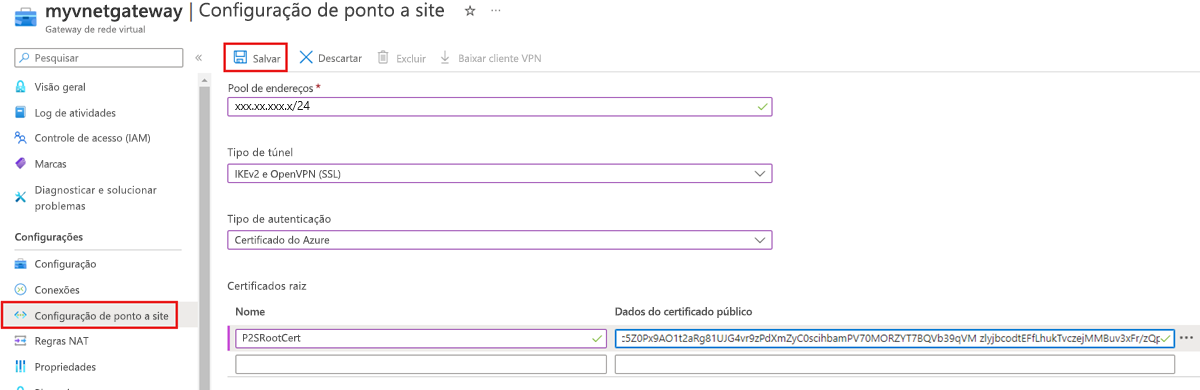

No menu de serviço, em Configurações, selecione Configuração ponto a site e, em seguida, selecione Configurar agora. Você deve ver a página de configuração ponto a site.

- Pool de endereços: adicione o intervalo de endereços IP privados que você deseja usar. Os clientes VPN recebem dinamicamente um endereço IP do intervalo que especificou. A máscara de sub-rede mínima é de 29 bits para configuração ativa/passiva e 28 bits para configuração ativa/ativa.

- Tipo de túnel: especifique o tipo de túnel que você deseja usar. Os computadores que se conectam através do cliente VPN nativo do Windows experimentarão o IKEv2 primeiro. Se isso não se conectar, eles voltarão para SSTP (se você selecionar IKEv2 e SSTP na lista suspensa). Se você selecionar o tipo de túnel OpenVPN, poderá se conectar usando um Cliente OpenVPN ou o Cliente VPN do Azure.

- Tipo de autenticação: especifique o tipo de autenticação que você deseja usar (nesse caso, escolha Certificado do Azure).

- Nome do certificado raiz: o nome do arquivo do certificado raiz (arquivo .cer).

- Dados do certificado público: abra o certificado raiz com o Bloco de Notas e copie/cole os dados do certificado público neste campo de texto. Se você usou o script PowerShell neste artigo para gerar um certificado raiz autoassinado, ele estará localizado em

C:\vpn-temp. Certifique-se de colar apenas o texto que está entre -----BEGIN CERTIFICATE----- e -----END CERTIFICATE-----. Não inclua espaços ou caracteres adicionais.

Nota

Se você não vir o tipo de túnel ou o tipo de autenticação, seu gateway está usando a SKU básica. O Basic SKU não suporta autenticação IKEv2. Se você quiser usar o IKEv2, precisará excluir e recriar o gateway usando uma SKU de gateway diferente.

Selecione Salvar na parte superior da página para salvar todas as definições de configuração e carregar as informações de chave pública do certificado raiz no Azure.

Criar certificado de cliente

Cada computador cliente conectado a uma rede virtual com uma conexão ponto a site deve ter um certificado de cliente instalado. Você gera o certificado de cliente a partir do certificado raiz e instala-o em cada computador cliente. Se você não instalar um certificado de cliente válido, a autenticação falhará quando o cliente tentar se conectar. Você pode criar um certificado de cliente a partir de um certificado raiz que foi gerado com uma solução corporativa ou pode criar um certificado de cliente a partir de um certificado raiz autoassinado.

Criar certificado de cliente usando uma solução empresarial

Se você estiver usando uma solução de certificado empresarial, gere um certificado de cliente com o formato name@yourdomain.comde valor de nome comum . Use este formato em vez do formato nome de domínio\nome de usuário. Verifique se o certificado do cliente é baseado em um modelo de certificado de usuário que tenha a Autenticação de Cliente listada como o primeiro item na lista de usuários. Verifique o certificado clicando duas vezes nele e visualizando Uso Avançado de Chave na guia Detalhes.

Criar certificado de cliente a partir de um certificado raiz autoassinado

Se você não estiver usando uma solução de certificado empresarial, poderá usar o PowerShell para criar um certificado de cliente com o URI do gateway de rede virtual. Este certificado será assinado com o certificado raiz que você criou anteriormente. Quando você gera um certificado de cliente a partir de um certificado raiz autoassinado, ele é instalado automaticamente no computador que você usou para gerá-lo.

Se você quiser instalar um certificado de cliente em outro computador cliente, exporte o certificado como um arquivo .pfx, juntamente com toda a cadeia de certificados. Isso criará um arquivo .pfx que contém as informações do certificado raiz necessárias para o cliente autenticar. Para exportar o certificado raiz autoassinado como .pfx, selecione o certificado raiz e use as mesmas etapas descritas em Exportar o certificado do cliente.

Identificar o certificado raiz autoassinado

Se você estiver usando a mesma sessão do PowerShell que usou para criar seu certificado raiz autoassinado, poderá pular para Gerar um certificado de cliente.

Caso contrário, use as etapas a seguir para identificar o certificado raiz autoassinado instalado no seu computador.

Obtenha uma lista dos certificados instalados no seu computador.

Get-ChildItem -Path 'Cert:\CurrentUser\My'Localize o nome do assunto na lista retornada e copie a impressão digital localizada ao lado dele para um arquivo de texto. No exemplo a seguir, há dois certificados. O nome CN é o nome do certificado raiz autoassinado a partir do qual você deseja gerar um certificado filho. Neste caso, chama-se P2SRootCert.

Thumbprint Subject ---------- ------- AED812AD883826FF76B4D1D5A77B3C08EFA79F3F CN=P2SChildCert4 7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655 CN=P2SRootCertDeclare uma variável para o certificado raiz usando a impressão digital da etapa anterior. Substitua THUMBPRINT pela impressão digital do certificado raiz a partir do qual você deseja gerar um certificado de cliente.

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\<THUMBPRINT>'Por exemplo, usando a impressão digital para P2SRootCert na etapa anterior, o comando tem esta aparência:

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655'

Gerar um certificado de cliente

Use o New-AzVpnClientConfiguration cmdlet do PowerShell para gerar um certificado de cliente. Se você não estiver usando a mesma sessão do PowerShell usada para criar seu certificado raiz autoassinado, precisará identificar o certificado raiz autoassinado, conforme descrito na seção anterior. Antes de executar o script, substitua <resource-group-name> pelo nome do grupo de recursos e <vpn-gateway-name> pelo nome do gateway de rede virtual que você acabou de implantar.

Importante

Execute esse script do PowerShell como administrador da máquina Windows local que você deseja conectar ao compartilhamento de arquivos do Azure. O computador deve estar executando o Windows 10/Windows Server 2016 ou posterior. Não execute o script a partir de um Cloud Shell no Azure. Certifique-se de entrar em sua conta do Azure antes de executar o script (Connect-AzAccount).

$clientcertpassword = '<enter-your-password>'

$resourceGroupName = '<resource-group-name>'

$vpnName = '<vpn-gateway-name>'

$vpnTemp = 'C:\vpn-temp'

$certLocation = 'Cert:\CurrentUser\My'

$vpnClientConfigParams = @{

ResourceGroupName = $resourceGroupName

Name = $vpnName

AuthenticationMethod = 'EAPTLS'

}

$vpnClientConfiguration = New-AzVpnClientConfiguration @vpnClientConfigParams

$webRequestParams = @{

Uri = $vpnClientConfiguration.VpnProfileSASUrl

OutFile = "$vpnTemp\vpnclientconfiguration.zip"

}

Invoke-WebRequest @webRequestParams

$expandArchiveParams = @{

Path = "$vpnTemp\vpnclientconfiguration.zip"

DestinationPath = "$vpnTemp\vpnclientconfiguration"

}

Expand-Archive @expandArchiveParams

$vpnGeneric = "$vpnTemp\vpnclientconfiguration\Generic"

$vpnProfile = ([xml](Get-Content -Path "$vpnGeneric\VpnSettings.xml")).VpnProfile

$exportedclientcertpath = "$vpnTemp\P2SClientCert.pfx"

$clientcertname = "CN=$($vpnProfile.VpnServer)"

$selfSignedCertParams = @{

Type = 'Custom'

DnsName = $vpnProfile.VpnServer

KeySpec = 'Signature'

Subject = $clientcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

Signer = $rootcert

TextExtension = @('2.5.29.37={text}1.3.6.1.5.5.7.3.2')

}

$clientcert = New-SelfSignedCertificate @selfSignedCertParams

$mypwd = ConvertTo-SecureString -String $clientcertpassword -Force -AsPlainText

Export-PfxCertificate -FilePath $exportedclientcertpath -Password $mypwd -Cert $clientcert |

Out-Null

Configurar o cliente VPN

O gateway de rede virtual do Azure criará um pacote para download com os arquivos de configuração necessários para inicializar a conexão VPN em sua máquina Windows local. O pacote de configuração contém configurações específicas para o gateway VPN que você criou. Se você fizer alterações no gateway, como alterar um tipo de túnel, certificado ou tipo de autenticação, precisará gerar outro pacote de configuração de perfil de cliente VPN e instalá-lo em cada cliente. Caso contrário, seus clientes VPN podem não conseguir se conectar.

Você configurará a conexão VPN usando o recurso VPN Always On introduzido no Windows 10/Windows Server 2016. Este pacote também contém executáveis que configurarão o cliente VPN herdado do Windows, se desejado. Este guia usa a VPN Always On em vez do cliente VPN herdado do Windows porque o cliente VPN Always On permite que você se conecte/desconecte da VPN do Azure sem ter permissões de administrador para a máquina.

Instalar o certificado de cliente

Para instalar o certificado de cliente necessário para autenticação no gateway de rede virtual, siga estas etapas no computador cliente.

- Depois que o certificado do cliente for exportado, localize e copie o arquivo .pfx para o computador cliente.

- No computador cliente, faça duplo clique no ficheiro .pfx para o instalar. Deixe o Local da Loja como Usuário Atual e selecione Avançar.

- Na página Ficheiro a importar, não efetue nenhuma alteração. Selecione Seguinte.

- Na página Proteção de chave privada, insira a senha do certificado ou verifique se a entidade de segurança está correta e selecione Avançar.

- Na página Armazenamento de Certificados, deixe o local padrão e selecione Avançar.

- Selecione Concluir. No Aviso de Segurança para a instalação do certificado, selecione Sim. Pode selecionar confortavelmente 'Sim' para este aviso de segurança porque gerou o certificado.

- O certificado foi agora importado com êxito.

Instalar o cliente VPN

Esta seção ajuda você a configurar o cliente VPN nativo que faz parte do seu sistema operacional Windows para se conectar à sua rede virtual (IKEv2 e SSTP). Esta configuração não requer software cliente adicional.

Exibir arquivos de configuração

No computador cliente, navegue até C:\vpn-temp a pasta vpnclientconfiguration e abra-a para exibir as seguintes subpastas:

- WindowsAmd64 e WindowsX86, que contêm os pacotes do instalador do Windows de 64 bits e 32 bits, respectivamente. O pacote de instalação do WindowsAmd64 é para todos os clientes Windows de 64 bits suportados, não apenas Amd.

- Genérico, que contém informações gerais usadas para criar sua própria configuração de cliente VPN. A pasta Generic é fornecida se IKEv2 ou SSTP+IKEv2 foi configurado no gateway. Se apenas o SSTP estiver configurado, a pasta Generic não estará presente.

Configurar perfil de cliente VPN

Você pode usar o mesmo pacote de configuração do cliente VPN em cada computador cliente Windows, desde que a versão corresponda à arquitetura do cliente.

Nota

Você deve ter direitos de administrador no computador cliente Windows do qual deseja se conectar para executar o pacote do instalador.

Selecione os ficheiros de configuração do cliente VPN que correspondem à arquitetura do computador Windows. Para uma arquitetura de processador de 64 bits, escolha o

VpnClientSetupAmd64pacote do instalador. Para uma arquitetura de processador de 32 bits, escolha o pacote doVpnClientSetupX86instalador.Faça duplo clique no pacote para instalá-lo. Se vir um pop-up SmartScreen, selecione Mais informações e, em seguida , Executar mesmo assim.

Conecte-se à sua VPN. Vá para Configurações de VPN e localize a conexão VPN que você criou. É o mesmo nome da sua rede virtual. Selecione Ligar. Pode aparecer uma mensagem pop-up. Selecione Continuar para usar privilégios elevados.

Na página Estado da ligação, selecione Ligar para iniciar a ligação. Se vir um ecrã Selecionar Certificado, verifique se o certificado de cliente apresentado é aquele que pretende utilizar para se ligar. Se não estiver, use a seta suspensa para selecionar o certificado correto e, em seguida, selecione OK.

Monte o compartilhamento de arquivos do Azure

Agora que você configurou sua VPN ponto a site, pode usá-la para montar o compartilhamento de arquivos do Azure em uma máquina local.

Para montar o compartilhamento de arquivos usando a chave da conta de armazenamento, abra um prompt de comando do Windows e execute o seguinte comando. Substitua <YourStorageAccountName>, <FileShareName> e <YourStorageAccountKey> pelos seus próprios valores. Se Z: a ser utilizado, substitua por uma letra de unidade disponível. Você pode encontrar sua chave de conta de armazenamento no portal do Azure navegando até a conta de armazenamento e selecionando Segurança + chaves de acesso de rede>.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Girar certificado raiz VPN

Se um certificado raiz precisar ser girado devido à expiração ou a novos requisitos, você poderá adicionar um novo certificado raiz ao gateway de rede virtual existente sem reimplantar o gateway de rede virtual. Depois de adicionar o certificado raiz usando o script a seguir, você precisará recriar o certificado do cliente VPN.

Substitua <resource-group-name>, <desired-vpn-name-here>e com seus próprios valores, em <new-root-cert-name> seguida, execute o script.

#Creating the new Root Certificate

$ResourceGroupName = '<resource-group-name>'

$vpnName = '<desired-vpn-name-here>'

$NewRootCertName = '<new-root-cert-name>'

$rootcertname = "CN=$NewRootCertName"

$certLocation = 'Cert:\CurrentUser\My'

$date = Get-Date -Format 'MM_yyyy'

$vpnTemp = "C:\vpn-temp_$date"

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

$exportCertParams = @{

Cert = $rootcert

FilePath = $exportedencodedrootcertpath

NoClobber = $true

}

Export-Certificate @exportCertParams | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

#Fetching gateway details and adding the newly created Root Certificate.

$gateway = Get-AzVirtualNetworkGateway -Name $vpnName -ResourceGroupName $ResourceGroupName

$vpnClientRootCertParams = @{

PublicCertData = $rootCertificate

ResourceGroupName = $ResourceGroupName

VirtualNetworkGatewayName = $gateway

VpnClientRootCertificateName = $NewRootCertName

}

Add-AzVpnClientRootCertificate @vpnClientRootCertParams

Consulte também

- Definir configurações de servidor para conexões do Gateway VPN P2S

- Considerações de rede para acesso direto ao compartilhamento de arquivos do Azure

- Configurar uma VPN ponto a site (P2S) no Linux para uso com os Arquivos do Azure

- Configurar uma VPN site a site (S2S) para uso com os Arquivos do Azure