Investigação de incidentes do Microsoft Sentinel no portal do Azure

O Microsoft Sentinel oferece uma plataforma completa e completa de gerenciamento de casos para investigar e gerenciar incidentes de segurança. Incidentes são o nome do Microsoft Sentinel para arquivos que contêm uma cronologia completa e constantemente atualizada de uma ameaça à segurança, sejam peças individuais de evidência (alertas), suspeitos e partes de interesse (entidades), insights coletados e curados por especialistas em segurança e modelos de IA/aprendizado de máquina, ou comentários e logs de todas as ações tomadas no decorrer da investigação.

A experiência de investigação de incidentes no Microsoft Sentinel começa com a página Incidentes, uma experiência projetada para oferecer tudo o que você precisa para sua investigação em um só lugar. O principal objetivo desta experiência é aumentar a eficiência e eficácia do seu SOC, reduzindo o seu tempo médio de resolução (MTTR).

Este artigo descreve os recursos e recursos de investigação de incidentes e gerenciamento de casos do Microsoft Sentinel no portal do Azure, guiando você pelas fases de uma investigação de incidente típica enquanto apresenta todas as exibições e ferramentas disponíveis para ajudá-lo.

Pré-requisitos

A atribuição da função Microsoft Sentinel Responder é necessária para investigar incidentes.

Saiba mais sobre as funções no Microsoft Sentinel.

Se você tiver um usuário convidado que precise atribuir incidentes, o usuário deverá receber a função Leitor de Diretório em seu locatário do Microsoft Entra. Os usuários regulares (não convidados) têm essa função atribuída por padrão.

Aumente a maturidade do seu SOC

Os incidentes do Microsoft Sentinel oferecem ferramentas para ajudar suas operações de segurança (SecOps) a subir de nível, padronizando seus processos e auditando seu gerenciamento de incidentes.

Padronize seus processos

As tarefas de incidentes são listas de fluxo de trabalho de tarefas que os analistas devem seguir para garantir um padrão uniforme de cuidados e evitar que etapas cruciais sejam perdidas:

Os gerentes e engenheiros de SOC podem desenvolver essas listas de tarefas e aplicá-las automaticamente a diferentes grupos de incidentes, conforme apropriado, ou em todos os setores.

Os analistas SOC podem então acessar as tarefas atribuídas dentro de cada incidente, marcando-as à medida que são concluídas.

Os analistas também podem adicionar manualmente tarefas aos seus incidentes abertos, como lembretes automáticos ou para o benefício de outros analistas que possam colaborar no incidente (por exemplo, devido a uma mudança de turno ou escalonamento).

Para obter mais informações, consulte Usar tarefas para gerenciar incidentes no Microsoft Sentinel no portal do Azure.

Audite a sua gestão de incidentes

O registro de atividades de incidentes rastreia as ações tomadas em um incidente, seja iniciado por humanos ou processos automatizados, e as exibe junto com todos os comentários sobre o incidente.

Você pode adicionar seus próprios comentários aqui também. Para obter mais informações, consulte Investigar incidentes do Microsoft Sentinel em profundidade no portal do Azure.

Investigue de forma eficaz e eficiente

Primeiras coisas primeiro: Como analista, a pergunta mais básica que você quer responder é: por que esse incidente está sendo trazido à minha atenção? Inserir a página de detalhes de um incidente responderá a essa pergunta: bem no centro da tela, você verá o widget Linha do tempo do incidente.

Use os incidentes do Microsoft Sentinel para investigar incidentes de segurança de forma eficaz e eficiente usando a linha do tempo de incidentes, aprendendo com incidentes semelhantes, examinando informações importantes, exibindo entidades e explorando logs.

Cronogramas de incidentes

A linha do tempo do incidente é o diário de todos os alertas que representam todos os eventos registrados que são relevantes para a investigação, na ordem em que aconteceram. A linha do tempo também mostra marcadores, instantâneos de evidências coletadas durante a caça e adicionadas ao incidente.

Pesquise a lista de alertas e favoritos, ou filtre a lista por gravidade, táticas ou tipo de conteúdo (alerta ou marcador), para ajudá-lo a encontrar o item que deseja buscar. A exibição inicial da linha do tempo informa imediatamente várias coisas importantes sobre cada item nela, seja alerta ou marcador:

- A data e a hora da criação do alerta ou marcador.

- O tipo de item, alerta ou marcador, indicado por um ícone e uma dica de ferramenta ao passar o mouse sobre o ícone.

- O nome do alerta ou do indicador, em negrito, na primeira linha do item.

- A gravidade do alerta, indicada por uma faixa de cores ao longo da borda esquerda, e em forma de palavra no início da "legenda" de três partes do alerta.

- O provedor de alerta, na segunda parte da legenda. Para favoritos, o criador do marcador.

- As táticas MITRE ATT&CK associadas ao alerta, indicadas por ícones e Dicas de Ferramentas, na terceira parte da legenda.

Para obter mais informações, consulte Reconstruir a linha do tempo da história de ataque.

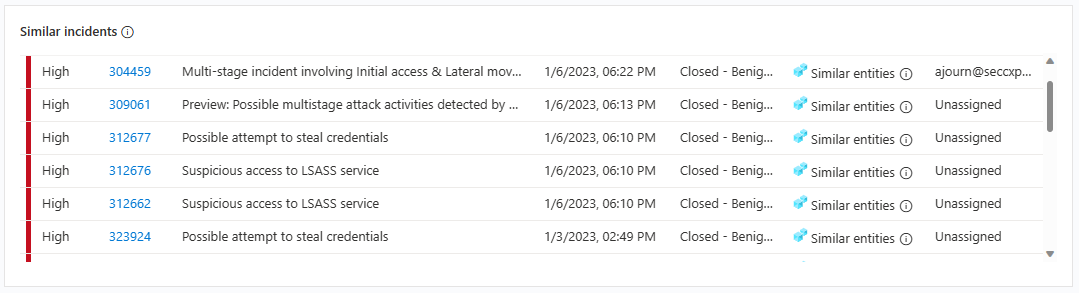

Listas de incidentes semelhantes

Se algo que você viu até agora em seu incidente parece familiar, pode haver uma boa razão. O Microsoft Sentinel fica um passo à sua frente, mostrando-lhe os incidentes mais semelhantes ao aberto.

O widget Incidentes semelhantes mostra as informações mais relevantes sobre incidentes considerados semelhantes, incluindo a data e hora da última atualização, o último proprietário, o último status (incluindo, se estiverem fechados, o motivo pelo qual foram fechados) e o motivo da semelhança.

Isso pode beneficiar sua investigação de várias maneiras:

- Identifique incidentes simultâneos que possam fazer parte de uma estratégia de ataque maior.

- Use incidentes semelhantes como pontos de referência para sua investigação atual — veja como eles foram tratados.

- Identificar proprietários de incidentes semelhantes passados para se beneficiar de seus conhecimentos.

Por exemplo, você quer ver se outros incidentes como esse já aconteceram antes ou estão acontecendo agora.

- Talvez você queira identificar incidentes simultâneos que possam fazer parte da mesma estratégia de ataque maior.

- Você pode querer identificar incidentes semelhantes no passado, para usá-los como pontos de referência para sua investigação atual.

- Você pode querer identificar os proprietários de incidentes semelhantes passados, para encontrar as pessoas em seu SOC que podem fornecer mais contexto, ou para quem você pode escalar a investigação.

O widget mostra os 20 incidentes mais semelhantes. O Microsoft Sentinel decide quais incidentes são semelhantes com base em elementos comuns, incluindo entidades, a regra de análise de origem e detalhes de alerta. A partir deste widget, você pode saltar diretamente para qualquer uma das páginas de detalhes completos desses incidentes, mantendo intacta a conexão com o incidente atual.

A semelhança é determinada com base nos seguintes critérios:

| Critérios | Description |

|---|---|

| Entidades semelhantes | Um incidente é considerado semelhante a outro incidente se ambos incluírem as mesmas entidades. Quanto mais entidades dois incidentes tiverem em comum, mais semelhantes serão considerados. |

| Regra semelhante | Um incidente é considerado semelhante a outro incidente se ambos tiverem sido criados pela mesma regra de análise. |

| Detalhes de alerta semelhantes | Um incidente é considerado semelhante a outro incidente se partilharem o mesmo título, nome do produto e/ou [detalhes personalizados(surface-custom-details-in-alerts.md). |

A semelhança do incidente é calculada com base em dados dos 14 dias anteriores à última atividade no incidente, que é a hora de término do alerta mais recente no incidente. A semelhança de incidentes também é recalculada sempre que você entra na página de detalhes do incidente, portanto, os resultados podem variar entre as sessões se novos incidentes forem criados ou atualizados.

Para obter mais informações, consulte Verificar se há incidentes semelhantes em seu ambiente.

Principais informações sobre incidentes

Em seguida, tendo as linhas gerais do que aconteceu (ou ainda está acontecendo), e tendo uma melhor compreensão do contexto, você ficará curioso sobre quais informações interessantes o Microsoft Sentinel já descobriu para você.

O Microsoft Sentinel faz automaticamente as grandes perguntas sobre as entidades do seu incidente e mostra as principais respostas no widget Principais insights , visível no lado direito da página de detalhes do incidente. Este widget mostra uma coleção de insights com base na análise de aprendizado de máquina e na curadoria das principais equipes de especialistas em segurança.

Estes são um subconjunto especialmente selecionado dos insights que aparecem nas páginas da entidade, mas, neste contexto, os insights para todas as entidades no incidente são apresentados juntos, dando-lhe uma imagem mais completa do que está acontecendo. O conjunto completo de informações aparece na guia Entidades, para cada entidade separadamente — veja abaixo.

O widget Top insights responde a perguntas sobre a entidade relacionadas ao seu comportamento em comparação com seus pares e seu próprio histórico, sua presença em listas de observação ou em inteligência de ameaças, ou qualquer outro tipo de ocorrência incomum relacionada a ela.

A maioria desses insights contém links para mais informações. Esses links abrem o painel Logs no contexto, onde você verá a consulta de origem para essa perceção junto com seus resultados.

Lista de entidades relacionadas

Agora que você tem algum contexto e algumas perguntas básicas respondidas, você vai querer obter um pouco mais de profundidade sobre os principais jogadores estão nesta história.

Nomes de usuário, nomes de host, endereços IP, nomes de arquivos e outros tipos de entidades podem ser "pessoas de interesse" em sua investigação. O Microsoft Sentinel encontra todos eles para você e os exibe na frente e no centro no widget Entidades , ao lado da linha do tempo.

Selecione uma entidade neste widget para direcioná-lo para a listagem dessa entidade na guia Entidades na mesma página de incidente, que contém uma lista de todas as entidades no incidente.

Selecione uma entidade na lista para abrir um painel lateral com informações baseadas na página da entidade, incluindo os seguintes detalhes:

Info contém informações básicas sobre a entidade. Para uma entidade de conta de usuário, isso pode ser coisas como nome de usuário, nome de domínio, identificador de segurança (SID), informações organizacionais, informações de segurança e muito mais.

A Linha do tempo contém uma lista dos alertas que apresentam essa entidade e as atividades que a entidade realizou, conforme coletados dos logs nos quais a entidade aparece.

Insights contém respostas a perguntas sobre a entidade relacionadas ao seu comportamento em comparação com seus pares e seu próprio histórico, sua presença em listas de observação ou em inteligência de ameaças, ou qualquer outro tipo de ocorrência incomum relacionada a ela.

Essas respostas são os resultados de consultas definidas por pesquisadores de segurança da Microsoft que fornecem informações de segurança valiosas e contextuais sobre entidades, com base em dados de uma coleção de fontes.

Dependendo do tipo de entidade, você pode executar várias outras ações neste painel lateral, incluindo:

Pivote para a página completa da entidade para obter ainda mais detalhes durante um período de tempo mais longo ou inicie a ferramenta de investigação gráfica centrada nessa entidade.

Execute um manual para tomar ações específicas de resposta ou correção na entidade (em Visualização).

Classifique a entidade como um indicador de comprometimento (IOC) e adicione-a à sua lista de informações sobre ameaças.

Cada uma destas ações é atualmente suportada para determinados tipos de entidades e não para outras. A tabela a seguir mostra quais ações são suportadas para cada tipo de entidade:

| Ações ▶ disponíveis Tipos de entidades ▼ |

Veja os detalhes completos (na página da entidade) |

Adicionar à TI * | Executar playbook * (Pré-visualização) |

|---|---|---|---|

| Conta de utilizador | ✔ | ✔ | |

| Anfitrião | ✔ | ✔ | |

| Endereço IP | ✔ | ✔ | ✔ |

| URL | ✔ | ✔ | |

| Nome de domínio | ✔ | ✔ | |

| Arquivo (hash) | ✔ | ✔ | |

| Recurso do Azure | ✔ | ||

| Dispositivo IoT | ✔ |

* Para entidades para as quais as ações Adicionar à TI ou Executar playbook estão disponíveis, você pode executar essas ações diretamente do widget Entidades na guia Visão geral, nunca saindo da página do incidente.

Registos de incidentes

Explore os registros de incidentes para entrar em detalhes e saber o que exatamente aconteceu?

A partir de praticamente qualquer área do incidente, você pode detalhar os alertas individuais, entidades, insights e outros itens contidos no incidente, visualizando a consulta original e seus resultados.

Esses resultados são exibidos na tela Logs (análise de log) que aparece aqui como uma extensão de painel da página de detalhes do incidente, para que você não saia do contexto da investigação.

Registros organizados com incidentes

No interesse da transparência, prestação de contas e continuidade, você vai querer um registro de todas as ações que foram tomadas sobre o incidente, seja por processos automatizados ou por pessoas. O registro de atividades de incidentes mostra todas essas atividades. Também pode ver quaisquer comentários que tenham sido feitos e adicionar os seus.

O registro de atividades é constantemente atualizado automaticamente, mesmo quando aberto, para que você possa ver as alterações nele em tempo real.

Conteúdos relacionados

Neste documento, você aprendeu como a experiência de investigação de incidentes do Microsoft Sentinel no portal do Azure ajuda a realizar uma investigação em um único contexto. Para obter mais informações sobre como gerenciar e investigar incidentes, consulte os seguintes artigos:

- Investigue entidades com páginas de entidades no Microsoft Sentinel.

- Usar tarefas para gerenciar incidentes no Microsoft Sentinel

- Automatize o tratamento de incidentes no Microsoft Sentinel com regras de automação.

- Identifique ameaças avançadas com a Análise de Comportamento de Usuário e Entidade (UEBA) no Microsoft Sentinel

- Procure ameaças à segurança.

Próximo passo

Navegar, triar e gerenciar incidentes do Microsoft Sentinel no portal do Azure