Habilite o conector de dados do Microsoft Defender Threat Intelligence

Traga indicadores de comprometimento (IOCs) públicos, de código aberto e de alta fidelidade gerados pelo Microsoft Defender Threat Intelligence para o seu espaço de trabalho do Microsoft Sentinel com os conectores de dados do Defender Threat Intelligence. Com uma configuração simples com um clique, use a inteligência de ameaças dos conectores de dados padrão e premium do Defender Threat Intelligence para monitorar, alertar e caçar.

O Microsoft Sentinel está geralmente disponível na plataforma unificada de operações de segurança da Microsoft no portal Microsoft Defender. Para visualização, o Microsoft Sentinel está disponível no portal do Defender sem o Microsoft Defender XDR ou uma licença E5. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Para obter mais informações sobre os benefícios dos conectores de dados padrão e premium do Defender Threat Intelligence, consulte Compreender a inteligência de ameaças.

Pré-requisitos

- Para instalar, atualizar e excluir conteúdo ou soluções autônomas no hub de conteúdo, você precisa da função de Colaborador do Microsoft Sentinel no nível do grupo de recursos.

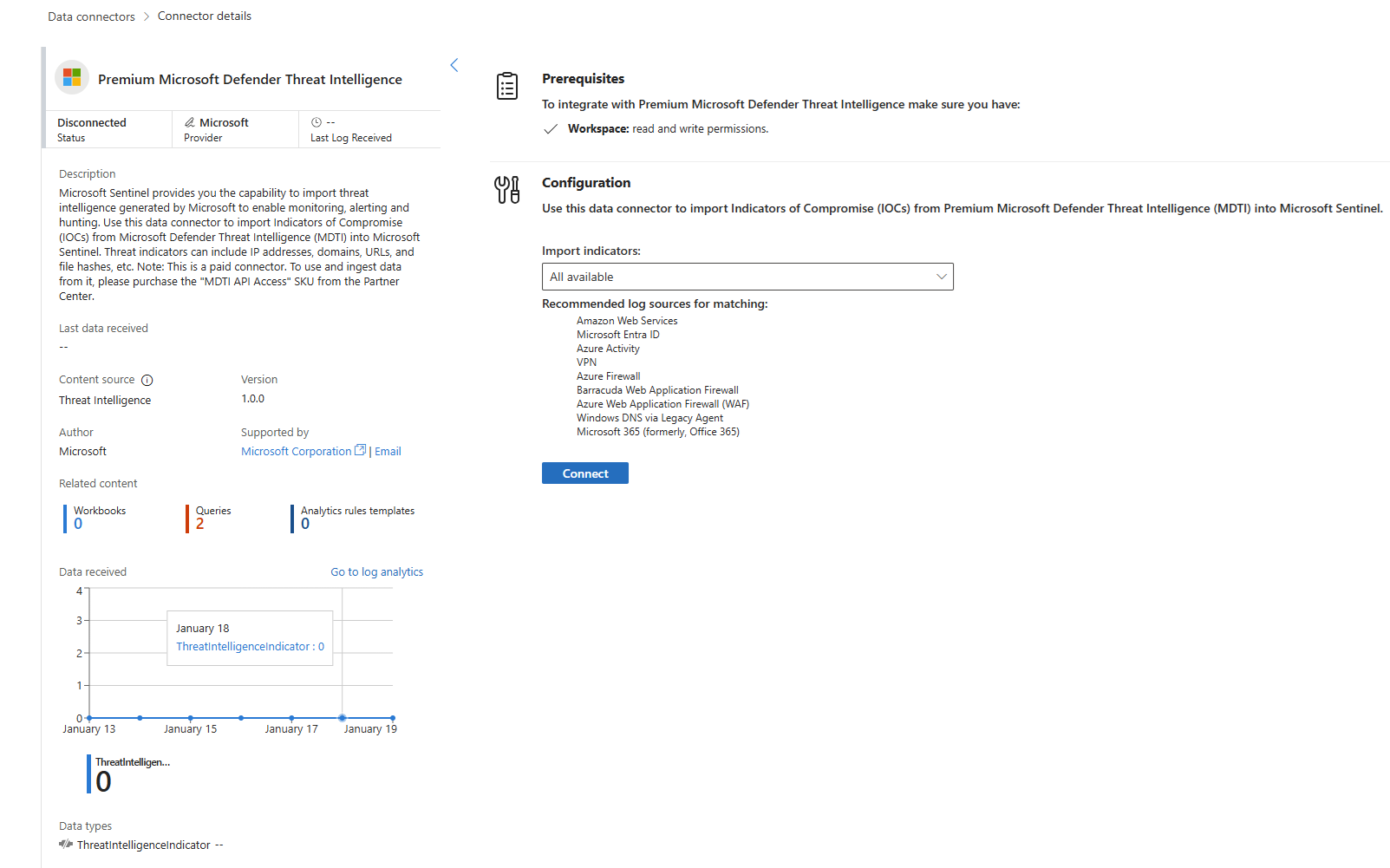

- Para configurar esses conectores de dados, você deve ter permissões de leitura e gravação para o espaço de trabalho do Microsoft Sentinel.

- Para acessar informações sobre ameaças a partir da versão premium do conector de dados do Defender Threat Intelligence, entre em contato com o departamento de vendas para comprar o MDTI API Access SKU.

Para obter mais informações sobre como obter uma licença premium e explorar todas as diferenças entre as versões padrão e premium, consulte Explore as licenças do Defender Threat Intelligence.

Instale a solução de inteligência contra ameaças no Microsoft Sentinel

Para importar informações sobre ameaças para o Microsoft Sentinel do Defender Threat Intelligence padrão e premium, siga estas etapas:

Para o Microsoft Sentinel no portal do Azure, em Gerenciamento de conteúdo, selecione Hub de conteúdo.

Para Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Content management>Content hub.

Encontre e selecione a solução Threat Intelligence .

Selecione o

botão Instalar/Atualizar .

botão Instalar/Atualizar .

Para obter mais informações sobre como gerenciar os componentes da solução, consulte Descobrir e implantar conteúdo pronto para uso.

Ativar o conector de dados do Defender Threat Intelligence

Para o Microsoft Sentinel no portal do Azure, em Configuração, selecione Conectores de dados.

Para Microsoft Sentinel no portal do Defender, selecione Conectores de dados de configuração>do Microsoft Sentinel>.

Encontre e selecione o conector de dados padrão ou premium do Defender Threat Intelligence. Selecione o botão Abrir página do conector.

Habilite o feed selecionando Conectar.

Quando o Defender Threat Intelligence começa a preencher o espaço de trabalho do Microsoft Sentinel, o status do conector exibe Conectado.

Neste ponto, a inteligência ingerida já está disponível para uso nas regras de TI map... análise. Para obter mais informações, consulte Usar indicadores de ameaça em regras de análise.

Encontre a nova inteligência na interface de gerenciamento ou diretamente em Logs consultando a ThreatIntelligenceIndicator tabela. Para obter mais informações, consulte Trabalhar com informações sobre ameaças.

Conteúdos relacionados

Neste artigo, você aprendeu como conectar o Microsoft Sentinel ao feed de inteligência de ameaças da Microsoft com o conector de dados do Defender Threat Intelligence. Para saber mais sobre o Defender Threat Intelligence, consulte os seguintes artigos:

- Saiba mais sobre O que é o Defender Threat Intelligence?.

- Comece a usar o portal Defender Threat Intelligence.

- Use o Defender Threat Intelligence em análises usando análises correspondentes para detetar ameaças.