Transferir uma subscrição do Azure para um diretório diferente do Microsoft Entra.

As organizações podem ter várias subscrições do Azure. Cada subscrição está associada a um diretório do Microsoft Entra específico. Para facilitar a gestão, pode querer transferir uma subscrição para um diretório diferente do Microsoft Entra. Quando você transfere uma assinatura para um diretório diferente do Microsoft Entra, alguns recursos não são transferidos para o diretório de destino. Por exemplo, todas as atribuições de função e funções personalizadas no controle de acesso baseado em função do Azure (RBAC do Azure) são excluídas permanentemente do diretório de origem e não são transferidas para o diretório de destino.

Este artigo descreve as etapas básicas que você pode seguir para transferir uma assinatura para um diretório diferente do Microsoft Entra e recriar alguns dos recursos após a transferência.

Nota

A alteração do diretório do Microsoft Entra para a subscrição não é suportada no caso das subscrições de Fornecedores de Soluções Cloud (CSP) do Azure.

Descrição geral

Transferir uma subscrição do Azure para um diretório do Microsoft Entra diferente é um processo complexo que tem de ser cuidadosamente planeado e executado. Muitos serviços do Azure exigem que os princípios de segurança (identidades) operem normalmente ou mesmo gerem outros recursos do Azure. Este artigo tenta cobrir a maioria dos serviços do Azure que dependem fortemente de entidades de segurança, mas não é abrangente.

Importante

Em alguns cenários, a transferência de uma subscrição pode exigir um período de inatividade para concluir o processo. É necessário um planeamento cuidadoso para avaliar se será necessário um período de inatividade para a transferência.

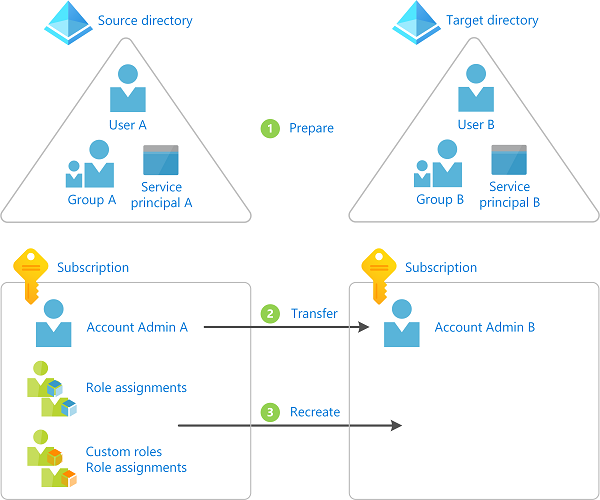

O diagrama a seguir mostra as etapas básicas que você deve seguir ao transferir uma assinatura para um diretório diferente.

Preparar a transferência

Transferir a subscrição do Azure para um diretório diferente

Recriar os recursos no diretório de destino, como atribuições de funções, funções personalizadas e identidades geridas

Decidir se deve transferir uma subscrição para um diretório diferente

Seguem-se algumas razões pelas quais poderá querer transferir uma subscrição:

- Devido a uma fusão ou aquisição da empresa, quer gerir uma subscrição adquirida no diretório do Microsoft Entra ID principal.

- Alguém na sua organização criou uma subscrição e pretende consolidar a gestão num diretório do Microsoft Entra específico.

- Tem aplicações que dependem de um ID ou URL de subscrição específico e não é fácil modificar a configuração ou o código da aplicação.

- Uma parte da sua empresa foi dividida numa empresa separada e precisa de mover alguns dos seus recursos para um diretório do diretório do Microsoft Entra.

- Quer gerir alguns dos seus recursos num diretório do Microsoft Entra ID diferente para fins de isolamento de segurança.

Abordagens alternativas

A transferência de uma subscrição requer tempo de inatividade para concluir o processo. Dependendo do seu cenário, pode considerar as seguintes abordagens alternativas:

- Recriar os recursos e copiar os dados para o diretório e a subscrição de destino.

- Adotar uma arquitetura multi-diretório e deixar a subscrição no diretório de origem. Utilize o Azure Lighthouse para delegar recursos para que os utilizadores no diretório de destino possam aceder à subscrição no diretório de origem. Para obter mais informações, consulte Azure Lighthouse em cenários empresariais.

Como bloquear transferências de subscrição

Dependendo da sua organização, talvez você queira bloquear a transferência de assinaturas para diretórios diferentes em sua organização. Se, em vez disso, pretender bloquear a transferência de subscrições, pode configurar uma política de subscrição. Para obter mais informações, veja Gerir políticas de subscrição do Azure.

Compreender o impacto da transferência de subscrições

Vários recursos do Azure têm uma dependência de uma subscrição ou de um diretório. Dependendo da sua situação, a tabela seguinte lista o impacto conhecido da transferência de uma subscrição. Executando os passos deste artigo, pode recriar alguns dos recursos que existiam antes da transferência da subscrição.

Importante

Esta seção lista os serviços ou recursos conhecidos do Azure que dependem da sua assinatura. Como os tipos de recursos no Azure estão em constante evolução, podem existir dependências adicionais não listadas aqui que podem causar uma alteração significativa no seu ambiente.

| Serviço ou recurso | Afetado | Recuperável | Foi afetado? | O que pode fazer |

|---|---|---|---|---|

| Atribuições de funções | Sim | Sim | Listar atribuições de função | Todas as atribuições de funções são eliminadas permanentemente. Tem de mapear os utilizadores, grupos e principais de serviço para os objetos correspondentes no diretório de destino. Tem de recriar as atribuições de funções. |

| Funções personalizadas | Sim | Sim | Listar funções personalizadas | Todas as funções personalizadas são eliminadas permanentemente. Tem de recriar as funções personalizadas e quaisquer atribuições de funções. |

| Identidades geridas Atribuídas pelo sistema | Sim | Sim | Listar as identidades geridas | Tem de desativar e voltar a ativar as identidades geridas. Tem de recriar as atribuições de funções. |

| Identidades geridas atribuídas pelo utilizador | Sim | Sim | Listar as identidades geridas | Tem de eliminar, recriar e anexar as identidades geridas ao recurso adequado. Tem de recriar as atribuições de funções. |

| Azure Key Vault | Sim | Sim | Veja Listar as políticas de acesso do Key Vault. | Tem de atualizar o ID do inquilino associado aos cofres de chaves. Tem de remover e adicionar novas políticas de acesso. |

| Bases de dados SQL do Azure com integração de autenticação do Microsoft Entra ativada | Sim | No | Verificar as bases de dados SQL do Azure com autenticação do Microsoft Entra | Não é possível transferir uma base de dados SQL do Azure com a autenticação do Microsoft Entra ativada para um diretório diferente. Para obter mais informações, veja Utilizar a autenticação do Microsoft Entra. |

| Base de Dados do Azure para MySQL com a integração de autenticação do Microsoft Entra ativada | Sim | No | Não é possível transferir uma Base de Dados do Azure para MySQL (servidor único e flexível) com a autenticação do Microsoft Entra ativada para um diretório diferente. | |

| Servidor Flexível da Base de Dados do Azure para PostgreSQL com integração de autenticação do Microsoft Entra ativada ou com a Chave Gerida pelo Ciente ativada | Sim | No | Não é possível transferir uma Base de Dados do Azure para PostgreSQL com autenticação do Microsoft Entra ou com a Chave Gerida pelo Cliente ativada para um diretório diferente. Primeiro, tem de desativar estas funcionalidades, transferir o servidor e, em seguida, voltar a ativá-las. | |

| Armazenamento do Azure e Armazenamento do Azure Data Lake Gen2 | Sim | Sim | Tem de recriar quaisquer ACL. | |

| Ficheiros do Azure | Sim | Na maioria dos cenários | Tem de recriar quaisquer ACL. Para contas de armazenamento com a autenticação Kerberos do Microsoft Entra habilitada, você deve desabilitar e reativar a autenticação Kerberos do Microsoft Entra após a transferência. Para os Serviços de Domínio Microsoft Entra, não há suporte para a transferência para outro diretório do Microsoft Entra onde os Serviços de Domínio Microsoft Entra não estejam habilitados. | |

| Azure File Sync | Sim | Sim | O serviço de sincronização de armazenamento e/ou a conta de armazenamento podem ser movidos para um diretório diferente. Para obter mais informações, consulte Perguntas mais frequentes (FAQ) sobre os Ficheiros do Azure | |

| Managed Disks do Azure | Sim | Sim | Se estiver a utilizar Conjuntos de Encriptação de Disco para encriptar Discos Geridos com chaves geridas pelo cliente, tem de desativar e reativar as identidades atribuídas pelo sistema associadas aos Conjuntos de Encriptação de Disco. E você deve recriar as atribuições de função para conceder novamente as permissões necessárias aos Conjuntos de Criptografia de Disco nos Cofres de Chaves. | |

| Azure Kubernetes Service | Sim | No | Não é possível transferir o cluster do AKS e os seus recursos associados para um diretório diferente. Para obter mais informações, consulte Perguntas mais frequentes sobre o Azure Kubernetes Service (AKS) | |

| Azure Policy | Sim | No | Todos os objetos do Azure Policy, incluindo definições personalizadas, atribuições, isenções e dados de conformidade. | Tem de exportar, importar e reatribuir definições. Em seguida, crie novas atribuições de políticas e quaisquer isenções de políticas necessárias. |

| Microsoft Entra Domain Services | Sim | No | Não é possível transferir um domínio gerido pelo Microsoft Entra Domain Services para um diretório diferente. Para obter mais informações, consulte Perguntas mais frequentes (FAQs) sobre o Microsoft Entra Domain Services. | |

| Registos de aplicações | Sim | Sim | ||

| Microsoft Dev Box | Sim | No | Não é possível transferir um computador de desenvolvimento e os seus recursos associados para um diretório diferente. Quando uma subscrição for movida para outro inquilino, não poderá executar quaisquer ações no seu computador de desenvolvimento | |

| Ambientes de Implementação Azure | Sim | No | Não é possível transferir um ambiente e os seus recursos associados para um diretório diferente. Quando uma subscrição for movida para outro inquilino, não poderá executar quaisquer ações no seu ambiente | |

| Azure Service Fabric | Sim | No | Tem de recriar o cluster. Para obter mais informações, consulte FAQ sobre Clusters do SF ou FAQ sobre Clusters do SF Geridos | |

| Azure Service Bus | Sim | Sim | Tem de eliminar, recriar e anexar as identidades geridas ao recurso adequado. Tem de recriar as atribuições de funções. | |

| Área de Trabalho do Azure Synapse Analytics | Sim | Sim | Tem de atualizar o ID do inquilino associado à área de trabalho do Synapse Analytics. Se a área de trabalho estiver associada a um repositório Git, tem de atualizar a configuração do Git da área de trabalho. Para mais informações, consulte Recuperar a área de trabalho do Synapse Analytics depois de transferir uma subscrição para um diretório diferente do Microsoft Entra (inquilino). | |

| Azure Databricks | Sim | No | Atualmente, o Azure Databricks não oferece suporte à movimentação de espaços de trabalho para um novo locatário. Para obter mais informações, consulte Gerir a conta do Azure Databricks. | |

| Azure Compute Gallery | Sim | Sim | Replique as versões de imagem na galeria para outras regiões ou copie uma imagem de outra galeria. | |

| Bloqueios de recursos do Azure | Sim | Sim | Listar bloqueios de recursos | Exporte bloqueios de recursos do Azure manualmente usando o portal do Azure ou a CLI do Azure. |

Aviso

Se você estiver usando criptografia em repouso para um recurso, como uma conta de armazenamento ou banco de dados SQL, que tenha uma dependência de um cofre de chaves que está sendo transferido, isso pode levar a um cenário irrecuperável. Se tiver esta situação, deve tomar medidas para utilizar um cofre de chaves diferente ou desativar temporariamente as chaves geridas pelo cliente para evitar este cenário irrecuperável.

Para obter uma lista de alguns dos recursos do Azure que são afetados quando transfere uma subscrição, também pode executar uma consulta no Azure Resource Graph. Para ver uma consulta de exemplo, consulte Listar recursos afetados ao transferir uma subscrição do Azure.

Pré-requisitos

Para concluir estas etapas, você precisará:

- Bash no Azure Cloud Shell ou CLI do Azure

- Proprietário da conta de faturação da subscrição que quer transferir no diretório de origem

- Uma conta de utilizador no diretório de origem e de destino para o utilizador que faz a alteração do diretório

Passo 1: Preparar a transferência

Iniciar sessão no diretório de origem

Inicie sessão no Azure como administrador.

Obtenha uma lista das subscrições com o comando az account list:

az account list --output tableUtilize az account set para definir a subscrição ativa que pretende transferir.

az account set --subscription "Marketing"

Instalar a extensão do Azure Resource Graph

A extensão da CLI do Azure para Azure Resource Graph, resource-graph, permite-lhe utilizar o comando az graph para consultar recursos geridos pelo Azure Resource Manager. Irá utilizar este comando em passos posteriores.

Utilize az extension list para ver se tem a extensão resource-graph instalada.

az extension listSe você estiver usando uma versão de visualização ou uma versão mais antiga da extensão de gráfico de recursos, use az extension update para atualizar a extensão.

az extension update --name resource-graphSe a extensão resource-graph não estiver instalada, use az extension add para instalar a extensão.

az extension add --name resource-graph

Guardar todas as atribuições de funções

Utilize az role assignment list para listar todas as atribuições de funções (incluindo atribuições de funções herdadas).

Para facilitar a análise da lista, pode exportar a saída como JSON, TSV ou uma tabela. Para obter mais informações, consulte Listar as atribuições de funções utilizando o RBAC do Azure e a CLI do Azure.

az role assignment list --all --include-inherited --output json > roleassignments.json az role assignment list --all --include-inherited --output tsv > roleassignments.tsv az role assignment list --all --include-inherited --output table > roleassignments.txtGuarde a lista de atribuições de funções.

Quando você transfere uma assinatura, todas as atribuições de função são excluídas permanentemente , por isso é importante salvar uma cópia.

Analise a lista de atribuições de funções. Poderão existir atribuições de funções que não serão necessárias no diretório de destino.

Guardar as funções personalizadas

Utilize az role definition list para listar as suas funções personalizadas. Para obter mais informações, consulte Criar ou atualizar funções personalizadas do Azure utilizando a CLI do Azure.

az role definition list --custom-role-only true --output json --query '[].{roleName:roleName, roleType:roleType}'Guarde cada função personalizada de que irá necessitar no diretório de destino como um ficheiro JSON separado.

az role definition list --name <custom_role_name> > customrolename.jsonFaça cópias dos ficheiros de funções personalizadas.

Modifique cada cópia para utilizar o formato seguinte.

Irá utilizar estes ficheiros mais tarde para recriar as funções personalizadas no diretório de destino.

{ "Name": "", "Description": "", "Actions": [], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [] }

Determine os mapeamentos principais de utilizadores, grupos e serviços

Com base na sua lista de atribuições de funções, determine os utilizadores, grupos e principais de serviço que irá mapear no diretório de destino.

Pode identificar o tipo de principal observando a propriedade

principalTypeem cada atribuição de função.Se necessário, no diretório de destino, crie todos os utilizadores, grupos ou principais de serviço de que irá necessitar.

Listar atribuições de funções para identidades geridas

As identidades gerenciadas não são atualizadas quando uma assinatura é transferida para outro diretório. Como resultado, as identidades geridas atribuídas pelo sistema ou pelo utilizador serão quebradas. Após a transferência, pode reativar quaisquer identidades geridas atribuídas pelo sistema. Para identidades geridas atribuídas pelo utilizador, terá de as recriar e anexar no diretório de destino.

Analise as listas dos serviços do Azure que suportam identidades geridas para saber onde pode estar a utilizar identidades geridas.

Utilize az ad sp list para listar as suas identidades geridas atribuídas pelo sistema e pelo utilizador.

az ad sp list --all --filter "servicePrincipalType eq 'ManagedIdentity'"Na lista de identidades geridas, determine quais são atribuídas pelo sistema e quais são atribuídas pelo utilizador. Pode utilizar os seguintes critérios para determinar o tipo.

Critérios Tipo de identidade gerida alternativeNamespropriedade incluiisExplicit=FalseAtribuída pelo sistema alternativeNamespropriedade não incluiisExplicitAtribuída pelo sistema alternativeNamespropriedade incluiisExplicit=TrueAtribuída pelo utilizador Também pode utilizar az identity list para listar apenas identidades geridas atribuídas pelo utilizador. Para obter mais informações, consulte Criar, listar ou eliminar uma identidade gerida atribuída pelo utilizador utilizando a CLI do Azure.

az identity listObtenha uma lista dos valores

objectIdpara as suas identidades geridas.Pesquise a sua lista de atribuições de funções para ver se existem atribuições de funções para as suas identidades geridas.

Listar cofres de chaves

Quando cria um cofre de chaves, este é associado automaticamente ao ID do inquilino padrão do Microsoft Entra para a subscrição na qual é criado. Todas as entradas de política de acesso também estão associadas a este ID de inquilino. Para obter mais informações, consulte Mover um Azure Key Vault para outra subscrição.

Aviso

Se você estiver usando a criptografia em repouso para um recurso, como uma conta de armazenamento ou banco de dados SQL, que tenha uma dependência de um cofre de chaves que está sendo transferido, isso pode levar a um cenário irrecuperável. Se tiver esta situação, deve tomar medidas para utilizar um cofre de chaves diferente ou desativar temporariamente as chaves geridas pelo cliente para evitar este cenário irrecuperável.

Se tiver um cofre de chaves, utilize az keyvault show para listar as políticas de acesso. Para obter mais informações, consulte Atribuir uma política de acesso ao Key Vault.

az keyvault show --name MyKeyVault

Listas as bases de dados SQL do Azure com autenticação do Microsoft Entra

Utilize az sql server ad-admin list e a extensão az graph para ver se está a utilizar bases de dados SQL do Azure com a integração da autenticação do Microsoft Entra ativada. Para obter mais informações, veja Configurar e gerir a autenticação do Microsoft Entra com o SQL.

az sql server ad-admin list --ids $(az graph query -q "resources | where type == 'microsoft.sql/servers' | project id" --query data[*].[id] -o tsv)

Listar ACL

Se estiver a utilizar o Azure Data Lake Storage Gen2, liste as ACL que são aplicadas a qualquer ficheiro utilizando o portal do Azure ou o PowerShell.

Se estiver a utilizar os Ficheiros do Azure, liste as ACL que são aplicadas a qualquer ficheiro.

Listar outros recursos conhecidos

Utilize az account show para obter o ID da subscrição (em

bash).subscriptionId=$(az account show --output tsv --query id)Utilize a extensão az graph para listar outros recursos do Azure com dependências de diretório conhecidas do Microsoft Entra (em

bash).az graph query -q 'resources | where type != "microsoft.azureactivedirectory/b2cdirectories" | where identity <> "" or properties.tenantId <> "" or properties.encryptionSettingsCollection.enabled == true | project name, type, kind, identity, tenantId, properties.tenantId' --subscriptions $subscriptionId --output yaml

Passo 2: Transferir a subscrição

Nesta etapa, você transfere a assinatura do diretório de origem para o diretório de destino. Os passos são diferentes dependendo se quer ou não transferir também a propriedade de faturação.

Aviso

Quando você transfere a assinatura, todas as atribuições de função no diretório de origem são excluídas permanentemente e não podem ser restauradas. Não poderá voltar atrás depois de transferir a subscrição. Conclua os passos anteriores antes de realizar este passo.

Determine se também quer transferir a propriedade de faturação para outra conta.

Transfira a subscrição para um diretório diferente.

- Se quiser manter a propriedade de faturação atual, siga os passos em Associar ou adicionar uma subscrição do Azure ao inquilino do Microsoft Entra ID.

- Se também quiser transferir a propriedade de faturação, siga os passos em Transferir a propriedade de faturação de uma subscrição do Azure para outra conta. Para transferir a subscrição para um diretório diferente, tem de marcar a caixa de verificação Inquilino do Microsoft Entra ID da subscrição.

Quando terminar a transferência da subscrição, volte a este artigo para recriar os recursos no diretório de destino.

Passo 3: Recriar recursos

Inicie sessão no diretório de destino

No diretório de destino, inicie sessão como o utilizador que aceitou o pedido de transferência.

Somente o usuário da nova conta que aceitou a solicitação de transferência tem acesso para gerenciar os recursos.

Obtenha uma lista das subscrições com o comando az account list:

az account list --output tableUtilize az account set para definir a subscrição ativa que pretende utilizar.

az account set --subscription "Contoso"

Criar funções personalizadas

Utilize az role definition create para criar cada função personalizada a partir dos ficheiros que criou anteriormente. Para obter mais informações, consulte Criar ou atualizar funções personalizadas do Azure utilizando a CLI do Azure.

az role definition create --role-definition <role_definition>

Atribuir funções

Utilize az role assignment create para atribuir funções a utilizadores, grupos e principais de serviço. Para obter mais informações, veja Utilizar a CLI do Azure para atribuir funções do Azure.

az role assignment create --role <role_name_or_id> --assignee <assignee> --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Atualizar as identidades geridas atribuídas pelo sistema

Desative e reative as identidades geridas atribuídas pelo sistema.

Serviço do Azure Mais informações Máquinas virtuais Configurar identidades geridas para recursos do Azure numa VM do Azure utilizando a CLI do Azure Conjuntos de dimensionamento de máquinas virtuais Configurar identidades gerenciadas para recursos do Azure num conjunto de dimensionamento de máquina virtual utilizando a CLI do Azure Outros serviços Serviços que suportam identidades geridas para os recursos do Azure Utilize az role assignment create para atribuir funções a identidades geridas atribuídas pelo sistema. Para obter mais informações, consulte Atribuir acesso a uma identidade gerida a um recurso utilizando a CLI do Azure.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Atualizar as identidades geridas atribuídas pelo utilizador

Elimine, recrie e anexe identidades geridas atribuídas pelo utilizador.

Serviço do Azure Mais informações Máquinas virtuais Configurar identidades geridas para recursos do Azure numa VM do Azure utilizando a CLI do Azure Conjuntos de dimensionamento de máquinas virtuais Configurar identidades gerenciadas para recursos do Azure num conjunto de dimensionamento de máquina virtual utilizando a CLI do Azure Outros serviços Serviços que suportam identidades geridas para os recursos do Azure

Criar, listar ou eliminar uma identidade gerida atribuída pelo utilizador utilizando a CLI do AzureUtilize az role assignment create para atribuir funções a identidades geridas atribuídas pelo utilizador. Para obter mais informações, consulte Atribuir acesso a uma identidade gerida a um recurso utilizando a CLI do Azure.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Atualizar cofres de chaves

Esta secção descreve os passos básicos para atualizar os cofres de chaves. Para obter mais informações, consulte Mover um Azure Key Vault para outra subscrição.

Atualize o ID do inquilino associado a todos os cofres de chaves existentes na subscrição para o diretório de destino.

Remover todas as entradas de política de acesso existentes.

Adicione novas entradas de política de acesso associadas ao diretório de destino.

Atualizar ACL

Se estiver a utilizar o Azure Data Lake Storage Gen2, atribua as ACL adequadas. Para obter mais informações, veja Controlo de acesso no Azure Data Lake Storage Gen2.

Se estiver a utilizar os Ficheiros do Azure, atribua as ACL adequadas.

Analisar outros métodos de segurança

Mesmo que as atribuições de funções sejam removidas durante a transferência, os utilizadores na conta do proprietário original poderão continuar a aceder à subscrição através de outros métodos de segurança, incluindo:

- As chaves de acesso para serviços, como o Armazenamento.

- Certificados de gestão que concedem acesso de administrador aos recursos da subscrição ao utilizador.

- As credenciais de Acesso Remoto para serviços, como as Máquinas Virtuais do Azure.

Se a sua intenção é remover o acesso dos utilizadores no diretório de origem para que não tenham acesso no diretório de destino, deve considerar a rotação de quaisquer credenciais. Até as credenciais serem atualizadas, os utilizadores irão continuar a ter acesso após a transferência.

Rode as chaves de acesso da conta de armazenamento. Para obter mais informações, veja Gerir as chaves de acesso à conta de armazenamento.

Se estiver a utilizar chaves de acesso para outros serviços, como a Base de Dados SQL do Azure ou o Azure Service Bus Messaging, rode as chaves de acesso.

Para os recursos que utilizam segredos, abra as definições do recurso e atualize o segredo.

Para os recursos que utilizam certificados, atualize o certificado.