Elevate access to manage all Azure subscriptions and management groups (Elevar o acesso para gerir todas as subscrições e grupos de gestão do Azure)

Como Administrador Global no Microsoft Entra ID, poderá não ter acesso a todas as subscrições e grupos de gestão no seu inquilino. Este artigo descreve as maneiras de elevar seu acesso a todas as assinaturas e grupos de gerenciamento.

Nota

Para obter informações sobre como exibir ou excluir dados pessoais, consulte Solicitações gerais do titular de dados para o GDPR, Solicitações do titular de dados do Azure para o GDPR ou Solicitações do titular de dados do Windows para o GDPR, dependendo da sua área e necessidades específicas. Para obter mais informações sobre o GDPR, consulte a seção GDPR da Central de Confiabilidade da Microsoft e a seção GDPR do portal Service Trust.

Por que razão precisa de elevar o acesso?

Se você for um Administrador Global, pode haver momentos em que você queira executar as seguintes ações:

- Recuperar o acesso a uma assinatura do Azure ou grupo de gerenciamento quando um usuário tiver perdido o acesso

- Conceder a outro utilizador ou a si próprio acesso a uma subscrição ou grupo de gestão do Azure

- Consultar todas as subscrições ou grupos de gestão do Azure numa organização

- Permitir que uma aplicação de automatização (como uma aplicação de faturação ou auditoria) aceda a todas as subscrições ou grupos de gestão do Azure

Como funciona o acesso elevado?

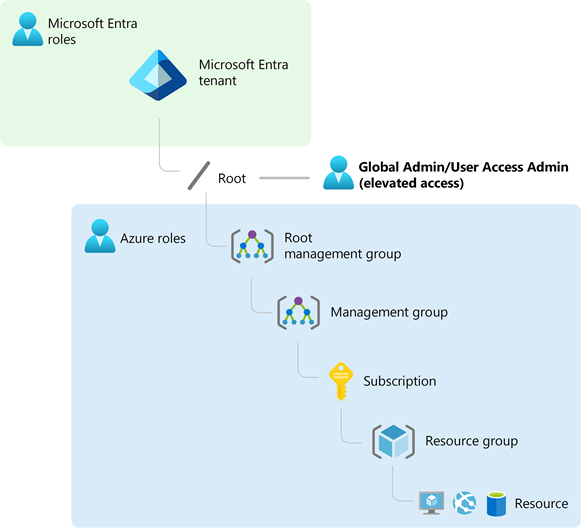

Os recursos do Azure e do Microsoft Entra são protegidos de forma independente uns dos outros. Ou seja, as atribuições de funções do Microsoft Entra não concedem acesso aos recursos do Azure, e as atribuições de funções do Azure não concedem acesso ao Microsoft Entra ID. No entanto, se você for um Administrador Global na ID do Microsoft Entra, poderá atribuir a si mesmo acesso a todas as assinaturas do Azure e grupos de gerenciamento em seu locatário. Utilize esta capacidade se não tiver acesso aos recursos da subscrição do Azure, como máquinas virtuais ou contas de armazenamento, e se quiser utilizar o privilégio de Administrador Global para ter acesso a esses recursos.

Quando você eleva seu acesso, é atribuída a função de Administrador de Acesso de Usuário no Azure no escopo raiz (/). Isso permite que você visualize todos os recursos e atribua acesso em qualquer assinatura ou grupo de gerenciamento no locatário. As atribuições de funções de Administrador de Acesso de Utilizador podem ser removidas com o Azure PowerShell, a CLI do Azure ou a API REST.

Deve remover este acesso elevado depois de ter feito as alterações necessárias no âmbito raiz.

Executar etapas no escopo raiz

Etapa 1: elevar o acesso de um administrador global

Siga estas etapas para elevar o acesso de um Administrador Global usando o portal do Azure.

Inicie sessão no Portal do Azure como Administrador Global.

Se estiver a utilizar o Microsoft Entra Privileged Identity Management, ative a sua atribuição de função de Administrador Global.

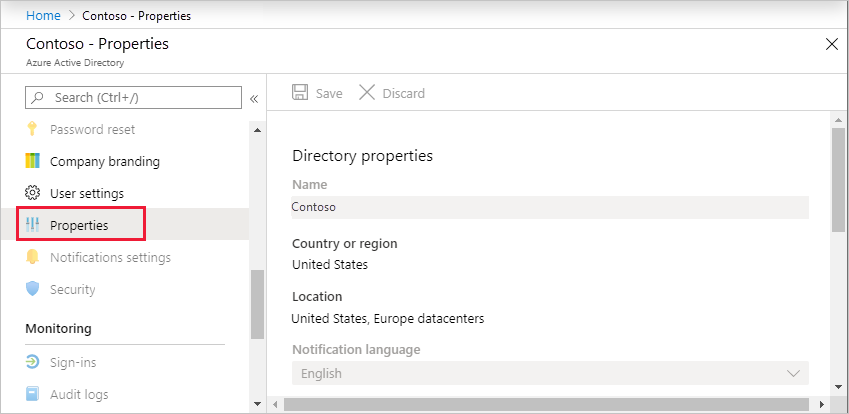

Navegue até Microsoft Entra ID>Manage>Properties.

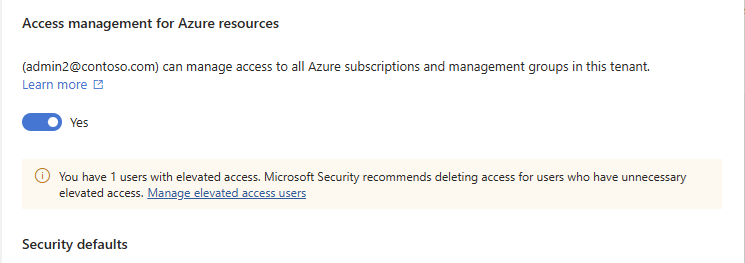

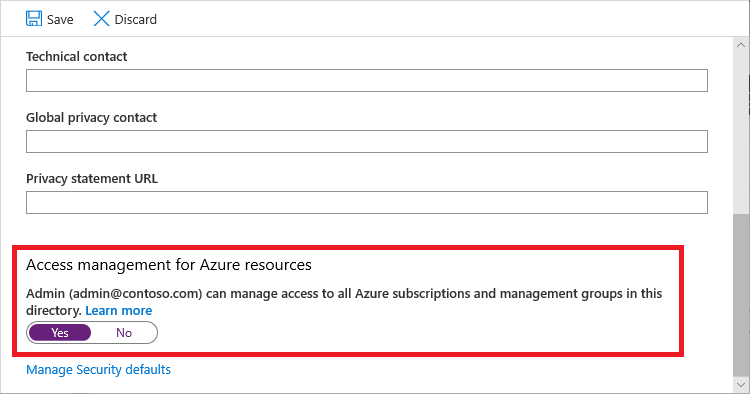

Em Gestão de acesso dos recursos do Azure, defina o botão de alternar como Sim.

Quando você define a alternância como Sim, é atribuída a função de Administrador de Acesso de Usuário no RBAC do Azure no escopo raiz (/). Isto concede-lhe permissão para atribuir funções em todas as subscrições e grupos de gestão do Azure associados a este inquilino do Microsoft Entra. Este botão de alternância apenas está disponível para utilizadores a quem foi atribuída a função de Administrador Global no Microsoft Entra ID.

Quando você define a alternância como Não, a função de Administrador de Acesso de Usuário no RBAC do Azure é removida da sua conta de usuário. Não é mais possível atribuir funções em todas as subscrições e grupos de gestão do Azure que estão associados a esse inquilino do Microsoft Entra. Apenas pode ver e gerir as subscrições e os grupos de gestão do Azure aos quais lhe foi concedido acesso.

Nota

Se você estiver usando o Privileged Identity Management, desativar sua atribuição de função não alterará a alternância de gerenciamento de acesso para recursos do Azure para Não. Para manter o acesso menos privilegiado, recomendamos que você defina essa alternância como Não antes de desativar sua atribuição de função.

Selecione Guardar para guardar a definição.

Esta definição não é uma propriedade global e aplica-se apenas ao utilizador atualmente com sessão iniciada. Não é possível elevar o acesso de todos os membros da função Administrador Global.

Termine a sessão e volte a iniciar sessão para atualizar o seu acesso.

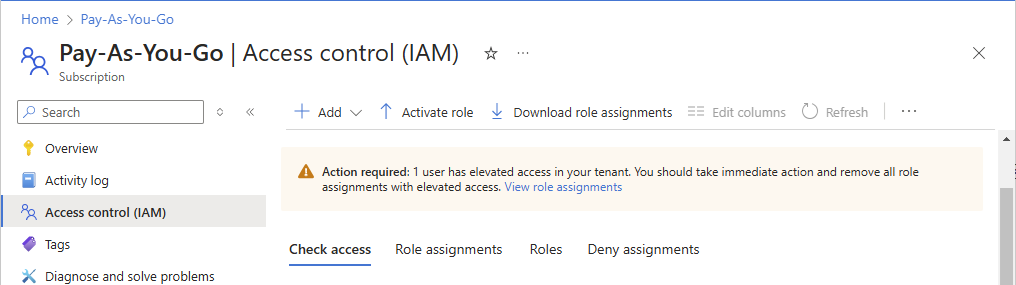

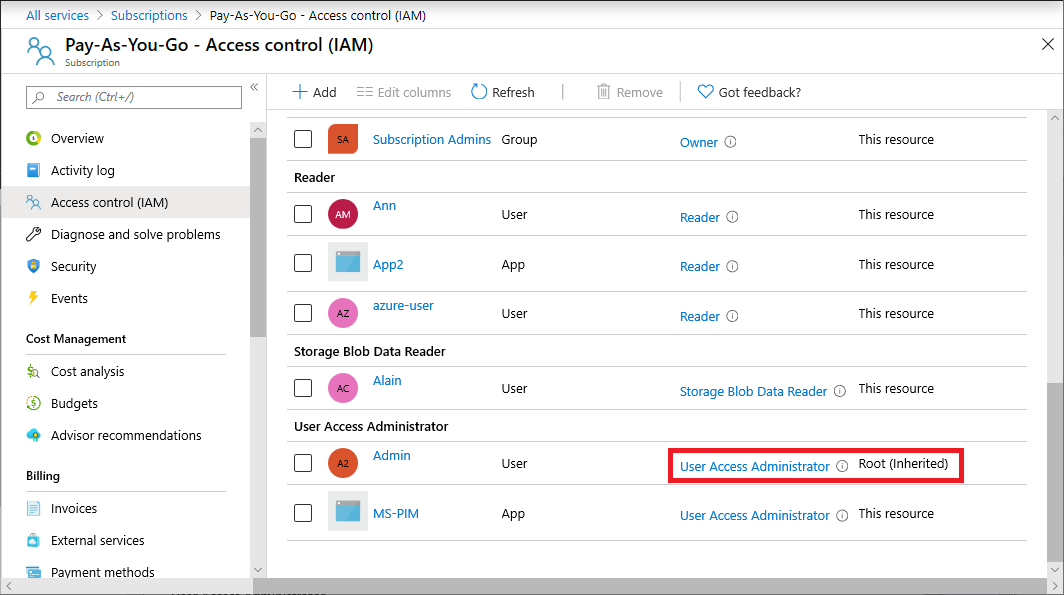

Agora deve ter acesso a todas as subscrições e grupos de gestão no seu inquilino. Quando visualizar a página Controlo de acesso (IAM), irá ver que lhe foi atribuída a função Administrador de Acesso de Utilizador no âmbito raiz.

Faça as alterações necessárias no acesso elevado.

Para obter informações sobre como atribuir funções, consulte Atribuir funções do Azure utilizando o portal do Azure. Se estiver a utilizar o Privileged Identity Management, consulte Descobrir recursos do Azure para gerir ou Atribuir funções de recursos do Azure.

Execute as etapas na seção a seguir para remover o acesso elevado.

Etapa 2: Remover o acesso elevado

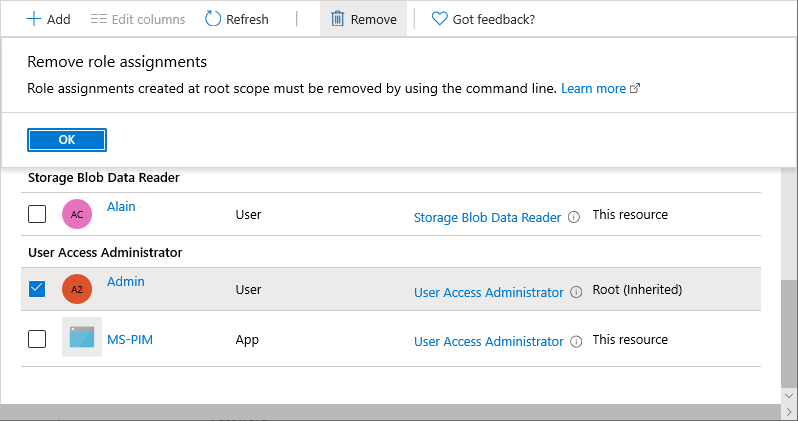

Para remover a atribuição da função de Administrador de Acesso de Usuário no escopo raiz (/), siga estas etapas.

Entre como o mesmo usuário que foi usado para elevar o acesso.

Navegue até Microsoft Entra ID>Manage>Properties.

Defina o Gerenciamento de acesso para recursos do Azure de volta para Não. Como essa é uma configuração por usuário, você deve estar conectado como o mesmo usuário que foi usado para elevar o acesso.

Se você tentar remover a atribuição de função de Administrador de Acesso de Usuário na página Controle de acesso (IAM), verá a seguinte mensagem. Para remover a atribuição de função, você deve definir a alternância de volta para Não ou usar o Azure PowerShell, a CLI do Azure ou a API REST.

Saia como Administrador Global.

Se você estiver usando o Privileged Identity Management, desative sua atribuição de função de Administrador Global.

Nota

Se você estiver usando o Privileged Identity Management, desativar sua atribuição de função não alterará a alternância de gerenciamento de acesso para recursos do Azure para Não. Para manter o acesso menos privilegiado, recomendamos que você defina essa alternância como Não antes de desativar sua atribuição de função.

Ver utilizadores com acesso elevado

Se você tiver usuários com acesso elevado, os banners serão exibidos em alguns locais do portal do Azure. Esta seção descreve como determinar se você tem usuários com acesso elevado em seu locatário. Esse recurso está sendo implantado em etapas, portanto, pode não estar disponível ainda em seu locatário.

Opção 1

No portal do Azure, navegue até Microsoft Entra ID>Manage>Properties.

Em Gerenciamento de acesso para recursos do Azure, procure o seguinte banner.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersSelecione o link Gerenciar usuários de acesso elevado para exibir uma lista de usuários com acesso elevado.

Opção 2

No portal do Azure, navegue até uma assinatura.

Selecione Controlo de acesso (IAM) .

Na parte superior da página, procure o seguinte banner.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsSelecione o link Exibir atribuições de função para exibir uma lista de usuários com acesso elevado.

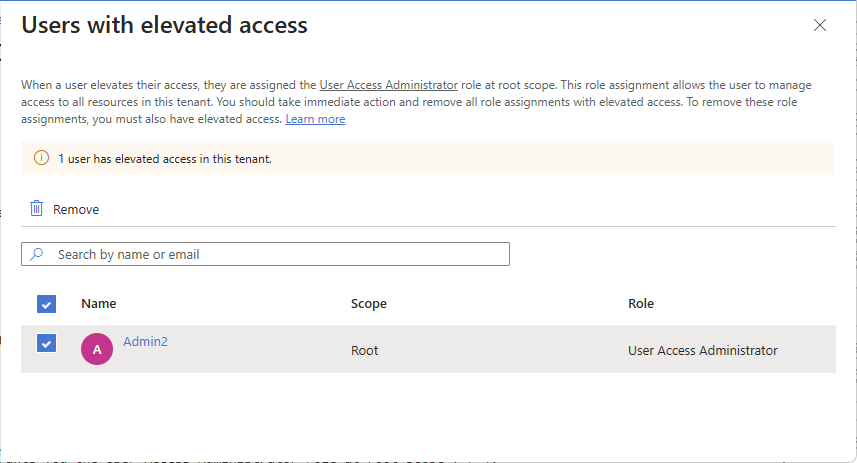

Remover acesso elevado para usuários

Se você tiver usuários com acesso elevado, você deve tomar medidas imediatas e remover esse acesso. Para remover essas atribuições de função, você também deve ter acesso elevado. Esta seção descreve como remover o acesso elevado para usuários em seu locatário usando o portal do Azure. Esse recurso está sendo implantado em etapas, portanto, pode não estar disponível ainda em seu locatário.

Inicie sessão no Portal do Azure como Administrador Global.

Navegue até Microsoft Entra ID>Manage>Properties.

Em Gerenciamento de acesso para recursos do Azure, defina a alternância para Sim , conforme descrito anteriormente na Etapa 1: elevar o acesso para um administrador global.

Selecione o link Gerenciar usuários de acesso elevado.

O painel Usuários com acesso elevado aparece com uma lista de usuários com acesso elevado em seu locatário.

Para remover o acesso elevado para os usuários, adicione uma marca de seleção ao lado do usuário e selecione Remover.

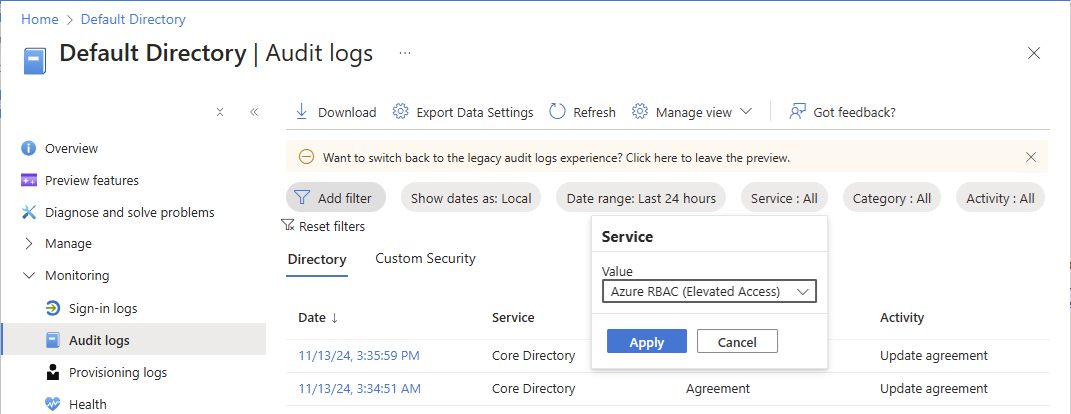

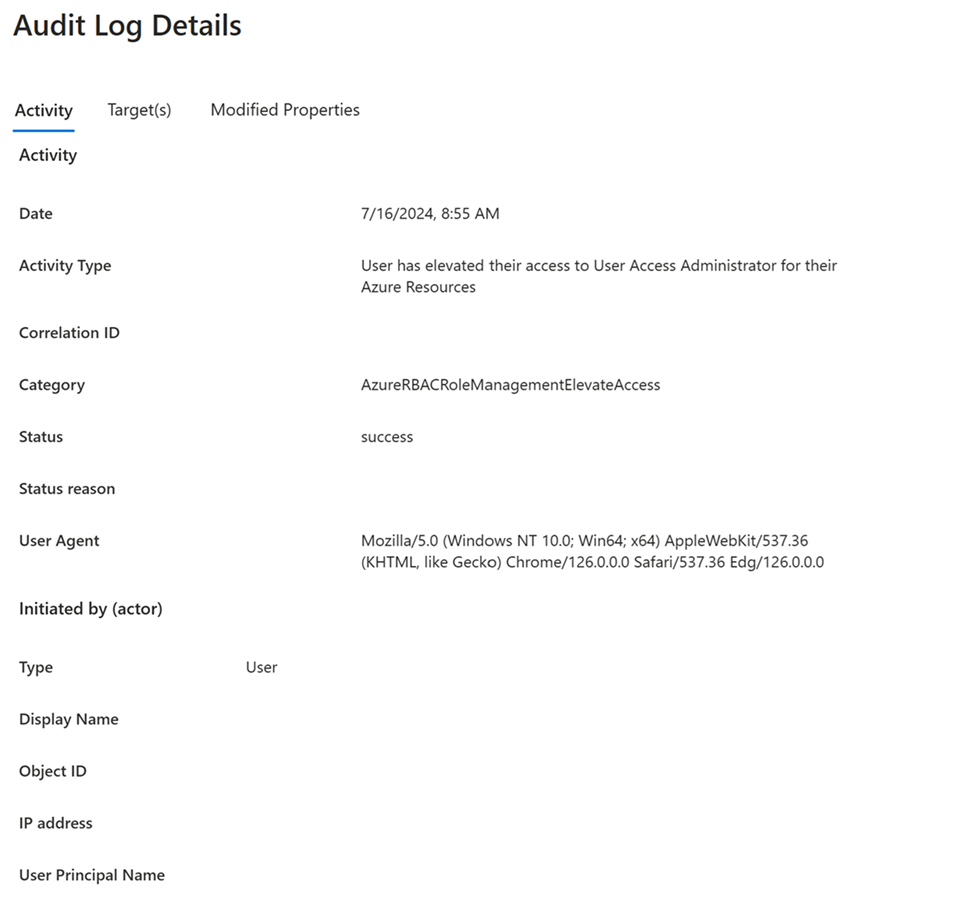

Exibir entradas de log de acesso elevadas

Quando o acesso é elevado ou removido, uma entrada é adicionada aos logs. Como administrador no Microsoft Entra ID, convém verificar quando o acesso foi elevado e quem o fez.

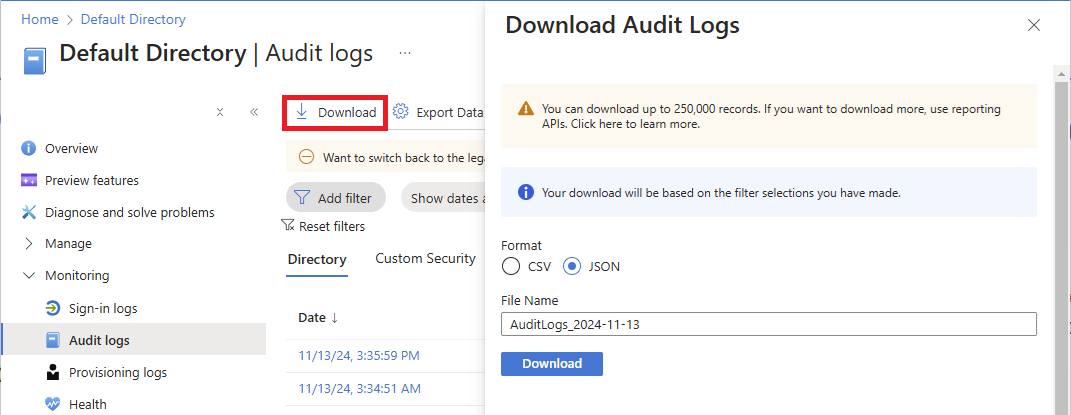

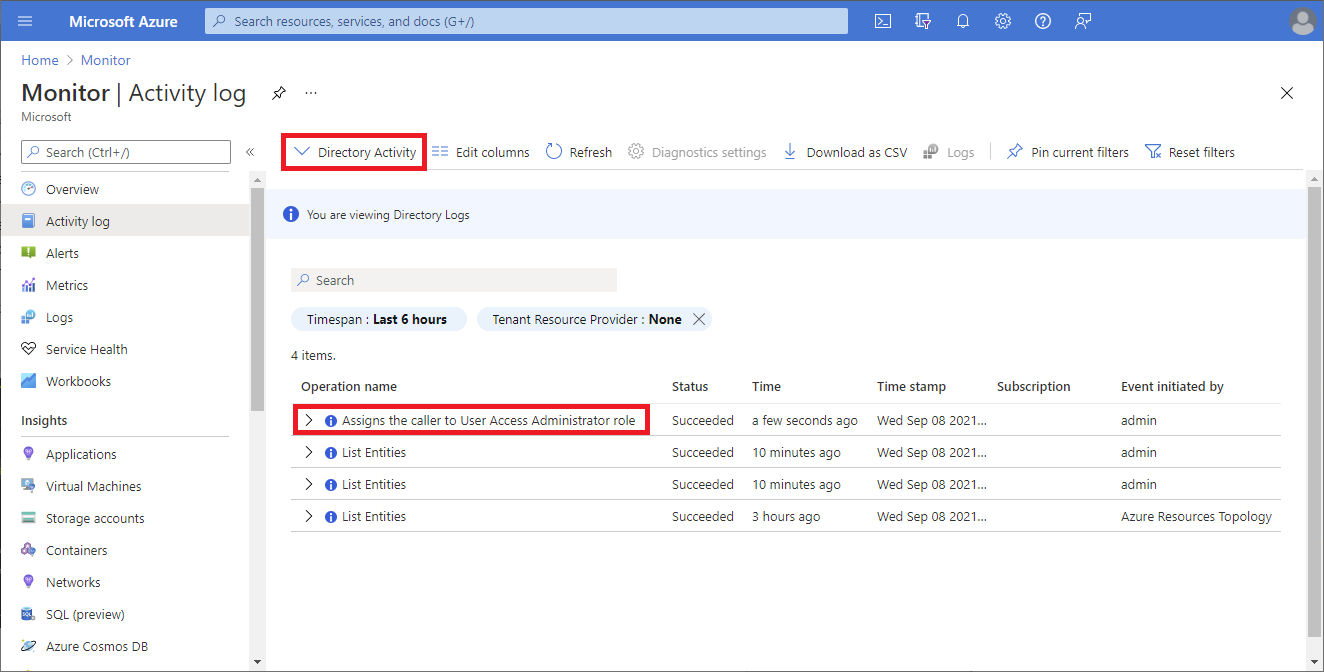

As entradas do log de acesso Elevate aparecem nos logs de auditoria de diretório do Microsoft Entra e nos logs de atividade do Azure. As entradas de log de acesso elevado para logs de auditoria de diretório e logs de atividades incluem informações semelhantes. No entanto, os logs de auditoria de diretório são mais fáceis de filtrar e exportar. Além disso, o recurso de exportação permite transmitir eventos de acesso, que podem ser usados para suas soluções de alerta e deteção, como o Microsoft Sentinel ou outros sistemas. Para obter informações sobre como enviar logs para destinos diferentes, consulte Configurar configurações de diagnóstico do Microsoft Entra para logs de atividades.

Esta seção descreve diferentes maneiras de exibir as entradas do log de acesso elevado.

Importante

Elevar entradas de log de acesso nos logs de auditoria de diretório do Microsoft Entra está atualmente em visualização. Esta versão de pré-visualização é disponibiliza sem um contrato de nível de serviço e não é recomendada para cargas de trabalho de produção. Algumas funcionalidades poderão não ser suportadas ou poderão ter capacidades limitadas. Para obter mais informações, veja Termos Suplementares de Utilização para Pré-visualizações do Microsoft Azure.

Inicie sessão no Portal do Azure como Administrador Global.

Navegue até Logs de auditoria de monitoramento do>Microsoft Entra ID>.

No filtro Serviço, selecione RBAC do Azure (Acesso Elevado) e, em seguida, selecione Aplicar.

Logs de acesso elevado são exibidos.

Para exibir detalhes quando o acesso foi elevado ou removido, selecione estas entradas de log de auditoria.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userPara baixar e visualizar a carga das entradas de log no formato JSON, selecione Download e JSON.

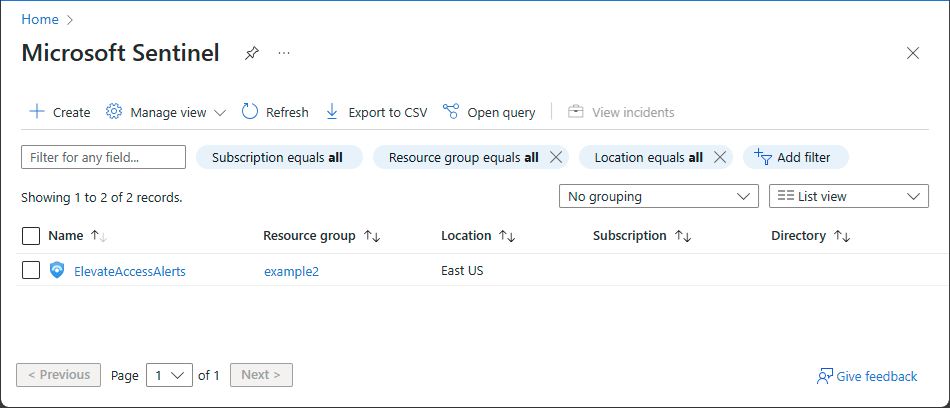

Detetar eventos de acesso elevado usando o Microsoft Sentinel

Para detetar eventos de acesso elevado e obter visibilidade de atividades potencialmente fraudulentas, você pode usar o Microsoft Sentinel. O Microsoft Sentinel é uma plataforma de gerenciamento de eventos e informações de segurança (SIEM) que fornece recursos de análise de segurança e resposta a ameaças. Esta seção descreve como conectar os logs de auditoria do Microsoft Entra ao Microsoft Sentinel para que você possa detetar o acesso elevado em sua organização.

Etapa 1: Habilitar o Microsoft Sentinel

Para começar, adicione o Microsoft Sentinel a um espaço de trabalho existente do Log Analytics ou crie um novo.

Habilite o Microsoft Sentinel seguindo as etapas em Habilitar o Microsoft Sentinel.

Etapa 2: Conectar os dados do Microsoft Entra ao Microsoft Sentinel

Nesta etapa, você instala a solução Microsoft Entra ID e usa o conector Microsoft Entra ID para coletar dados do Microsoft Entra ID.

Sua organização pode já ter configurado uma configuração de diagnóstico para integrar os logs de auditoria do Microsoft Entra. Para verificar, exiba suas configurações de diagnóstico conforme descrito em Como acessar as configurações de diagnóstico.

Instale a solução Microsoft Entra ID seguindo as etapas em Descobrir e gerenciar conteúdo pronto para uso do Microsoft Sentinel.

Use o conector Microsoft Entra ID para coletar dados do Microsoft Entra ID seguindo as etapas em Conectar dados do Microsoft Entra ao Microsoft Sentinel.

Na página Conectores de dados, adicione uma marca de seleção para Logs de auditoria.

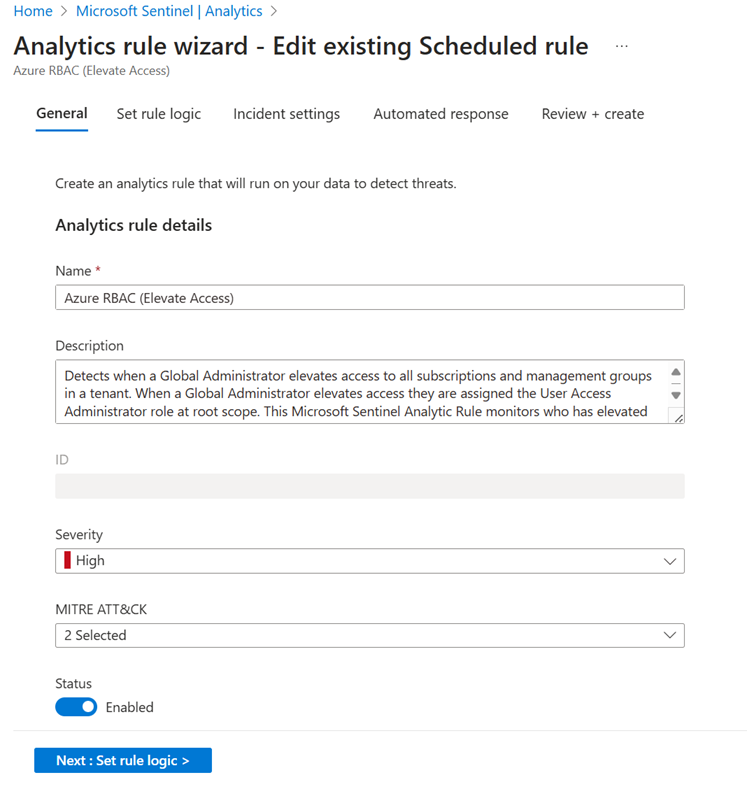

Etapa 3: Criar uma regra de acesso elevada

Nesta etapa, você cria uma regra de análise agendada com base em um modelo para examinar os logs de auditoria do Microsoft Entra para elevar os eventos de acesso.

Crie uma regra de análise de acesso elevado seguindo as etapas em Criar uma regra a partir de um modelo.

Selecione o modelo RBAC do Azure (Elevate Access) e, em seguida, selecione o botão Criar regra no painel de detalhes.

Se não vir o painel de detalhes, na margem direita, selecione o ícone de expansão.

No assistente de regras do Google Analytics, use as configurações padrão para criar uma nova regra agendada.

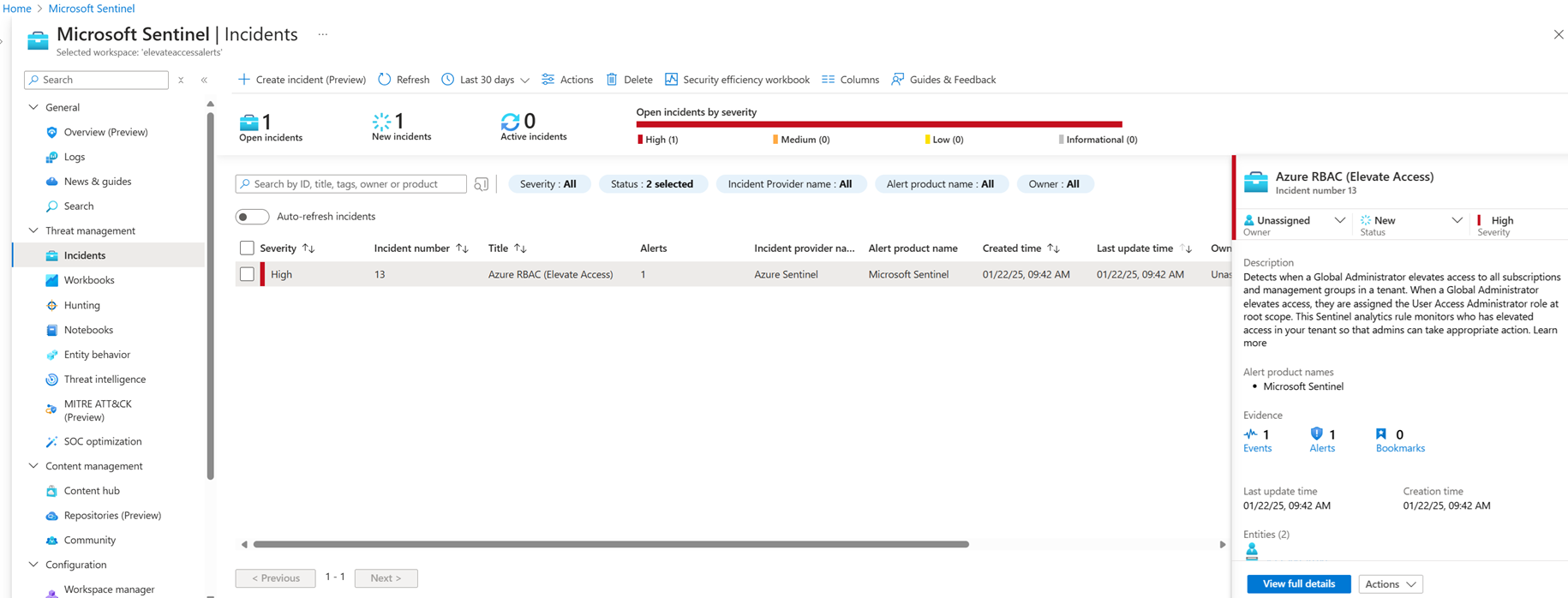

Etapa 4: Exibir incidentes de elevação de acesso

Nesta etapa, você visualiza e investiga incidentes de acesso elevados.

Use a página Incidentes para exibir incidentes de aumento de acesso seguindo as etapas em Navegar e investigar incidentes no Microsoft Sentinel.